Tutorial: Usar uma identidade gerenciada atribuída pelo sistema da VM do Windows para acessar o SQL Azure

Este tutorial mostra como usar uma identidade atribuída ao sistema em uma VM (máquina virtual) do Windows para acessar o Banco de Dados SQL do Azure. As Identidades de Serviço Gerenciadas são gerenciadas automaticamente pelo Azure e permitem a você autenticar os serviços compatíveis com a autenticação do Microsoft Entra sem necessidade de inserir as credenciais em seu código. Você aprenderá como:

- Permitir acesso à sua VM a um Banco de Dados SQL do Azure

- Habilitar a autenticação do Microsoft Entra

- Crie um usuário contido no banco de dados que represente a identidade atribuída do sistema da VM

- Obter um token de acesso usando a identidade da VM e usá-lo para consultar o Banco de Dados SQL do Azure

Pré-requisitos

- Se você não estiver familiarizado com as identidades gerenciadas para funcionalidades de recursos do Azure, veja esta visão geral.

- Caso você ainda não tenha uma conta do Azure, inscreva-se em uma conta gratuita antes de continuar.

- Para executar a criação de recursos e o gerenciamento de função necessários, sua conta precisa de permissões "Proprietário" no escopo apropriado (sua assinatura ou grupo de recursos). Se precisar de ajuda com a atribuição de função, confira Atribuir funções do Azure para gerenciar o acesso aos recursos de assinatura do Azure.

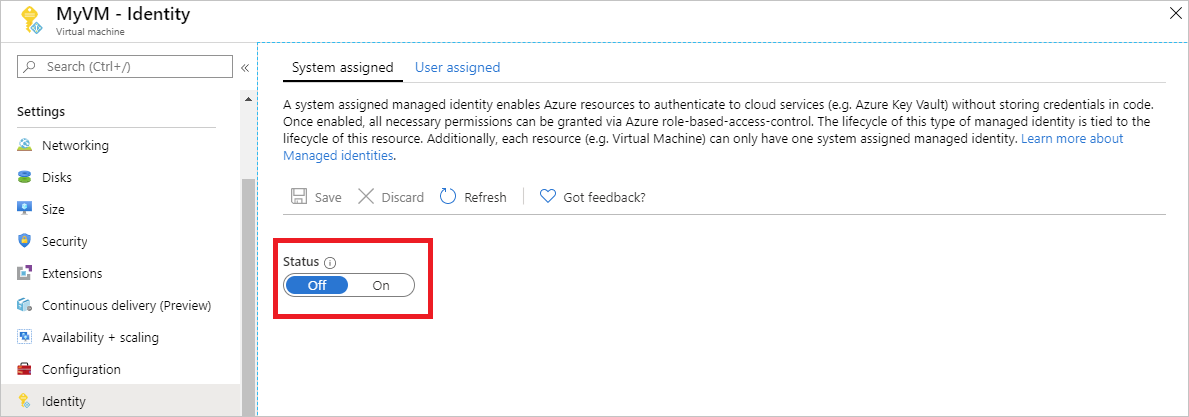

Habilitar

Habilitar uma identidade gerenciada atribuída pelo sistema é uma experiência de um clique. Você pode habilitá-la durante a criação de uma VM ou nas propriedades de uma VM existente.

Para habilitar a identidade gerenciada atribuída pelo sistema em uma nova VM:

Conceder acesso

Para permitir acesso à VM a um banco de dados no Banco de Dados SQL do Azure, use um servidor SQL lógico existente ou crie um. Para criar um novo servidor e banco de dados usando o portal do Azure, siga este início rápido do Azure SQL. Também há inícios rápidos que usam a CLI do Azure e o Azure PowerShell na documentação do SQL Azure.

Há duas etapas para conceder acesso da VM a um banco de dados:

- Habilitar a autenticação do Microsoft Entra para o servidor.

- Crie um usuário contido no banco de dados que represente a identidade atribuída do sistema da VM.

Habilitar a autenticação do Microsoft Entra

Para configurar a autenticação do Microsoft Entra:

- No portal do Azure, selecione Servidores SQL na navegação à esquerda.

- Selecione o SQL Server a ser habilitado para autenticação do Microsoft Entra.

- Na seção Configurações da folha, clique em Administrador do Active Directory.

- Na barra de comandos, clique em Definir administrador.

- Selecione uma conta de usuário do Microsoft Entra para ser um administrador do servidor e clique em Selecionar.

- Na barra de comandos, clique em Salvar.

Criar um usuário contido

Esta seção mostra como criar um usuário contido no banco de dados que representa a identidade atribuída do sistema da VM. Para esta etapa, você precisará do SSMS (Microsoft SQL Server Management Studio). Antes de começar, também pode ser útil examinar os seguintes artigos para obter informações sobre a integração do Microsoft Entra:

- Autenticação Universal com o Banco de Dados SQL e o Azure Synapse Analytics (suporte de SSMS para MFA)

- Como configurar e gerenciar o Microsoft Entra para autenticação com o Banco de Dados SQL ou o Azure Synapse Analytics

O BD SQL requer nomes de exibição exclusivos do Microsoft Entra ID. Com isso, contas do Microsoft Entra como usuários, grupos e Entidades de Serviço (aplicativos) e nomes de VM habilitados para identidade gerenciada precisam ser definidos exclusivamente no Microsoft Entra ID com relação aos respectivos nomes de exibição. O BD SQL verifica o nome de exibição do Microsoft Entra durante a criação do T-SQL desses usuários e, se ele não for exclusivo, o comando falhará solicitando para fornecer um nome de exibição do Microsoft Entra exclusivo para uma determinada conta.

Para criar um usuário contido:

Inicie o SQL Server Management Studio.

Na caixa de diálogo Conectar-se ao Servidor, insira o nome do servidor no campo Nome do servidor.

No campo Autenticação, selecione Active Directory – Universal com suporte para MFA.

No campo Nome de usuário, digite o nome da conta do Microsoft Entra que você definir como administrador do servidor, por exemplo, helen@woodgroveonline.com

Clique em Opções.

No campo Conectar-se ao banco de dados, digite o nome do banco de dados não são do sistema que você deseja configurar.

Clique em Conectar. Conclua o processo de conexão.

No Pesquisador de Objetos, expanda a pasta Bancos de Dados.

Clique com o botão direito do mouse no banco de dados de usuário e selecione Nova consulta.

Na janela de consulta, insira a linha a seguir e clique em Executar na barra de ferramentas:

Observação

VMNameno comando a seguir é o nome da VM para a qual você habilitou o sistema de identidade atribuído na seção de pré-requisitos.CREATE USER [VMName] FROM EXTERNAL PROVIDERO comando deve ser concluído com êxito, criando o usuário independente para a identidade atribuída ao sistema da VM.

Desmarque a janela de consulta, insira a linha a seguir e clique em Executar na barra de ferramentas:

Observação

VMNameno comando a seguir é o nome da VM para a qual você habilitou o sistema de identidade atribuído na seção de pré-requisitos.Se você encontrar o erro "Principal

VMNametem um nome de exibição duplicado", anexe a instrução CREATE USER com WITH OBJECT_ID='xxx'.ALTER ROLE db_datareader ADD MEMBER [VMName]O comando deve ser concluído com êxito, concedendo ao usuário independente a capacidade de ler todo o banco de dados.

O código em execução na VM agora pode obter um token usando a identidade gerenciada atribuída ao sistema e usar o token para se autenticar no servidor.

Acessar dados

Esta seção mostra como obter um token de acesso usando a identidade gerenciada atribuída pelo sistema da VM e usá-lo para chamar o Azure SQL. O SQL do Azure tem suporte nativo para autenticação do Microsoft Entra, de modo que pode aceitar diretamente os tokens de acesso obtidos usando identidades gerenciadas para recursos do Azure. Esse método não requer o fornecimento de credenciais na cadeia de conexão.

Confira um exemplo de código .NET para abertura de uma conexão com o SQL usando a autenticação de Identidade Gerenciada do Active Directory. O código precisa ser executado na VM para ser capaz de acessar o ponto de extremidade da identidade gerenciada atribuída pelo sistema da VM. É necessário ter o .NET Framework 4.6.2 ou superior ou o .NET Core 3.1 ou superior para usar esse método. Substitua os valores de AZURE-SQL-SERVERNAME e DATABASE adequadamente e adicione uma referência do NuGet à biblioteca Microsoft.Data.SqlClient.

using Microsoft.Data.SqlClient;

try

{

//

// Open a connection to the server using Active Directory Managed Identity authentication.

//

string connectionString = "Data Source=<AZURE-SQL-SERVERNAME>; Initial Catalog=<DATABASE>; Authentication=Active Directory Managed Identity; Encrypt=True";

SqlConnection conn = new SqlConnection(connectionString);

conn.Open();

Observação

Você pode usar identidades gerenciadas enquanto trabalha com outras opções de programação usando nossos SDKs.

Como alternativa, uma maneira rápida de testar a configuração de ponta a ponta sem necessidade de escrever e implantar um aplicativo na VM é usando o PowerShell.

No portal, navegue até Máquinas Virtuais e vá para a máquina virtual do Windows e em Visão geral, clique em Conectar.

Insira a credencial de administrador da VM que você adicionou quando criou a VM do Windows.

Agora que você criou uma Conexão de Área de Trabalho Remota com a máquina virtual, abra o PowerShell na sessão remota.

Usando o

Invoke-WebRequestdo PowerShell, faça uma solicitação para o ponto de extremidade da identidade gerenciada local para obter um token de acesso ao SQL Azure.$response = Invoke-WebRequest -Uri 'http://169.254.169.254/metadata/identity/oauth2/token?api-version=2018-02-01&resource=https%3A%2F%2Fdatabase.windows.net%2F' -Method GET -Headers @{Metadata="true"}Converta a resposta de um objeto JSON para um objeto do PowerShell.

$content = $response.Content | ConvertFrom-JsonExtraia o token de acesso da resposta.

$AccessToken = $content.access_tokenAbra uma conexão com o servidor. Lembre-se de substituir os valores para AZURE-SQL-SERVERNAME e DATABASE.

$SqlConnection = New-Object System.Data.SqlClient.SqlConnection $SqlConnection.ConnectionString = "Data Source = <AZURE-SQL-SERVERNAME>; Initial Catalog = <DATABASE>; Encrypt=True;" $SqlConnection.AccessToken = $AccessToken $SqlConnection.Open()Em seguida, crie e envie uma consulta para o servidor. Lembre-se de substituir o valor para TABLE.

$SqlCmd = New-Object System.Data.SqlClient.SqlCommand $SqlCmd.CommandText = "SELECT * from <TABLE>;" $SqlCmd.Connection = $SqlConnection $SqlAdapter = New-Object System.Data.SqlClient.SqlDataAdapter $SqlAdapter.SelectCommand = $SqlCmd $DataSet = New-Object System.Data.DataSet $SqlAdapter.Fill($DataSet)

Examine o valor de $DataSet.Tables[0] para exibir os resultados da consulta.

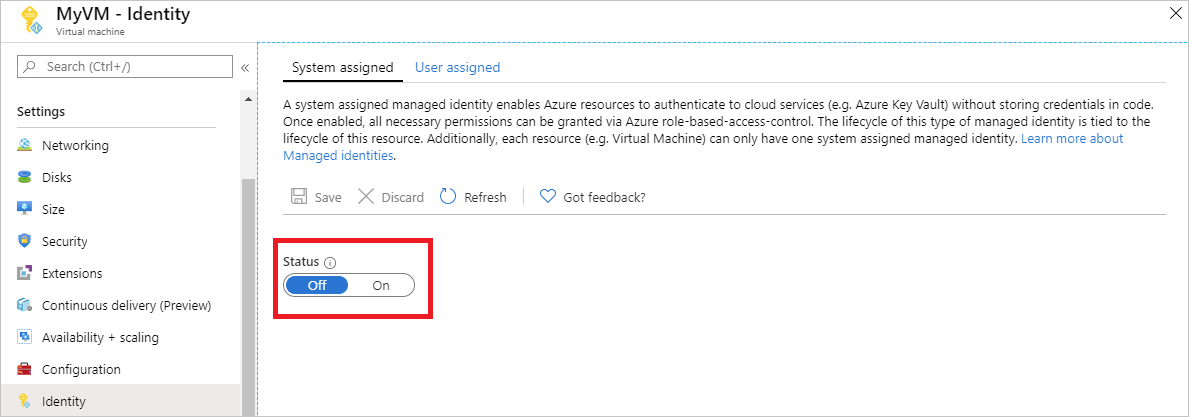

Desabilitar

Para desabilitar a identidade atribuída pelo sistema em sua VM, configure o status da identidade atribuída pelo sistema como Desativado.

Próximas etapas

Neste tutorial, você aprendeu a usar uma identidade gerenciada atribuída ao sistema para acessar o Banco de Dados SQL do Azure. Para saber mais sobre o Banco de Dados SQL do Azure, confira: