Melhores práticas para as funções do Microsoft Entra

Este artigo descreve algumas das melhores práticas para usar o RBAC (controle de acesso baseado em função) do Microsoft Entra. Essas melhores práticas derivam da nossa experiência com o RBAC do Microsoft Entra e da experiência de clientes como você. Recomendamos que você também leia nossas diretrizes de segurança detalhadas em Proteger o acesso privilegiado para implantações híbridas e na nuvem no Microsoft Entra ID.

1. Aplicar o princípio de privilégios mínimos

Ao planejar sua estratégia de controle de acesso, a melhor prática é gerenciar com privilégios mínimos. Privilégios mínimos significa que você concede aos seus administradores exatamente a permissão de que eles precisam para realizar o trabalho. Há três aspectos a serem considerados quando você atribui uma função aos seus administradores: um conjunto específico de permissões, em um escopo específico, por um período específico. Evite atribuir funções mais amplas em escopos mais amplos, mesmo que, inicialmente, isso pareça mais prático. Ao limitar as funções e o escopo, você limita quais recursos estarão em risco se a entidade de segurança for comprometida. O RBAC do Microsoft Entra dá suporte a mais de 65 funções internas. Há funções do Microsoft Entra para gerenciar objetos de diretório como usuários, grupos e aplicativos, além de gerenciar serviços do Microsoft 365 como o Exchange, o SharePoint e o Intune. Para entender melhor as funções internas do Microsoft Entra, confira Saiba mais sobre as funções no Microsoft Entra ID. Se não houver uma função interna que atenda às suas necessidades, você poderá criar suas funções personalizadas.

Localizar as funções corretas

Siga estas etapas para ajudá-lo a encontrar a função certa.

Navegue até Identidade>Funções e administradores>Funções e administradores.

Use o filtro de Serviço para restringir a lista de funções.

Veja a documentação das Funções internas do Microsoft Entra. As permissões associadas a cada função são listadas juntas para melhor legibilidade. Para entender a estrutura e o significado das permissões de função, confira Como entender as permissões de função.

Veja a documentação Função com privilégios mínimos por tarefa.

2. Usar o Privileged Identity Management para conceder acesso Just-In-Time

Um dos princípios de privilégios mínimos é que o acesso deve ser concedido apenas quando necessário. O Microsoft Entra PIM (Privileged Identity Management) permite que você conceda acesso Just-In-Time aos seus administradores. A Microsoft recomenda que você use o PIM no Microsoft Entra ID. Usando o PIM, um usuário pode se tornar qualificado para uma função do Microsoft Entra, em que ele pode ativar a função por um período limitado quando necessário. O acesso privilegiado é removido automaticamente quando o período expira. Você também pode definir as configurações de PIM para exigir aprovação, receber emails de notificação quando alguém ativar a atribuição de função ou outras configurações da função. As notificações fornecem um alerta antecipado quando novos usuários são adicionados às funções com altos privilégios. Para obter mais informações, veja Definir configurações de função do Microsoft Entra no Privileged Identity Management.

3. Ativar a autenticação multifator para todas as suas contas de administrador

Com base em nossos estudos, sua conta tem uma probabilidade 99,9% menor de ser comprometida se você usar a MFA (autenticação multifator).

Você pode habilitar a MFA em funções do Microsoft Entra usando dois métodos:

- Configurações de função na Gestão Privilegiada de Identidades

- Acesso Condicional

4. Configure revisões de acesso recorrentes para revogar permissões desnecessárias ao longo do tempo

As análises de acesso permitem que as organizações examinem o acesso do administrador regularmente para garantir que apenas as pessoas certas tenham acesso contínuo. A auditoria regular de seus administradores é crucial devido aos seguintes motivos:

- Um ator mal-intencionado pode comprometer uma conta.

- As pessoas movem equipes dentro de uma empresa. Se não houver auditoria, eles poderão acumular acesso desnecessário ao longo do tempo.

A Microsoft recomenda que você use as revisões de acesso para encontrar e remover as atribuições de funções que não são mais necessárias. Isso ajuda a reduzir o risco de acessos não autorizados ou excessivos e manter seus padrões de conformidade.

Para obter informações sobre revisões de acesso para funções, confira como Criar uma revisão de acesso de recursos do Azure e funções do Microsoft Entra no PIM. Para obter informações sobre as revisões de acesso de grupos aos quais são atribuídas funções, confira Criar uma revisão de acesso de grupos e aplicativos no Microsoft Entra ID.

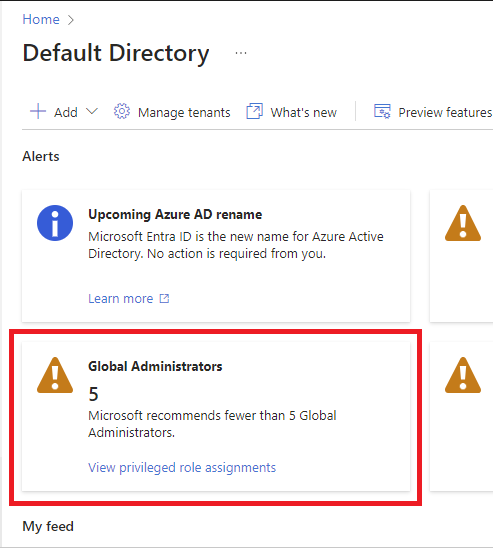

5. Limitar o número de administradores globais a menos de 5

Como uma melhor prática, a Microsoft recomenda que você atribua a função de Administrador global a menos de cinco pessoas em sua organização. Os administradores globais, essencialmente, têm acesso irrestrito, e é de seu interesse manter a superfície de ataque baixa. Conforme mencionado anteriormente, todas essas contas devem ser protegidas com a autenticação multifator.

Se você tiver 5 ou mais atribuições de função de Administrador Global, um cartão de alerta de Administradores Globais será exibido na página de visão geral do Microsoft Entra para ajudá-lo a monitorar as atribuições de função de Administrador Global.

Por padrão, quando um usuário se inscreve em um serviço de nuvem da Microsoft, um locatário do Microsoft Entra é criado e o usuário recebe a função de Administradores globais. Os usuários atribuídos à função de Administrador global podem ler e modificar quase todas as configurações administrativa em sua organização do Microsoft Entra. Com algumas exceções, os administradores globais também podem ler e modificar todas as definições de configuração em sua organização do Microsoft 365. Os administradores globais também têm a capacidade de elevar o acesso para ler dados.

A Microsoft recomenda que você mantenha duas contas de emergência atribuídas permanentemente à função de Administrador global. Verifique se elas não exigem o mesmo mecanismo de autenticação multifator que suas contas administrativas normais para a conexão, conforme descrito em Gerenciar contas de acesso de emergência no Microsoft Entra ID.

6. Limitar o número de atribuições de função com privilégios a menos de 10

Algumas funções incluem permissões com privilégios, como a capacidade de atualizar credenciais. Como essas funções podem levar à elevação de privilégio, você deve limitar o uso dessas atribuições de função com privilégios a menos de 10 em sua organização. Se você exceder 10 atribuições de função com privilégios, um aviso será exibido na página Funções e administradores.

Você pode identificar funções, permissões e atribuições de função com privilégios procurando o rótulo PRIVILEGED. Para obter mais informações, consulte Funções e permissões com privilégios no Microsoft Entra ID.

7. Usar grupos para atribuições de função do Microsoft Entra e delegar a atribuição de função

Se você tiver um sistema de governança externo que aproveita os grupos, deverá considerar atribuir funções aos grupos do Microsoft Entra, em vez de usuários individuais. Você também pode gerenciar grupos de função atribuíveis no PIM para garantir que não haja nenhum proprietário ou membro no local nesses grupos privilegiados. Para obter mais informações, confira PIM (Privileged Identity Management) para Grupos (Versão Prévia).

Você pode atribuir um proprietário a grupos com funções atribuíveis. Esse proprietário decide quem é adicionado ou removido do grupo. De modo indireto, ele decide quem obtém a atribuição de função. Dessa forma, um Administrador global ou Administrador de funções com privilégios pode delegar o gerenciamento de função por função usando grupos. Para mais informações, confira Usar grupos do Microsoft Entra para gerenciar atribuições de função.

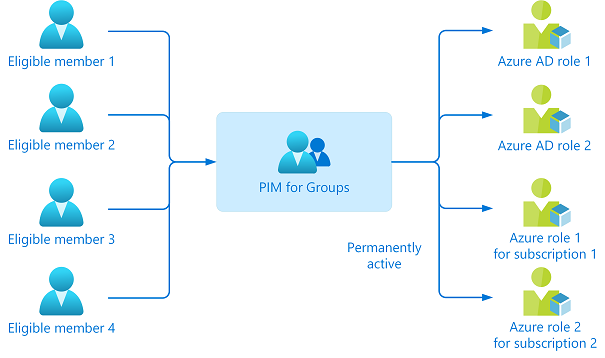

8. Ativar várias funções ao mesmo tempo usando o PIM para Grupos

Uma pessoa pode ter cinco ou seis atribuições qualificadas para funções do Microsoft Entra por meio do PIM. Será necessário ativar cada função individualmente, o que pode reduzir a produtividade. Pior ainda, eles também podem ter dezenas ou centenas de recursos do Azure atribuídos a eles, o que agrava o problema.

Nesse caso, você deve usar o PIM (Privileged Identity Management) para Grupos. Crie um PIM para Grupos e lhe conceda um acesso permanente a várias funções (Microsoft Entra ID e/ou Azure). Tornar esse usuário um membro qualificado ou proprietário do grupo. Com apenas uma ativação, eles terão acesso a todos os recursos vinculados.

9. Usar contas nativas de nuvem para funções do Microsoft Entra

Evite usar contas sincronizadas locais para atribuições de função do Microsoft Entra. Se a sua conta local for comprometida, ela também poderá comprometer seus recursos do Microsoft Entra.