Conceitos de segurança no AKS habilitados pelo Azure Arc

Aplica-se a: AKS no Azure Stack HCI 22H2, AKS no Windows Server

A segurança no AKS habilitada pelo Azure Arc envolve proteger a infraestrutura e os aplicativos em execução no cluster do Kubernetes. O AKS habilitado pelo Arc dá suporte a opções de implantação híbrida para SERVIÇO DE KUBERNETES DO AZURE (AKS). Este artigo descreve as medidas de proteção de segurança e os recursos de segurança internos usados para proteger a infraestrutura e os aplicativos em clusters do Kubernetes.

Segurança da infraestrutura

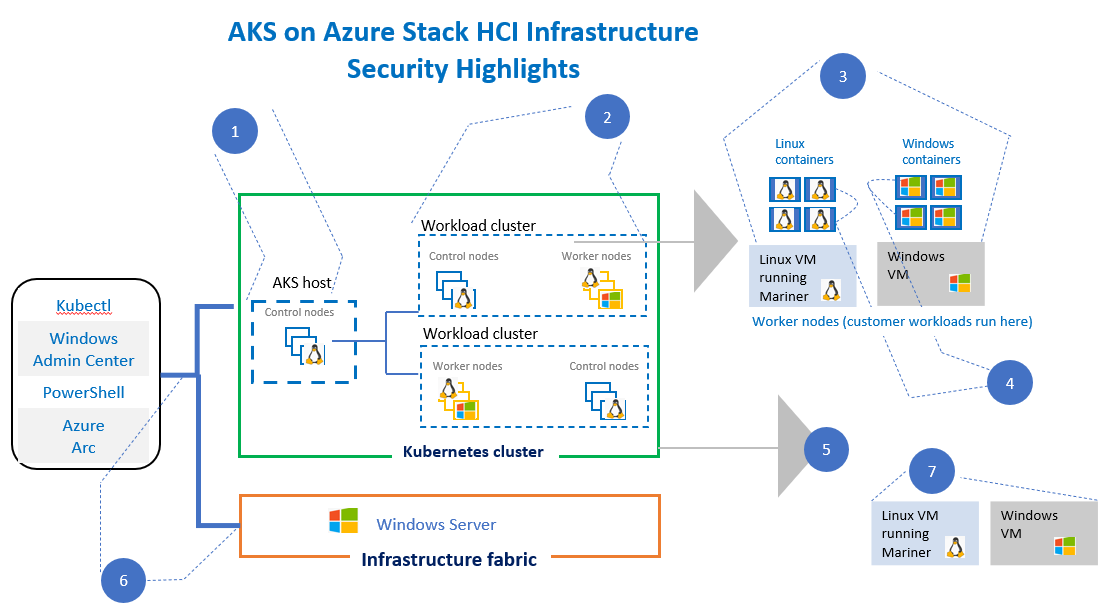

O AKS habilitado pelo Arc aplica várias medidas de segurança para proteger sua infraestrutura. O diagrama a seguir realça estas medidas:

A tabela a seguir descreve os aspectos de proteção de segurança do AKS no Azure Stack HCI mostrados no diagrama anterior. Para obter informações conceituais sobre a infraestrutura para uma implantação do AKS, consulte Clusters e cargas de trabalho.

| Aspecto de segurança | Descrição |

|---|---|

| 1 | Como o host do AKS tem acesso a todos os clusters de carga de trabalho (destino), esse cluster pode ser um ponto único de comprometimento. No entanto, o acesso ao host do AKS é cuidadosamente controlado, pois a finalidade do cluster de gerenciamento é limitada ao provisionamento de clusters de carga de trabalho e à coleta de métricas de cluster agregadas. |

| 2 | Para reduzir o custo e a complexidade da implantação, os clusters de carga de trabalho compartilham o Windows Server subjacente. No entanto, dependendo das necessidades de segurança, os administradores podem optar por implantar um cluster de carga de trabalho em um Windows Server dedicado. Quando os clusters de carga de trabalho compartilham o Windows Server subjacente, cada cluster é implantado como uma máquina virtual, o que garante garantias de isolamento forte entre os clusters de carga de trabalho. |

| 3 | As cargas de trabalho do cliente são implantadas como contêineres e compartilham a mesma máquina virtual. Os contêineres são isolados um do outro, o que é uma forma mais fraca de isolamento em comparação com as garantias de isolamento fortes oferecidas pelas máquinas virtuais. |

| 4 | Os contêineres se comunicam entre si por uma rede de sobreposição. Os administradores podem configurar políticas do Calico para definir regras de isolamento de rede entre contêineres. O Calico dá suporte a contêineres do Windows e do Linux e é um produto de software livre com suporte no modo em que se encontra. |

| 5 | A comunicação entre componentes internos do Kubernetes do AKS no Azure Stack HCI, incluindo a comunicação entre o servidor de API e o host do contêiner, é criptografada por meio de certificados. O AKS oferece um provisionamento de certificado pronto para uso, renovação e revogação para certificados internos. |

| 6 | A comunicação com o servidor de API de computadores cliente Windows é protegida usando Microsoft Entra credenciais para usuários. |

| 7 | Para cada versão, a Microsoft fornece os VHDs para VMs do AKS no Azure Stack HCI e aplica os patches de segurança apropriados quando necessário. |

Segurança de aplicativo

A tabela a seguir descreve as diferentes opções de segurança de aplicativo disponíveis no AKS habilitado pelo Arc:

Observação

Você tem a opção de usar as código aberto opções de proteção de aplicativo disponíveis no ecossistema de código aberto escolhido.

| Opção | Descrição |

|---|---|

| Promover a segurança | A meta para proteger builds é impedir que vulnerabilidades sejam introduzidas no código do aplicativo ou nas imagens de contêiner quando as imagens são geradas. A integração com o Azure GitOps do Kubernetes, que é habilitado para Azure Arc, ajuda na análise e observação, o que dá aos desenvolvedores a oportunidade de corrigir problemas de segurança. Para obter mais informações, consulte Implantar configurações usando o GitOps em um cluster do Kubernetes habilitado para Azure Arc. |

| Segurança do registro de contêiner | A meta para a segurança do registro de contêiner é garantir que as vulnerabilidades não sejam introduzidas ao carregar imagens de contêiner no registro, enquanto a imagem é armazenada no registro e durante downloads de imagem do registro. O AKS recomenda usar Registro de Contêiner do Azure. Registro de Contêiner do Azure vem com verificação de vulnerabilidades e outros recursos de segurança. Para saber mais, confira a Documentação do Registro de Contêiner do Azure. |

| Microsoft Entra identidades para cargas de trabalho do Windows usando gMSA para contêineres | As cargas de trabalho de contêiner do Windows podem herdar a identidade do host do contêiner e usá-lo para autenticação. Com os novos aprimoramentos, o host do contêiner não precisa ser ingressado no domínio. Para obter mais informações, consulte integração gMSA para cargas de trabalho do Windows. |

Recursos de segurança internos

Esta seção descreve os recursos de segurança internos que estão disponíveis atualmente no AKS habilitado pelo Azure Arc:

| Objetivo de segurança | Recurso |

|---|---|

| Proteger o acesso ao servidor de API. | Suporte de logon único do Active Directory para clientes do PowerShell e Windows Admin Center. No momento, esse recurso está habilitado apenas para clusters de carga de trabalho. |

| Verifique se toda a comunicação entre os componentes internos do Kubernetes do painel de controle é segura. Isso inclui garantir que a comunicação entre o servidor de API e o cluster de carga de trabalho também seja segura. | Solução de certificado interno de toque zero para provisionar, renovar e revogar certificados. Para obter mais informações, consulte Comunicação segura com certificados. |

| Gire as chaves de criptografia do repositório de segredos do Kubernetes (etcd) usando o plug-in KMS (Servidor de Gerenciamento de Chaves). | Plug-in para integrar e orquestrar a rotação de chaves com o provedor KMS especificado. Para saber mais, confira Criptografar segredos etcd. |

| Monitoramento de ameaças em tempo real para contêineres que dão suporte a cargas de trabalho para contêineres do Windows e do Linux. | Integração com o Azure Defender para Kubernetes conectado ao Azure Arc, que é oferecido como uma versão prévia pública do recurso até o lançamento em GA da detecção de ameaças do Kubernetes para Kubernetes conectado ao Azure Arc. Para obter mais informações, consulte Defender clusters do Kubernetes habilitados para Azure Arc. |

| Microsoft Entra identidade para cargas de trabalho do Windows. | Use a integração gMSA para cargas de trabalho do Windows para configurar a identidade Microsoft Entra. |

| Suporte para políticas do Calico para proteger o tráfego entre pods | Para usar as políticas do Calico, confira Proteger o tráfego entre pods usando políticas de rede. |

Próximas etapas

Neste tópico, você aprendeu sobre os conceitos para proteger o AKS habilitado pelo Azure Arc e sobre como proteger aplicativos em clusters do Kubernetes.

Comentários

Em breve: Ao longo de 2024, eliminaremos os problemas do GitHub como o mecanismo de comentários para conteúdo e o substituiremos por um novo sistema de comentários. Para obter mais informações, consulte https://aka.ms/ContentUserFeedback.

Enviar e exibir comentários de