Uma empresa de manufatura global forneceu a arquitetura que este artigo descreve. A tecnologia operacional da empresa e os departamentos de tecnologia da informação são altamente integrados, exigindo uma única rede interna. No entanto, os ambientes têm requisitos de segurança e desempenho drasticamente diferentes. Devido à natureza confidencial das operações da empresa, todo o tráfego precisa ser protegido por firewall, e uma solução de IDPS (detecção de intrusão e sistema de proteção) precisa estar em vigor. O departamento de tecnologia da informação tem requisitos de segurança menos exigentes para a rede, mas esse departamento deseja otimizar o desempenho para que os usuários tenham acesso de baixa latência aos aplicativos de TI.

Os tomadores de decisões da empresa recorreram à WAN Virtual do Azure para atender às necessidades globais de uma única rede com requisitos variados de segurança e desempenho. Eles também têm uma solução que é fácil de gerenciar, implantar e dimensionar. À medida que adicionam regiões, elas podem continuar a crescer diretamente com uma rede altamente otimizada para suas necessidades.

Possíveis casos de uso

Alguns casos de uso típicos dessa arquitetura:

- Uma organização global que exige uma solução de arquivo centralizada para trabalho comercialmente crítico.

- Cargas de trabalho de arquivos de alto desempenho que exigem arquivos armazenados em cache local.

- Uma força de trabalho remota flexível para usuários dentro e fora do escritório.

Arquitetura

Baixe um Arquivo Visio dessa arquitetura.

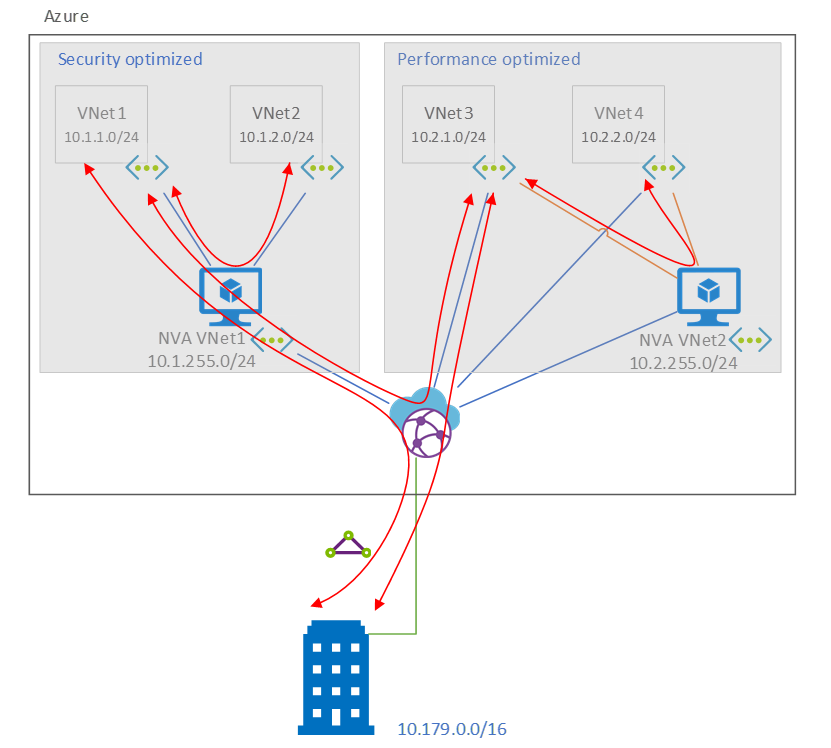

Veja um resumo da arquitetura:

- Os usuários acessam redes virtuais de um branch.

- O Azure ExpressRoute estende suas redes locais para a nuvem da Microsoft em uma conexão privada com a ajuda de um provedor de conectividade.

- Um hub de WAN Virtual roteia o tráfego adequadamente para segurança ou desempenho. O hub contém vários pontos de extremidade de serviço para habilitar a conectividade.

- As rotas definidas pelo usuário forçam o tráfego para NVAs quando necessário.

- Cada NVA inspeciona o tráfego que está fluindo para uma rede virtual.

- O emparelhamento de rede virtual fornece a inspeção VNet a VNet no ambiente com otimização de desempenho.

A empresa tem várias regiões e continua a implantar regiões no modelo. A empresa implanta um ambiente otimizado para segurança ou com otimização de desempenho somente quando necessário. Os ambientes roteiam o seguinte tráfego por meio da solução de virtualização de rede (NVA):

Caminhos de tráfego

| Destinos | |||||||

|---|---|---|---|---|---|---|---|

| VNet1 | VNet2 | VNet3 | VNet4 | Branch | Internet | ||

| Origem com otimização de segurança | VNet1 | Intra VNet | NVA1-VNet2 | NVA1-hub-VNet3 | NVA1-hub-VNet4 | NVA1-hub-ramificação | NVA1-internet |

| Origem otimizada para desempenho | VNet3 | hub-NVA1-VNet1 | hub-NVA1-VNet2 | Intra VNet | NVA2-VNet4 | hub-ramificação | NVA2-internet |

| Origem de ramificação | Branch | hub-NVA1-VNet1 | hub-NVA1-VNet2 | hub-VNet3 | hub-VNet4 | Não aplicável | Não aplicável |

Como mostra o diagrama anterior, uma arquitetura de NVA e roteamento força todos os caminhos de tráfego no ambiente com segurança otimizada a usar o NVA entre as redes virtuais e o hub em uma arquitetura em camadas comum.

O ambiente com otimização de desempenho tem um esquema de roteamento mais personalizado. Esse esquema fornece um firewall e uma inspeção de tráfego onde são necessários. Ele não fornece um firewall onde não é necessário. O tráfego de VNet para VNet no espaço otimizado para desempenho é forçado por meio de NVA2, mas o tráfego de ramificação para rede virtual pode ir diretamente pelo hub. Da mesma forma, qualquer coisa direcionada para o ambiente seguro não precisa ir para NVA VNet2, porque é inspecionado na borda do ambiente seguro por NVA em NVA VNet1. O resultado é o acesso de alta velocidade à ramificação. A arquitetura ainda fornece a inspeção de VNet para VNet no ambiente com otimização de desempenho. Isso não é necessário para todos os clientes, mas pode ser realizado por meio de emparelhamentos que você pode ver na arquitetura.

Associações e propagações do hub de WAN Virtual

Configure rotas para o hub de WAN Virtual da seguinte maneira:

| Nome | Associado a | Propagando para |

|---|---|---|

| NVA VNet1 | defaultRouteTable | defaultRouteTable |

| NVA VNet2 | PerfOptimizedRouteTable | defaultRouteTable |

| VNet3 | PerfOptimizedRouteTable | defaultRouteTable |

| VNet4 | PerfOptimizedRouteTable | defaultRouteTable |

Requisitos de roteamento

Uma rota personalizada na tabela de rotas padrão no hub de WAN Virtual para rotear todo o tráfego para VNet1 e VNet2 para secOptConnection.

Nome da rota Tipo de destino Prefixo do destino Próximo salto IP do próximo salto Rota otimizada para segurança CIDR 10.1.0.0/16 secOptConnection <Endereço IP de NVA1> Uma rota estática no secOptConnection que encaminha o tráfego para VNet1 e VNet2 para o endereço IP de NVA1.

Nome Prefixo de endereço Tipo do próximo salto Endereço IP do próximo salto rt-a-secOptimized 10.1.0.0/16 Solução de virtualização <Endereço IP de NVA1> Uma tabela de rotas personalizada no hub de WAN Virtual que é chamada perfOptimizedRouteTable. Esta tabela é usada para garantir que as redes virtuais com otimização de desempenho não possam se comunicar umas com as outras no hub e devem usar o emparelhamento para NVA VNet2.

Um UDR associado a todas as sub-redes em VNet1 e VNet2 para rotear todo o tráfego de volta para NVA1.

Nome Prefixo de endereço Tipo do próximo salto Endereço IP do próximo salto rt-tudo 0.0.0.0/0 Solução de virtualização <Endereço IP de NVA1> Um UDR associado a todas as sub-redes em VNet3 e VNet4 para rotear tráfego de VNet para VNet e tráfego de Internet para NVA2.

Nome Prefixo de endereço Tipo do próximo salto Endereço IP do próximo salto rt-a-internet 0.0.0.0/0 Solução de virtualização <IP do endereço NVA2> vnet-a-vnet 10.2.0.0/16 Solução de virtualização <Endereço IP de NVA2>

Observação

Você pode substituir os endereços IP NVA por endereços IP do balanceador de carga no roteamento se estiver implantando uma arquitetura de alta disponibilidade com vários NVAs por trás do balanceador de carga.

Componentes

- WAN Virtual do Azure. A WAN Virtual é um serviço de rede que reúne muitas funcionalidades de rede, segurança e roteamento para fornecer uma interface operacional. Nesse caso, ele simplifica e dimensiona o roteamento para as redes virtuais e ramificações conectadas.

- Azure ExpressRoute. O ExpressRoute estende as redes locais para a nuvem da Microsoft por meio de uma conexão privada.

- Rede Virtual do Microsoft Azure. Uma rede virtual é o bloco de construção fundamental de sua rede privada no Azure. A Rede Virtual permite muitos tipos de recursos do Azure, como VMs (máquinas virtuais) do Azure, para se comunicar com segurança aprimorada entre si, Internet e redes locais.

- Hub de WAN Virtual. Um hub virtual é uma rede virtual gerenciada pela Microsoft. O hub contém vários pontos de extremidade de serviço para habilitar a conectividade.

- Conexões de rede virtual do hub. O recurso de conexão de rede virtual do hub conecta o hub à rede virtual.

- Rotas estáticas. As rotas estáticas fornecem um mecanismo para direcionar o tráfego por meio de um IP do próximo salto.

- Tabela de rotas de hub. Você pode criar uma rota de hub virtual e aplicar a rota à tabela de rotas do hub virtual.

- Emparelhamento de rede virtual. Usando o emparelhamento de rede virtual, você pode conectar-se diretamente a duas ou mais redes virtuais no Azure.

- Rotas definidas pelo usuário. As rotas definidas pelo usuário são rotas estáticas que substituem as rotas do sistema padrão do Azure ou adicionam mais rotas à tabela de rotas de uma sub-rede. Elas são usadas aqui para forçar o tráfego para NVAs quando necessário.

- Soluções de virtualização de rede. Soluções de virtualização de rede são dispositivos de rede oferecidos no marketplace. Nesse caso, a empresa implantou o NVA de Palo Alto, mas qualquer firewall NVA funcionaria aqui.

Alternativas

Para implantar apenas um ambiente NVA de alta segurança, você pode seguir este modelo: Rotear o tráfego por meio de um NVA.

Para implantar um modelo de NVA personalizado que dá suporte ao tráfego de roteamento para um firewall dedicado para a Internet e roteamento de tráfego de ramificação em um NVA, consulte Rotear tráfego por meio de NVAs usando configurações personalizadas.

A alternativa anterior implanta um ambiente de alta segurança por trás de um NVA e oferece alguns recursos para implantar um ambiente personalizado. No entanto, ele difere do caso de uso descrito neste artigo de duas maneiras. Primeiro, ele mostra os dois modelos em isolamento em vez de em combinação. Em segundo lugar, ele não dá suporte ao tráfego de VNet para VNet no ambiente personalizado (o que chamamos de ambiente com otimização de desempenho aqui).

Considerações

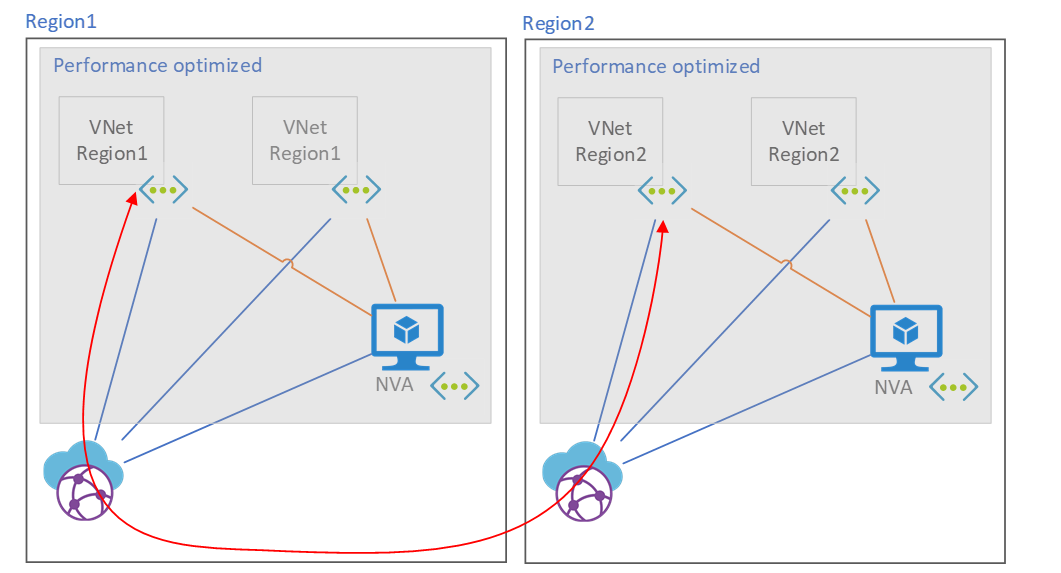

Nessa implantação, as rotas que cruzam o hub de WAN Virtual para um ambiente com otimização de desempenho não passam pelo NVA nesse ambiente. Isso apresenta um possível problema com o tráfego entre regiões ilustrado aqui:

O tráfego entre regiões entre ambientes com otimização de desempenho não atravessa o NVA. Essa é uma limitação do tráfego do hub de roteamento direto para as redes virtuais.

Disponibilidade

A WAN Virtual é um serviço de rede altamente disponível. Você pode configurar mais conectividade ou caminhos da ramificação para obter vários percursores para o serviço de WAN Virtual. No entanto, você não precisa de nada adicional no serviço VWAN.

Você deve configurar NVAs em uma arquitetura altamente disponível semelhante à descrita aqui: Implantar NVAs altamente disponíveis.

Desempenho

Essa solução otimiza o desempenho da rede quando necessário. Você pode modificar o roteamento de acordo com seus próprios requisitos, permitindo que o tráfego para a ramificação atravesse o NVA e o tráfego entre redes virtuais flua livremente ou use um único firewall para saída da Internet.

Escalabilidade

Essa arquitetura é escalonável entre regiões. Considere seus requisitos ao configurar rótulos de roteamento para agrupar rotas e encaminhamento de tráfego de ramificação entre os hubs virtuais.

Segurança

Com NVAs, você pode usar recursos como IDPS com WAN Virtual.

Resiliência

Para obter informações sobre resiliência, consulte Disponibilidade, anteriormente neste artigo.

Otimização de custo

Os preços dessa arquitetura dependem muito dos NVAs que você implanta. Para uma conexão ER de 2 Gbps e um hub de WAN Virtual que processa 10 TB por mês, consulte esta estimativa de preço.

Colaboradores

Esse artigo é mantido pela Microsoft. Ele foi originalmente escrito pelos colaboradores a seguir.

Autor principal:

- John Poetzinger - Brasil | Arquiteto de Soluções Cloud Sênior

Próximas etapas

- O que é a WAN Virtual do Azure?

- O que é o Azure ExpressRoute?

- Como configurar o roteamento de Hub virtual – WAN Virtual do Azure

- Firewall e Gateway de Aplicativo para redes virtuais

- WAN Virtual do Azure e suporte ao trabalho remoto