Gerenciar o Agente do Azure Monitor

Este artigo fornece as diversas opções disponíveis no momento para instalar, desinstalar e atualizar o agente do Azure Monitor. Essa extensão de agente pode ser instalada em máquinas virtuais do Azure, conjuntos de dimensionamento e servidores habilitados para Azure Arc. Ele também lista as opções para criar associações com regras de coleta de dados que definem quais dados o agente deve coletar. A instalação, a atualização ou a desinstalação do Agente do Azure Monitor não exigirá a reinicialização do servidor.

Detalhes da extensão da máquina virtual

O Agente do Azure Monitor é implementado como uma extensão de VM do Azure com os detalhes na tabela a seguir. Ele pode ser instalado usando um dos métodos para instalar extensões de máquina virtual, incluindo os descritos neste artigo.

| Propriedade | Windows | Linux |

|---|---|---|

| Publicador | Microsoft.Azure.Monitor | Microsoft.Azure.Monitor |

| Tipo | AzureMonitorWindowsAgent | AzureMonitorLinuxAgent |

| TypeHandlerVersion | Confira Versões de extensão do agente do Azure Monitor | Versões de extensão do agente do Azure Monitor |

Versões da extensão

Veja Versões de extensão do agente do Azure Monitor.

Pré-requisitos

Os pré-requisitos a seguir devem ser atendidos antes da instalação do Agente do Azure Monitor.

Permissões: para métodos diferentes do portal do Azure, você precisa ter as seguintes atribuições de função para instalar o agente:

Função interna Escopos Motivo - máquinas virtuais, conjuntos de dimensionamento

- Servidores habilitados para Azure Arc

Para implantar o agente Qualquer função que inclua a ação Microsoft.Resources/deployments/* (por exemplo, Colaborador do Log Analytics - Assinatura e/ou

- Grupo de recursos e/ou

Para implantar a extensão do agente por meio de modelos do Azure Resource Manager (também usados pelo Azure Policy) Não Azure: para instalar o agente em servidores físicos e máquinas virtuais hospedadas fora do Azure (ou seja, localmente) ou em outras nuvens, primeiro instale o Connected Machine Agent do Azure Arc (sem custo adicional).

Autenticação: a identidade gerenciada precisa ser habilitada nas máquinas virtuais do Azure. Há suporte para identidades gerenciadas atribuídas pelo sistema e pelo usuário.

Atribuída pelo usuário: essa identidade gerenciada é recomendada para implantações em grande escala, configuráveis por meio de políticas internas do Azure. Você pode criar uma identidade gerenciada atribuída pelo usuário uma vez e compartilhá-la em várias VMs, portanto, ela é mais escalonável do que uma identidade gerenciada atribuída pelo sistema. Se você usar uma identidade gerenciada atribuída pelo usuário, será necessário inserir os detalhes de identidade gerenciada para o Agente do Azure Monitor por meio de configurações de extensão:

{ "authentication": { "managedIdentity": { "identifier-name": "mi_res_id" or "object_id" or "client_id", "identifier-value": "<resource-id-of-uai>" or "<guid-object-or-client-id>" } } }Recomendamos o uso de

mi_res_idcomo oidentifier-name. Os comandos de exemplo abaixo mostram apenas o uso commi_res_idpor uma questão de simplificação. Para obter mais detalhes sobremi_res_id,object_ideclient_id, confira a documentação de identidade gerenciada.Atribuída pelo sistema: essa identidade gerenciada é adequada para testes iniciais ou implantações pequenas. Quando usado em escala (por exemplo, para todas as VMs de uma assinatura), resulta em um número significativo de identidades criadas (e excluídas) no Microsoft Entra ID. Para evitar essa rotatividade de identidades, use identidades gerenciadas atribuídas pelo usuário. Para servidores habilitados para Azure Arc, a identidade gerenciada atribuída pelo sistema é habilitada automaticamente assim que você instala o agente do Azure Arc. É o único tipo com suporte para servidores habilitados para Azure Arc.

Não necessária para servidores habilitados para Azure Arc: a identidade do sistema será habilitada automaticamente na criação de uma regra de coleta de dados no portal do Azure.

Rede: se você usar firewalls de rede, a marca de serviço do Azure Resource Manager precisará estar habilitada na rede virtual da máquina virtual. A máquina virtual também precisa ter acesso aos seguintes pontos de extremidade HTTPS:

- global.handler.control.monitor.azure.com

<virtual-machine-region-name>.handler.control.monitor.azure.com (exemplo: westus.handler.control.monitor.azure.com)<log-analytics-workspace-id>.ods.opinsights.azure.com (exemplo: 12345a01-b1cd-1234-e1f2-1234567g8h99.ods.opinsights.azure.com)

Se você usa links privados no agente, adicione também os pontos de extremidade do DCE.

Espaço em Disco: o espaço em disco necessário pode variar muito dependendo de como um agente é usado ou se o agente não consegue se comunicar com os destinos em que é instruído a enviar dados de monitoramento. Por padrão, o agente requer 10Gb de espaço em disco para ser executado e requer 500MB para a instalação do agente. A seguir, orientações para o planejamento de capacidade:

| Objetivo | Ambiente | Caminho | Espaço Sugerido |

|---|---|---|---|

| Baixar e instalar pacotes | Linux | /var/lib/waagent/Microsoft.Azure.Monitor.AzureMonitorLinuxAgent-{Version}/ | 500 MB |

| Baixar e instalar pacotes | Windows | C:\Packages\Plugins\Microsoft.Azure.Monitor.AzureMonitorWindowsAgent | 500 MB |

| Logs de Extensão | Linux (VM do Azure) | /var/log/azure/Microsoft.Azure.Monitor.AzureMonitorLinuxAgent/ | 100 MB |

| Logs de Extensão | Linux (Azure Arc) | /var/lib/GuestConfig/extension_logs/Microsoft.Azure.Monitor.AzureMonitorLinuxAgent-{version}/ | 100 MB |

| Logs de Extensão | Windows (VM do Azure) | C:\WindowsAzure\Logs\Plugins\Microsoft.Azure.Monitor.AzureMonitorWindowsAgent | 100 MB |

| Logs de Extensão | Windows (Azure Arc) | C:\ProgramData\GuestConfig\extension_logs\Microsoft.Azure.Monitor.AzureMonitorWindowsAgent | 100 MB |

| Cache do Agente | Linux | /etc/opt/microsoft/azuremonitoragent, /var/opt/microsoft/azuremonitoragent | 500 MB |

| Cache do Agente | Windows (VM do Azure) | C:\WindowsAzure\Resources\AMADataStore.{DataStoreName} | 10.5 GB |

| Cache do Agente | Windows (Azure Arc) | C:\Resources\Directory\AMADataStore. {DataStoreName} | 10.5 GB |

| Cache de Eventos | Linux | /var/opt/microsoft/azuremonitoragent/events | 10 GB |

Observação

Este artigo só é aplicável à instalação ou ao gerenciamento do agente. Depois de instalar o agente, revise o próximo artigo para configurar as regras de coleta de dados e associá-las aos computadores com os agentes instalados. Os Agentes do Azure Monitor não podem funcionar sem serem associados a regras de coleta de dados.

Instalar

Para obter informações sobre como instalar o Agente do Azure Monitor do portal do Azure, consulte Criar uma regra de coleta de dados. Esse processo cria a regra, faz a associação dela aos recursos selecionados e instala o Agente do Azure Monitor neles quando ainda não estão instalados.

Desinstalar

Para desinstalar o Agente do Azure Monitor usando o portal do Azure, acesse a máquina virtual, o conjunto de dimensionamento ou o servidor habilitado para Azure Arc. Selecione a guia Extensões e escolha AzureMonitorWindowsAgent ou AzureMonitorLinuxAgent. Na caixa de diálogo que é aberta, selecione Desinstalar.

Atualizar

Observação

A recomendação é habilitar a Atualização Automática de Extensão, que pode levar até cinco semanas após o lançamento de uma nova versão de extensão para atualizar as extensões instaladas para a versão lançada (mais recente) em todas as regiões. As atualizações são emitidas em lotes, portanto, você pode ver algumas de suas máquinas virtuais, conjuntos de dimensionamento ou servidores habilitados para Arc serem atualizados antes de outros. Se você precisar atualizar uma extensão imediatamente, poderá usar as instruções manuais abaixo.

Para executar uma atualização avulsa do agente, primeiro você precisa desinstalar a versão do agente existente. Depois, instale a nova versão, conforme a descrição.

A recomendação é habilitar a atualização automática do agente habilitando o recurso Atualização automática de extensão. Navegue até a máquina virtual ou o conjunto de dimensionamento, selecione a guia Extensões e clique em AzureMonitorWindowsAgent ou AzureMonitorLinuxAgent. Na caixa de diálogo exibida, clique em Habilitar atualização automática.

Usar o Azure Policy

Use as políticas e as iniciativas de política a seguir para instalar o agente automaticamente e associá-lo a uma regra de coleta de dados sempre que uma máquina virtual, um conjunto de dimensionamento ou um servidor habilitado para Azure Arc for criado.

Observação

De acordo com as melhores práticas de Identidade da Microsoft, as políticas para instalar o Agente do Azure Monitor em máquinas virtuais e conjuntos de dimensionamento dependem da identidade gerenciada atribuída pelo usuário. Essa opção de identidade gerenciada é a mais escalonável e resiliente para esses recursos. Em servidores habilitados para Azure Arc, as políticas dependem apenas da identidade gerenciada atribuída pelo sistema como a única opção com suporte no momento.

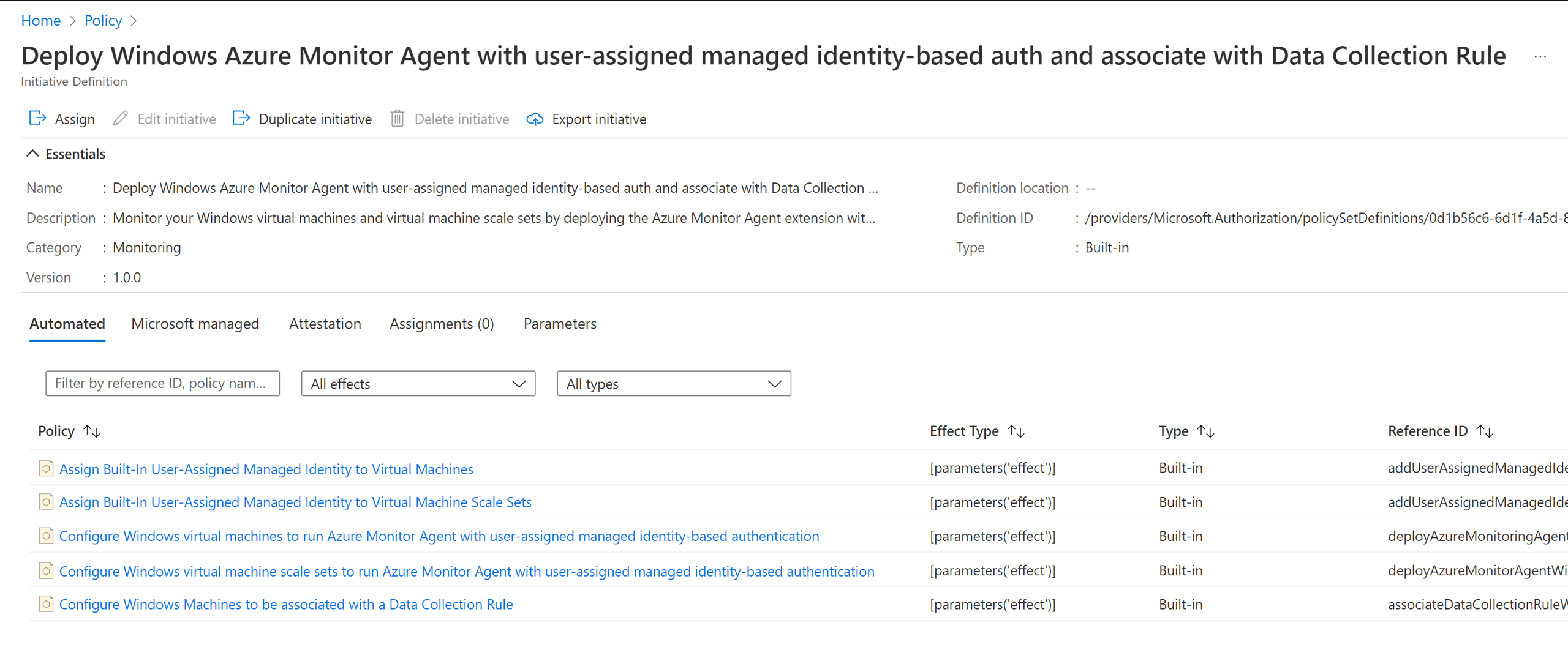

Iniciativas de políticas integradas

Antes de prosseguir, examine os pré-requisitos para a instalação do agente.

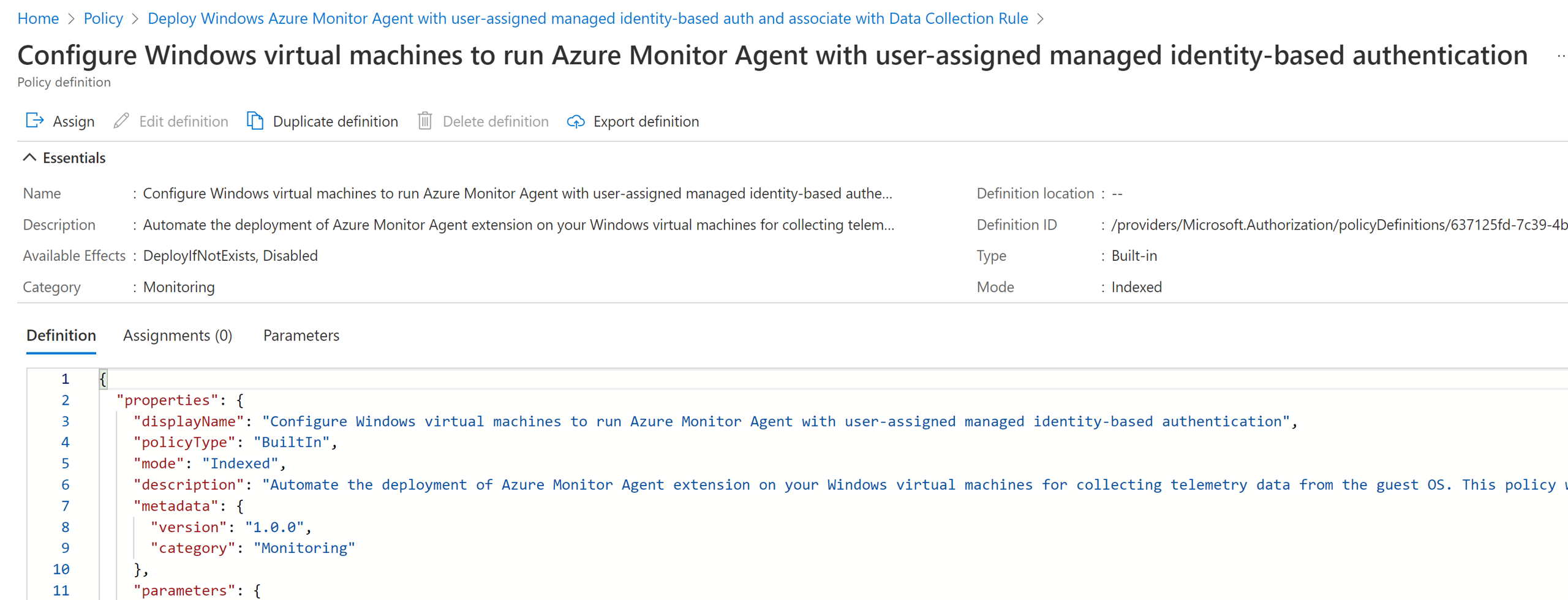

Há iniciativas de política internas para máquinas virtuais Windows e Linux, e conjuntos de dimensionamento que fornecem integração em escala usando agentes do Azure Monitor de ponta a ponta

- Implantar o Agente do Azure Monitor para Windows com autenticação baseada em identidade gerenciada atribuída pelo usuário e associar-se à Regra de Coleta de Dados

- Implantar o Agente do Azure Monitor para Linux com autenticação baseada em identidade gerenciada atribuída pelo usuário e associar-se à Regra de Coleta de Dados

Observação

As definições de política incluem apenas a lista de versões do Windows e Linux compatíveis com a Microsoft. Para adicionar uma imagem personalizada, use o parâmetro Additional Virtual Machine Images.

Essas iniciativas acima compreendem políticas individuais que:

(Opcional) Criam e atribuem uma identidade gerenciada interna atribuída pelo usuário, por assinatura e região. Saiba mais.

Bring Your Own User-Assigned Identity: se definido comofalse, cria a identidade gerenciada interna atribuída pelo usuário no grupo de recursos predefinido e a atribui a todos os computadores aos quais a política é aplicada. O local do grupo de recursos pode ser configurado no parâmetroBuilt-In-Identity-RG Location. Se definido comotrue, você poderá usar uma identidade atribuída pelo usuário existente que é atribuída automaticamente a todos os computadores aos quais a política é aplicada.

Instale a extensão do Agente do Azure Monitor no computador e configure-a para usar a identidade atribuída pelo usuário, conforme os parâmetros a seguir.

Bring Your Own User-Assigned Managed Identity: se definido comofalse, configura o agente para usar a identidade gerenciada interna atribuída pelo usuário criada pela política anterior. Se definido comotrue, ele configura o agente para usar uma identidade atribuída pelo usuário existente.User-Assigned Managed Identity Name: se estiver usando sua identidade (selecionadotrue), especifique o nome da identidade atribuída aos computadores.User-Assigned Managed Identity Resource Group: se estiver usando sua identidade (selecionadotrue), especifique o grupo de recursos em que a identidade existe.Additional Virtual Machine Images: passe os nomes de imagem de VM adicionais aos quais você deseja aplicar a política, se eles ainda não estiverem incluídos.Built-In-Identity-RG Location: se você usar a identidade gerenciada atribuída pelo usuário interna, especifique o local onde a identidade e o grupo de recursos devem ser criados. Esse parâmetro só é usado quando o parâmetroBring Your Own User-Assigned Managed Identityé definido comofalse.

Criam e implantam a associação para vincular o computador a uma regra de coleta de dados especificada.

Data Collection Rule Resource Id: a resourceId do Azure Resource Manager da regra que você deseja associar por meio dessa política a todos os computadores aos quais a política é aplicada.

Problemas conhecidos

- Comportamento padrão da identidade gerenciada. Saiba mais.

- Possível condição de corrida com o uso da política de criação de identidade atribuída pelo usuário interna. Saiba mais.

- Atribuição de política a grupos de recursos. Se o escopo de atribuição da política for um grupo de recursos e não uma assinatura, a identidade usada pela atribuição de política (diferente da identidade atribuída pelo usuário usada pelo agente) precisará receber estas funções manualmente antes da atribuição/correção. Se você não fizer isso, ocorrerão falhas de implantação.

- Outras limitações da identidade gerenciada.

Políticas internas

Você pode usar as políticas individuais da iniciativa de política anterior para executar uma só ação em escala. Por exemplo, se você só desejar instalar automaticamente o agente, use a segunda política de instalação de agente da iniciativa, conforme é mostrado.

Remediação

As iniciativas ou políticas serão aplicadas a cada criação de máquina virtual. Uma tarefa de correção implanta as definições de política na iniciativa nos recursos existentes, o que permite configurar o Agente do Azure Monitor para qualquer recurso que já tenha sido criado.

Ao criar a atribuição usando o portal do Azure, você tem a opção de criar uma tarefa de correção ao mesmo tempo. Para saber mais sobre a correção, veja Correção de recursos sem conformidade com o Azure Policy.

Perguntas frequentes

Esta seção fornece respostas para perguntas comuns.

Que impacto a instalação do agente do Connected Machine do Azure Arc tem em meu computador não Azure?

Não há nenhum impacto na máquina depois que o agente do Connected Machine do Azure Arc é instalado. Ele quase não usa recursos do sistema ou da rede e foi projetado para ter um volume de memória baixo no host em que ele é executado.

Próximas etapas

Crie uma regra de coleta de dados para coletar dados do agente e enviá-los ao Azure Monitor.