Considerações sobre Segurança para SQL Server em Máquinas Virtuais do Microsoft Azure

Aplica-se a:SQL Server na VM do Azure

Este artigo inclui diretrizes gerais de segurança que ajudam a estabelecer o acesso seguro a instâncias do SQL Server em uma VM (máquina virtual) do Azure.

O Azure está em conformidade com vários padrões e regulamentações do setor que podem permitir o build de uma solução em conformidade com o SQL Server em execução em uma máquina virtual. Para obter informações sobre conformidade regulamentar com o Azure, consulte a Central de Confiabilidade do Azure.

Primeiro, revise as melhores práticas de segurança para SQL Server e VMs do Azure e, em seguida, revise este artigo para ver as práticas recomendadas que se aplicam SQL Server em VMs do Azure especificamente.

Para saber mais sobre as melhores práticas de VM do SQL Server, confira os outros artigos desta série: Lista de verificação, tamanho da VM, Configuração de HADR e Coletar linha de base.

Lista de verificação

Examine a seguinte lista de verificação nesta seção para obter uma breve visão geral das melhores práticas de segurança abordadas mais detalhadamente no restante do artigo.

Os recursos e capacidades do SQL Server fornecem um método de segurança no nível de dados e é como você obtém defesa profunda no nível de infraestrutura para soluções híbridas e baseadas em nuvem. Além disso, com as medidas de segurança do Azure, é possível criptografar seus dados confidenciais, proteger máquinas virtuais contra vírus e malware, proteger o tráfego de rede, identificar e detectar ameaças, atender aos requisitos de conformidade e fornecer um único método de administração e relatórios para qualquer necessidade de segurança na nuvem híbrida.

- Use o Microsoft Defender para Nuvem para avaliar e tomar medidas a fim de aprimorar a postura de segurança do ambiente de dados. Recursos como a ATP (proteção avançada contra ameaças) do Azure podem ser aproveitados em suas cargas de trabalho híbridas para melhorar a avaliação de segurança e dar a capacidade de reagir aos riscos. O registro da VM do SQL Server com a extensão do Agente de IaaS do SQL mostra as avaliações do Microsoft Defender para Nuvem no recurso de máquina virtual SQL do portal do Azure.

- Use o Microsoft Defender para SQL para descobrir e atenuar possíveis vulnerabilidades de banco de dados, bem como detectar atividades anormais que possam indicar uma ameaça à sua instância do SQL Server e à camada do banco de dados.

- A avaliação de vulnerabilidade é uma parte do Microsoft Defender para SQL que pode descobrir e ajudar a corrigir riscos potenciais em seu ambiente de SQL Server. Ela fornece visibilidade sobre o estado de segurança e inclui etapas acionáveis para resolver problemas de segurança.

- Use as VMs confidenciais do Azure para reforçar a proteção dos dados em uso e dos dados inativos contra o acesso do operador do host. As VMs confidenciais do Azure permitem que você armazene com confiança os dados confidenciais na nuvem e atenda a requisitos rígidos de conformidade.

- Se você está no SQL Server 2022, considere usar a autenticação do Microsoft Entra para se conectar à instância do SQL Server.

- O Assistente do Azure analisa a telemetria de uso e a configuração do recurso e, depois, recomenda soluções que podem ajudar você a melhorar a economia, o desempenho, a alta disponibilidade e a segurança de seus recursos do Azure. Aproveite o Assistente do Azure na máquina virtual, no grupo de recursos ou no nível de assinatura para ajudar a identificar e aplicar as melhores práticas para otimizar as implantações do Azure.

- Use o Azure Disk Encryption quando as necessidades de conformidade e segurança exigirem que você criptografe os dados de ponta a ponta usando suas chaves de criptografia, incluindo a criptografia do disco efêmero (localmente conectado temporariamente).

- Managed Disks são criptografados no modo inativo por padrão, usando a Criptografia do Serviço de Armazenamento do Azure, em que as chaves de criptografia são chaves gerenciadas pela Microsoft armazenadas no Azure.

- Para obter uma comparação das opções de criptografia de disco gerenciado, consulte o gráfico de comparação de criptografia de disco gerenciado

- As portas de gerenciamento devem ser fechadas em suas máquinas virtuais – abrir as portas de gerenciamento remoto expõe sua VM a um alto nível de risco de ataques baseados na Internet. Estes ataques tentam obter credenciais por força bruta para obter acesso de administrador à máquina.

- Ativar o acesso JIT (just-in-time) para máquinas virtuais do Azure

- Use o Azure Bastion em protocolo RDP (Área de Trabalho Remota).

- Bloqueie as portas e permita apenas o tráfego de aplicativos necessários usando o Firewall do Azure, que é um firewall gerenciado como serviço (FaaS) que concede/nega acesso ao servidor com base no endereço IP de origem.

- Use os NSGs (grupos de segurança de rede) para filtrar o tráfego de rede de e para recursos do Azure em redes virtuais do Azure

- Aproveite os Grupos de Segurança de Aplicativos para agrupar servidores com requisitos de filtragem de porta semelhantes, com funções semelhantes, como servidores Web e servidores de banco de dados.

- Para servidores Web e de aplicativos, aproveite a proteção contra DDoS (negação de serviço distribuído) do Azure. Ataques de DDoS são projetados para sobrecarregar e esgotar recursos de rede, tornando os aplicativos lentos ou sem resposta. É comum que ataques de DDos sejam direcionados a interfaces do usuário. A proteção contra DDoS do Azure corrige o tráfego de rede indesejado, antes de impactar a disponibilidade do serviço

- Use as extensões de VM para ajudar a lidar com antimalware, estado desejado, detecção de ameaças, prevenção e correção, a fim de resolver ameaças no sistema operacional, no computador e na rede:

- A extensão de configuração de convidado executa operações de auditoria e de configuração nas máquinas virtuais.

- A extensão da máquina virtual do agente do Observador de Rede para Windows e Linux monitora o desempenho de rede, o diagnóstico e o serviço de análise que permite o monitoramento de redes do Azure.

- Extensão do Microsoft Antimalware para Windows para ajudar a identificar e remover vírus, spyware e outros softwares mal-intencionados, com alertas configuráveis.

- Avalie extensões de terceiros, como o Symantec Endpoint Protection para VM do Windows (/azure/virtual-machines/extensions/symantec)

- Use o Azure Policy para criar regras de negócios que possam ser aplicadas ao seu ambiente. As políticas do Azure avaliam os recursos do Azure comparando as propriedades desses recursos em relação às regras definidas no formato JSON.

- O Azure Blueprints permite que arquitetos de nuvem e grupos centrais de tecnologia da informação definam um conjunto repetível de recursos do Azure que implementa e adere aos padrões e requisitos de uma organização. Os Azure Blueprints são diferentes das políticas do Azure.

Para obter mais informações sobre as melhores práticas de segurança, confira Melhores práticas de segurança do SQL Server e Como proteger o SQL Server.

Microsoft Defender para SQL em computadores

O Microsoft Defender para Nuvem é um sistema de gerenciamento de segurança unificado projetado para avaliar e fornecer oportunidades de aprimoramento da postura de segurança do ambiente de dados. O Microsoft Defender oferece a proteção Microsoft Defender para SQL em computadores para SQL Server em VMs do Azure. O Microsoft Defender para SQL para descobrir e reduzir possíveis vulnerabilidades de banco de dados e detectar atividades anormais que podem indicar uma ameaça à sua instância do SQL Server e à camada do banco de dados.

O Microsoft Defender para SQL oferece os seguintes benefícios:

- As Avaliações de Vulnerabilidade podem descobrir e ajudar a corrigir riscos potenciais em seu ambiente de SQL Server. Fornece visibilidade sobre o estado de segurança e inclui etapas acionáveis para resolver problemas de segurança.

- Use o security score no Microsoft Defender para Nuvem.

- Revise a lista de recomendações de computação e dados disponíveis no momento, para obter mais detalhes.

- Registrar sua VM SQL Server com a Extensão do Agente de IaaS do SQL Server apresenta o Microsoft Defender para recomendações do SQL para o recurso de máquinas virtuais SQL no portal do Azure.

Gerenciamento de Portal

Depois de registrar sua VM do SQL Server com a extensão do Agente de IaaS do SQL, você poderá definir várias configurações de segurança usando o recurso de máquinas virtuais do SQL no portal do Azure, como por exemplo habilitar a integração do Azure Key Vault ou a autenticação SQL.

Além disso, depois de habilitar o Microsoft Defender para SQL em máquinas virtuais, você poderá exibir recursos do Defender para Nuvem diretamente dentro do recurso de máquinas virtuais do SQL no portal do Azure, tais como avaliações de vulnerabilidade e alertas de segurança.

Confira Gerenciar a VM do SQL Server no portal para saber mais.

VMs confidenciais

As VMs confidenciais do Azure oferecem um limite forte e imposto por hardware que fortalece a proteção do SO convidado contra o acesso do operador do host. A escolha de um tamanho de VM confidencial para o SQL Server na VM do Azure oferece uma camada extra de proteção, permitindo que você armazene com confiança os dados confidenciais na nuvem e atenda a requisitos de conformidade rigorosos.

As VMs confidenciais do Azure utilizam os processadores AMD com tecnologia SEV-SNP que criptografam a memória da VM usando chaves geradas pelo processador. Isso ajuda a proteger os dados enquanto eles estão em uso (os dados que são processados dentro da memória do processo do SQL Server) contra acesso não autorizado do sistema operacional host. O disco do sistema operacional de uma VM confidencial também pode ser criptografado com chaves associadas ao chip TPM (Trusted Platform Module) da máquina virtual, reforçando a proteção de dados inativos.

Para obter as etapas detalhadas da implantação, confira o Guia de início rápido: implantar o SQL Server em uma VM confidencial.

As recomendações para criptografia de disco são diferentes para VMs confidenciais do que para os outros tamanhos de VM. Confira criptografia de disco para saber mais.

autenticação do Microsoft Entra

A partir do SQL Server 2022, você pode se conectar ao SQL Server usando qualquer dos seguintes métodos de autenticação com o Microsoft Entra ID (antigo Azure Active Directory):

- Senha oferece autenticação com credenciais do Microsoft Entra

- Universal com MFA adiciona a autenticação multifator

- Integrado usa provedores de federação comoServiços de Federação do Active Directory (ADFS) para habilitar experiências de logon único (SSO)

- Entidade de serviço habilita a autenticação a partir de Aplicativos Azure

- Identidade Gerenciada habilita a autenticação de aplicativos atribuídos a identidades do Microsoft Entra

Para começar, confira Configurar a autenticação do Microsoft Entra para sua VM do SQL Server.

Assistente do Azure

O Assistente do Azure é um consultor de nuvem personalizado que ajuda a seguir as práticas recomendadas para otimizar as implantações do Azure. O Assistente do Azure analisa a telemetria de uso e configuração do recurso e, depois, recomenda soluções que podem ajudar você a melhorar a economia, o desempenho, a alta disponibilidade e a segurança de seus recursos do Azure. O Assistente do Azure pode ser avaliada no nível da máquina virtual, do grupo de recursos ou da assinatura.

Integração do Cofre da Chave do Azure

Há vários recursos de criptografia do SQL Server, como TDE (Transparent Data Encryption), CLE (criptografia de nível de coluna) e criptografia de backup. Essas formas de criptografia exigem o gerenciamento e armazenamento de chaves criptográficas usadas para a criptografia. O serviço Azure Key Vault foi criado para melhorar a segurança e o gerenciamento dessas chaves em um local seguro e altamente disponível. O SQL Server Connector permite que o SQL Server use essas chaves do Azure Key Vault.

Considere o seguinte:

- O Azure Key Vault armazena segredos do aplicativo em um local de nuvem centralizado para controlar com segurança as permissões de acesso e separar o log de acesso.

- Ao trazer suas próprias chaves para o Azure, é recomendável armazenar segredos e certificados no Azure Key Vault.

- O Azure Disk Encryption usa o Azure Key Vault para ajudar você a controlar e gerenciar os segredos e chaves de criptografia de disco.

Controle de acesso

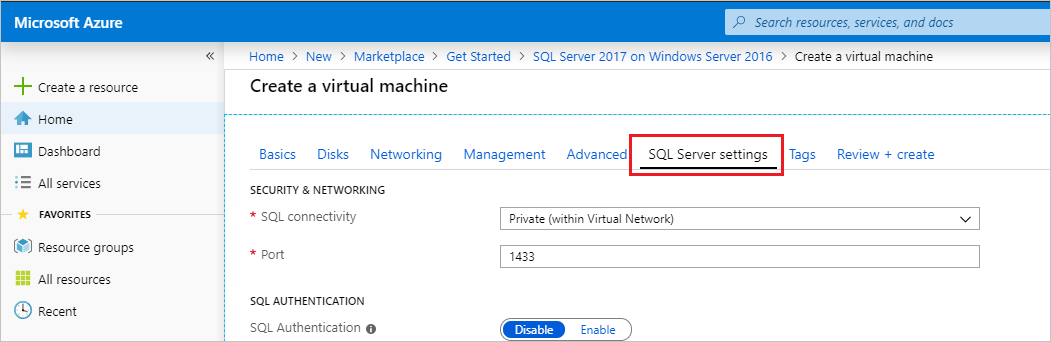

Quando você cria uma máquina virtual do SQL Server com uma imagem de galeria do Azure, a opção Conectividade do SQL Server fornece as opções Local (dentro da VM), Privada (dentro da Rede Virtual) ou Pública (Internet).

Para obter a melhor segurança, escolha a opção mais restritiva para seu cenário. Por exemplo, se você estiver executando um aplicativo que acessa o SQL Server na mesma VM, Local será a opção mais segura. Se você estiver executando um aplicativo do Azure que exige o acesso ao SQL Server, a opção Privada protegerá a comunicação com o SQL Server apenas na rede virtual do Azure especificada. Se precisar de acesso Público (Internet) à VM do SQL Server, siga as outras melhores práticas deste tópico para reduzir a área da superfície de ataque.

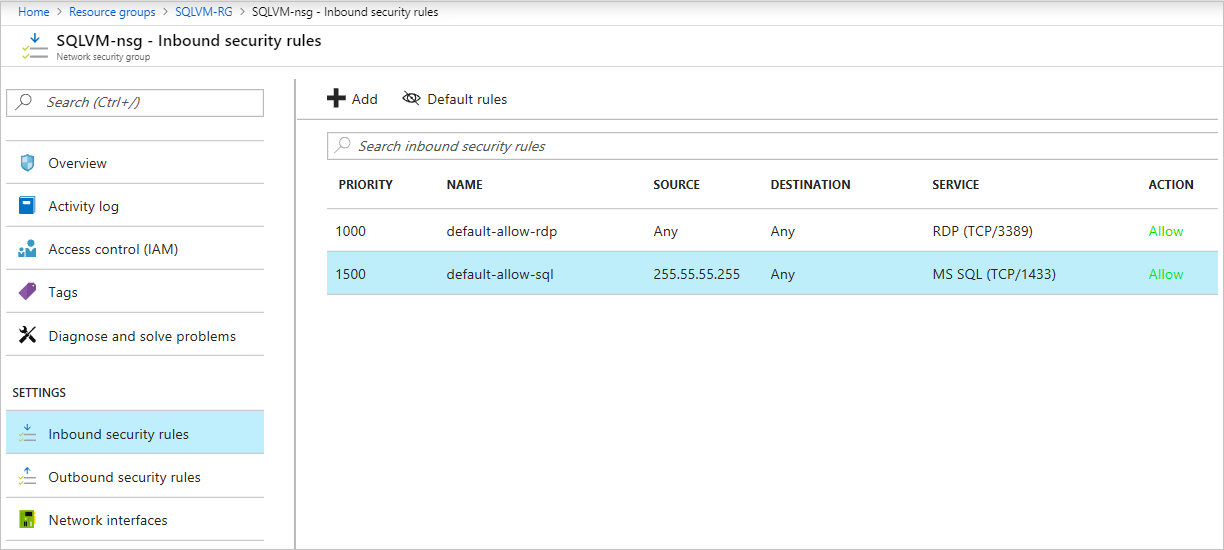

As opções selecionadas no portal usam regras de segurança de entrada no NSG (Grupo de Segurança de Rede) das VMs para permitir ou negar o tráfego de rede à máquina virtual. Modifique ou crie novas regras do NSG de entrada para permitir o tráfego para a porta do SQL Server (1433 padrão). Também especifique endereços IP específicos que têm permissão para se comunicar nessa porta.

Além das regras do NSG para restringir o tráfego de rede, você também pode usar o Firewall do Windows na máquina virtual.

Se estiver usando pontos de extremidade com o modelo de implantação clássico, remova todos os pontos de extremidade da máquina virtual, caso não estejam sendo usados. Para obter instruções sobre como usar ACLs com pontos de extremidade, consulte Gerenciar a ACL em um ponto de extremidade. Isso não é necessário para VMs que usam o Azure Resource Manager.

Considere a possibilidade de habilitar as conexões criptografadas na instância do Mecanismo de Banco de Dados do SQL Server na máquina virtual do Azure. Configure a instância do SQL Server com um certificado assinado. Para saber mais, veja Enable Encrypted Connections to the Database Engine (Habilitar conexões criptografadas para o mecanismo de banco de dados) e Sintaxe da cadeia de conexão.

Considere o seguinte ao proteger a conectividade de rede ou o perímetro:

- Firewall do Azure - Um FaaS (Firewall como Serviço) gerenciado e com estado que concede/nega acesso ao servidor com base no endereço IP de origem, para proteger os recursos de rede.

- Proteção contra DDoS (Negação de Serviço Distribuída) do Azure – os ataques de DDoS sobrecarregam e esgotam os recursos de rede, tornando os aplicativos lentos ou sem resposta. A proteção contra DDoS do Azure corrige o tráfego de rede indesejado, antes de impactar a disponibilidade do serviço.

- Os NSGs (grupos de segurança de rede) – filtram o tráfego de rede de e para recursos do Azure em redes virtuais do Azure

- Os Grupos de Segurança de Aplicativo – fornecem o agrupamento de servidores com requisitos de filtragem de porta semelhantes e agrupa servidores com funções semelhantes, como servidores Web.

Criptografia de disco

Esta seção oferece diretrizes para criptografia de disco, mas as recomendações variam de acordo com a implantação de um SQL Server convencional na VM do Azure ou do SQL Server em uma VM confidencial do Azure.

VMs convencionais

Os discos gerenciados implantados em VMs que não são VMs confidenciais do Azure usam a criptografia do servidor e o Azure Disk Encryption. A Criptografia do lado do servidor fornece criptografia inativa e protege os dados para atender aos compromissos de conformidade e segurança da sua organização. O Azure Disk Encryption usa a tecnologia BitLocker ou DM-Crypt e integra-se com o Azure Key Vault para criptografar o sistema operacional e os discos de dados.

Considere o seguinte:

- O Azure Disk Encryption - criptografa discos de máquina virtual usando a Azure Disk Encryption para máquinas virtuais do Windows e Linux.

- Quando os requisitos de conformidade e segurança exigirem que você criptografe os dados de ponta a ponta usando suas chaves de criptografia, incluindo a criptografia do disco efêmero (localmente conectado temporariamente), use a criptografia de disco do Azure.

- O ADE (Azure Disk Encryption) aproveita o recurso padrão do setor do BitLocker do Windows e o recurso DM-Crypt do Linux para fornecer criptografia de disco de dados e sistema operacional.

- Criptografia de disco gerenciado

- Managed Disks são criptografados no modo inativo por padrão, usando a Criptografia do Serviço de Armazenamento do Azure, em que as chaves de criptografia são chaves gerenciadas pela Microsoft armazenadas no Azure.

- Os dados nos discos gerenciados são criptografados de maneira transparente usando a criptografia AES de 256 bits, uma das codificações de bloco mais fortes disponíveis, e são compatíveis com o FIPS 140-2.

- Para obter uma comparação das opções de criptografia de disco gerenciado, consulte o gráfico de comparação de criptografia de disco gerenciado.

VMs confidenciais do Azure

Se você estiver usando uma VM confidencial do Azure, siga as seguintes recomendações para maximizar os benefícios de segurança:

- Configure a criptografia de disco do sistema operacional confidencial, que associa as chaves de criptografia de disco do sistema operacional ao chip TPM (Trusted Platform Module) da máquina virtual, fazendo com que o conteúdo do disco protegido seja acessível somente à VM.

- Criptografe os discos de dados (todos os discos que contenham arquivos de banco de dados, arquivos de log ou arquivos de backup) com o BitLocker e habilite o desbloqueio automático. Confira o manage-bde autounlock ou o EnableBitLockerAutoUnlock para obter mais informações. O desbloqueio automático garante que as chaves de criptografia sejam armazenadas no disco do sistema operacional. Em conjunto com a criptografia de disco do sistema operacional confidencial, essa opção protege os dados inativos armazenados nos discos de VM contra acesso de host não autorizado.

Início Confiável

Ao implantar uma máquina virtual de geração 2, você tem a opção de habilitar o início confiável, que protege contra técnicas de ataque avançadas e persistentes.

Com início confiável, é possível:

- Implantar máquinas virtuais de forma segura com carregadores de inicialização verificados, kernels do SO (sistema operacional) e drivers.

- Proteger chaves, certificados e segredos com segurança nas máquinas virtuais.

- Obter informações e confiança da integridade da cadeia de inicialização inteira.

- Garantir que as cargas de trabalho sejam confiáveis e verificáveis.

No momento, os seguintes recursos não têm suporte quando você habilita o início confiável para seu SQL Server em VMs do Azure:

- Azure Site Recovery

- Discos Ultra

- Imagens gerenciadas

- Virtualização aninhada

Gerenciar Contas

Você não deseja que os invasores adivinhem nomes de contas ou senhas facilmente. Use as seguintes dicas para ajudar:

Crie uma conta de administrador local exclusiva que não esteja nomeada como Administrador.

Use senhas fortes e complexas para todas as suas contas. Para obter mais informações sobre como criar uma senha forte, consulte o artigo Criar uma senha forte.

Por padrão, o Azure seleciona a Autenticação do Windows durante a instalação da máquina virtual do SQL Server. Portanto, o logon SA é desabilitado e uma senha é atribuída pela instalação. Recomendamos que o logon SA não seja usado nem habilitado. Se você precisar ter um logon do SQL, use uma das seguintes estratégias:

Crie uma conta do SQL com um nome exclusivo que tem a associação sysadmin. Faça isso no portal habilitando a Autenticação SQL durante o provisionamento.

Dica

Se você não habilitar a Autenticação SQL durante o provisionamento, deverá alterar manualmente o modo de autenticação para Modo de Autenticação do SQL Server e do Windows. Para obter mais informações, consulte Alterar Modo de Autenticação do Servidor.

Se precisar usar o logon SA, habilite o logon depois de provisionar e atribuir uma nova senha forte.

Observação

Não há suporte para a conexão com uma VM do SQL Server usando os Serviços de Domínio do Microsoft Entra - use uma conta de domínio do Active Directory.

Auditoria e relatórios

A auditoria com o Log Analytics documenta eventos e gravações em um log de auditoria em uma conta de Armazenamento de Blobs do Azure segura. O Log Analytics pode ser usado para decifrar os detalhes dos logs de auditoria. A auditoria oferece a capacidade de salvar dados em uma conta de armazenamento separada e criar uma trilha de auditoria de todos os eventos selecionados. Você também pode aproveitar o Power BI l no log de auditoria para análise rápida e insights sobre seus dados, bem como para fornecer uma exibição de conformidade regulatória. Para saber mais sobre auditoria nos níveis da VM e do Azure, confira Registro em log de segurança e auditoria do Azure.

Acesso no nível da máquina virtual

Feche as portas de gerenciamento em seu computador – as portas abertas de gerenciamento remoto estão expondo sua VM a um alto nível de risco de ataques baseados na internet. Estes ataques tentam obter credenciais por força bruta para obter acesso de administrador à máquina.

- Ativar o acesso JIT (just-in-time) para máquinas virtuais do Azure.

- Aproveite o Azure Bastion em protocolo RDP (Área de Trabalho Remota).

Extensões de Máquina Virtual

As extensões da Máquina Virtual do Azure são extensões confiáveis da Microsoft ou de terceiros que podem ajudar a resolver necessidades e riscos específicos, como antivírus, malware, proteção contra ameaças e muito mais.

- Extensão de Configuração de convidado

- Para garantir configurações seguras de configurações no convidado de seu computador, instale a extensão de Configuração de Convidado.

- As configurações de convidado incluem a configuração do sistema operacional, a configuração ou a presença do aplicativo e as configurações do ambiente.

- Depois de instaladas, as políticas no convidado estarão disponíveis, como 'O Windows Exploit Guard deve estar habilitado'.

- Agente de coleta de dados de tráfego de rede

- O Microsoft Defender para Nuvem usa o Microsoft Dependency Agent para coletar dados de tráfego de rede das máquinas virtuais do Azure.

- Esse agente permite recursos avançados de proteção de rede, como visualização de tráfego no mapa da rede, recomendações de resistência a redes e ameaças de rede específicas.

- Avalie as extensões da Microsoft e de terceiros para lidar com antimalware, o estado desejado, a detecção de ameaças, a prevenção e a correção para resolver ameaças nos níveis do sistema operacional, da máquina e da rede.

Próximas etapas

Revise as melhores práticas de segurança para SQL Server e VMs do Azure e, em seguida, revise este artigo para ver as práticas recomendadas que se aplicam SQL Server em VMs do Azure especificamente.

Para ver outros tópicos relacionados à execução do SQL Server em VMs do Azure, confira Visão geral do SQL Server em Máquinas Virtuais do Azure. Em caso de dúvidas sobre máquinas virtuais do SQL Server, consulte as Perguntas frequentes.

Para saber mais, confira os outros artigos desta série de melhores práticas:

Comentários

Em breve: Ao longo de 2024, eliminaremos os problemas do GitHub como o mecanismo de comentários para conteúdo e o substituiremos por um novo sistema de comentários. Para obter mais informações, consulte https://aka.ms/ContentUserFeedback.

Enviar e exibir comentários de