Definir configurações de proxy em um sensor de OT

Este artigo faz parte de uma série de artigos que descrevem o caminho de implantação para monitoramento de OT com Microsoft Defender para IoT e descreve como definir configurações de proxy em seu sensor de OT para se conectar ao Azure.

Você pode ignorar esta etapa nos seguintes casos:

Se você estiver trabalhando em um ambiente desconectado e sensores gerenciados localmente

Se você estiver usando uma conexão direta entre o sensor de OT e o Azure. Nesse caso, você já executou todas as etapas necessárias ao provisionar o sensor para gerenciamento de nuvem

Pré-requisitos

Para executar as etapas descritas neste artigo, você precisará de:

Um sensor de rede OT instalado, configurado e ativado.

Uma compreensão dos métodos de conexão com suporte para sensores do Defender para IoT conectados à nuvem e um plano para a implantação do site de OT que inclui o método de conexão que você deseja usar para cada sensor.

Acesso ao sensor de OT como usuário Administrador. Para obter mais informações, confira Usuários locais e funções para monitoramento de OT com o Defender para IoT.

Esta etapa é executada por suas equipes de implantação e conectividade.

Definir configurações de proxy em seu sensor de OT

Esta seção descreve como definir as configurações para um proxy existente no console de seu sensor de OT. Se você ainda não tiver um proxy, configure um usando os seguintes procedimentos:

- Configurar um proxy do Azure

- Conexão por meio do encadeamento de proxy

- Configurar a conectividade para ambientes multinuvem

Para definir as configurações de proxy em seu sensor de OT:

Entre no seu sensor de OT e selecione Configurações do sistema > Configurações de rede do sensor.

Ative a opção Habilitar Proxy e insira os seguintes detalhes para seu servidor proxy:

- Host do proxy

- Porta de Proxy

- Nome de usuário do proxy (opcional)

- Senha do proxy (opcional)

Por exemplo:

Se for relevante, selecione Certificado do cliente para fazer o upload de um certificado de autenticação de proxy para acesso a um servidor proxy SSL/TLS.

Observação

Um certificado SSL/TLS do cliente é necessário em relação aos servidores proxy que inspecionam o tráfego SSL/TLS, como por exemplo durante o uso de serviços como Zscaler e Palo Alto Prisma.

Selecione Salvar.

Configurar um proxy do Azure

Você pode usar um proxy do Azure para conectar seu sensor ao Defender para IoT nas seguintes situações:

- Você precisa de conectividade privada entre o sensor e o Azure

- Seu site está conectado ao Azure via ExpressRoute ou

- Seu site está conectado ao Azure por meio de uma VPN

Se você já tiver um proxy configurado, siga diretamente com a definição das configurações de proxy no console de seu sensor.

Se você ainda não tiver um proxy configurado, use os procedimentos nesta seção para configurar um na VNET do Azure.

Pré-requisitos

Antes de começar, verifique se você tem estes itens:

Um espaço de trabalho Log Analytics para logs de monitoramento

Conectividade de site remoto com a VNET do Azure

Certifique-se de que o tráfego HTTPS de saída na porta 443 seja permitido desde seu sensor até os pontos de extremidade necessários para o Defender para IoT. Para obter mais informações, veja Provisionar sensores de OT para gerenciamento de nuvem.

Um recurso de servidor proxy, com permissões de firewall para acessar os serviços de nuvem da Microsoft. O procedimento descrito neste artigo usa um servidor Squid hospedado no Azure.

Importante

O Microsoft Defender para IoT não oferece suporte para Squid ou qualquer outro serviço de proxy. É responsabilidade do cliente configurar e manter o serviço de proxy.

Definir as configurações de proxy do sensor

Esta seção descreve como configurar um proxy em sua VNET do Azure para uso com um sensor de OT, incluindo as seguintes etapas:

- Definir uma conta de armazenamento para os logs do NSG

- Definir redes virtuais e sub-redes

- Definir um gateway de rede local ou virtual

- Definir grupos de segurança de rede

- Definir um conjunto de dimensionamento de máquinas virtuais do Azure

- Criar um Azure Load Balancer

- Configurar um gateway NAT

Etapa 1: Definir uma conta de armazenamento para os logs do NSG

No portal do Azure, crie uma conta de armazenamento com as seguintes configurações:

| Área | Settings |

|---|---|

| Noções básicas | Desempenho: padrão Tipo de conta: armazenamento de Blobs Replicação: LRS |

| Rede | Método de conectividade: ponto de extremidade público (rede selecionada) Planejar redes virtuais: nenhuma Preferência de roteamento, selecione rede da Microsoft |

| Proteção de Dados | Manter todas as opções limpas |

| Avançado | Use todos os valores padrão |

Etapa 2: Definir redes virtuais e sub-redes

Crie a VNET e as sub-redes contidas a seguir:

| Nome | Tamanho recomendado |

|---|---|

MD4IoT-VNET |

/26 ou/25 com Bastion |

| sub-redes: | |

- GatewaySubnet |

/ 27 |

- ProxyserverSubnet |

/ 27 |

- AzureBastionSubnet (opcional) |

/ 26 |

Etapa 3: Definir um gateway de rede local ou virtual

Crie um gateway de VPN ou ExpressRoute para gateways virtuais ou crie um gateway local, dependendo de como você conecta sua rede local ao Azure.

Anexe o gateway à sub-rede GatewaySubnetque você criou anteriormente.

Para obter mais informações, consulte:

- Sobre gateways de VPN

- Conectar uma rede virtual a um circuito ExpressRoute usando o portal

- Modificar as configurações de gateway de rede local usando o portal do Azure

Etapa 4: Definir grupos de segurança de rede

Crie um NSG e defina as seguintes regras de entrada:

Crie uma regra

100para permitir o tráfego de seus sensores (as fontes) para o endereço IP privado do balanceador de carga (o destino). Use a portatcp3128.Crie a regra

4095como uma duplicata da regra do sistema65001. Isso ocorre porque a regra65001será substituída por regra4096.Crie a regra

4096para negar todo o tráfego para a microssegmentação.Opcional. Se você estiver usando o Bastion, crie uma regra

4094para permitir que o Bastion SSH acesse os servidores. Use a sub-rede Bastion como a origem.

Atribua o NSG ao

ProxyserverSubnetque você criou anteriormente.Defina o registro em log do NSG:

Selecione o novo NSG e, em seguida, selecione Configurações de diagnóstico >Adicionar configuração de diagnóstico.

Selecione um nome para sua configuração de diagnóstico. Em Categoria , selecione allLogs.

Selecione Enviado para o workspace do Log Analytics e, em seguida, selecione o workspace do Log Analytics que você deseja usar.

Selecione para enviar logs de fluxo NSG e defina os seguintes valores:

Na guia Básico:

- Insira um nome relevante

- Selecione a conta de armazenamento criada anteriormente

- Definir os dias de retenção necessários

Na guia Configuração:

- EscolhaVersão 2

- Selecione Habilitar a Análise de Tráfego

- Selecionar o espaço de trabalho do Log Analytics

Etapa 5: Definir um conjunto de dimensionamento de máquinas virtuais do Azure

Defina um conjunto de dimensionamento de máquinas virtuais do Azure para criar e gerenciar um grupo de máquinas virtuais com balanceamento de carga, em que você pode aumentar ou diminuir automaticamente o número de máquinas virtuais conforme necessário.

Para obter mais informações, confira O que são conjuntos de dimensionamento de máquinas virtuais?

Para criar um conjunto de dimensionamento a ser usado com a conexão do sensor:

Crie um conjunto de dimensionar com as seguintes definições de parâmetro:

- Modo de orquestração: uniforme

- Tipo de segurança: padrão

- Imagem: servidor Ubuntu 18.04 LTS – Gen1

- Tamanho: Standard_DS1_V2

- Autenticação: com base em seu padrão corporativo

Mantenha o valor padrão para configurações deDiscos.

Crie um adaptador de rede na sub-rede

Proxyserverque você criou anteriormente, mas ainda não defina um balanceador de carga.Defina suas configurações de dimensionamento da seguinte forma:

- Definir a contagem de instância inicial como 1

- Definir a política de dimensionamento como Manual

Defina as seguintes configurações de gerenciamento:

- Para o modo de atualização, selecione Automático – a instância iniciará a atualização

- Habilitar o diagnóstico de inicialização

- Desmarque as configurações do Identity e do Microsoft Entra ID

- Selecione Sobreprovisionamento

- Selecione Atualizações automáticas do sistema operacional habilitadas

Defina as seguintes configurações de saúde:

- Selecione Habilitar monitoramento de saúde do aplicativo

- Selecione o protocolo TCP e a porta 3128

Em configurações avançadas, defina o Algoritmo de difusão como Distribuição máxima.

Para o script de dados personalizados, faça o seguinte:

Crie o seguinte script de configuração, dependendo da porta e dos serviços que você está usando:

# Recommended minimum configuration: # Squid listening port http_port 3128 # Do not allow caching cache deny all # allowlist sites allowed acl allowed_http_sites dstdomain .azure-devices.net acl allowed_http_sites dstdomain .blob.core.windows.net acl allowed_http_sites dstdomain .servicebus.windows.net acl allowed_http_sites dstdomain .download.microsoft.com http_access allow allowed_http_sites # allowlisting acl SSL_ports port 443 acl CONNECT method CONNECT # Deny CONNECT to other unsecure ports http_access deny CONNECT !SSL_ports # default network rules http_access allow localhost http_access deny allCodificar o conteúdo do arquivo de script em base 64.

Copie o conteúdo do arquivo codificado e crie o seguinte script de configuração:

#cloud-config # updates packages apt_upgrade: true # Install squid packages packages: - squid run cmd: - systemctl stop squid - mv /etc/squid/squid.conf /etc/squid/squid.conf.factory write_files: - encoding: b64 content: <replace with base64 encoded text> path: /etc/squid/squid.conf permissions: '0644' run cmd: - systemctl start squid - apt-get -y upgrade; [ -e /var/run/reboot-required ] && reboot

Etapa 6: criar o balanceador de carga do Azure

O Azure Load Balancer é um balanceador de carga de camada 4 que distribui o tráfego de entrada entre instâncias de máquina virtual íntegras usando um algoritmo de distribuição baseado em hash.

Para obter mais informações, confira a Documentação do Azure Load Balancer.

Para criar um balanceador de carga do Azure para sua conexão de sensor:

Crie um balanceador de carga com um SKU padrão e um tipo Interno para garantir que o balanceador de carga seja fechado para a Internet.

Defina um endereço IP de front-end dinâmico na sub-rede

proxysrvque você criou anteriormente, definindo a disponibilidade como com redundância de zona.Para um back-end, escolha o conjunto de dimensionamento de máquinas virtuais que você criou anteriormente.

Na porta definida no sensor, crie uma regra de balanceamento de carga TCP conectando o endereço IP de front-end com o pool de back-end. A porta padrão é 3128.

Crie uma nova investigação de saúde e defina uma investigação de saúde TCP na porta 3128.

Defina o log do balanceador de carga:

No portal do Azure, acesse o balanceador de carga que você criou.

Selecione Configuração de diagnóstico>Adicionar configuração de diagnóstico.

Insira um nome significativo e defina a categoria como allMetrics.

Selecione Enviado para o workspace do Log Analytics e, em seguida, selecione o workspace do Log Analytics.

Etapa 7: Configurar um gateway NAT

Para configurar um gateway NAT para sua conexão de sensor:

Criar um novo gateway da NAT

Na guia IP de saída, selecione Criar um endereço IP público.

Na guia Sub-rede, selecione a sub-rede

ProxyserverSubnetque você criou anteriormente.

Seu proxy está totalmente configurado agora. Continue definindo as configurações de proxy no sensor de OT.

Conexão por meio do encadeamento de proxy

Você pode conectar seu sensor ao Defender para IoT no Azure usando o encadeamento de proxy nas seguintes situações:

- Seu sensor precisa de um proxy para alcançar a rede de OT para a nuvem

- Você deseja que vários sensores se conectem ao Azure por meio de um único ponto

Se você já tiver um proxy configurado, siga diretamente com a definição das configurações de proxy no console de seu sensor.

Se você ainda não tiver um proxy configurado, use os procedimentos nesta seção para configurar seu encadeamento de proxy.

Para obter mais informações, consulte Conexões de proxy com encadeamento de proxy.

Pré-requisitos

Antes de começar, certifique-se de ter um servidor host executando um processo de proxy na rede do site. O processo de proxy deve ser acessível ao sensor e ao próximo proxy na cadeia.

Validamos esse procedimento usando o proxy Squid de código aberto. Esse proxy usa o túnel HTTP e o comando HTTP CONNECT para conectividade. Qualquer outra conexão de encadeamento de proxy que dá suporte ao comando CONNECT pode ser usada para esse método de conexão.

Importante

O Microsoft Defender para IoT não oferece suporte para Squid ou qualquer outro serviço de proxy. É responsabilidade do cliente configurar e manter o serviço de proxy.

Configurar uma conexão de encadeamento de proxy

Este procedimento descreve como instalar e configurar uma conexão entre seus sensores e o Defender para IoT usando a versão mais recente do Operação em um servidor Ubuntu.

Defina as configurações de proxy em cada sensor:

Entre no seu sensor de OT e selecione Configurações do sistema > Configurações de rede do sensor.

Ative a opção Habilitar proxy e defina o host do proxy, a porta, o nome de usuário e a senha.

Instale o proxy Squid:

Entre em seu computador proxy do Ubuntu e iniciar uma janela do terminal.

Atualize seu sistema e instale o Squid. Por exemplo:

sudo apt-get update sudo apt-get install squidLocalize o arquivo de configuração Squid. Por exemplo, em

/etc/squid/squid.confou/etc/squid/conf.d/e abra o arquivo em um editor de texto.No arquivo de configuração Squid, pesquise o seguinte texto:

# INSERT YOUR OWN RULE(S) HERE TO ALLOW ACCESS FROM YOUR CLIENTS.Adicione

acl <sensor-name> src <sensor-ip>ehttp_access allow <sensor-name>ao arquivo. Por exemplo:# INSERT YOUR OWN RULE(S) HERE TO ALLOW ACCESS FROM YOUR CLIENTS acl sensor1 src 10.100.100.1 http_access allow sensor1Adicione mais sensores conforme necessário adicionando linhas extras para o sensor.

Configure o serviço Squid para iniciar no lançamento. Execute:

sudo systemctl enable squid

Conectar-se ao proxy para o Defender para IoT. Certifique-se de que o tráfego HTTPS de saída na porta 443 seja permitido desde o sensor até os pontos de extremidade necessários para o Defender para IoT.

Para obter mais informações, confira o artigo Provisionar sensores de OT para o gerenciamento de nuvem.

Seu proxy está totalmente configurado agora. Continue definindo as configurações de proxy no sensor de OT.

Configure a conectividade para ambientes multinuvem

Esta seção descreve como conectar seu sensor ao defender para IoT no Azure de sensores implantados em uma ou mais nuvens públicas. Para obter mais informações, confira Conexões de várias nuvens.

Pré-requisitos

Antes de começar, verifique se você tem um sensor implantado em uma nuvem pública, como AWS ou Google Cloud, e configurado para monitorar o tráfego de SPAN.

Selecione um método de conectividade multinuvem

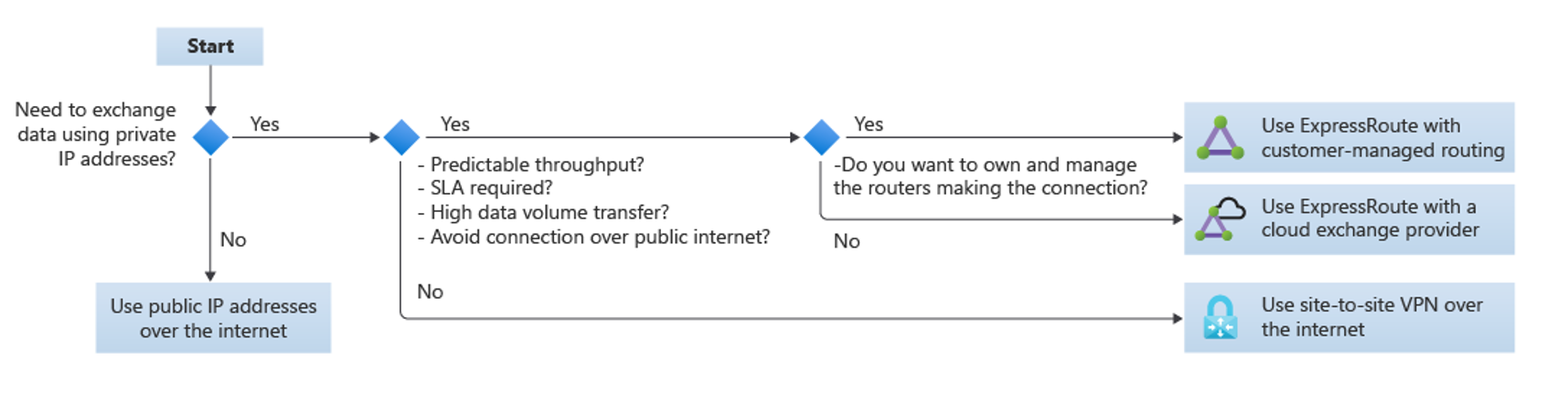

Use o seguinte gráfico de fluxo para determinar qual método de conectividade usar:

Use endereços IP públicos via Internet se você não precisar trocar dados usando endereços IP privados

Use VPN site a site via Internet somente se você não* precisar de uma das seguintes opções:

- Taxa de transferência previsível

- Contrato de Nível de Serviço

- Altas transferências de volume de dados

- Evite conexões pela Internet pública

Use o ExpressRoute se você precisar de produtividade previsível, SLA, altas transferências de volume de dados ou para evitar conexões pela internet pública.

Nesse caso:

- Se você quiser e gerenciar os roteadores que fazem a conexão, use o ExpressRoute com roteamento gerenciado pelo cliente.

- Se você não precisar ter nem gerenciar os roteadores que fazem a conexão, use o ExpressRoute com um provedor de troca de nuvem.

Configuração

Configure seu sensor para se conectar à nuvem usando um dos métodos recomendados da estrutura de adoção de nuvem do Azure. Para obter mais informações, consulte Conectividade com provedores de nuvem.

Para habilitar a conectividade privada entre o VPCs e o defender para IoT, conecte seu VPC a uma VNET do Azure por meio de uma conexão VPN. Por exemplo, se você estiver se conectando de um VPC da AWS, veja nosso blog do TechCommunity: Como criar uma VPN entre o Azure e a AWS usando apenas soluções gerenciadas.

Depois que seu VPC e sua VNET estiverem configurados, defina as configurações de proxy em seu sensor de OT.

Próximas etapas

É recomendável configurar uma conexão do Active Directory para gerenciar usuários locais no sensor de OT e também configurar o monitoramento de integridade do sensor por meio do SNMP.

Se você não definir essas configurações durante a implantação, também poderá retornar e configurá-las posteriormente. Para obter mais informações, consulte: