Configurar o espelhamento com uma porta SPAN com comutador

Este artigo faz parte de uma série de artigos que descrevem o caminho de implantação para monitoramento de OT com o Microsoft Defender para IoT.

Configure uma porta SPAN no comutador para espelhar o tráfego local das interfaces na opção para uma interface diferente no mesmo comutador.

Este artigo fornece processos e procedimentos de configuração de exemplo para configurar uma porta SPAN, usando a CLI ou a GUI do Cisco, para um comutador Cisco 2960 com 24 portas executando o IOS.

Importante

Este artigo se destina apenas a diretrizes de exemplo e não como instruções. As portas espelhadas de outros sistemas operacionais da Cisco e outras marcas de comutadores são configuradas de maneira diferente. Para obter mais informações, confira a documentação do comutador.

Pré-requisitos

Antes de começar, certifique-se de entender seu plano de monitoramento de rede com o Defender para IoT e as portas SPAN que deseja configurar.

Para obter mais informações, consulte Métodos de espelhamento de tráfego para monitoramento de OT.

Configuração de porta SPAN da CLI de exemplo (Cisco 2960)

Os seguintes comandos mostram um processo de exemplo para configurar uma porta SPAN em um Cisco 2960 por meio da CLI:

Cisco2960# configure terminal

Cisco2960(config)# monitor session 1 source interface fastehernet 0/2 - 23 rx

Cisco2960(config)# monitor session 1 destination interface fastethernet 0/24

Cisco2960(config)# end

Cisco2960# show monitor session 1

Cisco2960# running-copy startup-config

Configuração de porta SPAN da GUI de exemplo (Cisco 2960)

Este procedimento descreve as etapas de alto nível para configurar uma porta SPAN em um Cisco 2960 por meio da GUI. Para mais informações, confira a documentação do Cisco relevante.

Na GUI de configuração do comutador:

- Insira o modo de configuração global.

- Configure as primeiras 23 portas como uma fonte de sessão, espelhando apenas pacotes RX.

- Configure a porta 24 para ser o destino da sessão.

- Retornar ao modo EXEC privilegiado.

- Verifique a configuração de espelhamento de porta.

- Salve a configuração.

Configuração de porta SPAN da CLI de exemplo com vários VLANs (Cisco 2960)

O Defender para IoT permite monitorar várias VLANs configuradas na rede sem nenhuma configuração adicional, desde que o comutador de rede seja configurado para enviar marcas de VLAN para o Defender para IoT.

Por exemplo, os seguintes comandos devem ser configurados no comutador Cisco para dar suporte ao monitoramento de VLANs no Defender para IoT:

Monitorar sessão: os comandos a seguir configuram a opção para enviar VLANs para a porta SPAN.

monitor session 1 source interface Gi1/2

monitor session 1 filter packet type good Rx

monitor session 1 destination interface fastEthernet1/1 encapsulation dot1q

Monitorar a porta do tronco F.E. Gi1/1: os seguintes comandos configuram sua opção para dar suporte a VLANs configuradas na porta do tronco:

interface GigabitEthernet1/1

switchport trunk encapsulation dot1q

switchport mode trunk

Validar o espelhamento de tráfego

Após configurar o espelhamento de tráfego, tente receber um exemplo de tráfego gravado (arquivo PCAP) do comutador SPAN ou da porta de espelhamento.

Um exemplo de arquivo PCAP ajudará você a:

- Validar a configuração de comutador

- Confirmar se o tráfego que passa pelo comutador é relevante para o monitoramento

- Identificar a largura de banda e um número estimado de dispositivos detectados pelo comutador

Use um aplicativo analisador de protocolo de rede, como o Wireshark, para registrar um arquivo PCAP de exemplo por alguns minutos. Por exemplo, conecte um laptop a uma porta em que você configurou o monitoramento de tráfego.

Verifique se os pacotes unicast estão presentes no tráfego de gravação. O tráfego Unicast é o tráfego enviado do endereço para outro.

Se a maior parte do tráfego for de mensagens ARP, a configuração de espelhamento de tráfego não estará correta.

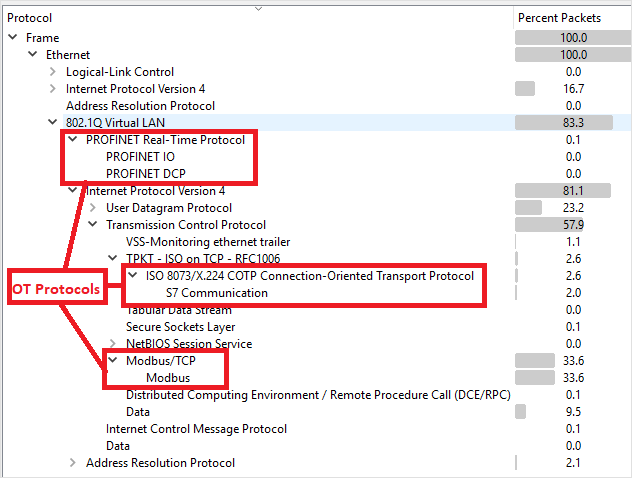

Verifique se os protocolos de OT estão presentes no tráfego analisado.

Por exemplo:

Implementar com gateways unidirecionais/diodos de dados

Você pode implantar o Defender para IoT com gateways unidirecionais, também conhecidos como diodos de dados. Os diodos de dados fornecem uma maneira segura de monitorar redes na medida em que permitem que os dados fluam apenas em uma direção. Isso significa que os dados podem ser monitorados sem comprometer a segurança da rede, já que os dados não podem ser enviados de volta na direção oposta. Alguns exemplos de soluções de diodos de dados são Waterfall, Owl Cyber Defense ou Hirschmann.

Se forem necessários gateways unidirecionais, recomendamos implantar seus diodos de dados no tráfego SPAN indo para a porta de monitoramento de sensores. Use um diodo de dados para monitorar o tráfego de um sistema confidencial como, por exemplo, um sistema de controle industrial, e, ao mesmo tempo, manter o sistema completamente isolado do sistema de monitoramento.

Posicione seus sensores de OT fora do perímetro eletrônico e faça com que recebam o tráfego a partir do diodo. Nesse cenário, você será capaz de gerenciar seus sensores do Defender para IoT a partir da nuvem, mantendo-os atualizados automaticamente com os pacotes mais recentes de inteligência contra ameaças.