Conectar-se e gerenciar um locatário do Power BI no Microsoft Purview (mesmo locatário)

Este artigo descreve como registrar um locatário do Power BI em um cenário de mesmo locatário e como autenticar e interagir com o locatário no Microsoft Purview. Para obter mais informações sobre o Microsoft Purview, leia o artigo introdutório.

Observação

A partir de 18 de setembro de 2023, a fonte de dados do Power BI no Microsoft Purview será renomeada para Fabric em todas as regiões. Você ainda pode usar o "Power BI" como palavra-chave para localizar rapidamente a origem para registrar um locatário do Power BI e configurar uma verificação. Juntamente com a alteração do nome da fonte de dados, a Capacidade do Power BI e o Workspace do Power BI serão renomeados como Fabric Capacity e Fabric Workspace de acordo. Além das alterações relacionadas à renomeação na interface do usuário, não há alterações nas funcionalidades existentes e na experiência do usuário para registro de fonte de dados ou configuração de verificações. Todas as fontes ou verificações existentes para o Power BI continuarão funcionando sem alterações necessárias e atualmente apenas itens do Power BI podem ser verificados em locatários do Fabric.

Recursos compatíveis

| Extração de metadados | Verificação Completa | Verificação Incremental | Verificação em escopo | Classificação | Rotulamento | Política de Acesso | Linhagem | Compartilhamento de dados | Exibição ao vivo |

|---|---|---|---|---|---|---|---|---|---|

| Sim | Sim | Sim | Não | Não | Não | Não | Sim | Não | Não |

Ao examinar a fonte do Power BI, o Microsoft Purview dá suporte a:

Extração de metadados técnicos, incluindo:

- Espaços de trabalho

- Painéis

- Relatórios

- Conjuntos de dados, incluindo as tabelas e colunas

- Fluxos de dados

- Datamarts

Buscando linhagem estática nas relações de ativos entre artefatos acima do Power BI, bem como ativos externos de fonte de dados. Saiba mais com a linhagem do Power BI.

Para obter uma lista de metadados disponíveis para o Power BI, confira nossa documentação de metadados disponíveis.

Cenários com suporte para verificações do Power BI

| Cenários | Acesso público do Microsoft Purview permitido/negado | Acesso público do Power BI permitido /negado | Opção runtime | Opção de autenticação | Lista de verificação de implantação |

|---|---|---|---|---|---|

| Acesso público com o Azure IR | Permitido | Permitido | Azure Runtime | Identidade Gerenciada do Microsoft Purview | Revisar lista de verificação de implantação |

| Acesso público com IR auto-hospedado | Permitido | Permitido | Runtime auto-hospedado | Autenticação delegada /Entidade de serviço | Revisar lista de verificação de implantação |

| Acesso privado | Permitido | Negado | Runtime auto-hospedado | Autenticação delegada /Entidade de serviço | Revisar lista de verificação de implantação |

| Acesso privado | Negado | Permitido | Runtime auto-hospedado | Autenticação delegada /Entidade de serviço | Revisar lista de verificação de implantação |

| Acesso privado | Negado | Negado | Runtime auto-hospedado | Autenticação delegada /Entidade de serviço | Revisar lista de verificação de implantação |

Limitações conhecidas

- Se o locatário do Microsoft Purview ou do Power BI estiver protegido atrás de um ponto de extremidade privado, o runtime auto-hospedado será a única opção a ser verificada.

- A autenticação delegada e a entidade de serviço são as únicas opções de autenticação com suporte quando o runtime de integração auto-hospedado é usado durante a verificação.

- Você pode criar apenas uma verificação para uma fonte de dados do Power BI registrada em sua conta do Microsoft Purview.

- Se o esquema do conjunto de dados do Power BI não for mostrado após a verificação, ele será devido a uma das limitações atuais com o scanner de metadados do Power BI.

- Workspaces vazios são ignorados.

- Atualmente, a carga é limitada a 2MB e 800 colunas ao examinar um ativo.

Pré-requisitos

Antes de começar, verifique se você tem os seguintes pré-requisitos:

Uma conta do Azure com uma assinatura ativa. Crie uma conta gratuitamente.

Opções de autenticação

- Identidade Gerenciada

- Autenticação delegada

- Entidade de Serviço

Lista de verificação de implantação

Use qualquer uma das seguintes listas de verificação de implantação durante a instalação ou para fins de solução de problemas, com base em seu cenário:

Verificar o Power BI do mesmo locatário usando o Azure IR e a Identidade Gerenciada na rede pública

Verifique se as contas do Power BI e do Microsoft Purview estão no mesmo locatário.

Verifique se a ID do locatário do Power BI foi inserida corretamente durante o registro.

Verifique se o modelo de Metadados do Power BI está atualizado ao habilitar a verificação de metadados.

De portal do Azure, valide se a rede de conta do Microsoft Purview estiver definida como acesso público.

No Portal Administração de locatários do Power BI, verifique se o locatário do Power BI está configurado para permitir a rede pública.

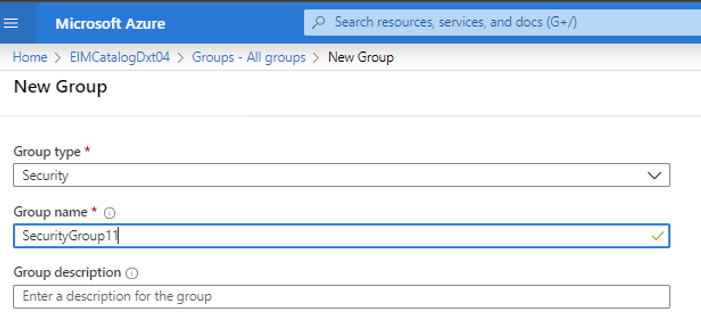

No locatário do Azure Active Directory, crie um grupo de segurança.

No locatário do Azure Active Directory, verifique se o MSI da conta do Microsoft Purview é membro do novo grupo de segurança.

No portal do Administração de Locatário do Power BI, valide se permitir que as entidades de serviço usem APIs de administrador do Power BI somente leitura está habilitada para o novo grupo de segurança.

Registrar locatário do Power BI

Esta seção descreve como registrar um locatário do Power BI no Microsoft Purview para o mesmo cenário de locatário.

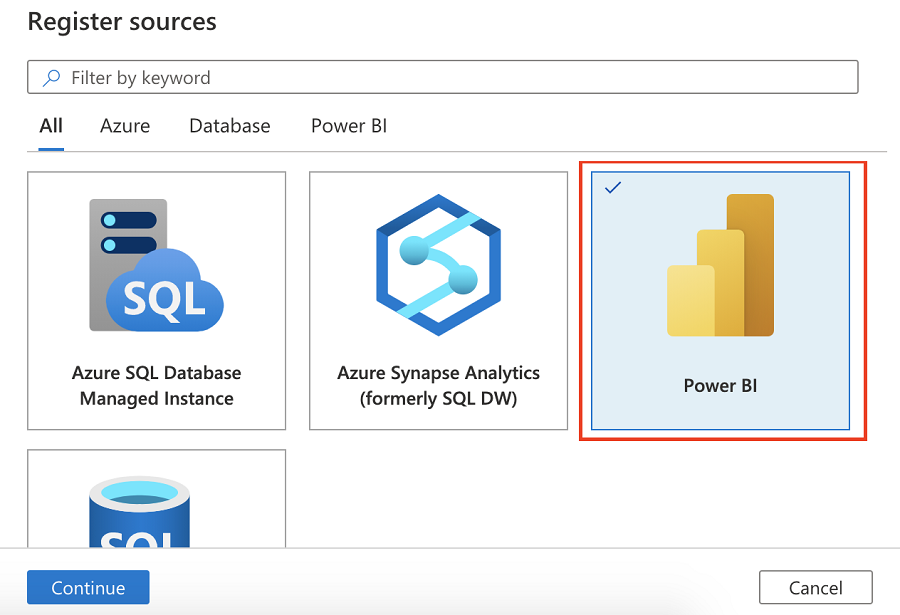

Selecione o Mapa de Dados na navegação à esquerda.

Selecione Registrar.

Selecione Power BI como sua fonte de dados.

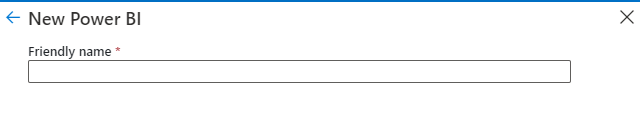

Dê à sua instância do Power BI um nome amigável.

O nome deve ter entre 3 e 63 caracteres de comprimento e deve conter apenas letras, números, sublinhados e hífens. Espaços não são permitidos.

Por padrão, o sistema encontrará o locatário do Power BI que existe no mesmo locatário do Azure Active Directory.

Verificar o Power BI do mesmo locatário

Dica

Para solucionar problemas com a verificação:

- Confirme se você concluiu a lista de verificação de implantação do seu cenário.

- Examine nossa documentação de solução de problemas de verificação.

Autenticar no locatário do Power BI

No Locatário do Azure Active Directory, onde o locatário do Power BI está localizado:

No portal do Azure, pesquise pelo Azure Active Directory.

Crie um novo grupo de segurança no Azure Active Directory seguindo Criar um grupo básico e adicionar membros usando o Azure Active Directory.

Dica

Você pode ignorar essa etapa se já tiver um grupo de segurança que deseja usar.

Selecione Segurança como o Tipo de Grupo.

Adicione o usuário relevante ao grupo de segurança:

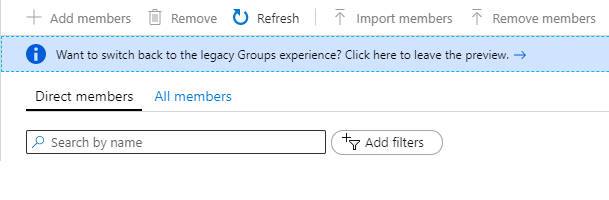

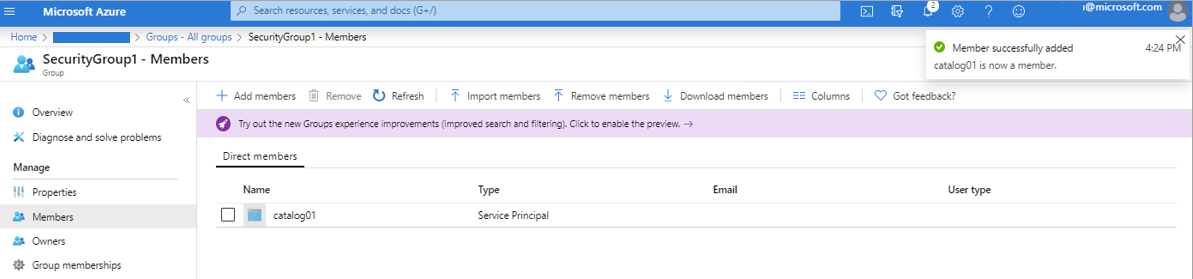

Se você estiver usando a Identidade Gerenciada como método de autenticação, adicione sua identidade gerenciada do Microsoft Purview a esse grupo de segurança. Selecione Membros e, em seguida, selecione + Adicionar membros.

Se você estiver usando a autenticação delegada ou a entidade de serviço como método de autenticação, adicione sua entidade de serviço a esse grupo de segurança. Selecione Membros e, em seguida, selecione + Adicionar membros.

Pesquise sua identidade gerenciada ou entidade de serviço do Microsoft Purview e selecione-a.

Você deve ver uma notificação de sucesso mostrando que ela foi adicionada.

Associar o grupo de segurança ao locatário do Power BI

Faça logon no portal de administração do Power BI.

Selecione a página Configurações do locatário .

Importante

Você precisa ser um Administração do Power BI para ver a página de configurações do locatário.

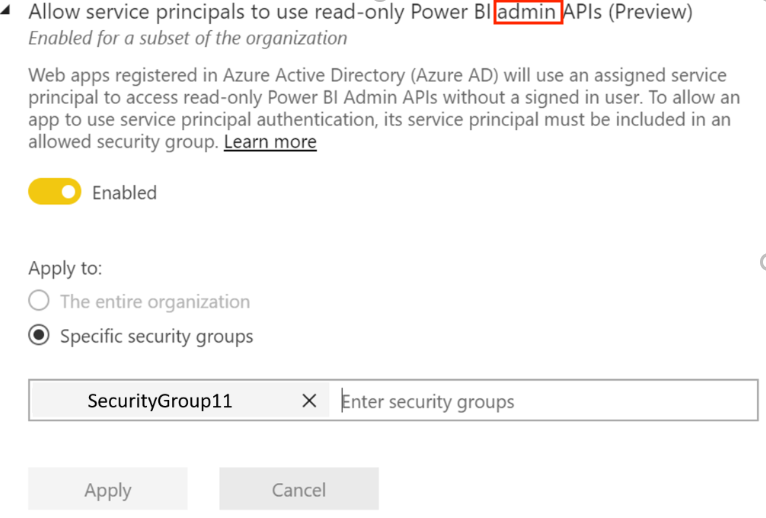

Selecione Administração configurações> de APIPermitir que as entidades de serviço usem APIs de administrador somente leitura do Power BI (versão prévia).

Selecione Grupos de segurança específicos.

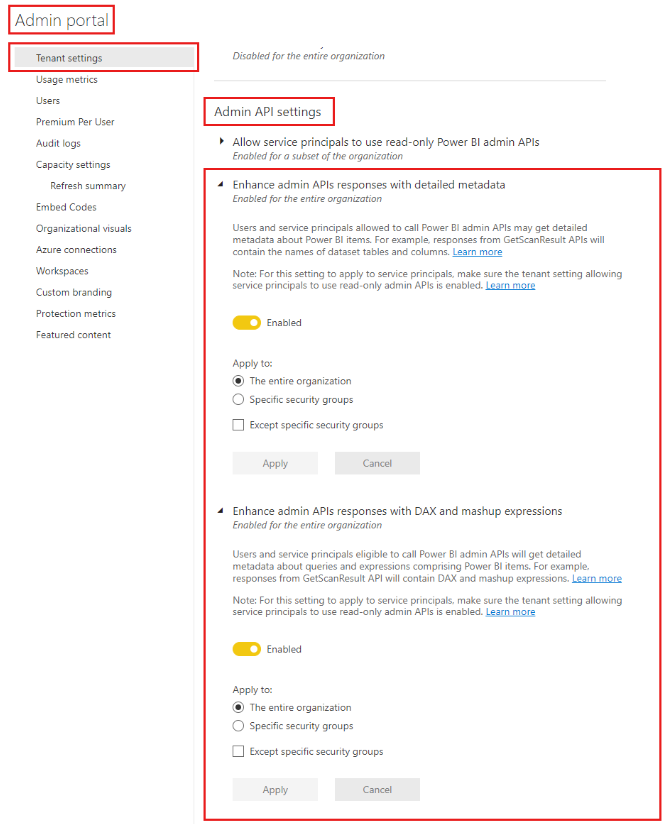

Selecione Administração configurações de APIAprimorar respostas de APIs de administrador com metadados detalhados e Aprimorar respostas de APIs de administrador com DAX e expressões> de mashup Habilitar o alternância para permitir que Mapa de Dados do Microsoft Purview descubra automaticamente os metadados detalhados dos conjuntos de dados do Power BI como parte de seus exames.>

Importante

Depois de atualizar as configurações da API Administração no locatário do Power Bi, aguarde cerca de 15 minutos antes de registrar uma conexão de verificação e teste.

Cuidado

Quando você permite que o grupo de segurança criado (que tem sua identidade gerenciada do Microsoft Purview como membro) use APIs de administrador do Power BI somente leitura, você também permite que ele acesse os metadados (por exemplo, dashboard e nomes de relatório, proprietários, descrições etc.) para todos os artefatos do Power BI neste locatário. Depois que os metadados forem puxados para o Microsoft Purview, as permissões do Microsoft Purview, não as permissões do Power BI, determinam quem pode ver esses metadados.

Observação

Você pode remover o grupo de segurança de suas configurações de desenvolvedor, mas os metadados extraídos anteriormente não serão removidos da conta do Microsoft Purview. Você pode excluí-lo separadamente, se desejar.

Criar verificação para o Power BI do mesmo locatário usando o Azure IR e a Identidade Gerenciada

Esse é um cenário adequado, se o locatário do Microsoft Purview e do Power BI estiver configurado para permitir o acesso público nas configurações de rede.

Para criar e executar uma nova verificação, faça o seguinte:

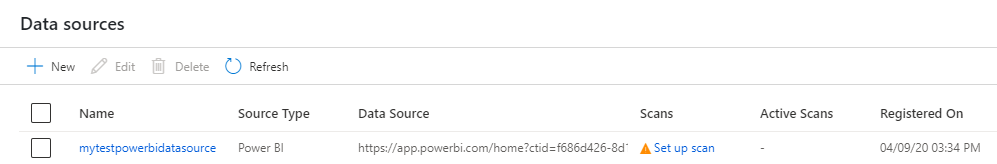

No Microsoft Purview Studio, navegue até o mapa Dados no menu esquerdo.

Navegue até Fontes.

Selecione a fonte registrada do Power BI.

Selecione + Nova verificação.

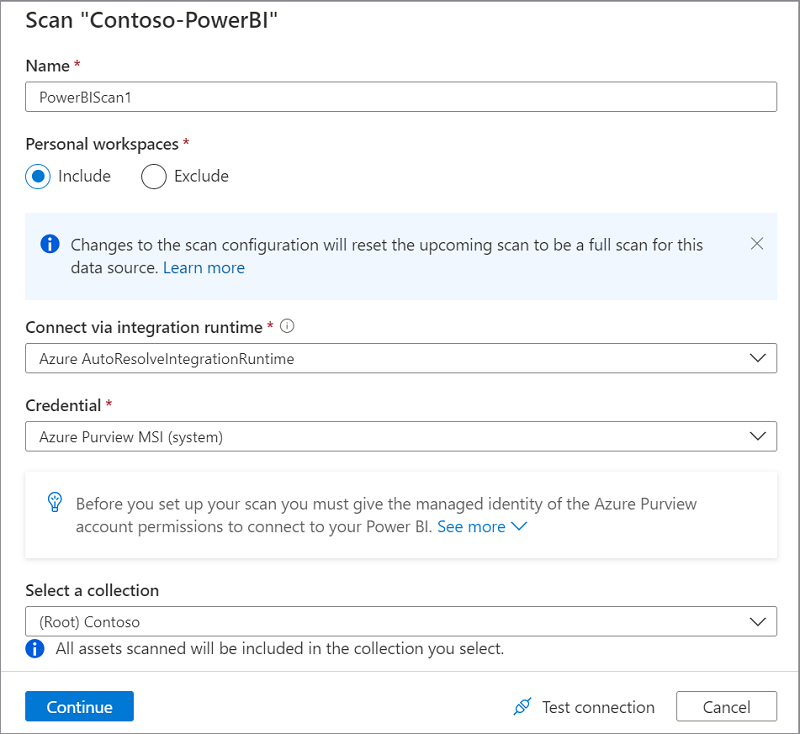

Dê um nome à verificação. Em seguida, selecione a opção para incluir ou excluir os workspaces pessoais.

Observação

Alternar a configuração de uma verificação para incluir ou excluir um workspace pessoal disparará uma verificação completa da origem do Power BI.

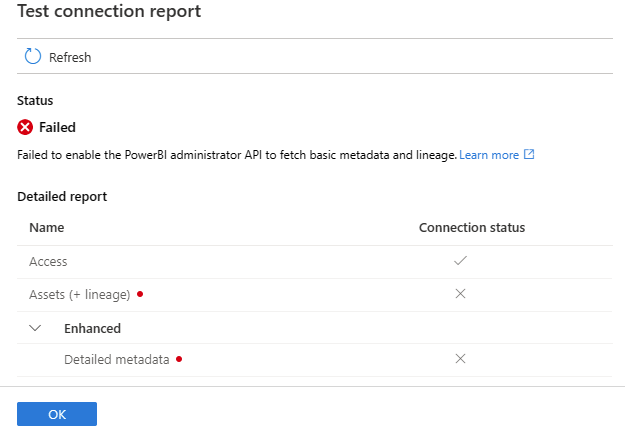

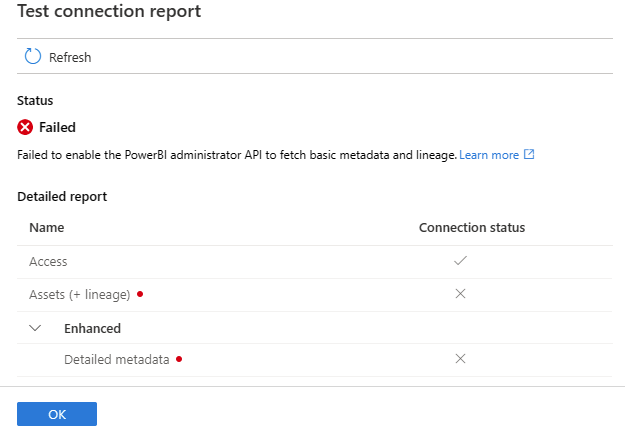

Selecione Testar Conexão antes de continuar para as próximas etapas. Se a conexão de teste falhar, selecione Exibir Relatório para ver o status detalhado e solucionar o problema.

- Acesso – falha status significa que a autenticação do usuário falhou. As verificações usando a identidade gerenciada sempre serão passadas porque nenhuma autenticação de usuário é necessária.

- Ativos (+ linhagem) – falha status significa que a autorização do Microsoft Purview – Power BI falhou. Verifique se a identidade gerenciada do Microsoft Purview é adicionada ao grupo de segurança associado ao portal de administração do Power BI.

- Metadados detalhados (Aprimorados) – Falha status significa que o portal de administração do Power BI está desabilitado para a seguinte configuração – Aprimorar respostas de APIs de administrador com metadados detalhados

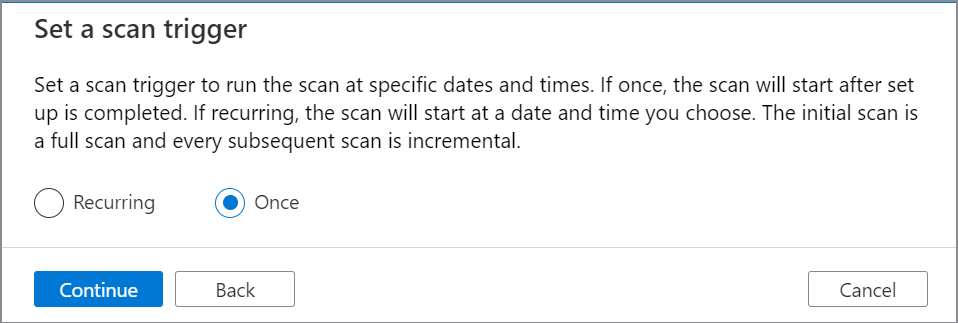

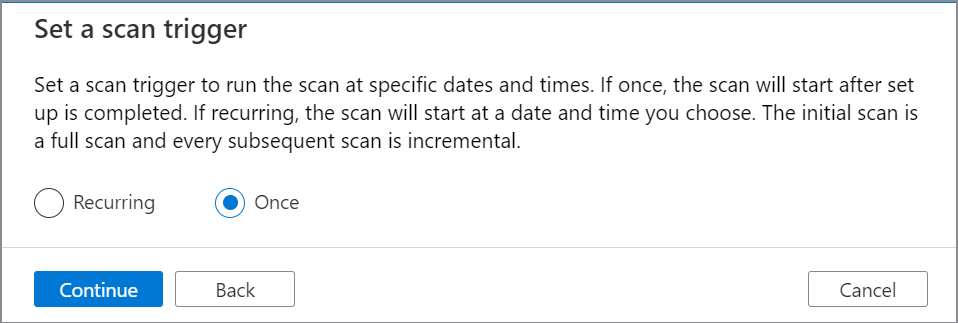

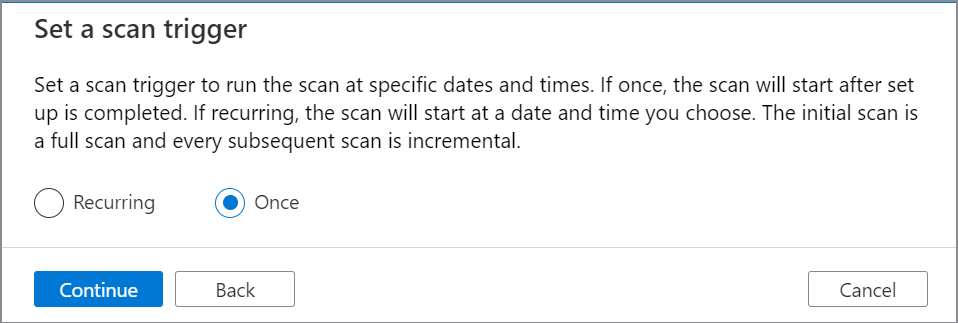

Configure um gatilho de verificação. Suas opções são Recorrentes e Uma Vez.

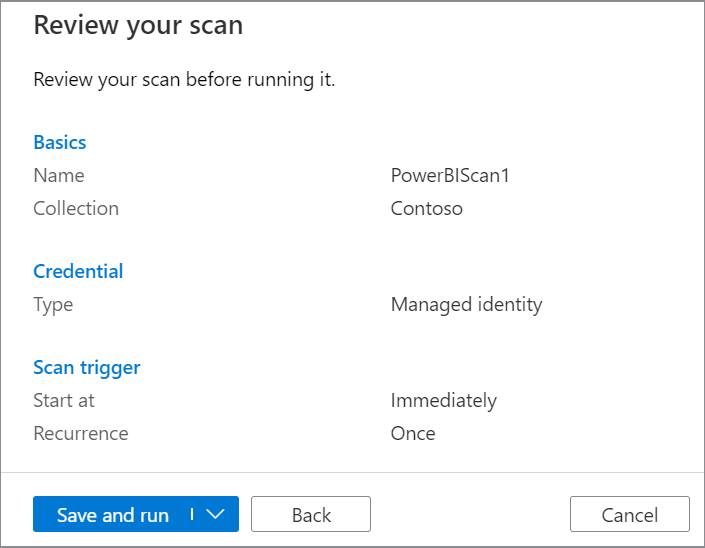

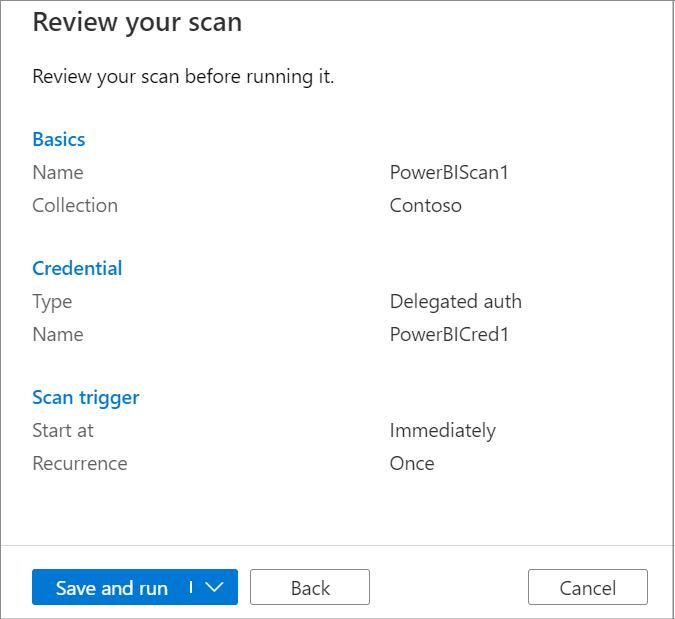

Em Examinar nova verificação, selecione Salvar e executar para iniciar sua verificação.

Criar verificação para o mesmo locatário usando IR auto-hospedado com a entidade de serviço

Esse cenário pode ser usado quando o Microsoft Purview e o locatário do Power BI ou ambos estiverem configurados para usar o ponto de extremidade privado e negar acesso público. Além disso, essa opção também será aplicável se o Microsoft Purview e o locatário do Power BI estiverem configurados para permitir o acesso público.

Para obter mais informações relacionadas à rede do Power BI, consulte Como configurar pontos de extremidade privados para acessar o Power BI.

Para obter mais informações sobre as configurações de rede do Microsoft Purview, consulte Usar pontos de extremidade privados para sua conta do Microsoft Purview.

Para criar e executar uma nova verificação, faça o seguinte:

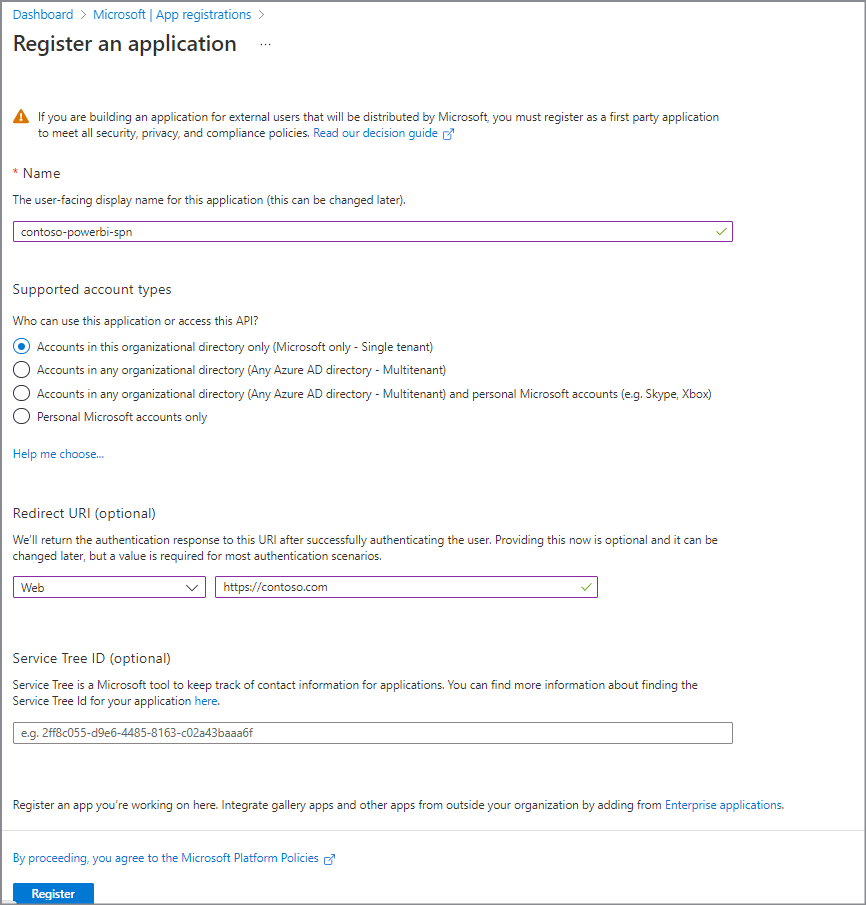

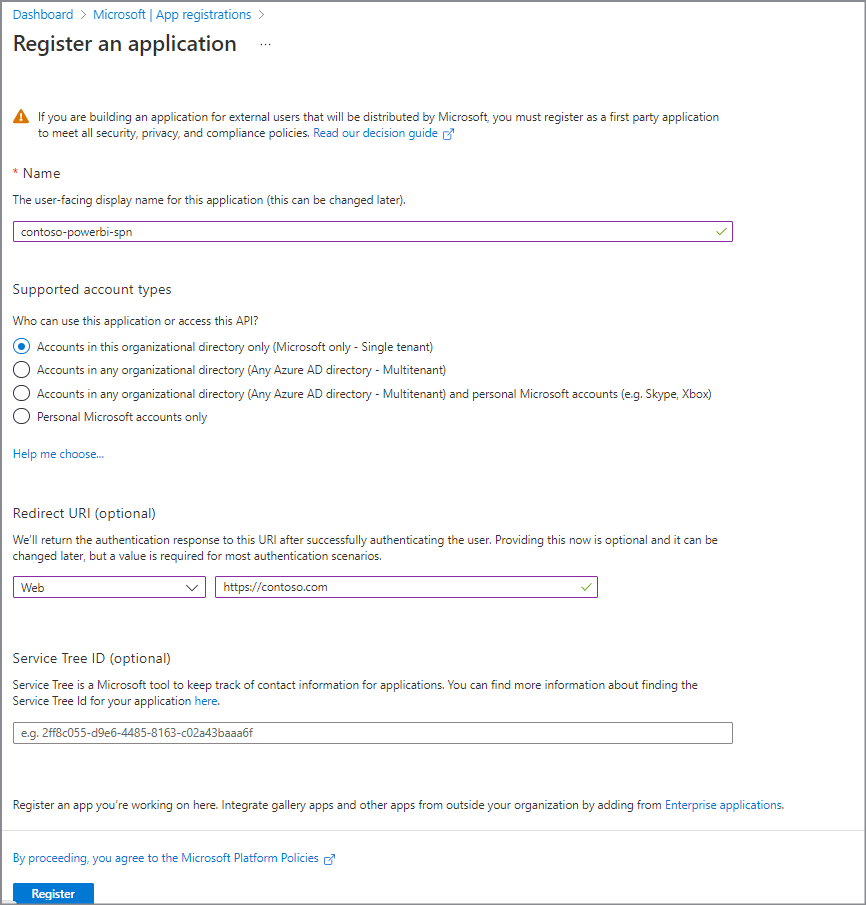

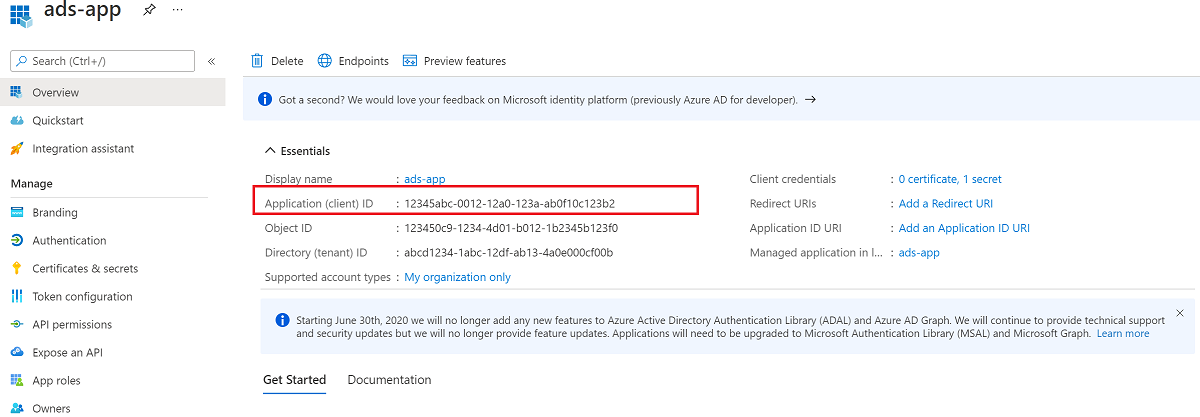

No portal do Azure, selecione Azure Active Directory e crie um Registro de Aplicativo no locatário. Forneça uma URL da Web no URI de Redirecionamento. Para obter informações sobre o URI de redirecionamento, consulte esta documentação do Azure Active Directory.

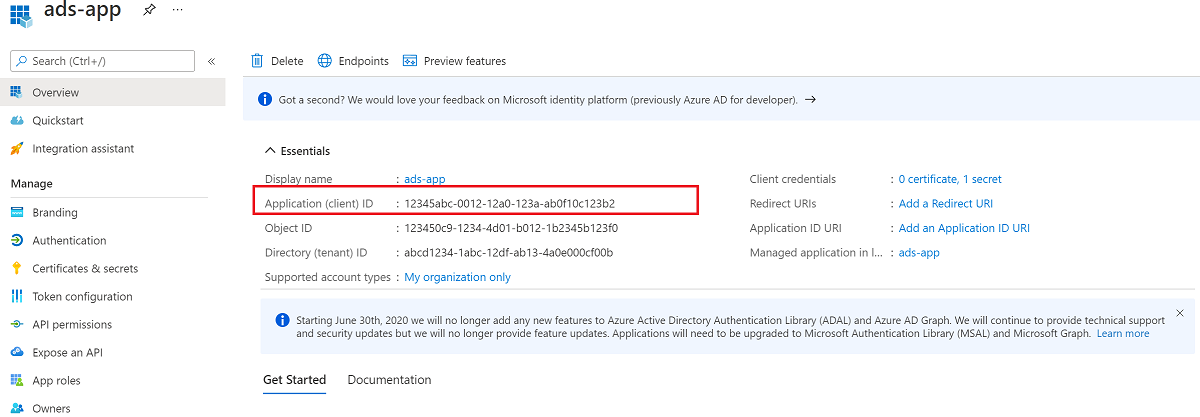

Anote a ID do cliente (ID do aplicativo).

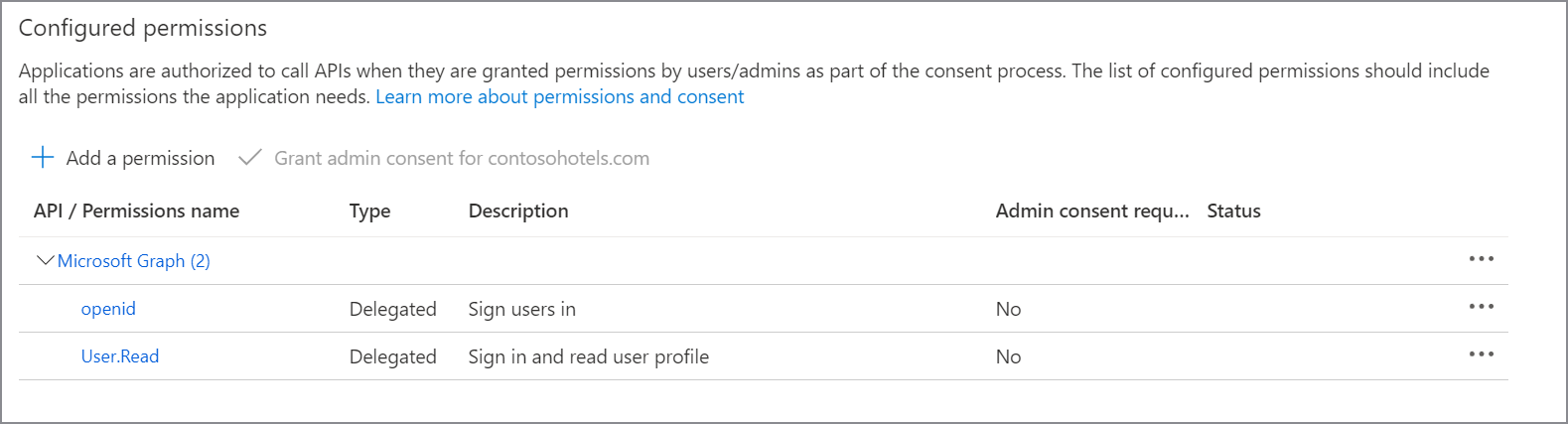

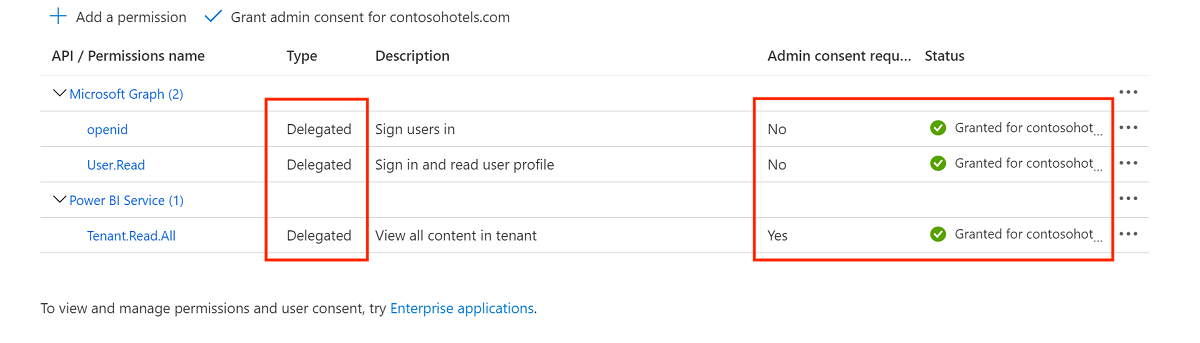

No Azure Active Directory dashboard, selecione aplicativo recém-criado e selecione Registro de aplicativo. Em Permissões de API, atribua ao aplicativo as seguintes permissões delegadas:

- Microsoft Graph openid

- Usuário do Microsoft Graph.Read

Em Configurações avançadas, habilite Permitir fluxos de cliente público.

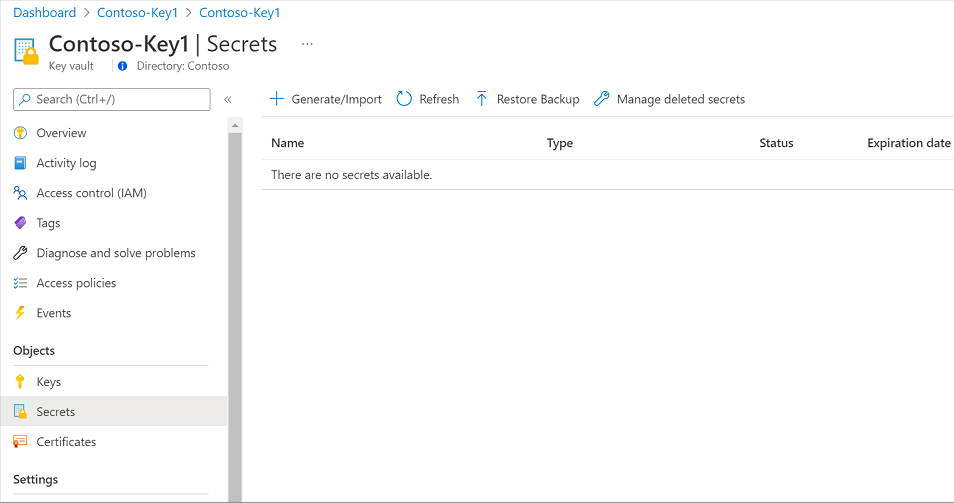

Em Segredos de Certificados&, crie um novo segredo e salve-o com segurança para as próximas etapas.

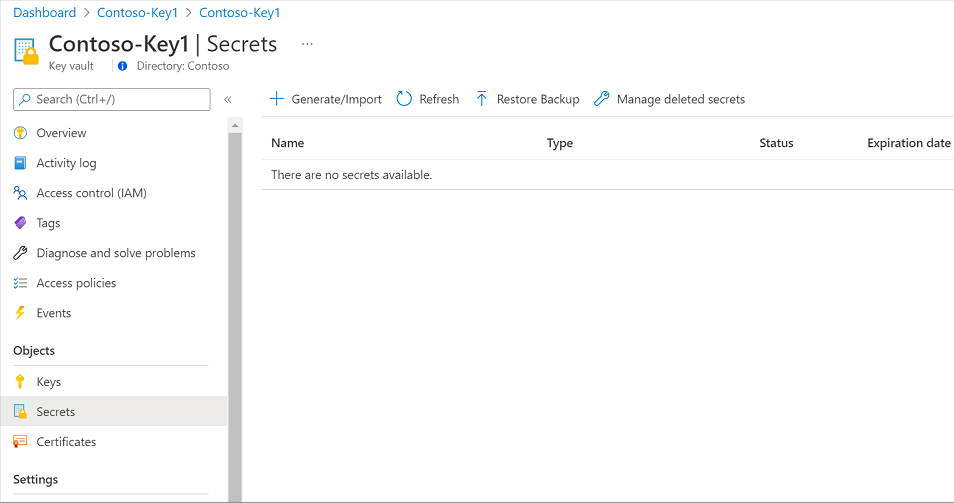

Em portal do Azure, navegue até o cofre de chaves do Azure.

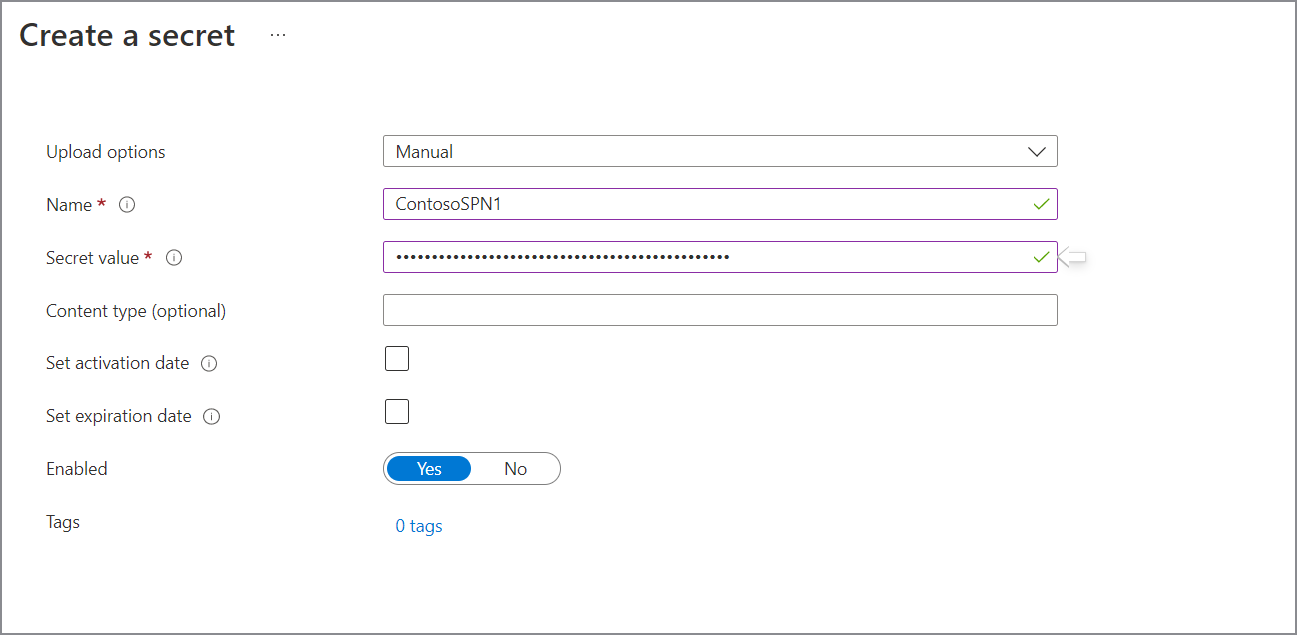

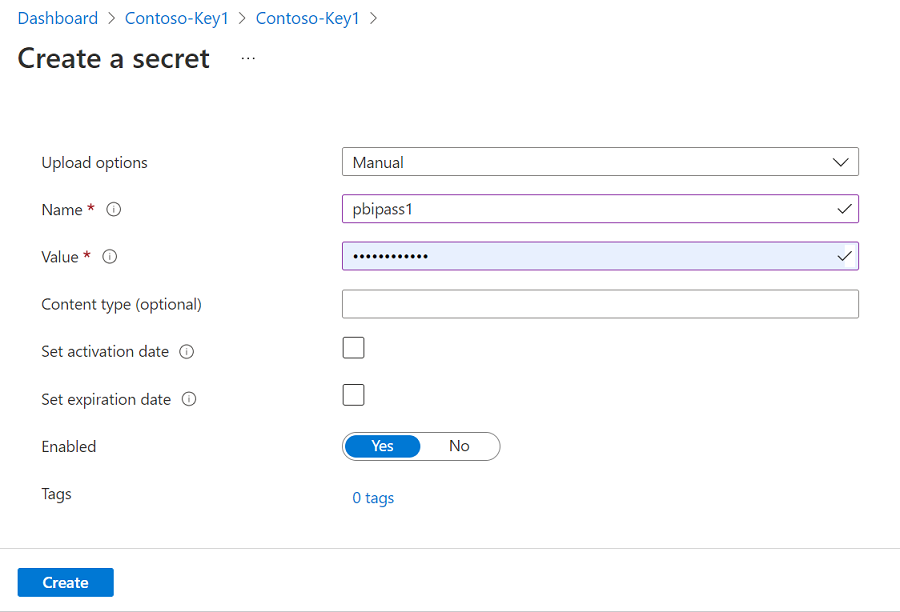

Selecione Configurações>Segredos e selecione + Gerar/Importar.

Insira um nome para o segredo e, para Valor, digite o segredo recém-criado para o registro do aplicativo. Selecione Criar para concluir.

Se o cofre de chaves ainda não estiver conectado ao Microsoft Purview, você precisará criar uma nova conexão do cofre de chaves

No Microsoft Purview Studio, navegue até o mapa Dados no menu esquerdo.

Navegue até Fontes.

Selecione a fonte registrada do Power BI.

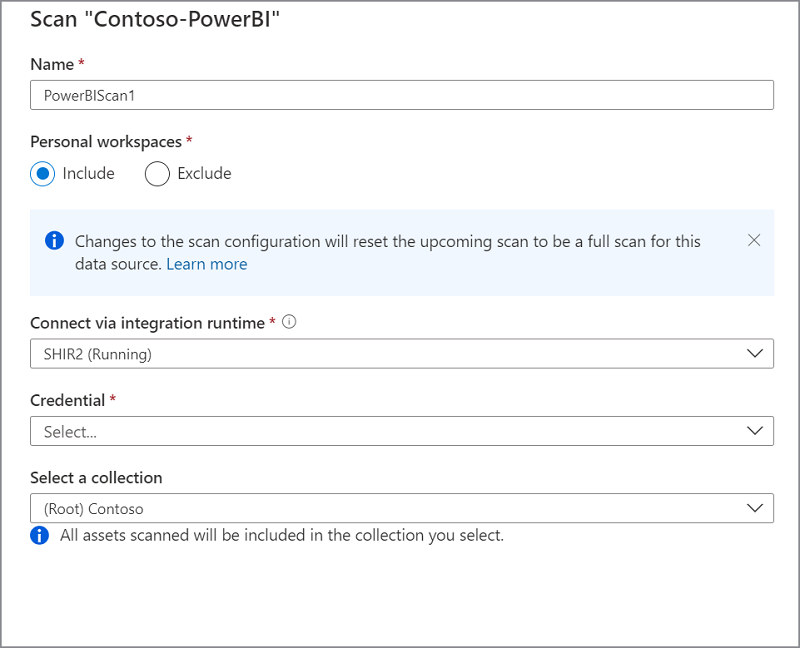

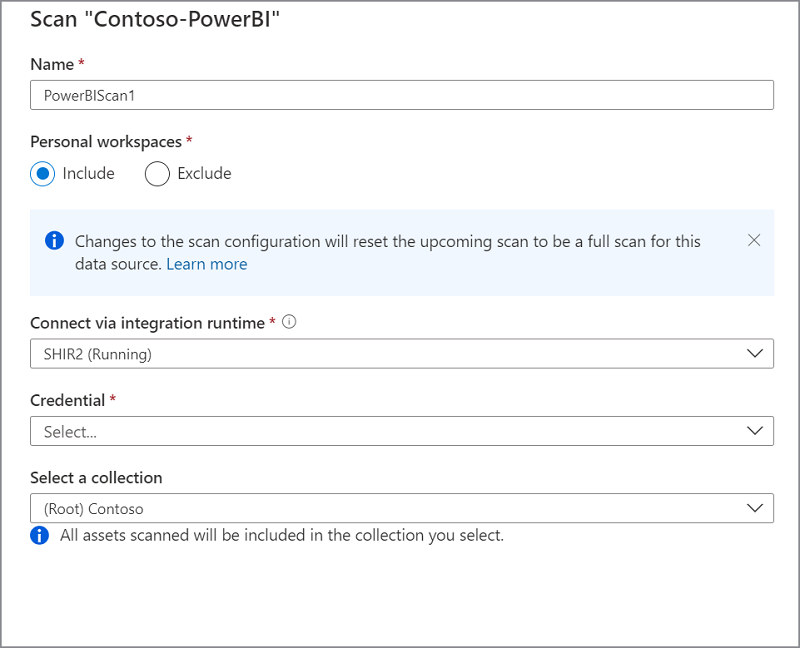

Selecione + Nova verificação.

Dê um nome à verificação. Em seguida, selecione a opção para incluir ou excluir os workspaces pessoais.

Observação

Alternar a configuração de uma verificação para incluir ou excluir um workspace pessoal disparará uma verificação completa da origem do Power BI.

Selecione o runtime de integração auto-hospedada na lista suspensa.

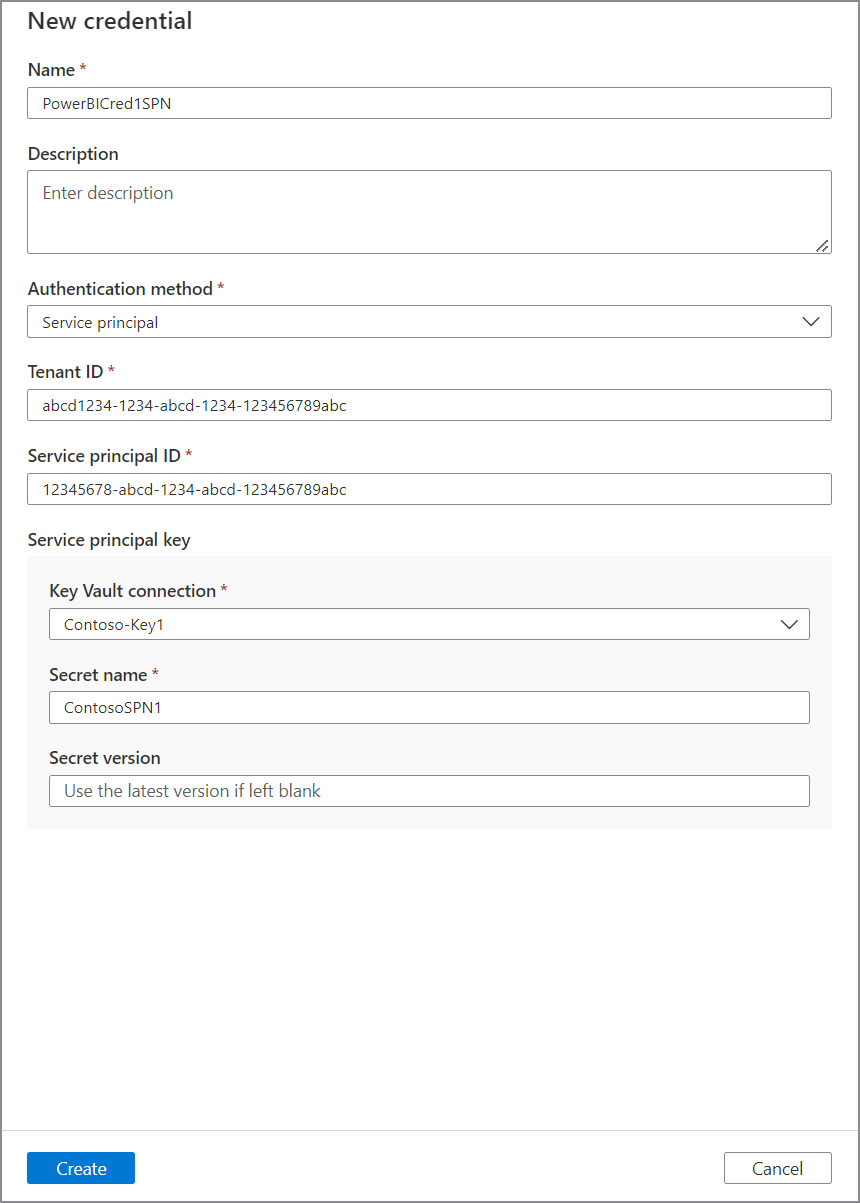

Para a Credencial, selecione entidade de serviço e selecione + Novo para criar uma nova credencial.

Crie uma nova credencial e forneça parâmetros necessários:

- Nome: fornecer um nome exclusivo para credencial

- Método de autenticação: entidade de serviço

- ID do locatário: sua ID de locatário do Power BI

- ID do cliente: usar a ID do cliente da entidade de serviço (ID do aplicativo) que você criou anteriormente

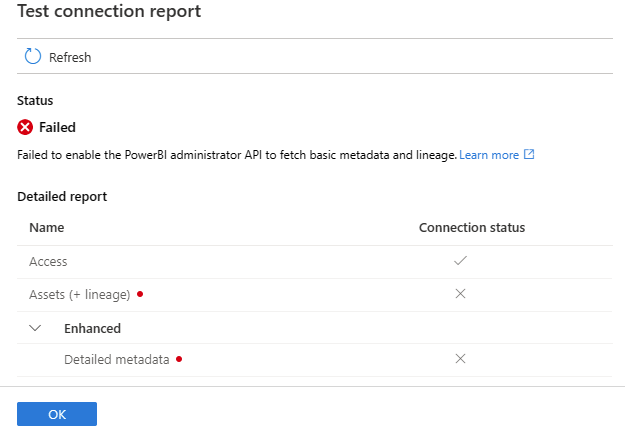

Selecione Testar Conexão antes de continuar para as próximas etapas. Se falha na conexão de teste, selecione Exibir Relatório para ver o status detalhado e solucionar problemas

- Acesso – falha status significa que a autenticação do usuário falhou. As verificações usando a identidade gerenciada sempre serão passadas porque nenhuma autenticação de usuário é necessária.

- Ativos (+ linhagem) – falha status significa que a autorização do Microsoft Purview – Power BI falhou. Verifique se a identidade gerenciada do Microsoft Purview é adicionada ao grupo de segurança associado ao portal de administração do Power BI.

- Metadados detalhados (Aprimorados) – Falha status significa que o portal de administração do Power BI está desabilitado para a seguinte configuração – Aprimorar respostas de APIs de administrador com metadados detalhados

Configure um gatilho de verificação. Suas opções são Recorrentes e Uma Vez.

Em Examinar nova verificação, selecione Salvar e executar para iniciar sua verificação.

Criar verificação para o mesmo locatário usando IR auto-hospedado com autenticação delegada

Esse cenário pode ser usado quando o Microsoft Purview e o locatário do Power BI ou ambos estiverem configurados para usar o ponto de extremidade privado e negar acesso público. Além disso, essa opção também será aplicável se o Microsoft Purview e o locatário do Power BI estiverem configurados para permitir o acesso público.

Para obter mais informações relacionadas à rede do Power BI, consulte Como configurar pontos de extremidade privados para acessar o Power BI.

Para obter mais informações sobre as configurações de rede do Microsoft Purview, consulte Usar pontos de extremidade privados para sua conta do Microsoft Purview.

Para criar e executar uma nova verificação, faça o seguinte:

Crie uma conta de usuário no locatário do Azure Active Directory e atribua o usuário à função do Azure Active Directory, Administrador do Power BI. Anote o nome de usuário e entre para alterar a senha.

Atribua a licença adequada do Power BI ao usuário.

Navegue até o cofre de chaves do Azure.

Selecione Configurações>Segredos e selecione + Gerar/Importar.

Insira um nome para o segredo e, para Valor, digite a senha recém-criada para o usuário Azure AD. Selecione Criar para concluir.

Se o cofre de chaves ainda não estiver conectado ao Microsoft Purview, você precisará criar uma nova conexão do cofre de chaves

Crie um Registro de Aplicativo no locatário do Azure Active Directory. Forneça uma URL da Web no URI de Redirecionamento.

Anote a ID do cliente (ID do aplicativo).

No Azure Active Directory dashboard, selecione aplicativo recém-criado e selecione Registro de aplicativo. Atribua ao aplicativo as seguintes permissões delegadas e conceda o consentimento do administrador para o locatário:

- Locatário do Serviço do Power BI.Read.All

- Microsoft Graph openid

- Usuário do Microsoft Graph.Read

Em Configurações avançadas, habilite Permitir fluxos de cliente público.

No Microsoft Purview Studio, navegue até o mapa Dados no menu esquerdo.

Navegue até Fontes.

Selecione a fonte registrada do Power BI.

Selecione + Nova verificação.

Dê um nome à verificação. Em seguida, selecione a opção para incluir ou excluir os workspaces pessoais.

Observação

Alternar a configuração de uma verificação para incluir ou excluir um workspace pessoal disparará uma verificação completa da origem do Power BI.

Selecione o runtime de integração auto-hospedada na lista suspensa.

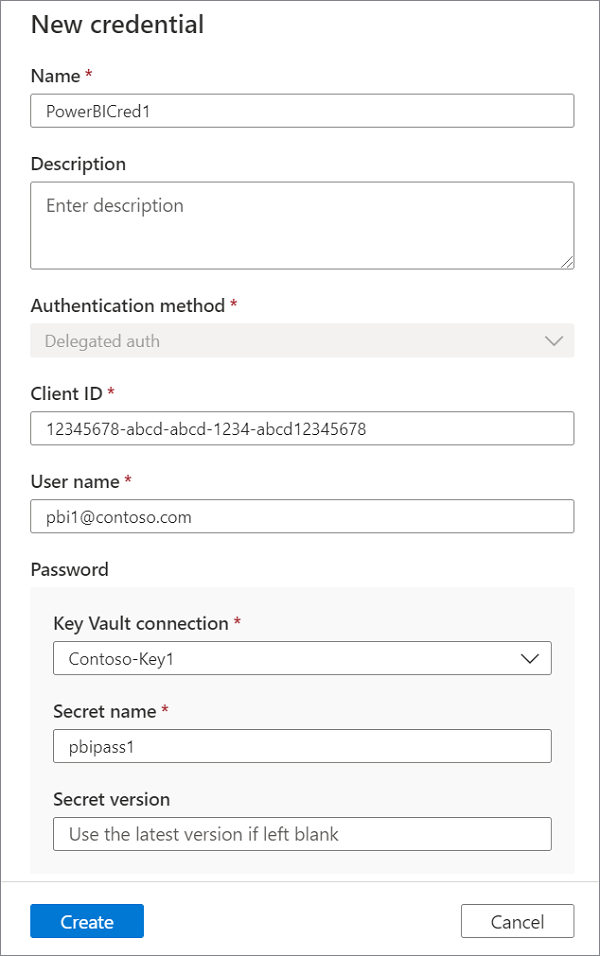

Para a Credencial, selecione Autenticação delegada e selecione + Novo para criar uma nova credencial.

Crie uma nova credencial e forneça parâmetros necessários:

- Nome: fornecer um nome exclusivo para credencial

- Método de autenticação: auth delegado

- ID do cliente: usar a ID do cliente da entidade de serviço (ID do aplicativo) que você criou anteriormente

- Nome de usuário: forneça o nome de usuário do Administrador do Power BI que você criou anteriormente

- Senha: selecione a conexão apropriada do key vault e o nome secreto em que a senha da conta do Power BI foi salva anteriormente.

Selecione Testar Conexão antes de continuar para as próximas etapas. Se falha na conexão de teste, selecione Exibir Relatório para ver o status detalhado e solucionar problemas

- Acesso – falha status significa que a autenticação do usuário falhou. As verificações usando a identidade gerenciada sempre serão passadas porque nenhuma autenticação de usuário é necessária.

- Ativos (+ linhagem) – falha status significa que a autorização do Microsoft Purview – Power BI falhou. Verifique se a identidade gerenciada do Microsoft Purview é adicionada ao grupo de segurança associado ao portal de administração do Power BI.

- Metadados detalhados (Aprimorados) – Falha status significa que o portal de administração do Power BI está desabilitado para a seguinte configuração – Aprimorar respostas de APIs de administrador com metadados detalhados

Configure um gatilho de verificação. Suas opções são Recorrentes e Uma Vez.

Em Examinar nova verificação, selecione Salvar e executar para iniciar sua verificação.

Próximas etapas

Agora que você registrou sua origem, siga os guias a seguir para saber mais sobre o Microsoft Purview e seus dados.

Comentários

Em breve: Ao longo de 2024, eliminaremos os problemas do GitHub como o mecanismo de comentários para conteúdo e o substituiremos por um novo sistema de comentários. Para obter mais informações, consulte https://aka.ms/ContentUserFeedback.

Enviar e exibir comentários de