Habilitar e configurar a auditoria do SAP para o Microsoft Sentinel

Este artigo mostra como habilitar e configurar a auditoria dos aplicativos da Solução do Microsoft Sentinel para SAP, para que você possa ter visibilidade completa da sua solução do SAP.

Importante

É altamente recomendável que qualquer gerenciamento do sistema SAP seja realizado por um administrador experiente do sistema SAP.

As etapas deste artigo podem variar, dependendo da versão do sistema SAP, e devem ser consideradas apenas como uma amostra.

Algumas instalações de sistemas SAP podem não ter o log de auditoria habilitado por padrão. Para obter melhores resultados na avaliação do desempenho e da eficácia dos aplicativos da Solução do Microsoft Sentinel para SAP®, habilite a auditoria do seu sistema SAP e configure os parâmetros de auditoria.

Marcos de implantação

Acompanhe o percurso de implantação da solução do SAP por esta série de artigos:

Trabalhar com a solução em vários workspaces (VERSÃO PRÉVIA)

Configurar auditoria(Você está aqui)

Configuração dos aplicativos da solução do Microsoft Sentinel para SAP®

Etapas de implantação opcionais

Verificar se a auditoria está habilitada

Entre na GUI do SAP e execute a transação RSAU_CONFIG.

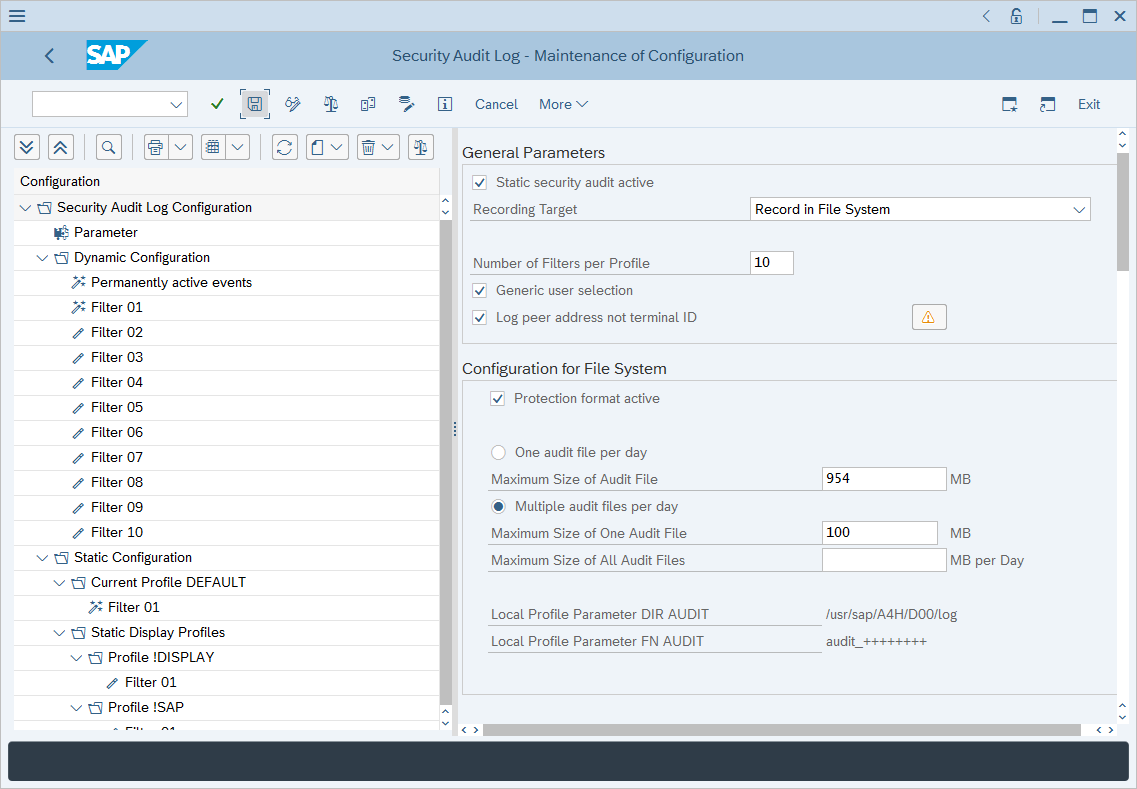

Na janela Log de Auditoria de Segurança – Exibição Configuração Atual, localize a seção Parâmetro na seção Configuração. Em Parâmetros Gerais, veja se a caixa de seleção Auditoria de segurança estática ativa está marcada.

Habilitar a auditoria

Importante

Sua política de auditoria deve ser determinada em estreita colaboração com os administradores do SAP e seu departamento de segurança.

Entre na GUI do SAP e execute a transação RSAU_CONFIG.

Na tela Log de Auditoria de Segurança, selecione Parâmetro na seção Configuração do Log de Auditoria de Segurança na árvore de Configuração.

Se a caixa de seleção Auditoria de segurança estática ativa estiver marcada, a auditoria no nível do sistema estará ativada. Se não estiver, selecione Exibir <-> Alterar e marque a caixa de seleção Auditoria de segurança estática ativa.

Por padrão, o sistema SAP registra o nome do cliente (ID do terminal) em vez do endereço IP do cliente. Se você quiser que o sistema registre por endereço IP do cliente, marque a caixa de seleção Registrar endereço do par e não a ID do terminal na seção Parâmetros Gerais.

Se você alterou as configurações na seção Configuração do Log de Auditoria de Segurança – Parâmetro, selecione Salvar para salvar as alterações. A auditoria será ativada somente depois que o servidor for reinicializado.

Importante

Os aplicativos SAP em execução no sistema operacional Windows devem considerar as recomendações no SAP Note 2360334 caso o log de auditoria não seja lido corretamente após a instalação.

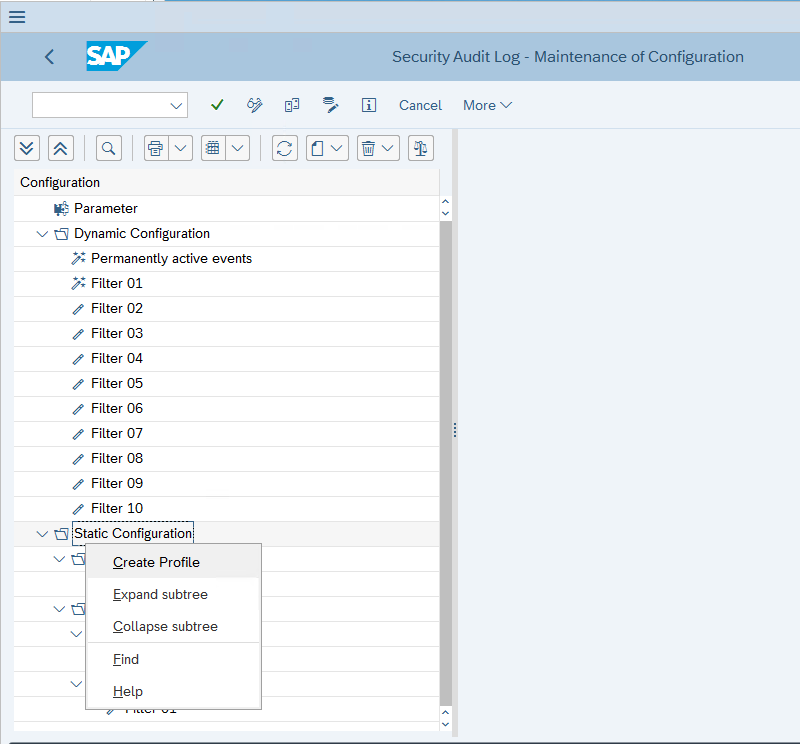

Clique com o botão direito do mouse em Configuração Estática e selecione Criar Perfil.

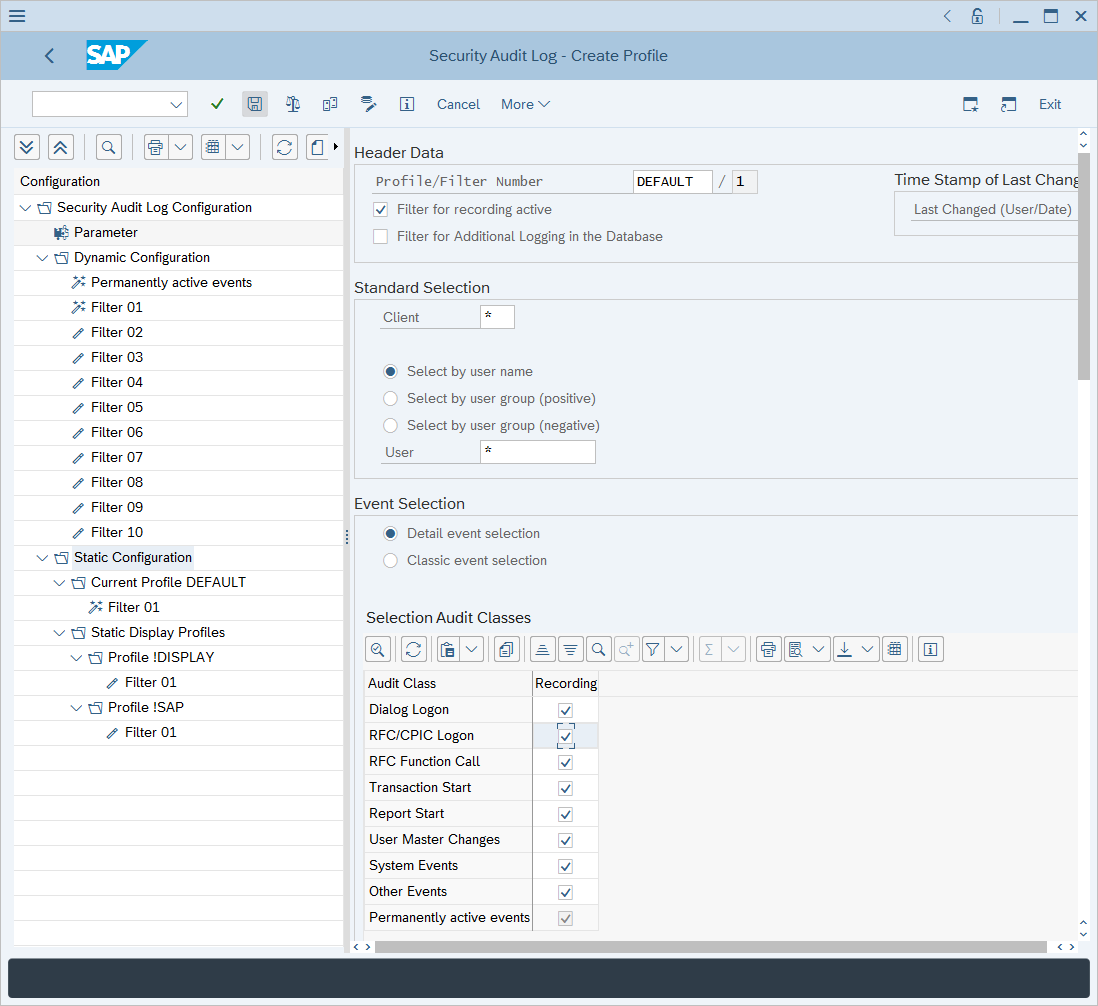

Especifique um nome para o perfil no campo Perfil/Número de Filtro.

Observação

A instalação do SAP Vanilla requer esta etapa adicional: clique com o botão direito do mouse no perfil que você criou e crie um novo filtro.

Marque a caixa de seleção Filtro para gravação ativo.

No campo Cliente, insira

*.No campo Usuário, insira

*.Em Seleção de Eventos, escolha a Seleção de eventos clássica e selecione todos os tipos de evento na lista.

Selecione Salvar.

Você verá que a seção Configuração Estática exibe o perfil recém-criado. Clique com o botão direito do mouse no perfil e selecione Ativar.

Na janela de confirmação, selecione Sim para ativar o perfil recém-criado.

Observação

A configuração estática só entra em vigor após a reinicialização do sistema. Para uma configuração imediata, crie um filtro dinâmico adicional com as mesmas propriedades, clicando com o botão direito no perfil estático recém-criado e selecionando "aplicar à configuração dinâmica".

Próximas etapas

Neste artigo, você aprendeu a habilitar e configurar a auditoria do SAP para o Microsoft Sentinel.