Habilitar a autenticação Kerberos para Microsoft Entra para identidades híbridas nos Arquivos do Azure

Este artigo se concentra na habilitação e configuração do Microsoft Entra ID (antigo Azure AD) para a autenticação de identidades de usuário híbridas, que são identidades locais do AD DS sincronizadas ao Microsoft Entra ID. As identidades somente em nuvem não têm suporte no momento.

Essa configuração permite que os usuários híbridos acessem os compartilhamentos de arquivo do Azure por meio da autenticação Kerberos, usando o Microsoft Entra ID para emitir os tíquetes Kerberos necessários a fim de acessar o compartilhamento de arquivo com o protocolo SMB. Isso significa que os usuários finais podem acessar compartilhamentos de arquivos do Azure pela Internet sem exigir uma conectividade de rede sem impedimentos para controladores de domínio dos clientes ingressados e ingressados híbridos no Microsoft Entra. No entanto, a configuração das ACLs (listas de controle de acesso do Windows)/diretório e permissões no nível do arquivo para um usuário ou grupo precisa de uma conectividade de rede sem impedimentos para o controlador de domínio local.

Para saber mais sobre as opções e considerações compatíveis, confira Visão geral das opções de autenticação baseada em identidade dos Arquivos do Azure para acesso do SMB. Para obter mais informações, veja este artigo de aprofundamento.

Importante

Você só pode usar um método do AD para autenticação baseada em identidade com o Arquivos do Azure. Se a autenticação Kerberos para Microsoft Entra para identidades híbridas não atender aos seus requisitos, use o AD DS (Active Directory Domain Services) local ou o Microsoft Entra Domain Services. As etapas de configuração e os cenários compatíveis são diferentes para cada método.

Aplica-se a

| Tipo de compartilhamento de arquivos | SMB | NFS |

|---|---|---|

| Compartilhamentos de arquivos padrão (GPv2), LRS/ZRS | ||

| Compartilhamentos de arquivos padrão (GPv2), GRS/GZRS | ||

| Compartilhamento de arquivos premium (FileStorage), LRS/ZRS |

Pré-requisitos

Antes de habilitar a autenticação Kerberos para Microsoft Entra por SMB para compartilhamentos de arquivo do Azure, verifique se você concluiu os pré-requisitos a seguir.

Observação

Sua conta de armazenamento do Azure não pode se autenticar com o Microsoft Entra ID e um segundo método, como o AD DS ou o Microsoft Entra Domain Services. Se você já tiver escolhido outro método do AD para sua conta de armazenamento, deverá desabilitá-lo antes de habilitar o Kerberos para Microsoft Entra.

A funcionalidade Kerberos para Microsoft Entra para identidades híbridas só está disponível nos seguintes sistemas operacionais:

- Windows 11 Enterprise/Pro única ou várias sessões.

- Windows 10 Enterprise/pro única ou várias sessões, versões 2004 ou posteriores com as atualizações cumulativas mais recentes instaladas, especialmente a KB5007253 - 2021-11 Versão Prévia de Atualização Cumulativa de 10 para Windows 10.

- Windows Server, versão 2022 com as atualizações cumulativas mais recentes instaladas, especialmente o KB5007254 - 2021-11 – Versão Prévia de Atualização Cumulativa para o sistema operacional Microsoft server versão 21H2.

Para saber como criar e configurar uma VM do Windows e fazer logon usando a autenticação baseada no Microsoft Entra ID, confira Fazer logon em uma máquina virtual do Windows no Azure usando o Microsoft Entra ID.

Os clientes devem ser ingressados ou ingressados híbridos no Microsoft Entra. A autenticação Kerberos para Microsoft Entra não tem suporte em clientes ingressados no Microsoft Entra Domain Services ou ingressados apenas no AD.

No momento, esse recurso não dá suporte a contas de usuário que você cria e gerencia apenas no Microsoft Entra ID. As contas de usuário devem ser identidades de usuário híbridas, o que significa que você também precisará do AD DS e da sincronização na nuvem do Microsoft Entra Connect ou do Microsoft Entra Connect. Você deve criar essas contas no Active Directory e sincronizá-las ao Microsoft Entra ID. Para atribuir permissões de RBAC (Controle de Acesso do Azure Role-Based) para o compartilhamento de arquivos do Azure a um grupo de usuários, você deve criar o grupo no Active Directory e sincronizá-lo ao Microsoft Entra ID.

Você deve desabilitar a MFA (autenticação multifator) no aplicativo do Microsoft Entra que representa a conta de armazenamento.

Com o Kerberos para Microsoft Entra, a criptografia do tíquete Kerberos é sempre AES-256. Mas você pode definir a criptografia de canal SMB que melhor atenda às suas necessidades.

Disponibilidade regional

Esse recurso tem suporte nas nuvens Azure Public, Azure US Gov e Azure China 21Vianet.

Habilitar a autenticação Kerberos para Microsoft Entra para contas de usuário híbridas

Você pode habilitar a autenticação Kerberos para Microsoft Entra nos Arquivos do Azure para contas de usuário híbridas usando o portal do Azure, o PowerShell ou a CLI do Azure.

Para habilitar a autenticação Kerberos para Microsoft Entra usando o portal do Azure, siga estas etapas.

Entre no portal do Azure e selecione a conta de armazenamento para a qual você deseja habilitar a autenticação Kerberos para Microsoft Entra.

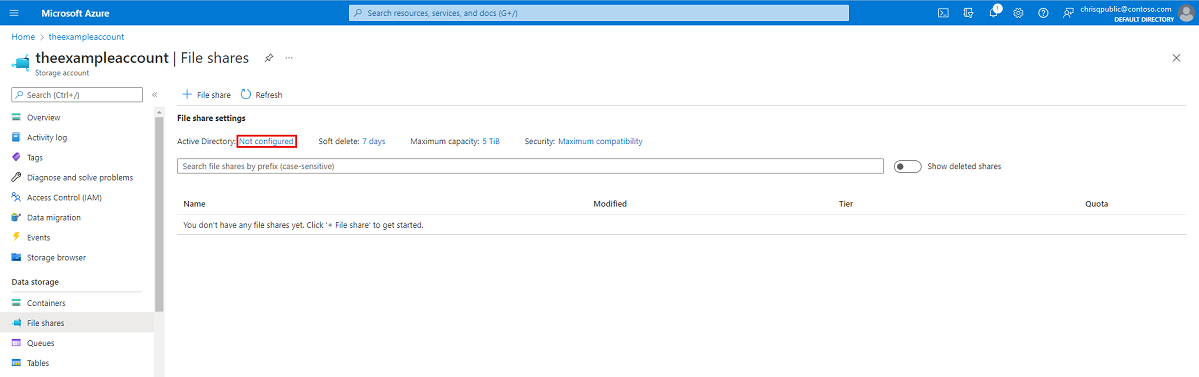

Em Armazenamento de dados, selecione Compartilhamentos de arquivos.

Ao lado do Active Directory, selecione o status de configuração (por exemplo, Não configurado).

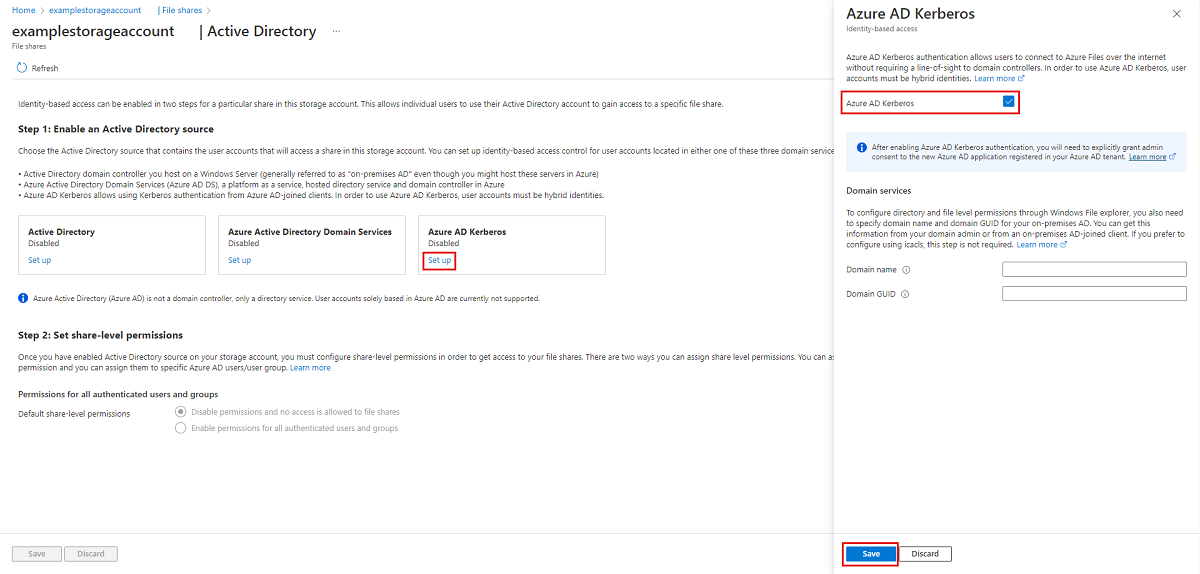

Em Kerberos para Microsoft Entra, selecione Configurar.

Marque a caixa de seleção Kerberos para Microsoft Entra.

Opcional: se desejar configurar permissões de diretório e de nível de arquivo por meio do Explorador de Arquivos do Windows, você também precisa especificar o nome de domínio e o GUID de domínio para o AD local. Você pode obter essas informações com o administrador de domínio ou executando os seguintes cmdlets do PowerShell do Active Directory de um cliente ingressado no AD local:

Get-ADDomain. O nome de domínio deve ser listado na saída emDNSRoote o GUID do domínio deve ser listado emObjectGUID. Se você preferir configurar permissões de diretório e de nível de arquivo usando icacls, ignore esta etapa. No entanto, se você quiser usar icacls, o cliente precisará de uma conectividade de rede sem impedimentos para o AD local.Selecione Salvar.

Aviso

Se você já habilitou a autenticação do Kerberos para Microsoft Entra por meio das etapas manuais limitadas anteriores para armazenar perfis FSLogix nos Arquivos do Azure para VMs ingressadas no Microsoft Entra, a senha da entidade de serviço da conta de armazenamento será definida para expirar a cada seis meses. Depois que a senha expirar, os usuários não poderão obter os tíquetes do Kerberos para o compartilhamento de arquivo. Para mitigar esse comportamento, confira "Erro – A senha da entidade de serviço expirou no Microsoft Entra ID" em Possíveis erros ao habilitar a autenticação Kerberos para Microsoft Entra para usuários híbridos.

Conceder consentimento do administrador à nova entidade de serviço

Depois de habilitar a autenticação Kerberos para Microsoft Entra, você precisará dar o consentimento do administrador explicitamente ao novo aplicativo do Microsoft Entra registrado em seu locatário do Microsoft Entra. Essa entidade de serviço é gerada automaticamente e não é usada para autorização para o compartilhamento de arquivos, portanto, não faça nenhuma edição para a entidade de serviço diferente daquelas documentadas aqui. Se você fizer isso, poderá receber um erro.

Você pode configurar as permissões de API do portal do Azure seguindo estas etapas:

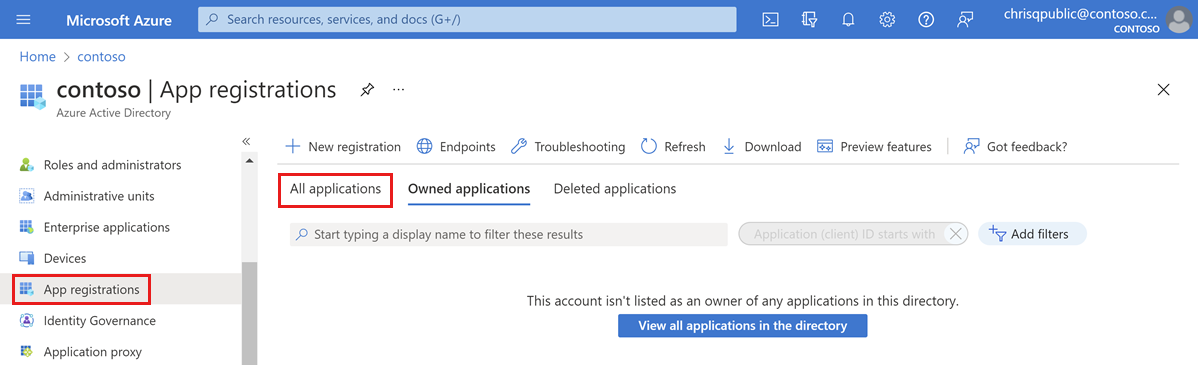

Abra o Microsoft Entra ID.

Selecione Registros de aplicativo no painel de navegação esquerdo.

Selecionar Todos os Aplicativos.

Selecione o aplicativo com o nome correspondente a [conta de armazenamento]

<your-storage-account-name>.file.core.windows.net.Selecione Permissões de API no painel de navegação esquerdo.

Selecione Conceder consentimento do administrador para [Nome do Diretório] para conceder consentimento para as três permissões de API solicitadas (openid, profile e User.Read) para todas as contas no diretório.

Clique em Sim para confirmar.

Importante

Se você estiver se conectando a uma conta de armazenamento por meio de um ponto de extremidade privado/link privado usando a autenticação Kerberos para Microsoft Entra, também precisará adicionar o FQDN de link privado ao aplicativo do Microsoft Entra da conta de armazenamento. Para obter instruções, consulte a entrada em nosso guia de solução de problemas.

Desabilitar a autenticação multifator na conta de armazenamento

O Kerberos para Microsoft Entra não dá suporte ao uso de MFA para acessar compartilhamentos de arquivos do Azure configurados com Kerberos para Microsoft Entra. Você deve excluir o aplicativo do Microsoft Entra que representa sua conta de armazenamento de suas políticas de acesso condicional da MFA se elas se aplicarem a todos os aplicativos.

O aplicativo de conta de armazenamento deve ter o mesmo nome que a conta de armazenamento na lista de exclusão de acesso condicional. Ao pesquisar o aplicativo da conta de armazenamento na lista de exclusão de acesso condicional, pesquise: [conta de armazenamento] <your-storage-account-name>.file.core.windows.net

Lembre-se de substituir <your-storage-account-name> pelo valor adequado.

Importante

Se você não excluir as políticas de MFA do aplicativo de conta de armazenamento, não será possível acessar o compartilhamento de arquivo. Tentar mapear o compartilhamento de arquivos usando o net use resultará em uma mensagem de erro que diz "Erro do sistema 1327: as restrições de conta estão impedindo esse usuário de entrar. Por exemplo: senhas em branco não são permitidas, os horários de entrada são limitados ou uma restrição de política foi imposta."

Para obter diretrizes sobre como desabilitar a MFA, confira o seguinte:

- Adicionar exclusões para entidades de serviço de recursos do Azure

- Criar política de acesso condicional

Atribuir permissões de níveis de compartilhamento

Ao habilitar o acesso baseado em identidade, você pode definir para cada compartilhamento quais usuários e grupos têm acesso a esse compartilhamento específico. Depois que um usuário é permitido em um compartilhamento, as ACLs do Windows (também chamadas de permissões NTFS) em arquivos e diretórios individuais assumem o controle. Isso permite o controle refinado sobre permissões, semelhante a um compartilhamento SMB em um Windows Server.

Para definir permissões de nível de compartilhamento, siga as instruções em Atribuir permissões de nível de compartilhamento a uma identidade.

Configurar permissões de diretório e de nível de arquivo

Depois que as permissões de nível de compartilhamento estiverem em vigor, atribua permissões de nível de diretório/arquivo ao usuário ou grupo. Isso requer o uso de um dispositivo com uma conectividade de rede sem impedimentos para um AD local. Para usar o Explorador de Arquivos do Windows, o dispositivo também precisa ser ingressado no domínio.

Existem duas opções para configurar permissões de diretório e de nível de arquivo com a autenticação Kerberos para Microsoft Entra:

- Explorador de Arquivos do Windows: se você escolher essa opção, o cliente deverá ser conectado ao domínio do AD local.

- Utilitário icacls: se você escolher essa opção, o cliente não precisa ser conectado ao domínio, mas precisa de uma conectividade de rede sem impedimentos para o AD local.

Para configurar permissões de nível de diretório e de arquivo por meio do Explorador de Arquivos do Windows, você também precisa especificar o nome e o GUID do domínio para seu AD local. Obtenha essas informações com seu administrador de domínio ou com um cliente conectado ao AD local. No caso da configuração com icacls, essa etapa não é necessária.

Importante

Você pode definir ACLs no nível de arquivo/diretório para identidades que não são sincronizadas com o Microsoft Entra ID. No entanto, essas ACLs não serão impostas porque o tíquete Kerberos usado para autenticação/autorização não conterá essas identidades não sincronizadas. Para impor as ACLs definidas, as identidades precisam ser sincronizadas com o Microsoft Entra ID.

Dica

Se os usuários ingressados híbridos do Microsoft Entra de duas florestas diferentes acessarem o compartilhamento, é melhor usar o icacls para configurar as permissões no nível do diretório e do arquivo. Isso ocorre porque a configuração da ACL do Explorador de Arquivos do Windows exige que o cliente tenha ingressado no domínio do Active Directory no qual a conta de armazenamento está ingressada.

Para configurar permissões de diretório e de nível de arquivo, siga as instruções em Configurar permissões de diretório e de nível de arquivo por SMB.

Configurar os clientes para recuperar tíquetes do Kerberos

Habilite a funcionalidade Kerberos para Microsoft Entra nos computadores cliente nos quais você deseja montar/usar compartilhamentos de Arquivos do Azure. Faça isso em cada cliente em que os Arquivos do Azure serão usados.

Use um dos seguintes métodos:

- Configure o CSP de política do Intune e aplique-o aos clientes: Kerberos/CloudKerberosTicketRetrievalEnabled, configurada para 1

- Configure essa política de grupo no(s) cliente(s) como "Habilitada":

Administrative Templates\System\Kerberos\Allow retrieving the Azure AD Kerberos Ticket Granting Ticket during logon - Defina o seguinte valor de registro no(s) cliente(s) executando este comando em um prompt de comandos com privilégios elevados:

reg add HKLM\SYSTEM\CurrentControlSet\Control\Lsa\Kerberos\Parameters /v CloudKerberosTicketRetrievalEnabled /t REG_DWORD /d 1

As alterações não são instantâneas e exigem uma atualização da política ou uma reinicialização para entrar em vigor.

Importante

Depois que essa alteração for aplicada, o(s) cliente(s) não poderá(ão) se conectar às contas de armazenamento configuradas para integração local com o AD DS sem configurar os mapeamentos de realm do Kerberos. Se você quiser que o(s) cliente(s) possa(m) se conectar às contas de armazenamento configuradas para o AD DS, bem como às contas de armazenamento configuradas para o Kerberos para Microsoft Entra, siga as etapas em Configurar a coexistência com contas de armazenamento usando o AD DS local.

Configurar a coexistência com contas de armazenamento usando o AD DS local

Se você deseja permitir que computadores cliente se conectem a contas de armazenamento configuradas para o AD DS, bem como contas de armazenamento configuradas para o Kerberos para Microsoft Entra, siga estas etapas. Se você estiver usando apenas o Kerberos para Microsoft Entra, ignore esta seção.

Adicione uma entrada para cada conta de armazenamento que usa a integração local com o AD DS. Use um dos três métodos a seguir para configurar os mapeamentos de realm Kerberos. As alterações não são instantâneas e exigem uma atualização da política ou uma reinicialização para entrar em vigor.

- Configure esta política CSP do Intune e aplique-a ao(s) cliente(s): Kerberos/HostToRealm

- Configure essa política de grupo nos clientes:

Administrative Template\System\Kerberos\Define host name-to-Kerberos realm mappings - Execute o comando

ksetupdo Windows no(s) cliente(s):ksetup /addhosttorealmmap <hostname> <REALMNAME>- Por exemplo,

ksetup /addhosttorealmmap <your storage account name>.file.core.windows.net CONTOSO.LOCAL

- Por exemplo,

Importante

No Kerberos, os nomes de realm diferenciam maiúsculas e minúsculas. O nome do realm Kerberos geralmente é o mesmo que o nome de domínio, em letras maiúsculas.

Desfazer a configuração do cliente para recuperar tíquetes Kerberos

Se você não quiser mais usar um computador cliente para autenticação Kerberos para Microsoft Entra, poderá desabilitar a funcionalidade do Kerberos para Microsoft Entra nesse computador. Use um dos três métodos a seguir, dependendo de como você habilitou a funcionalidade:

- Configure o CSP de política do Intune e aplique-o aos clientes: Kerberos/CloudKerberosTicketRetrievalEnabled, configurada para 0

- Configure essa política de grupo no(s) cliente(s) como "Desabilitada":

Administrative Templates\System\Kerberos\Allow retrieving the Azure AD Kerberos Ticket Granting Ticket during logon - Defina o seguinte valor de registro no(s) cliente(s) executando este comando em um prompt de comandos com privilégios elevados:

reg add HKLM\SYSTEM\CurrentControlSet\Control\Lsa\Kerberos\Parameters /v CloudKerberosTicketRetrievalEnabled /t REG_DWORD /d 0

As alterações não são instantâneas e exigem uma atualização da política ou uma reinicialização para entrar em vigor.

Se você seguiu as etapas em Configurar a coexistência com contas de armazenamento usando o AD DS local, opcionalmente, poderá remover todo o nome do host para mapeamentos de realm Kerberos do computador cliente. Use um dos seguintes métodos:

- Configure esta política CSP do Intune e aplique-a ao(s) cliente(s): Kerberos/HostToRealm

- Configure essa política de grupo nos clientes:

Administrative Template\System\Kerberos\Define host name-to-Kerberos realm mappings - Execute o comando

ksetupdo Windows no(s) cliente(s):ksetup /delhosttorealmmap <hostname> <realmname>- Por exemplo,

ksetup /delhosttorealmmap <your storage account name>.file.core.windows.net contoso.local - Você pode exibir a lista de nomes de host atuais para mapeamentos de realm Kerberos inspecionando a chave do registro

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Lsa\Kerberos\HostToRealm.

- Por exemplo,

As alterações não são instantâneas e exigem uma atualização da política ou uma reinicialização para entrar em vigor.

Importante

Depois que essa alteração for aplicada, o(s) cliente(s) não poderá(ão) se conectar às contas de armazenamento configuradas para autenticação Kerberos para Microsoft Entra. No entanto, eles poderão se conectar a contas de armazenamento configuradas para o AD DS, sem nenhuma configuração adicional.

Desabilitar a autenticação do Microsoft Entra em sua conta de armazenamento

Se você quiser usar outro método de autenticação, é possível desabilitar a autenticação do Microsoft Entra na conta de armazenamento usando o portal do Azure, o Azure PowerShell ou a CLI do Azure.

Observação

Desabilitar esse recurso significa que não haverá nenhuma configuração do Active Directory para compartilhamentos de arquivos na conta de armazenamento até que você habilite uma das outras fontes do Active Directory para restabelecer a configuração do Active Directory.

Para desabilitar a autenticação Kerberos para Microsoft Entra em sua conta de armazenamento usando o portal do Azure, siga estas etapas.

- Entre no portal do Azure e selecione a conta de armazenamento para a qual você deseja desabilitar a autenticação Kerberos para Microsoft Entra.

- Em Armazenamento de dados, selecione Compartilhamentos de arquivos.

- Próximo ao Active Directory, selecione o status da configuração.

- Em Kerberos para Microsoft Entra, selecione Configurar.

- Desmarque a caixa de seleção Kerberos para Microsoft Entra.

- Selecione Salvar.

Próximas etapas

Para obter mais informações, consulte estes recursos: