Visão geral do registro em log e monitoramento

Como a Microsoft serviços online emprega o registro em log de auditoria?

A Microsoft serviços online empregar o registro em log de auditoria para detectar atividades não autorizadas e fornecer responsabilidade para o pessoal da Microsoft. Os logs de auditoria capturam detalhes sobre as alterações de configuração do sistema e os eventos de acesso, com detalhes para identificar quem foi o responsável pela atividade, quando e onde a atividade ocorreu e qual foi o resultado da atividade. A análise de log automatizada dá suporte à detecção quase em tempo real de comportamento suspeito. Possíveis incidentes são escalonados para a equipe de resposta de segurança da Microsoft apropriada para uma investigação mais aprofundada.

O registro em log de auditoria interna do Microsoft serviços online captura dados de log de várias fontes, como:

- Logs de eventos

- Logs do AppLocker

- Dados de desempenho

- Dados do System Center

- Registros de detalhes de chamada

- Qualidade dos dados de experiência

- Logs do Servidor Web do IIS

- logs SQL Server

- Dados do Syslog

- Logs de auditoria de segurança

Como a Microsoft serviços online centralizar e relatar os logs de auditoria?

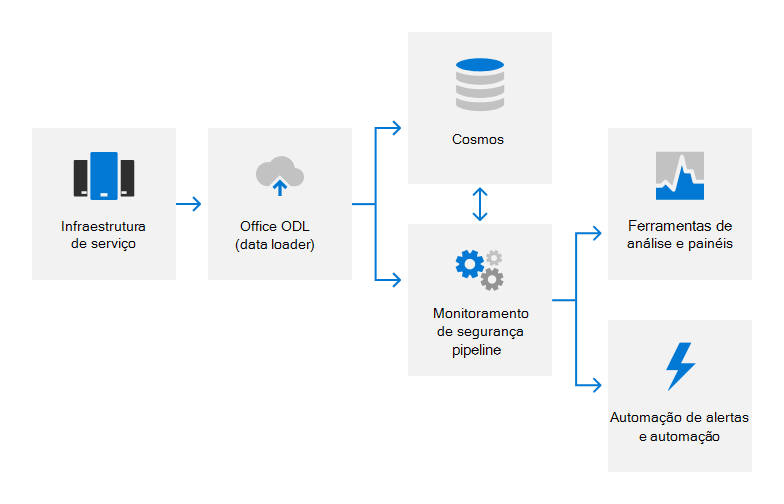

Muitos tipos diferentes de dados de log são carregados de servidores microsoft para uma solução proprietária de monitoramento de segurança para análise quase em tempo real (NRT) e um serviço interno de computação de big data (Cosmos) ou Azure Data Explorer (Kusto) para armazenamento de longo prazo. Essa transferência de dados ocorre em uma conexão TLS validada pelo FIPS 140-2 em portas e protocolos aprovados usando ferramentas automatizadas de gerenciamento de log.

Os logs são processados no NRT usando métodos baseados em regras, estatísticos e machine learning para detectar indicadores de desempenho do sistema e possíveis eventos de segurança. Os modelos de machine learning usam dados de log de entrada e dados históricos de log armazenados no Cosmos ou kusto para melhorar continuamente os recursos de detecção. Detecções relacionadas à segurança geram alertas, notificando engenheiros de plantão de um possível incidente e disparando ações de correção automatizadas quando aplicável. Além do monitoramento automatizado de segurança, as equipes de serviço usam ferramentas de análise e painéis para correlação de dados, consultas interativas e análise de dados. Esses relatórios são usados para monitorar e melhorar o desempenho geral do serviço.

Como a Microsoft serviços online proteger logs de auditoria?

As ferramentas usadas no Microsoft serviços online para coletar e processar registros de auditoria não permitem alterações permanentes ou irreversíveis no conteúdo do registro de auditoria original ou na ordenação de tempo. O acesso aos dados de serviço online da Microsoft armazenados no Cosmos ou kusto é restrito ao pessoal autorizado. Além disso, a Microsoft restringe o gerenciamento de logs de auditoria a um subconjunto limitado de membros da equipe de segurança responsáveis pela funcionalidade de auditoria. O pessoal da equipe de segurança não tem acesso administrativo permanente ao Cosmos ou kusto. O acesso administrativo requer aprovação de acesso just-in-time (JIT) e todas as alterações nos mecanismos de log do Cosmos são registradas e auditadas. Os logs de auditoria são mantidos por tempo suficiente para dar suporte a investigações de incidentes e atender aos requisitos regulatórios. O período exato de retenção de dados de log de auditoria determinado pelas equipes de serviço; a maioria dos dados de log de auditoria é mantida por 90 dias no Cosmos e 180 dias em Kusto.

Como a Microsoft serviços online proteger dados pessoais do usuário que podem ser capturados em logs de auditoria?

Antes de carregar dados de log, um aplicativo de gerenciamento de log automatizado usa um serviço de limpeza para remover todos os campos que contêm dados do cliente, como informações de locatário e dados pessoais do usuário, e substituir esses campos por um valor de hash. Os logs anonimizados e hash são reescritos e carregados no Cosmos. Todas as transferências de log ocorrem em uma conexão criptografada TLS (FIPS 140-2).

Qual é a estratégia da Microsoft para monitorar a segurança?

A Microsoft se envolve no monitoramento contínuo de segurança de seus sistemas para detectar e responder a ameaças à Microsoft serviços online. Nossos principais princípios para monitoramento e alerta de segurança são:

- Robustez: sinais e lógica para detectar vários comportamentos de ataque

- Precisão: alertas significativos para evitar distrações de ruído

- Velocidade: capacidade de capturar invasores rapidamente o suficiente para pará-los

As soluções baseadas em nuvem, escala e automação são pilares fundamentais de nossa estratégia de monitoramento e resposta. Para evitarmos efetivamente ataques na escala de alguns dos serviços online microsoft, nossos sistemas de monitoramento precisam automaticamente levantar alertas altamente precisos quase em tempo real. Da mesma forma, quando um problema é detectado, precisamos da capacidade de mitigar o risco em escala, não podemos confiar em nossa equipe para corrigir problemas manualmente máquina por máquina. Para mitigar riscos em escala, usamos ferramentas baseadas em nuvem para aplicar contramedidas automaticamente e fornecer aos engenheiros ferramentas para aplicar ações de mitigação aprovadas rapidamente em todo o ambiente.

Como a Microsoft serviços online executar o monitoramento de segurança?

A Microsoft serviços online usar o log centralizado para coletar e analisar eventos de log para atividades que possam indicar um incidente de segurança. As ferramentas de log centralizadas agregam logs de todos os componentes do sistema, incluindo logs de eventos, logs de aplicativos, logs de controle de acesso e sistemas de detecção de intrusão baseados em rede. Além do registro em log de servidores e dados no nível do aplicativo, a infraestrutura principal é equipada com agentes de segurança personalizados que geram telemetria detalhada e fornecem detecção de intrusão baseada em host. Usamos essa telemetria para monitoramento e análise forense.

Os dados de log e telemetria coletados permitem alertas de segurança 24/7. Nosso sistema de alertas analisa os dados de log conforme eles são carregados, produzindo alertas quase em tempo real. Isso inclui alertas baseados em regras e alertas mais sofisticados com base em modelos de aprendizado de máquina. Nossa lógica de monitoramento vai além dos cenários de ataque genéricos e incorpora reconhecimento profundo da arquitetura e das operações do serviço. Analisamos dados de monitoramento de segurança para melhorar continuamente nossos modelos para detectar novos tipos de ataques e melhorar a precisão de nosso monitoramento de segurança.

Como a Microsoft serviços online responder aos alertas de monitoramento de segurança?

Quando eventos de segurança que disparam alertas exigem ações responsivas ou uma investigação adicional de evidências forenses em todo o serviço, nossas ferramentas baseadas em nuvem permitem uma resposta rápida em todo o ambiente. Essas ferramentas incluem agentes inteligentes e totalmente automatizados que respondem a ameaças detectadas com contramedidas de segurança. Em muitos casos, esses agentes implantam contramedidas automáticas para atenuar detecções de segurança em escala sem intervenção humana. Quando essa resposta não é possível, o sistema de monitoramento de segurança alerta automaticamente os engenheiros de plantão apropriados, que estão equipados com um conjunto de ferramentas que permitem que eles atuem em tempo real para mitigar ameaças detectadas em escala. Possíveis incidentes são escalonados para a equipe de resposta de segurança apropriada da Microsoft e são resolvidos usando o processo de resposta a incidentes de segurança.

Como a Microsoft serviços online monitorar a disponibilidade do sistema?

A Microsoft monitora ativamente seus sistemas em busca de indicadores de utilização excessiva de recursos e uso anormal. O monitoramento de recursos é complementado por redundâncias de serviço para ajudar a evitar o tempo de inatividade inesperado e fornecer aos clientes acesso confiável a produtos e serviços. Os problemas de integridade do serviço online da Microsoft são comunicados prontamente aos clientes por meio do SHD (Service Health Dashboard).

O Azure e o Dynamics 365 serviços online utilizam vários serviços de infraestrutura para monitorar sua disponibilidade de segurança e integridade. A implementação do teste STX (Transação Sintética) permite que os serviços do Azure e do Dynamics marcar a disponibilidade de seus serviços. A estrutura STX foi projetada para dar suporte ao teste automatizado de componentes na execução de serviços e é testada em alertas de falha de site ao vivo. Além disso, o serviço ASM (Monitoramento de Segurança) do Azure implementou procedimentos centralizados de teste sintético para verificar a função de alertas de segurança conforme esperado em serviços novos e em execução.

Regulamentos externos relacionados & certificações

Os serviços online da Microsoft são auditados regularmente para conformidade com regulamentos e certificações externas. Consulte a tabela a seguir para validação de controles relacionados ao registro em log e monitoramento de auditoria.

Azure e Dynamics 365

| Auditorias externas | Section | Data do relatório mais recente |

|---|---|---|

| ISO 27001/27002 Instrução de Aplicabilidade Certificado |

A.12.1.3: Monitoramento de disponibilidade e planejamento de capacidade A.12.4: Registro em log e monitoramento |

6 de novembro de 2023 |

| ISO 27017 Instrução de Aplicabilidade Certificado |

A.12.1.3: Monitoramento de disponibilidade e planejamento de capacidade A.12.4: Registro em log e monitoramento A.16.1: Gerenciamento de incidentes e melhorias de segurança da informação |

6 de novembro de 2023 |

| ISO 27018 Instrução de Aplicabilidade Certificado |

A.12.4: Registro em log e monitoramento | 6 de novembro de 2023 |

| SOC 1 | IM-1: estrutura de gerenciamento de incidentes IM-2: configuração de detecção de incidentes IM-3: procedimentos de gerenciamento de incidentes IM-4: Incidente pós-morte VM-1: registro em log e coleção de eventos de segurança VM-12: monitoramento de disponibilidade dos serviços do Azure VM-4: investigação de eventos mal-intencionados VM-6: monitoramento de vulnerabilidades de segurança |

17 de novembro de 2023 |

| SOC 2 SOC 3 |

C5-6: acesso restrito a logs IM-1: estrutura de gerenciamento de incidentes IM-2: configuração de detecção de incidentes IM-3: procedimentos de gerenciamento de incidentes IM-4: Incidente pós-morte PI-2: portal do Azure revisão de desempenho do SLA VM-1: registro em log e coleção de eventos de segurança VM-12: monitoramento de disponibilidade dos serviços do Azure VM-4: investigação de eventos mal-intencionados VM-6: Monitoramento de vulnerabilidade de segurançaVM |

17 de novembro de 2023 |

Microsoft 365

| Auditorias externas | Section | Data do relatório mais recente |

|---|---|---|

| FedRAMP (Office 365) | AC-2: Gerenciamento de conta AC-17: Acesso remoto AU-2: Eventos de auditoria AU-3: Conteúdo dos registros de auditoria AU-4: Capacidade de armazenamento de auditoria AU-5: Resposta a falhas de processamento de auditoria AU-6: Revisão de auditoria, análise e relatórios AU-7: Redução de auditoria e geração de relatórios AU-8: carimbos de hora AU-9: Proteção de informações de auditoria AU-10: não repúdio AU-11: Retenção de registro de auditoria AU-12: Geração de auditoria SI-4: Monitoramento do sistema de informações SI-7: Integridade de software, firmware e informações |

31 de julho de 2023 |

| ISO 27001/27002/27017 Instrução de Aplicabilidade Certificação (27001/27002) Certificação (27017) |

A.12.3: Monitoramento de disponibilidade e planejamento de capacidade A.12.4: Registro em log e monitoramento |

março de 2024 |

| SOC 1 SOC 2 |

CA-19: Alterar o monitoramento CA-26: Relatório de incidentes de segurança CA-29: Engenheiros de plantão CA-30: monitoramento de disponibilidade CA-48: log do Datacenter CA-60: Registro em log de auditoria |

23 de janeiro de 2024 |

| SOC 3 | CUEC-08: Relatando incidentes CUEC-10: Contratos de serviço |

23 de janeiro de 2024 |

Recursos

Comentários

Em breve: Ao longo de 2024, eliminaremos os problemas do GitHub como o mecanismo de comentários para conteúdo e o substituiremos por um novo sistema de comentários. Para obter mais informações, consulte https://aka.ms/ContentUserFeedback.

Enviar e exibir comentários de