Avaliação de segurança: delegação não segura do Kerberos

O que é a delegação do Kerberos?

A delegação do Kerberos é uma configuração de delegação que permite que os aplicativos solicitem credenciais de acesso de usuário final para acessar recursos em nome do usuário de origem.

Que risco a delegação não segura do Kerberos representa para uma organização?

A delegação não segura do Kerberos dá a uma entidade a capacidade de se passar por você em outros serviços escolhidos. Por exemplo, imagine que você tenha um site do IIS e a conta do pool de aplicativos esteja configurada com delegação irrestrita. O site do IIS também tem a Autenticação do Windows habilitada, permitindo a autenticação Kerberos nativa, e o site usa um SQL Server de back-end para dados corporativos. Com sua conta de administrador de domínio, você navega até o site do IIS e faz autenticação nele. O site, usando delegação irrestrita, pode obter um tíquete de serviço de um controlador de domínio para o serviço SQL e fazer isso em seu nome.

O principal problema da delegação do Kerberos é que você precisa confiar no aplicativo para sempre fazer a coisa certa. Agentes mal-intencionados podem, em vez disso, forçar o aplicativo a fazer a coisa errada. Se você tiver feito logon como administrador de domínio, o site poderá criar um tíquete para outros serviços que quiser, fazendo-se passar por você, o administrador do domínio. Por exemplo, o site pode escolher um controlador de domínio e fazer alterações no grupo de administradores corporativos. Da mesma forma, o site pode adquirir o hash da conta KRBTGT, ou baixar um arquivo interessante do seu departamento de Recursos Humanos. O risco é claro e as possibilidades com delegação insegura são quase infinitas.

Segue abaixo uma descrição do risco representado pelos diferentes tipos de delegação:

- Delegação irrestrita: qualquer serviço pode ser abusado se uma de suas entradas de delegação for confidencial.

- Delegação restrita: entidades restritas podem ser abusadas se uma de suas entradas de delegação for confidencial.

- Delegação restrita baseada em recursos (RBCD): entidades restritas baseadas em recursos podem ser abusadas se a própria entidade for confidencial.

Como faço para usar essa avaliação de segurança?

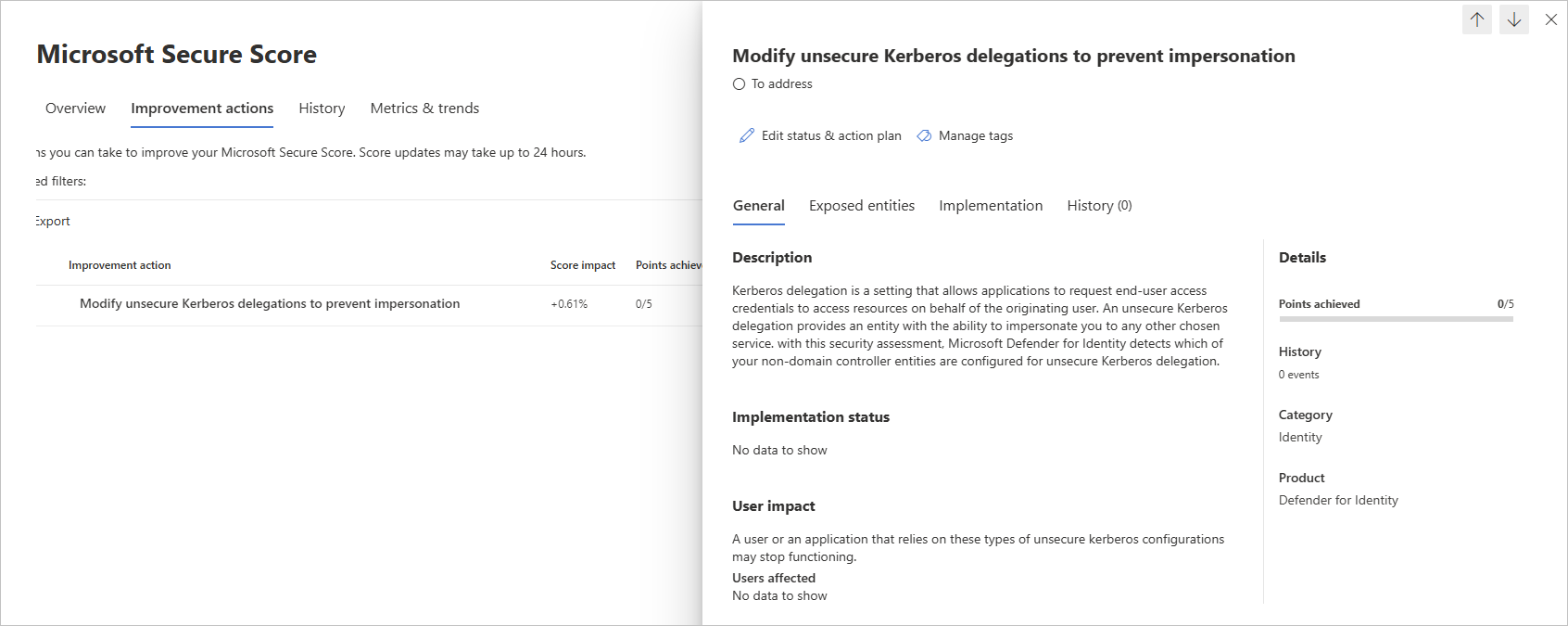

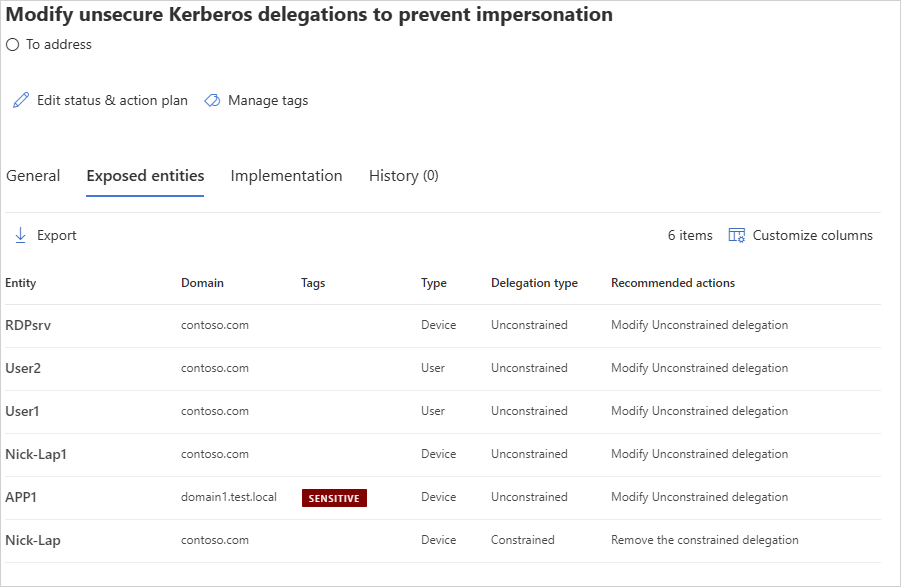

Revise a ação recomendada em https://security.microsoft.com/securescore?viewid=actions para descobrir quais das entidades de controlador de domínio não estão configuradas para delegação não segura do Kerberos.

Tome as medidas apropriadas sobre os usuários em risco, como remover o atributo irrestrito ou alterá-lo para uma delegação restrita mais segura.

Observação

Enquanto as avaliações são atualizadas quase em tempo real, as pontuações e os status são atualizados a cada 24 horas. Embora a lista de entidades afetadas seja atualizada em poucos minutos após a implementação das recomendações, o status ainda pode levar tempo até ser marcado como Concluído.

Remediação

Use a correção apropriada ao seu tipo de delegação.

Delegação sem restrições

Desabilite a delegação ou use um dos seguintes tipos de KCD (delegação restrita de Kerberos):

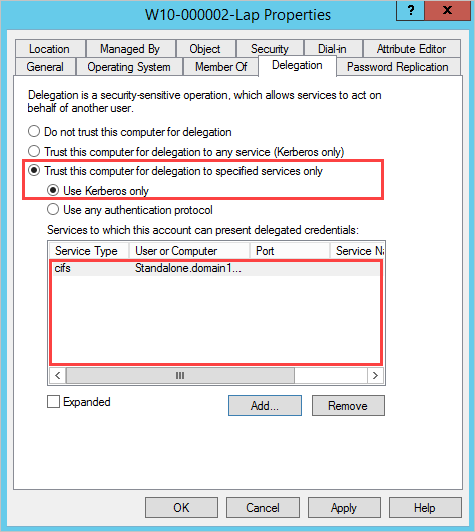

Delegação restrita: restringe os serviços que essa conta pode representar.

Selecione Confiar no computador para delegação apenas a serviços especificados.

Especifique os Serviços aos quais esta conta pode apresentar credenciais delegadas.

Delegação restrita baseada em recursos: restringe quais entidades podem representar essa conta.

A KCD baseada em recursos é configurada no PowerShell. Use os cmdlets Set-ADComputer ou Set-ADUser de acordo com o tipo da conta de representação (por exemplo, conta de computador, conta de usuário ou conta de serviço).

Delegação restrita

Revise os usuários confidenciais listados nas recomendações e remova-os dos serviços aos quais a conta afetada pode apresentar credenciais delegadas.

Delegação restrita baseada em recursos (RBCD)

Revise os usuários confidenciais listados nas recomendações e remova-os do recurso. Para obter mais informações sobre como configurar a RBCD, confira Configurar a delegação restrita de Kerberos (KCD) no Microsoft Entra Domain Services.