Microsoft Tunnel for Mobile Application Management para iOS/iPadOS

Observação

Esse recurso está disponível como um complemento do Intune. Para obter mais informações, confira Usar recursos de complemento do Intune Suite.

Ao adicionar o MAM (Microsoft Tunnel for Mobile Application Management) ao seu locatário, você pode usar o Microsoft Tunnel Gateway de VPN com dispositivos iOS não registrados para dar suporte ao MAM nos seguintes cenários:

- Forneça acesso seguro a recursos locais usando autenticação moderna, SSO (logon único) e Acesso Condicional.

- Permitir que os usuários finais usem seu dispositivo pessoal para acessar recursos locais da empresa. O registro de MDM (mobile Gerenciamento de Dispositivos) não é necessário e os dados da empresa permanecem protegidos.

- Permitir que as organizações adotem um programa BYOD (bring-your-own-device). BYOD ou dispositivos pessoais reduzem o custo total total da propriedade, garantem que a privacidade do usuário e os dados corporativos permaneçam protegidos nesses dispositivos.

Aplicável a:

- iOS/iPadOS

O Túnel para iOS do MAM é uma ferramenta poderosa que permite que as organizações gerenciem e protejam com segurança seus aplicativos móveis. A conexão VPN para essa solução é fornecida por meio do SDK do iOS Microsoft Tunnel para MAM.

Além de usar o Túnel MAM com dispositivos não registrados, você também pode usá-lo com dispositivos registrados. No entanto, um dispositivo registrado deve usar as configurações do Túnel MDM ou as configurações do Túnel MAM, mas não ambos. Por exemplo, os dispositivos registrados não podem ter um aplicativo como o Microsoft Edge que usa configurações de túnel MAM enquanto outros aplicativos usam configurações do Túnel MDM.

Experimente a demonstração interativa

A demonstração interativa do Microsoft Tunnel for Mobile Application Management para iOS/iPadOS mostra como o Tunnel for MAM estende a Gateway de VPN do Microsoft Tunnel para dar suporte a dispositivos iOS e iPadOS não registrados no Intune.

SDKs necessários para iOS

Para usar o Microsoft Tunnel para MAM iOS, você deve atualizar seus aplicativos LOB (Linha de Negócios) para integrar os três SDKs a seguir. Encontre diretrizes para integrar cada SDK posteriormente neste artigo:

- SDK do Aplicativo do Intune para iOS

- MSAL (Biblioteca de Autenticação da Microsoft )

- Túnel para SDK do iOS do MAM

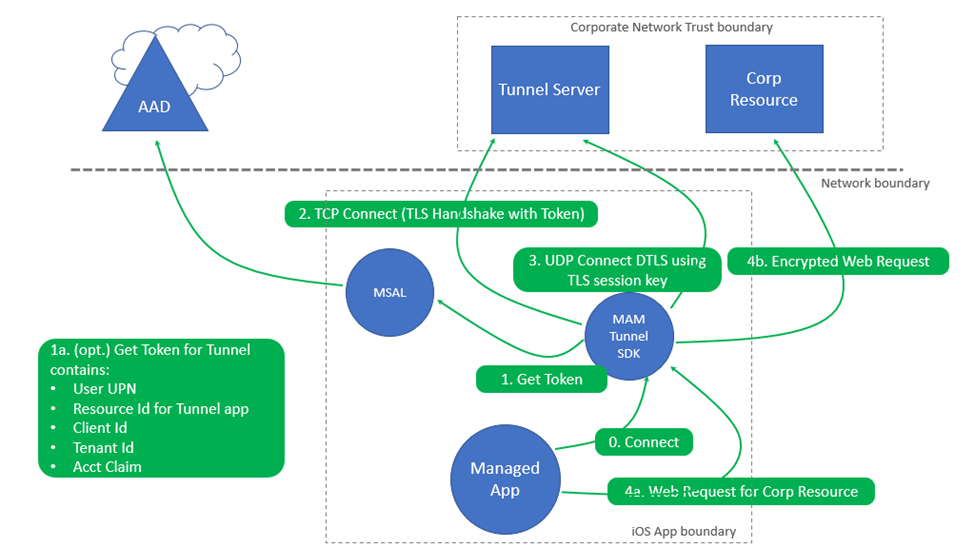

Túnel para Arquitetura do SDK do IOS do MAM

O diagrama a seguir descreve o fluxo de um aplicativo gerenciado que foi integrado com êxito ao Tunnel for MAM SDK para iOS.

Ações

- Após o início inicial do aplicativo, uma conexão é feita por meio do Túnel para SDK do MAM.

- Um token de autenticação é necessário para autenticação.

- O dispositivo pode já ter um Microsoft Entra token de auth obtido de uma entrada anterior usando outro aplicativo habilitado para MAM no dispositivo (como outlook, Microsoft Edge e aplicativos móveis do Microsoft 365 Office).

- Um TCP Connect (TLS Handshake) ocorre com o token para o servidor de túnel.

- Se o UDP estiver habilitado no Gateway do Microsoft Tunnel, será feita uma conexão de canal de dados usando o DTLS. Se o UDP estiver desabilitado, o TCP será usado para estabelecer o canal de dados para o gateway tunnel. Consulte TCP, notas UDP na Arquitetura do Microsoft Tunnel.

- Quando o aplicativo móvel faz uma conexão com um recurso corporativo local:

- Ocorre uma Microsoft Tunnel para MAM solicitação de conexão de API para esse recurso da empresa.

- Uma solicitação Web criptografada é feita ao recurso corporativo.

Observação

O SDK do Túnel para MAM iOS fornece o Túnel VPN. Ele está no escopo da camada de rede dentro do aplicativo. As conexões VPN não são exibidas nas configurações do iOS.

Cada aplicativo LOB (linha de negócios) ativo integrado ao Tunnel for MAM iOS-SDK e executado em primeiro plano representa uma conexão ativa do cliente no servidor do Gateway de Túnel. A ferramenta de linha de comando mst-cli pode ser usada para monitorar conexões de cliente ativas. Para obter informações sobre a ferramenta de linha de comando mst-cli, consulte Referência para o Microsoft Tunnel Gateway.

Configurar políticas do Intune para Microsoft Tunnel para MAM iOS

Microsoft Tunnel para MAM iOS usa as seguintes políticas e perfis do Intune:

- Política de configuração de aplicativo – configura as configurações do Microsoft Tunnel Gateway para aplicativos Edge e LOB. Você pode adicionar todos os certificados confiáveis necessários para acesso a recursos locais.

- Proteção de aplicativos política – Configura configurações de proteção de dados. Ele também estabelece uma maneira de implantar uma política de configuração de aplicativo que configura as configurações do Microsoft Tunnel para aplicativos Edge e LOB.

- Perfil de certificado confiável – Para aplicativos que se conectam a recursos locais e são protegidos por um certificado SSL/TLS emitido por uma AUTORIDADE local ou de certificado privado (AC).

Configurar uma política de configuração de aplicativo para aplicativos LOB

Crie uma política de configuração de aplicativo para aplicativos que usam Tunnel para MAM. Essa política configura um aplicativo para usar um site, proxy e certificados confiáveis específicos do Microsoft Tunnel Gateway para aplicativos LOB e de linha de negócios. Esses recursos são usados ao se conectar a recursos locais.

Entre no centro de administração Microsoft Intune e vá para Aplicativos>Configuração de Aplicativos políciasAdicionam>Aplicativos Gerenciados>.

Na guia Noções básicas, insira um Nome para a política e uma Descrição (opcional).

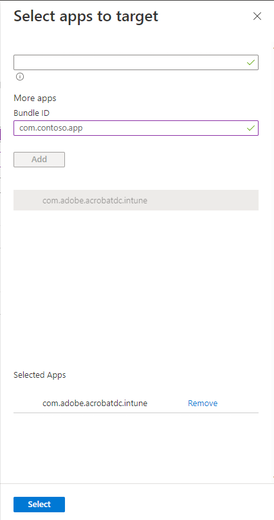

Para aplicativos LOB, selecione + Selecione aplicativos personalizados para abrir o painel Selecionar aplicativos para destino . No painel Selecionar aplicativos para destino :

- Para a ID do Pacote ou do Pacote, especifique a ID do pacote de aplicativos LOB

- Para Plataforma, selecione iOS/iPadOS e selecione Adicionar.

- Selecione o aplicativo que você acabou de adicionar e selecione.

Observação

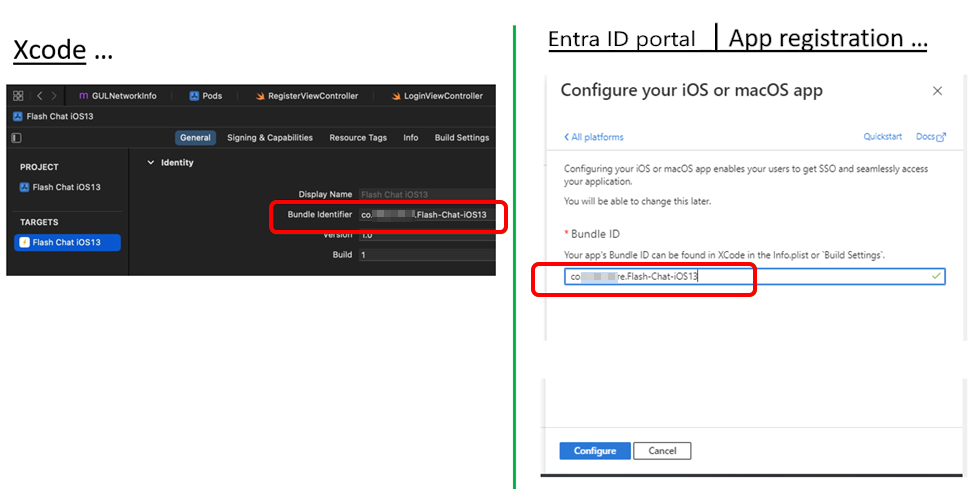

Os aplicativos LOB exigem o SDK do Aplicativo do Intune para integração iOS e MSAL. O MSAL requer um registro de aplicativo Microsoft Entra. Verifique se a ID do pacote usada na política de configuração do aplicativo é a mesma ID do Pacote especificada no registro do aplicativo Microsoft Entra e no projeto do aplicativo Xcode. O Xcode é o Ambiente Integrado do Desenvolvedor da Apple que é executado no macOS e usado para integrar o SDK do Tunnel for MAM iOS ao seu aplicativo.

Depois de selecionar um aplicativo, selecione Avançar.

Para obter mais informações sobre como adicionar aplicativos personalizados às políticas, consulte Políticas de configuração de aplicativo para aplicativos gerenciados do SDK do Aplicativo do Intune.

Na guia Configurações , expanda *Microsoft Tunnel para Configurações de Gerenciamento de Aplicativos Móveis e configure as seguintes opções:

Observação

Ao configurar o proxy e dividir o túnel:

- Um arquivo PAC (script de configuração automática de proxy) permite habilitar o túnel dividido e o proxy.

- Não há suporte para habilitar o túnel dividido e o proxy ao usar o endereço proxy ou o número da porta. Todo o tráfego passará pelo proxy se as rotas incluídas tiverem o servidor proxy configurado. Se as rotas incluídas não tiverem o servidor proxy configurado, todo o tráfego será excluído do uso do túnel.

- Defina Usar Microsoft Tunnel para MAM como Sim.

- Para nome de conexão, especifique um nome de usuário voltado para essa conexão, como mam-tunnel-vpn.

- Em seguida, selecione Selecionar um Site e escolha um dos sites do Microsoft Tunnel Gateway. Se você ainda não configurou um site do Tunnel Gateway, consulte Configurar o Microsoft Tunnel.

- Se seu aplicativo exigir um certificado confiável, selecione Certificado Raiz e selecione um perfil de certificado confiável a ser usado. Para obter mais informações, consulte Configurar um perfil de certificado confiável mais adiante neste artigo.

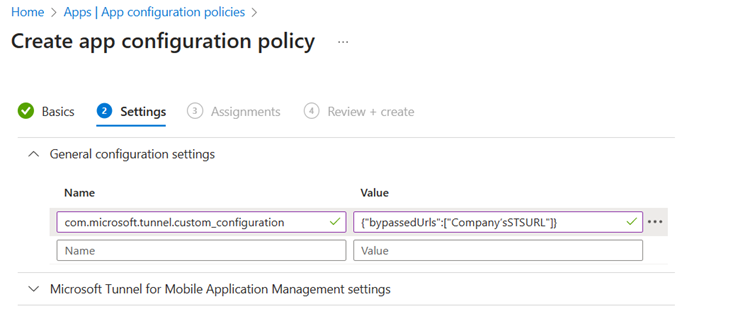

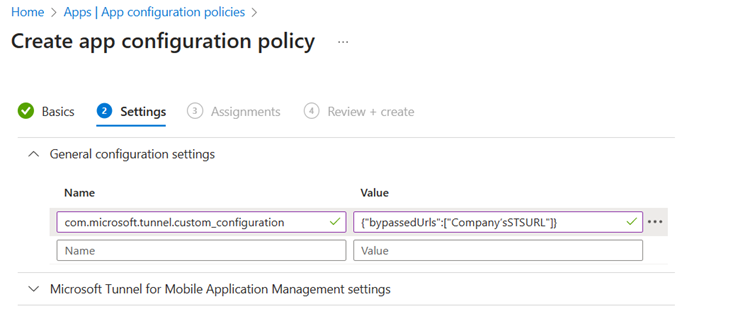

Para locatários de Microsoft Entra federados, as seguintes configurações são necessárias para garantir que seus aplicativos possam autenticar e acessar os recursos necessários. Essa configuração ignora a URL do serviço de token seguro disponível publicamente:

Na guia Configurações , expanda Configurações gerais e configure o par Nome e Valor da seguinte maneira para configurar o perfil do Edge para Túnel:

- Nome =

com.microsoft.tunnel.custom_configuration - Valor =

{"bypassedUrls":["Company'sSTSURL"]}

- Nome =

Observação

O bypassedUrl deve incluir o ponto de extremidade STS de federação.

Por exemplo, Value pode aparecer como {"bypassedUrls":["ipcustomer.com", "whatsmyip.org"]}.

Depois de configurar as configurações de MAM do Túnel, selecione Avançar para abrir a guia Atribuições .

Na guia Atribuições, selecione Adicionar Grupos e selecione um ou mais grupos de usuários Microsoft Entra que receberão essa política. Depois de configurar grupos, selecione Avançar.

Na guia Revisar + Criar , selecione Criar para concluir a criação da política e implantar a política nos grupos atribuídos.

A nova política aparece na lista de políticas de configuração de aplicativo.

Configurar uma política de configuração de aplicativo para o Microsoft Edge

Crie uma política de configuração de aplicativo para o Microsoft Edge. Essa política configura o Edge no dispositivo para se conectar ao Microsoft Tunnel.

Observação

Se você já tiver uma política de configuração de aplicativo criada para o aplicativo LOB, poderá editar essa política para incluir o Edge e as configurações necessárias de par de chave/valor .

No centro de administração Microsoft Intune, acesse Aplicativos>Configuração de Aplicativos políciasadicionar>aplicativos gerenciados>.

Na guia Noções Básicas:

- Insira um Nome para a política e uma Descrição (opcional).

- Clique em Selecionar aplicativos públicos, selecione Microsoft Edge para iOS/iPadOS e clique em Selecionar.

- Depois que o Microsoft Edge for listado para aplicativos públicos, selecione Avançar.

Na guia Configurações , expanda Configurações gerais e configure o par Nome e Valor da seguinte maneira para configurar o perfil do Edge para Túnel:

Nome Descrição com.microsoft.intune.mam.managedbrowser.StrictTunnelMode

Valor:TrueQuando definido como True, ele fornece suporte ao Modo de Túnel Rigoroso para o Edge. Quando os usuários entram no Edge com uma conta de organização, se a VPN não estiver conectada, o Modo de Túnel Rigoroso bloqueará o tráfego da Internet.

Quando a VPN se reconecta, a navegação na Internet estará disponível novamente.com.microsoft.intune.mam.managedbrowser.TunnelAvailable.IntuneMAMOnly

Valor:TrueQuando definido como True, ele fornece suporte ao comutador de identidade para o Edge.

Quando os usuários entrem com a conta de trabalho ou a conta da escola, o Edge se conecta automaticamente à VPN. Quando os usuários habilitam a navegação privada, o Edge muda para uma conta pessoal e desconecta a VPN.Locatários de Microsoft Entra federados apenas com.microsoft.tunnel.custom_configuration

Valor:{"bypassedUrls":["Company'sSTSURL"]}Usado por locatários de Microsoft Entra federados. Para garantir que o Edge possa autenticar e acessar recursos necessários, essa configuração é necessária. Ele ignora a URL do serviço de token seguro disponível publicamente.

ObypassedUrlvalor deve incluir o ponto de extremidade STS de federação. Por exemplo, o valor pode ser como{"bypassedUrls":["ipcustomer.com", "whatsmyip.org"]}.A imagem a seguir mostra a

bypassedUrlconfiguração em uma política de configuração de aplicativo para o Microsoft Edge:

Observação

Verifique se não há espaços à direita no final das configurações gerais.

Você pode usar essa mesma política para configurar outras configurações do Microsoft Edge na categoria de configurações do Microsoft Edge . Depois que as configurações adicionais do Microsoft Edge estiverem prontas, selecione Avançar.

Na guia Atribuições, selecione Adicionar Grupos e selecione um ou mais grupos Microsoft Entra que receberão essa política. Depois de configurar grupos, selecione Avançar.

Na guia Revisar + Criar, selecione Criar para concluir a criação da política e implantar a política nos grupos atribuídos.

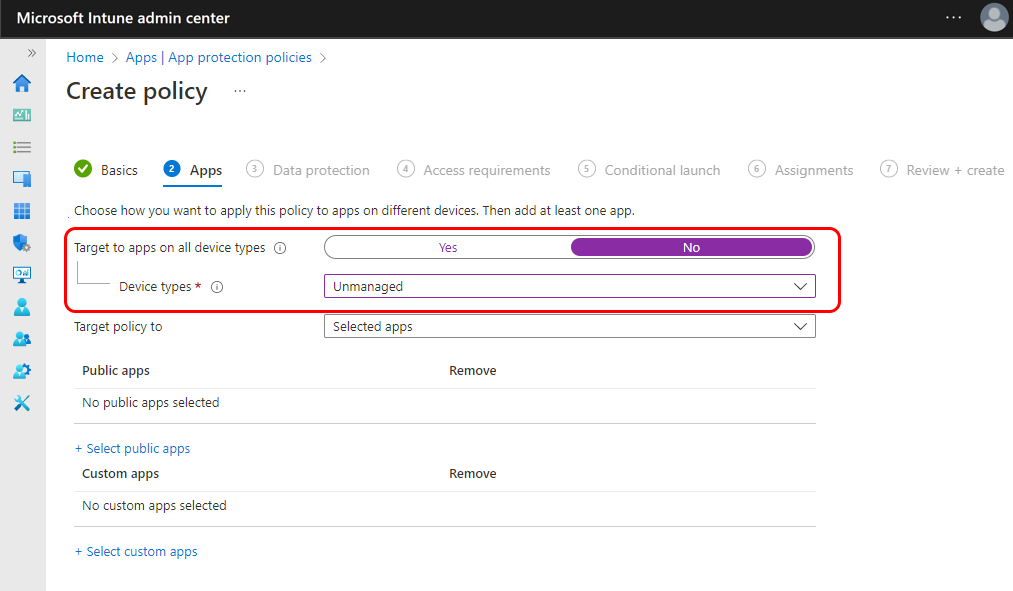

Configurar uma política de proteção de aplicativo

Uma política de Proteção de aplicativos é necessária para configurar o Microsoft Tunnel para aplicativos que usam o Microsoft Tunnel para MAM iOS.

Essa política fornece a proteção de dados necessária e estabelece um meio de fornecer a política de configuração do aplicativo para aplicativos. Para criar uma política de proteção de aplicativo, use as seguintes etapas:

Entre no centro de administração Microsoft Intune e acesse Aplicativos>Proteção de aplicativos políticas>+ Criar política> e selecione iOS/iPadOS.

Na guia Noções básicas, insira um Nome para a política e uma Descrição (opcional) e selecione Avançar.

Na guia Aplicativos :

- Defina aplicativos de destino em todos os tipos de dispositivo como No.

- Para tipos de dispositivo, selecione Não gerenciado.

Para aplicativos LOB, selecione em + Selecionar aplicativos personalizados para abrir o painel Selecionar aplicativos para destino . Em seguida, no painel Selecionar aplicativos para destino :

- Para ID do Pacote, especifique a ID do pacote de aplicativos LOB e selecione Adicionar.

- Selecione o aplicativo que você acabou de adicionar e selecione.

Observação

Os aplicativos LOB exigem o SDK do Aplicativo do Intune para integração iOS e MSAL. O MSAL requer um registro de aplicativo Microsoft Entra. Verifique se a ID do pacote usada na política de configuração do aplicativo é a mesma ID do Pacote especificada no registro do aplicativo Microsoft Entra e no projeto do aplicativo Xcode.

Nas guias Proteção de dados, Requisitos de acesso e inicialização condicional , configure as configurações restantes da política de proteção de aplicativo com base nos requisitos de implantação e proteção de dados.

Na guia Atribuições, selecione Adicionar Grupos e selecione um ou mais grupos de usuários Microsoft Entra que receberão essa política. Depois de configurar grupos, selecione Avançar.

A nova política aparece na lista de políticas de Proteção de aplicativos.

Configurar um perfil de certificado confiável

Os aplicativos que usam o Túnel MAM para se conectar a um recurso local protegido por um certificado SSL/TLS emitido por uma AUTORIDADE de certificado local ou privada (AC) exigem um perfil de certificado confiável. Se seus aplicativos não exigirem esse tipo de conexão, você poderá ignorar esta seção. O perfil de certificado confiável não é adicionado à política de configuração do aplicativo.

Um perfil de certificado confiável é necessário para estabelecer uma cadeia de confiança com sua infraestrutura local. O perfil permite que o dispositivo confie no certificado usado pelo servidor web ou aplicativo local, garantindo uma comunicação segura entre o aplicativo e o servidor.

Tunnel for MAM usa a carga de certificado de chave pública contida no perfil de certificado confiável do Intune, mas não exige que o perfil seja atribuído a nenhum Microsoft Entra grupos de usuários ou dispositivos. Como resultado, um perfil de certificado confiável para qualquer plataforma pode ser usado. Portanto, um dispositivo iOS pode usar um perfil de certificado confiável para Android, iOS ou Windows para atender a esse requisito.

Importante

O Túnel para SDK do IOS do MAM exige que certificados confiáveis usem o formato de certificado binário X.509 ou PEM codificado pelo DER .

Durante a configuração do perfil de configuração do aplicativo para um aplicativo que usará Tunnel for MAM, selecione o perfil de certificado usado. Para obter informações sobre como configurar esses perfis, consulte Perfis de certificado raiz confiáveis para Microsoft Intune.

Configurar aplicativos da Linha de Negócios no centro de administração do Microsoft Entra

Aplicativos de linha de negócios que usam Microsoft Tunnel para MAM iOS exigem:

- Um aplicativo cloud da entidade de serviço do Microsoft Tunnel Gateway

- Microsoft Entra registro de aplicativo

Entidade de serviço do Microsoft Tunnel Gateway

Se ainda não for criado para o Microsoft Tunnel MDM Conditional Access, provisione o aplicativo Cloud da entidade de serviço do Microsoft Tunnel Gateway. Para obter diretrizes, consulte Usar o gateway de VPN do Microsoft Tunnel com políticas de Acesso Condicional.

Microsoft Entra registro de aplicativo

Quando você integra o SDK do Tunnel for MAM iOS em um aplicativo de linha de negócios, as seguintes configurações de registro de aplicativo devem corresponder ao projeto do aplicativo Xcode:

- ID do Aplicativo

- ID do locatário

Dependendo de suas necessidades, escolha uma das seguintes opções:

Criar um novo registro de aplicativo

Se você tiver um aplicativo iOS que não tenha sido integrado anteriormente ao SDK do Aplicativo do Intune para iOS ou à MSAL (Biblioteca de Autenticação da Microsoft), será necessário criar um novo registro de aplicativo. As etapas para criar um novo registro de aplicativo incluem:- Registro do aplicativo

- Configuração de autenticação

- Adicionar permissões de API

- Configuração do token

- Verificar usando o Integration assistente

Atualizar um registro de aplicativo existente

Se você tiver um aplicativo iOS integrado anteriormente ao SDK do Aplicativo do Intune para iOS, precisará examinar e atualizar o registro de aplicativo existente.

Criar um novo registro de aplicativo

Os documentos online Microsoft Entra fornecem instruções e diretrizes detalhadas sobre como criar um registro de aplicativo.

As diretrizes a seguir são específicas para os requisitos para a integração do SDK do Tunnel for MAM iOS.

No centro de administração do Microsoft Entra para seu locatário, expanda Aplicativos e selecione Registros de aplicativo>+ Novo registro.

Na página Registrar um aplicativo :

- Especificar um **Name para o registro do aplicativo

- Selecione Conta somente neste diretório organizacional (somente YOUR_TENANT_NAME – locatário único).

- Um URI de redirecionamento não precisa ser fornecido no momento. Um deles é criado automaticamente durante uma etapa posterior.

Selecione Botão Registrar para concluir o registro e abra uma página visão geral do registro do aplicativo.

No painel Visão geral, observe os valores da ID do Aplicativo (cliente) e da ID do Diretório (locatário). Esses valores são necessários para o projeto Xcode de registros de aplicativo. Depois de gravar os dois valores, selecione em Gerenciar, selecione Autenticação.

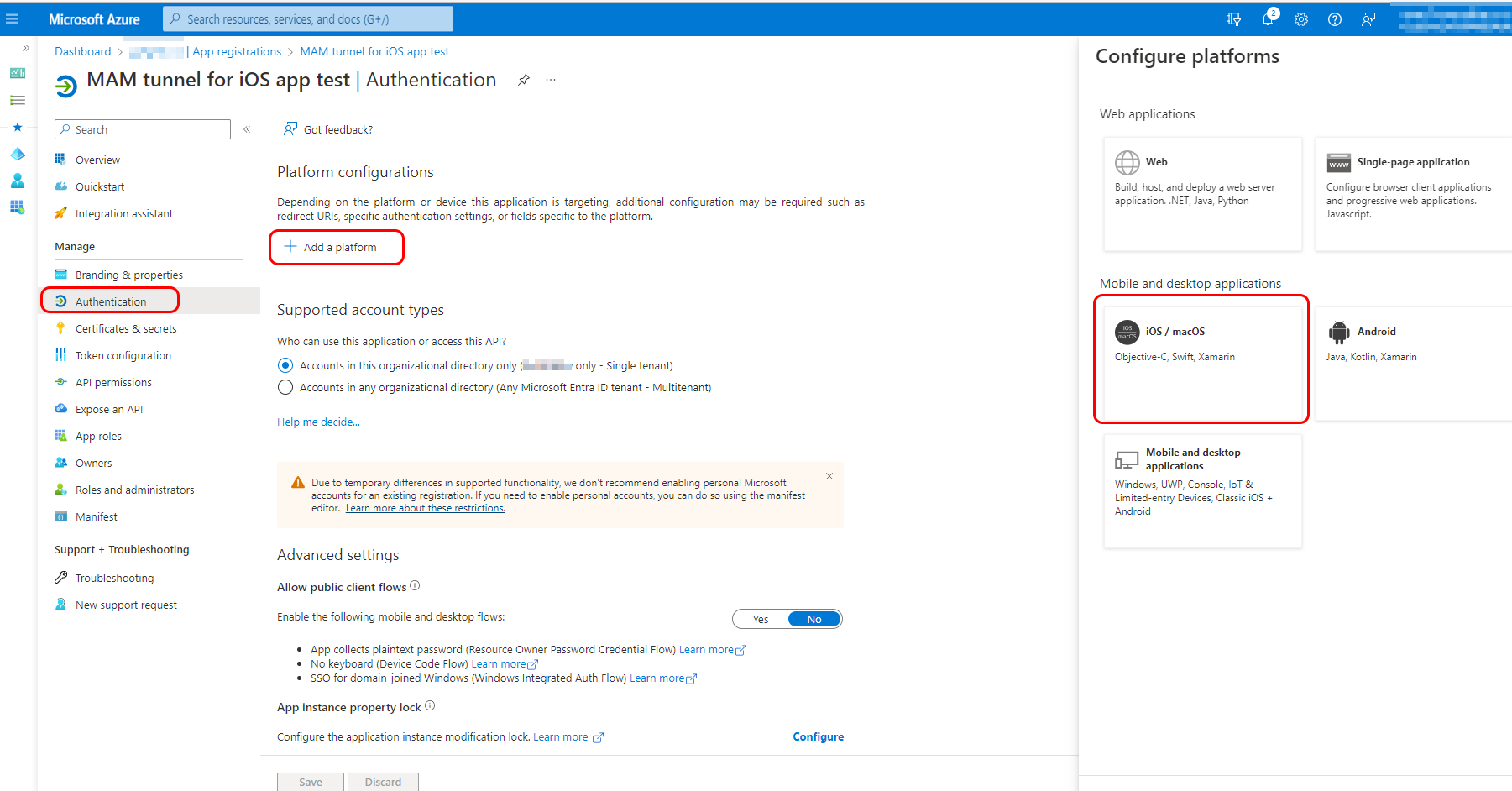

No painel Autenticação do registro do aplicativo, selecione + Adicionar uma plataforma e selecione o bloco para iOS/macOS. O painel Configurar seu aplicativo iOS ou macOS é aberto.

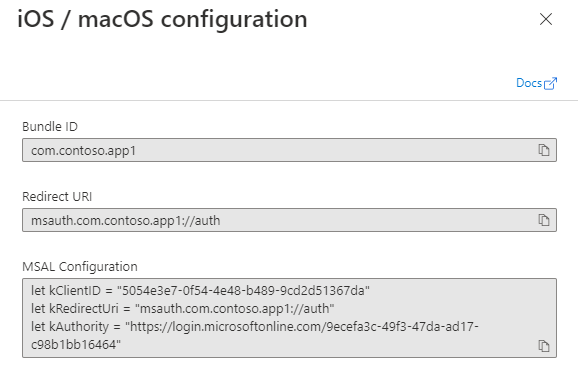

No painel Configurar seu aplicativo iOS ou macOS , insira a ID do Pacote para que o aplicativo Xcode seja integrado ao SDK do Tunnel for MAM iOS e selecione Configurar. O painel de configuração do iOS/macOS é aberto.

A ID do Pacote neste modo de exibição deve corresponder exatamente à ID do Pacote no Xcode. Esse detalhe pode ser encontrado nos seguintes locais no projeto Xcode:

- info.plist > IntuneMAMSettings: ADALRedirectUri

- Identidade geral > do projeto>: ID do pacote

Um URI de redirecionamento e uma configuração MSAL são gerados automaticamente. Selecione Concluído na parte inferior da janela de diálogo a ser concluída. Nenhuma outra configuração é necessária para Autenticação.

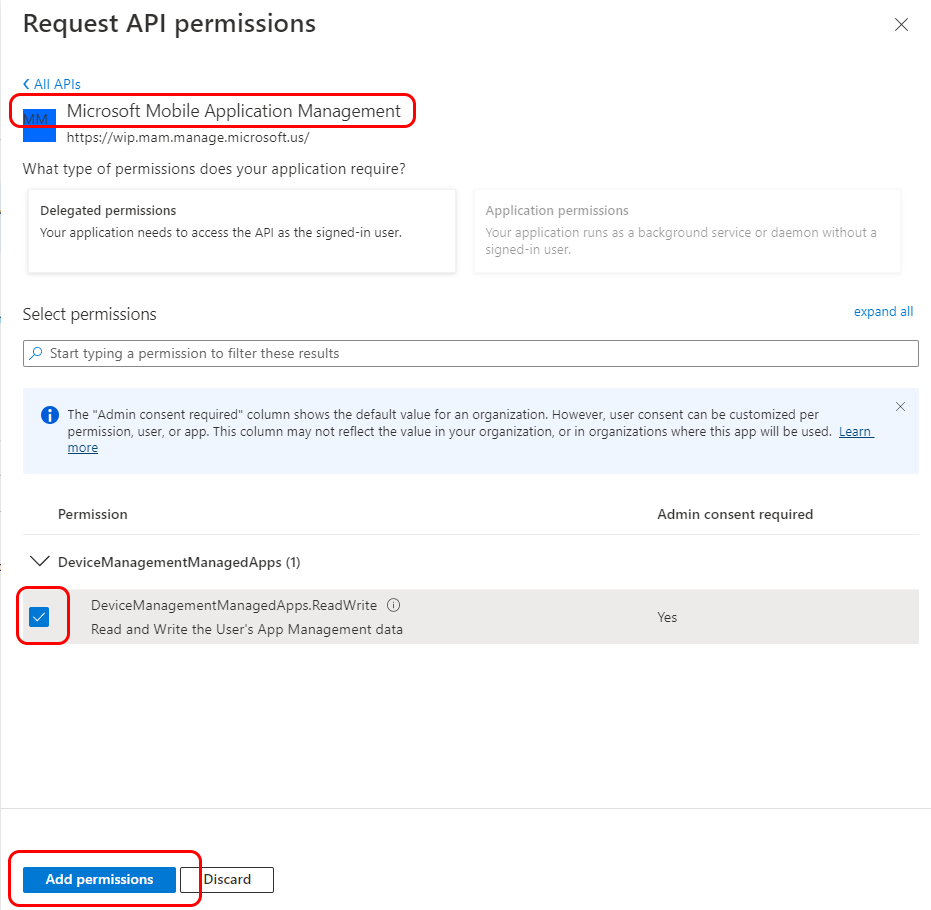

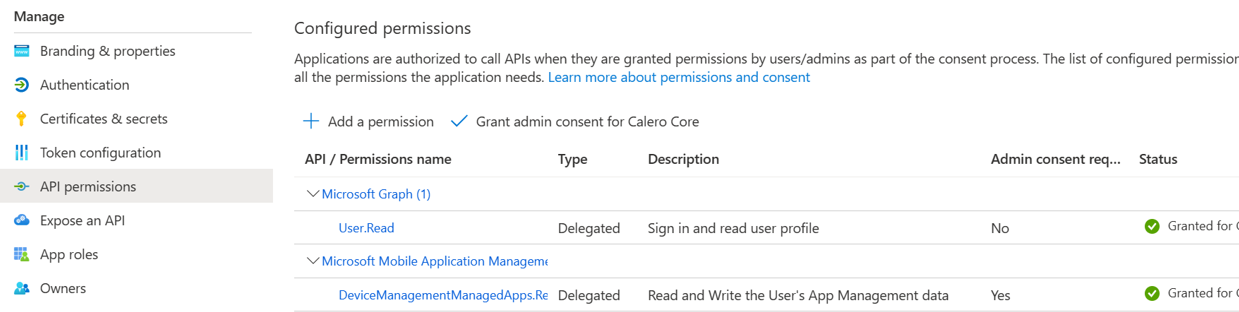

Em seguida, ao exibir o registro do aplicativo, selecione permissões de API e + Adicionar uma permissão. Adicione as permissões de API para o Gerenciamento de Aplicativos Móveis da Microsoft e o Microsoft Tunnel Gateway:

- Na página Solicitar permissões de API , selecione a guia para APIs que minha organização usa.

- Pesquise o Gerenciamento de Aplicativos Móveis da Microsoft, selecione o resultado e selecione a caixa de seleção.

- Selecione Adicionar permissões.

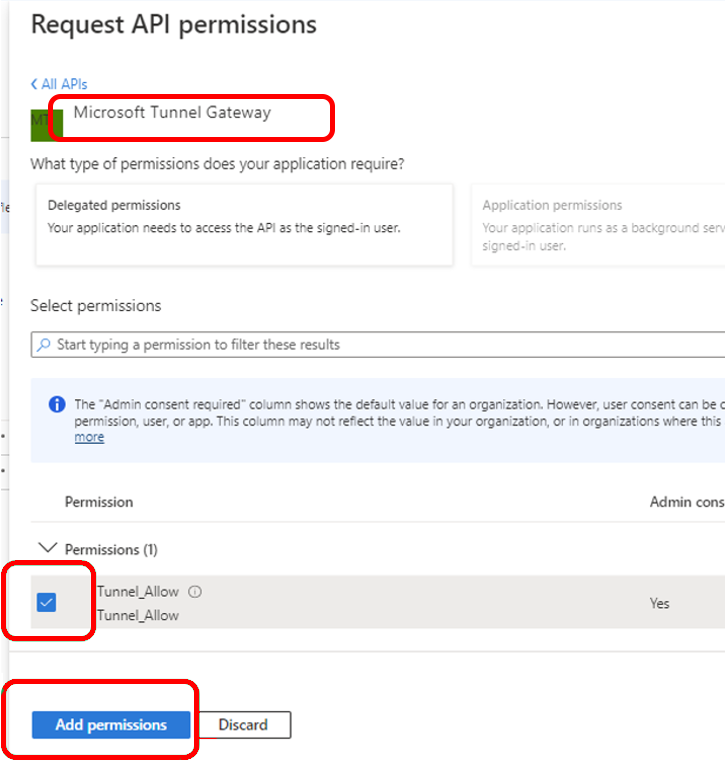

Em seguida, repita o processo para a segunda permissão:

- Selecione + Adicionar uma permissão e vá para as APIs que minha organização usa .

- Pesquise o Microsoft Tunnel Gateway, selecione o resultado e selecione a caixa de seleção para Permitir túnel.

- Selecione Adicionar permissões.

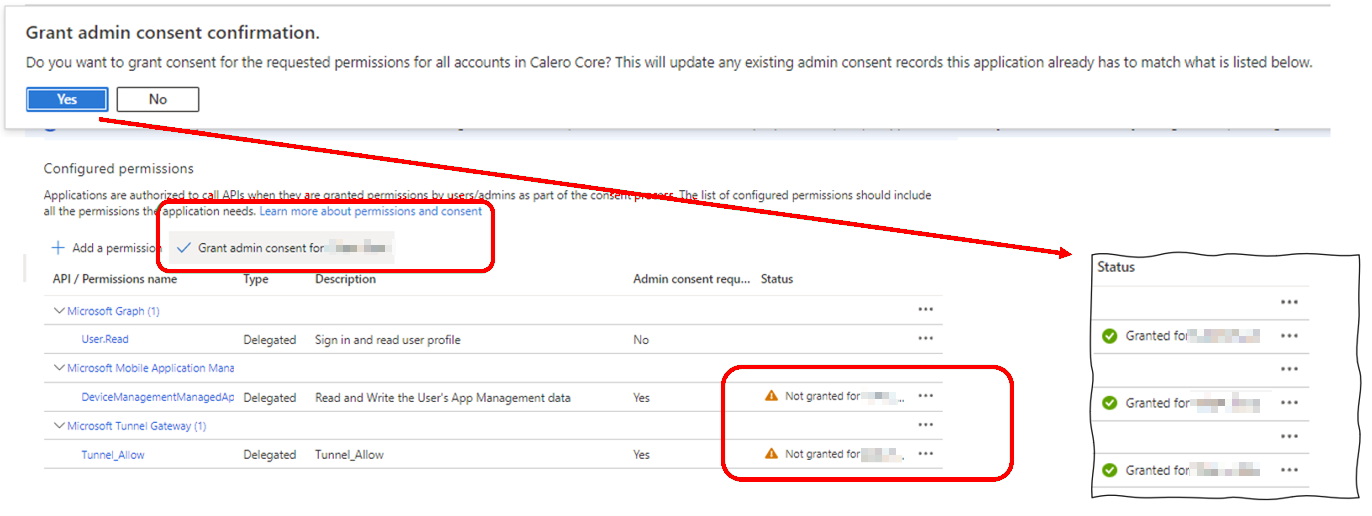

Para concluir a configuração, retorne ao painel permissões de API e selecione Conceder consentimento de administrador para YOUR_TENANT e selecione Sim.

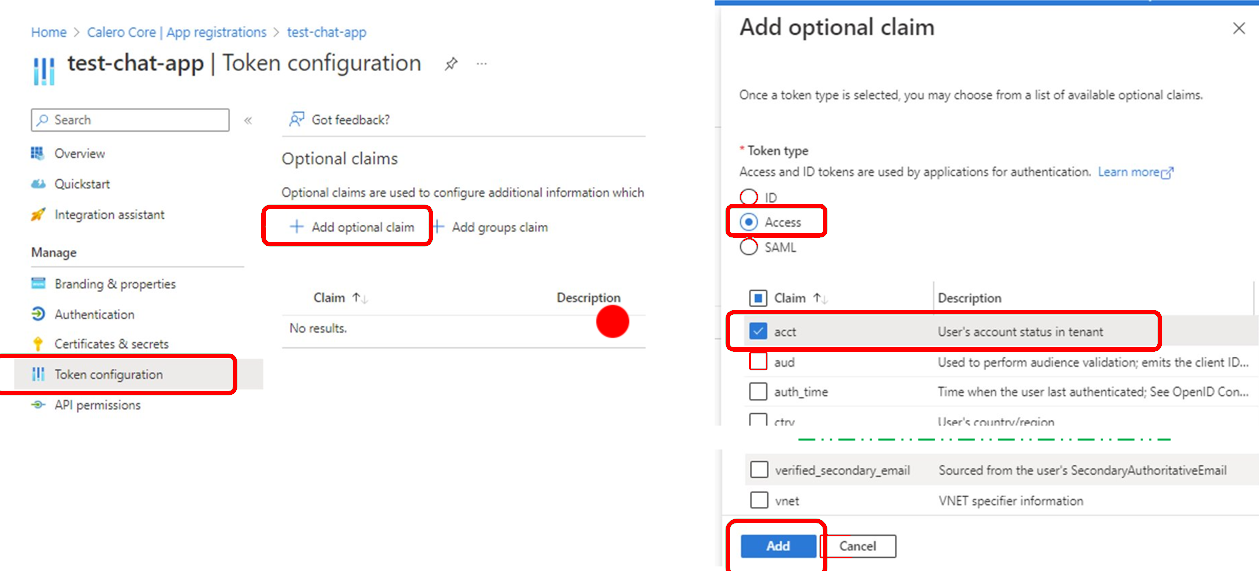

Em seguida, ao exibir o registro do aplicativo, selecione Configuração de token e + Adicionar declaração opcional. Na página Adicionar declaração opcional , para tipo de token selecione Acessar e, em seguida, para Declaração, selecione a caixa de seleção para acct. O túnel para MAM requer esse token Auth para autenticar os usuários para Microsoft Entra ID. Selecione Adicionar à configuração completa do Token.

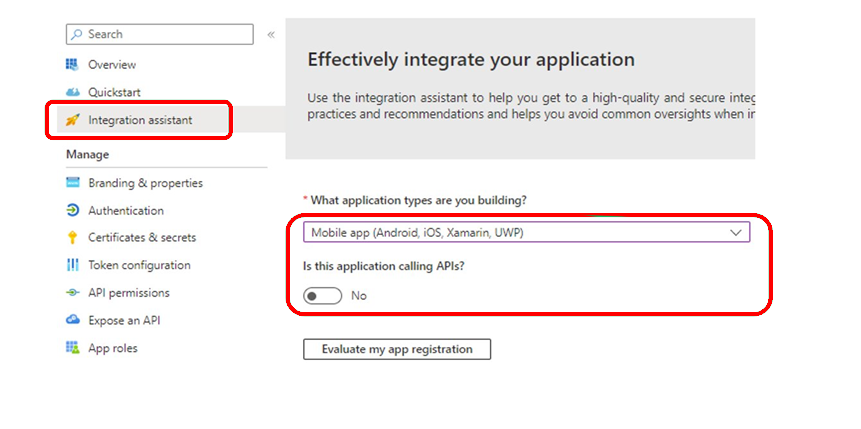

Para verificar se todas as configurações foram aplicadas com êxito, selecione Integração assistente:

- Para quais tipos de aplicativo você está criando? selecione Aplicativo móvel (Android, iOS, Xamarin, UWP).

- Definir Esse aplicativo está chamando APIs? como Não e, em seguida, selecione Avaliar meu registro de aplicativo.

Os resultados devem mostrar uma status de Concluir para configurações recomendadas e configurações desencorajadas.

Atualizar um registro de aplicativo existente

Quando você já tiver um registro de aplicativo, poderá optar por atualizá-lo em vez de criar um novo. Examine as configurações a seguir e faça alterações quando necessário.

- ID do aplicativo e ID do locatário

- Configuração de autenticação

- Permissões de API

- Configuração do token

- Integração assistente

No centro de administração do Microsoft Entra , expanda Aplicativos e selecione Registros de aplicativo. Em seguida, selecione o registro do aplicativo que você deseja examinar e atualizar para abrir seu painel Visão geral . Registre os valores da ID do Aplicativo (cliente) e da ID do Diretório (locatário).

Esses valores devem corresponder exatamente aos seguintes valores em seu projeto de aplicativo Xcode:

- info.plist > IntuneMAMSettings

- ID do aplicativo (cliente) = ADALClientId

- ID do diretório (locatário) = ADALAuthority

- info.plist > IntuneMAMSettings

Selecione Autenticação e examine o tipo de plataforma de aplicativo. Ele deve ser iOS/macOS e ter uma ID de pacote e URI de redirecionamento. O URI de redirecionamento deve ser formado como

msauth.Your_Bundle_ID://auth.Em seguida, selecione Exibir para exibir os detalhes da ID do pacote e do URI de redirecionamento. Verifique se uma Configuração MSAL está presente. Se não for, consulte Criar um aplicativo Microsoft Entra e uma entidade de serviço que pode acessar recursos para obter diretrizes.

Como na etapa anterior, compare os valores ID do pacote e URI de redirecionamento com esses valores do seu projeto de aplicativo Xcode:

- Identidade geral > do projeto>: ID do pacote

- info.plist > IntuneMAMSettings: ADALRedirectUri

Verifique também que o Identificador do Pacote Xcode em seu projeto de aplicativo corresponda à ID do pacote de registro do aplicativo:

Verifique e atualize as permissões de API. Verifique se você tem permissões do Microsoft Graph e do Gerenciamento de Aplicativos Móveis da Microsoft já definidas.

Em seguida, adicione permissões para a entidade de serviço do Microsoft Tunnel Gateway :

Selecione + Adicionar uma permissão.

Selecione a guia API que minha organização usa

Pesquise o Microsoft Tunnel Gateway e selecione-o para solicitar permissões de API.

Se o Microsoft Tunnel Gateway não aparecer na lista, ele não será provisionado. Para provisioná-lo, consulte Usar o gateway de VPN do Microsoft Tunnel com políticas de Acesso Condicional.

Selecione a permissão Tunnel_Allow e selecione em Adicionar permissão para continuar.

Em seguida, conceda o consentimento do administrador para as novas permissões:

- Selecione Conceder consentimento de administrador para YOUR_TENANT_NAME.

- Na caixa de diálogo Confirmar confirmação de consentimento do administrador , selecione Sim.

Depois de ser atualizado, você deverá ver as três permissões de API a seguir com o status do Granted for YOUR_TENANT_NAME:

- Microsoft Graph

- Gerenciamento móvel da Microsoft

- Microsoft Tunnel Gateway

Selecione Configuração de token para confirmar as configurações. Para Declaração, você deve ver um valor para acct com um tipo de Token de Acesso.

Se o acct não estiver presente, selecione +Adicionar declaração opcional para adicionar uma declaração:

- Para tipo de token, selecione Access.

- Selecione a caixa de seleção para acct.

- Selecione Adicionar para concluir a configuração.

Selecione Integração assistente para validar o registro do aplicativo:

- Para quais tipos de aplicativo você está criando? selecione Aplicativo móvel (Android, iOS, Xamarin, UWP)

- Definir Esse aplicativo está chamando APIs? como Não e, em seguida, selecione Avaliar meu registro de aplicativo.

Os resultados devem mostrar uma status de Concluir para configurações recomendadas e configurações desencorajadas.

Integração do aplicativo Xcode Line of Business

O Xcode é o Ambiente Integrado do Desenvolvedor da Apple que é executado no macOS e usado para integrar o SDK do Tunnel for MAM iOS ao seu aplicativo.

Veja a seguir os requisitos para usar o Xcode para integrar com êxito um aplicativo iOS para usar Microsoft Tunnel para MAM iOS:

- macOS – Para executar o Xcode

- Xcode 14.0 ou posterior

- MAM-SDK – versão min: 16.1.1

- MSAL-SDK – versão min: 1.2.3

- Túnel para SDK do iOS do MAM, disponível no GitHub

Para obter diretrizes sobre como integrar o SDK, consulte Guia de desenvolvedor do SDK do Tunnel for MAM iOS.

Problemas Conhecidos

A seguir estão problemas ou limitações conhecidos para Tunnel for MAM no iOS. Para problemas conhecidos com o SDK do iOS Microsoft Tunnel para MAM, acesse o guia de desenvolvedor do SDK do Tunnel for MAM iOS.

Túnel MAM não tem suporte ao usar o Túnel MDM

Você pode optar por usar o Túnel MAM com dispositivos registrados em vez de usar configurações do Túnel MDM. No entanto, a implantação de políticas de configuração do MAM e do MDM Tunnel App contendo configurações do Microsoft Tunnel para o mesmo dispositivo não tem suporte e resulta em falhas de rede do cliente.

Por exemplo, os dispositivos registrados não podem ter um aplicativo como o Microsoft Edge que usa a configuração da política de configuração do aplicativo de túnel MAM enquanto outros aplicativos usam configurações do Túnel MDM.

Solução alternativa: para usar o Túnel MAM com dispositivos registrados, verifique se o aplicativo Defender para Ponto de Extremidade iOS não tem uma política de configuração de aplicativo com as configurações do Microsoft Tunnel configuradas.

Integração do Firebase com o Tunnel para iOS do MAM

Ao usar o Microsoft Tunnel para iOS com um aplicativo que integra o Firebase, se o aplicativo não estabelecer uma conexão com o Tunnel antes de inicializar o Firebase, problemas de inicialização e comportamento inesperado poderão ocorrer.

Solução alternativa: para evitar esse problema, verifique se a lógica do aplicativo prioriza o estabelecimento de uma conexão bem-sucedida com o Tunnel antes de inicializar o Firebase.

Para saber mais sobre o Firebase, confira https://firebase.google.com/.

Aplicativo personalizado recém-criado não é exibido no UX

Quando você cria uma política de configuração de aplicativo personalizada, o aplicativo recém-adicionado pode não aparecer na lista de aplicativos de destino ou na lista de aplicativos personalizados disponíveis.

Solução alternativa: esse problema pode ser resolvido atualizando o centro de administração do Intune e acessando a política novamente:

- No centro de administração do Intune, acesse Apps>Configuração de Aplicativos Policies>Add.

- Selecione aplicativos personalizados, adicione um Pacote ou ID de Pacote para iOS, conclua o fluxo e crie a política de configuração do aplicativo.

- Edite as configurações básicas. A ID do pacote recém-adicionado deve aparecer na lista de aplicativos personalizados direcionados.

O aplicativo Microsoft Azure Authenticator não funciona com o Tunnel for MAM iOS Conditional Access

Solução alternativa: se você tiver uma política de Acesso Condicional para o Microsoft Tunnel Gateway que exija autenticação multifator como um controle grant access, você deve implementar o método "onTokenRequiredWithCallback" na Classe Delegado do Microsoft Tunnel dentro de sua Linha de Aplicativos Empresariais.

Locatários de Microsoft Entra federados

Crie uma configuração geral na configuração do aplicativo para excluir o STS (URL do servidor federado) dos clientes para resolver o problema de logon de conexão MAM-Tunnel:

Experiente no navegador Edge quando os usuários entraram com a conta de trabalho. Também foi experimentado quando os usuários entraram no aplicativo LOB pela primeira vez.

Solução alternativa: criar uma "configuração geral":

chave: com.microsoft.tunnel.custom_configuration

valor: {"bypassedUrls":["ipchicken.com", "whatsmyip.org"]}

Observação

O bypassedUrl deve incluir o ponto de extremidade STS de federação.

Limitações ao usar o Edge no iOS/iPadOS

O túnel para MAM não dá suporte:

- Sites locais usando Kerberos.

- Autenticação baseada em certificado para sites usando o Edge

Solução alternativa: nenhuma.

Dica

O túnel para MAM no iOS dá suporte à entrada do webserver de autenticação integrada do NTLM com o Microsoft Edge, mas não para aplicativos LOB (Linha de Negócios). Para obter mais informações, confira Gerenciar sites de logon único do NTLM em Gerenciar o Microsoft Edge no iOS e Android com o Intune.

Próximas etapas

Comentários

Em breve: Ao longo de 2024, eliminaremos os problemas do GitHub como o mecanismo de comentários para conteúdo e o substituiremos por um novo sistema de comentários. Para obter mais informações, consulte https://aka.ms/ContentUserFeedback.

Enviar e exibir comentários de