Investigar atividades de gerenciamento de risco interno

Importante

Gerenciamento de Risco Interno do Microsoft Purview correlaciona vários sinais para identificar possíveis riscos internos mal-intencionados ou inadvertidos, como roubo de IP, vazamento de dados e violações de segurança. O gerenciamento de risco interno permite que os clientes criem políticas para gerenciar a segurança e a conformidade. Criados com privacidade por design, os usuários são pseudônimos por padrão e os controles de acesso baseados em função e os logs de auditoria estão em vigor para ajudar a garantir a privacidade no nível do usuário.

Investigar atividades de usuário potencialmente arriscadas é um primeiro passo importante para minimizar os riscos internos para sua organização. Esses riscos podem ser atividades que geram alertas de políticas internas de gerenciamento de riscos. Eles também podem ser riscos de atividades relacionadas à conformidade detectadas por políticas, mas não criam imediatamente alertas de gerenciamento de risco interno para os usuários. Você pode investigar esses tipos de atividades usando os relatórios de atividades do usuário (versão prévia) ou com a dashboard de Alerta.

Dica

Se você não for um cliente E5, use a avaliação de soluções do Microsoft Purview de 90 dias para explorar como recursos adicionais do Purview podem ajudar sua organização a gerenciar as necessidades de segurança e conformidade de dados. Comece agora no hub de avaliações portal de conformidade do Microsoft Purview. Saiba mais sobre os termos de inscrição e avaliação.

Relatórios de atividade do usuário

Os relatórios de atividade do usuário permitem examinar atividades potencialmente arriscadas (para usuários específicos e por um período de tempo definido) sem precisar atribuir essas atividades, temporariamente ou explicitamente, a uma política de gerenciamento de risco interno. Na maioria dos cenários de gerenciamento de risco interno, os usuários são explicitamente definidos em políticas e podem ter alertas de política (dependendo de disparar eventos) e pontuações de risco associadas às atividades. Mas, em alguns cenários, talvez você queira examinar as atividades para usuários que não estão explicitamente definidos em uma política. Essas atividades podem ser para usuários que você recebeu uma dica sobre o usuário e atividades potencialmente arriscadas, ou usuários que normalmente não precisam ser atribuídos a uma política de gerenciamento de risco interno.

Depois de configurar indicadores na página Configurações de gerenciamento de risco interno, a atividade do usuário é detectada para atividades potencialmente arriscadas associadas aos indicadores selecionados. Essa configuração significa que toda a atividade detectada para usuários está disponível para revisão, independentemente de ter um evento de gatilho ou se ele criar um alerta. Os relatórios são criados por usuário e podem incluir todas as atividades para um período personalizado de 90 dias. Não há suporte para vários relatórios para o mesmo usuário.

Depois de examinar atividades potencialmente arriscadas, os investigadores podem descartar as atividades individuais do usuário como benignas. Eles também podem compartilhar ou enviar por email um link para o relatório com outros investigadores ou optar por atribuir usuários (temporariamente ou explicitamente) a uma política de gerenciamento de risco interno. Os usuários devem ser atribuídos ao grupo de funções Insider Risk Management Investigators para exibir a página Relatórios de atividade do usuário .

Para começar, selecione Gerenciar relatórios na seção Investigar atividades do usuário na página Visão geral do gerenciamento de risco interno.

Para exibir atividades para um usuário, primeiro selecione Criar relatório de atividade do usuário e conclua os seguintes campos no painel Novo relatório de atividades do usuário :

- Usuário: Pesquisa para um usuário por nome ou endereço de email.

- Data de início: use o controle de calendário para selecionar a data de início das atividades do usuário.

- Data de término: use o controle de calendário para selecionar a data de término das atividades do usuário. A data de término selecionada deve ser maior que dois dias após a data de início selecionada e não maior que 90 dias da data de início selecionada.

Observação

Os dados fora do intervalo selecionado podem ser incluídos se o usuário tiver sido incluído anteriormente em um alerta.

Os dados de atividade do usuário estão disponíveis para relatar aproximadamente 48 horas após o ocorrido. Por exemplo, para examinar os dados de atividade do usuário para 1º de dezembro, você precisará ter certeza de que pelo menos 48 horas se passaram antes de criar o relatório (você criaria um relatório em 3 de dezembro, no mínimo).

Os novos relatórios normalmente levam até 10 horas antes de estarem prontos para revisão. Quando o relatório estiver pronto, o relatório pronto será exibido na coluna Status na página Relatório de atividades do usuário. Selecione o usuário para exibir o relatório detalhado:

O relatório de atividade do usuário selecionado contém as guias Atividade do Usuário, Explorador de Atividades e Evidências Forenses :

- Atividade do usuário: use essa exibição de gráfico para investigar atividades potencialmente arriscadas e exibir atividades potencialmente relacionadas que ocorrem em sequências. Essa guia é estruturada para habilitar a revisão rápida de um caso, incluindo uma linha do tempo histórica de todas as atividades, detalhes da atividade, a pontuação de risco atual para o usuário no caso, a sequência de eventos de risco e controles de filtragem para ajudar nos esforços investigativos.

- Gerenciador de atividades: essa guia fornece aos pesquisadores de risco uma ferramenta de análise abrangente que fornece informações detalhadas sobre as atividades. Com o Gerenciador de Atividades, os revisores podem revisar rapidamente uma linha do tempo de atividades arriscadas detectadas e identificar e filtrar todas as atividades potencialmente arriscadas associadas a alertas. Para saber mais sobre como usar o gerenciador de atividades, consulte a seção Gerenciador de atividades mais adiante neste artigo.

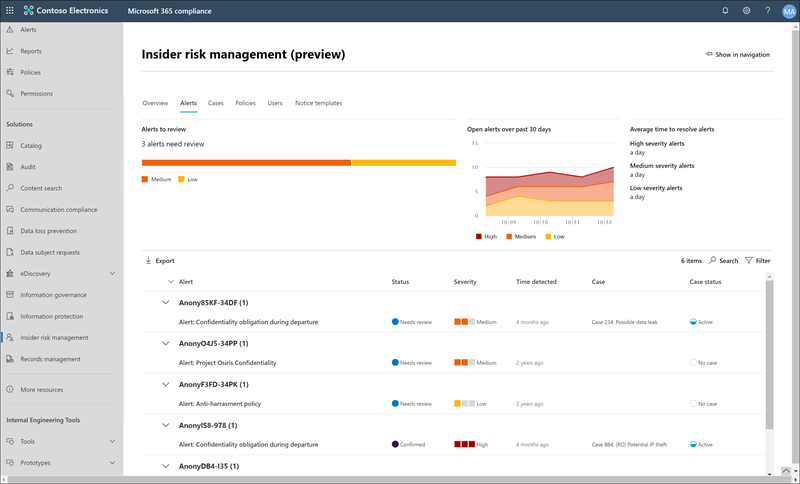

Painel de alerta

Os alertas de gerenciamento de risco interno são gerados automaticamente por indicadores de risco definidos em políticas de gerenciamento de risco interno. Esses alertas fornecem aos analistas e investigadores de conformidade uma visão geral do risco atual status e permitem que sua organização triagem e tome ações para possíveis riscos descobertos. Por padrão, as políticas geram uma determinada quantidade de alertas de baixa, média e alta gravidade, mas você pode aumentar ou diminuir o volume de alertas para atender às suas necessidades. Além disso, você pode configurar o limite de alerta para indicadores de política ao criar uma nova política com a ferramenta de criação de política.

Observação

Para quaisquer alertas gerados, o gerenciamento de risco interno gera um único alerta agregado por usuário. Quaisquer novas informações para esse usuário são adicionadas ao mesmo alerta.

Confira o vídeo da Experiência de Triagem de Alertas de Gerenciamento de Riscos Internos para obter uma visão geral de como os alertas fornecem detalhes, contexto e conteúdo relacionado para atividades arriscadas e como tornar o processo de investigação mais eficaz.

Observação

Se suas políticas forem escopo por uma ou mais unidades administrativas, você só poderá ver alertas para os usuários para os quais você está no escopo. Por exemplo, se um escopo administrativo se aplicar a apenas usuários na Alemanha, você só poderá ver alertas para usuários na Alemanha. Os administradores irrestritos podem ver todos os alertas para todos os usuários da organização.

O alerta de risco interno dashboard permite exibir e agir em alertas gerados por políticas de risco interno. Cada widget de relatório exibe informações dos últimos 30 dias.

- Total de alertas que precisam de revisão: o número total de alertas que precisam de revisão e triagem são listados, incluindo uma quebra por gravidade do alerta.

- Abra alertas nos últimos 30 dias: o número total de alertas criados pela política corresponde nos últimos 30 dias, classificados por níveis altos, médios e baixos de gravidade do alerta.

- Tempo médio para resolve alertas: um resumo das estatísticas de alerta úteis:

- Tempo médio para resolver alertas de alta gravidade, listados em horas, dias ou meses.

- Tempo médio para resolver alertas de média gravidade, listados em horas, dias ou meses.

- Tempo médio para resolver alertas de baixa gravidade, listados em horas, dias ou meses.

Observação

O gerenciamento de risco interno usa a limitação de alerta incorporada para ajudar a proteger e otimizar sua experiência de investigação de risco e revisão. Essa limitação protege contra problemas que podem resultar em uma sobrecarga de alertas de política, como conectores de dados configurados incorretamente ou políticas de prevenção de perda de dados. Como resultado, pode haver um atraso na exibição de novos alertas para um usuário.

Status de alerta e gravidade

Você pode triagem de alertas em um dos seguintes status:

- Confirmado: um alerta confirmado e atribuído a um caso novo ou existente.

- Descartado: um alerta descartado como benigno no processo de triagem. Você pode fornecer um motivo para a demissão do alerta e incluir anotações disponíveis no histórico de alertas do usuário para fornecer um contexto adicional para referência futura ou para outros revisores. Os motivos podem variar de atividades esperadas, eventos não ímpactes, simplesmente reduzindo o número de atividades de alerta para o usuário ou um motivo relacionado às anotações de alerta. As opções de classificação de razão incluem Atividade é esperada para esse usuário, Atividade é impactante o suficiente para que eu investigue mais e alertas para esse usuário contêm muita atividade.

- Precisa de revisão: um novo alerta em que as ações de triagem ainda não foram tomadas.

- Resolvido: um alerta que faz parte de um caso fechado e resolvido.

As pontuações de risco de alerta são calculadas automaticamente de vários indicadores de atividade de risco. Esses indicadores incluem o tipo de atividade de risco, o número e a frequência da ocorrência da atividade, o histórico da atividade de risco dos usuários e a adição de riscos de atividade que podem aumentar a gravidade da atividade potencialmente arriscada. A pontuação de risco de alerta impulsiona a atribuição programática de um nível de gravidade de risco para cada alerta e não pode ser personalizado. Se os alertas permanecerem não testados e as atividades de risco continuarem a ser acumuladas no alerta, o nível de gravidade do risco poderá aumentar. Analistas de risco e investigadores podem usar a gravidade do risco de alerta para ajudar a triagem de alertas de acordo com as políticas e padrões de risco da sua organização.

Os níveis de gravidade do risco de alerta são:

- Alta gravidade: as atividades e indicadores potencialmente arriscados para o alerta representam um risco significativo. As atividades de risco associadas são sérias, repetitivas e corelam fortemente para outros fatores de risco significativos.

- Gravidade média: as atividades e indicadores potencialmente arriscados para o alerta representam um risco moderado. As atividades de risco associadas são moderadas, frequentes e têm alguma correlação com outros fatores de risco.

- Baixa gravidade: as atividades e indicadores potencialmente arriscados para o alerta representam um risco menor. As atividades de risco associadas são pequenas, mais raras e não se corelam para outros fatores de risco significativos.

Usar o botão Copilot para resumir um alerta

Você pode usar o botão Copilot para resumir rapidamente um alerta sem sequer abrir o alerta. Quando você resume um alerta com o Microsoft Copilot no Purview (versão prévia), um painel Copilot é exibido no lado direito da tela com um resumo de alerta.

O resumo do alerta inclui todos os detalhes essenciais sobre o alerta, como a política que foi disparada, a atividade que gerou o alerta, o evento de gatilho, o usuário envolvido, a última data de trabalho (se aplicável), os principais atributos de usuário e os principais fatores de risco do usuário. O Copilot no Purview (versão prévia) consolida informações sobre o usuário de todos os seus alertas e políticas no escopo e enfatiza os principais fatores de risco do usuário.

Use o botão Copilot para resumir rapidamente cada alerta na fila Alertas e priorizar os alertas que precisam de investigação adicional. Para falsos positivos, você pode selecionar vários alertas e descartá-los em massa selecionando Descartar alertas.

Dica

Você também pode usar a versão autônoma do Microsoft Copilot para Segurança para investigar o gerenciamento de risco interno, a DLP (prevenção contra perda de dados) do Microsoft Purview e os alertas de Microsoft Defender XDR.

Filtrar alertas, salvar uma exibição de um conjunto de filtros, personalizar colunas ou pesquisar alertas

Dependendo do número e do tipo de políticas ativas de gerenciamento de risco interno em sua organização, a revisão de uma grande fila de alertas pode ser um desafio. Para ajudá-lo a controlar os alertas, você pode:

- Filtrar alertas por vários atributos.

- Salve uma exibição de um filtro definido para reutilizar posteriormente.

- Exibir ou ocultar colunas.

- Pesquisa para um alerta.

Filtrar alertas

Selecione Adicionar filtro.

Selecione um ou mais dos seguintes atributos:

Atributo Descrição Atividade que gerou o alerta Exibe a principal atividade potencialmente arriscada e a correspondência de política durante o período de avaliação da atividade que levou à geração do alerta. Esse valor pode ser atualizado ao longo do tempo. Motivo de demissão de alerta O motivo para descartar o alerta. Atribuído a O administrador ao qual o alerta é atribuído para o tririamento (se atribuído). Política O nome da política. Fatores de risco Os fatores de risco que ajudam a determinar o quão arriscada pode ser a atividade de um usuário. Os valores possíveis são atividades cumulativas de exfiltração, As atividades incluem conteúdo prioritário, atividades sequência, Atividades incluem domínios não permitidos, membro de um grupo de usuários prioritário e usuário potencial de alto impacto. Gravidade O nível de gravidade de risco do usuário. As opções são Alta, Médiae Baixa. Status Status do alerta. As opções são Confirmado, Descartado, Precisa de revisãoe Resolvido. Tempo detectado (UTC) As datas de início e término para quando o alerta foi criado. O filtro pesquisa alertas entre UTC 00:00 na data de início e UTC 00:00 na data de término. Disparando evento O evento que colocou o usuário no escopo da política. O evento de gatilho pode ser alterado ao longo do tempo. Os atributos selecionados são adicionados à barra de filtros.

Selecione um atributo na barra de filtros e selecione um valor para filtrar. Por exemplo, selecione o atributo UTC (Tempo detectado), insira ou selecione as datas nos campos Data de Início e Data de Término e selecione Aplicar.

Dica

Se você quiser recomeçar em qualquer ponto, selecione Redefinir tudo na barra de filtros.

Salvar uma exibição de um filtro definido para reutilizar posteriormente

Depois de aplicar os filtros conforme descrito no procedimento anterior, selecione Salvar acima da barra de filtro, insira um nome para o conjunto de filtros e selecione Salvar.

O conjunto de filtros é adicionado como um cartão acima da barra de filtros. Ele inclui um número que mostra a contagem de alertas que atendem aos critérios no conjunto de filtros.

Observação

Você pode salvar até cinco conjuntos de filtros. Se você precisar excluir um conjunto de filtros, selecione o botão reticências (três pontos) no canto superior direito do cartão e selecione Excluir.

Para reaplicar um conjunto de filtros salvo, basta selecionar o cartão para o conjunto de filtros.

Exibir ou ocultar colunas

No lado direito da página, selecione Personalizar colunas.

Selecione ou desmarque a caixa de seleção para as colunas que você deseja exibir ou ocultar.

As configurações de coluna são salvas entre sessões e entre navegadores.

Pesquisa para alertas

Use o controle Pesquisa para pesquisar um UPN (nome de entidade de usuário), um nome de administrador atribuído ou uma ID de alerta.

Descartar vários alertas (versão prévia)

Pode ajudar a economizar tempo de triagem para analistas e investigadores descartarem imediatamente vários alertas ao mesmo tempo. A opção Barra de comandos Descartar alertas permite que você selecione um ou mais alertas com uma status de revisão de necessidades no dashboard e descarte esses alertas rapidamente como benignos conforme apropriado em seu processo de triagem. Você pode selecionar até 400 alertas para descartar ao mesmo tempo.

Descartar um alerta de risco interno

Selecione a guia apropriada para o portal que você está usando. Para saber mais sobre o portal do Microsoft Purview, consulte o portal do Microsoft Purview. Para saber mais sobre o portal de conformidade, consulte portal de conformidade do Microsoft Purview.

- Entre no portal do Microsoft Purview usando credenciais para uma conta de administrador em sua organização do Microsoft 365.

- Acesse a solução de Gerenciamento de Riscos Internos .

- Selecione Alertas na navegação à esquerda.

- No dashboard alertas, selecione o alerta (ou alertas) que tem uma status de revisão de necessidades.

- Na barra de comando Alertas, selecione Descartar alertas.

- No painel de detalhes Descartar alertas , examine os detalhes do usuário e da política associados aos alertas selecionados.

- Selecione Descartar alertas para resolve os alertas como benignos.

Atribuir um alerta

Se você for um administrador e for membro do grupo de funções Insider Risk Management, Insider Risk Management Analysts ou Insider Risk Management Investigators , poderá atribuir a propriedade de um alerta a si mesmo ou a um usuário de gerenciamento de risco interno com uma das mesmas funções. Depois que um alerta é atribuído, você também pode reatribuí-lo a um usuário com qualquer uma das mesmas funções. Você só pode atribuir um alerta a um administrador por vez.

Observação

Se suas políticas forem escopo por uma ou mais unidades administrativas, a propriedade de um alerta só poderá ser dada aos usuários de gerenciamento de risco interno com as permissões apropriadas do grupo de funções e o usuário realçado no alerta deve estar no escopo da unidade de administrador. Por exemplo, se um escopo administrativo se aplicar a apenas usuários na Alemanha, o usuário de gerenciamento de risco interno só poderá ver alertas para usuários na Alemanha. Os administradores irrestritos podem ver todos os alertas para todos os usuários da organização.

Depois que um administrador é atribuído, você pode pesquisar por administrador.

Observação

Administradores contidos em um grupo de segurança Microsoft Entra não têm suporte para atribuição de alerta. Os administradores devem ser atribuídos diretamente a uma das funções necessárias.

Atribuir um alerta do dashboard de Alertas

Selecione a guia apropriada para o portal que você está usando. Para saber mais sobre o portal do Microsoft Purview, consulte o portal do Microsoft Purview. Para saber mais sobre o portal de conformidade, consulte portal de conformidade do Microsoft Purview.

- Entre no portal do Microsoft Purview usando credenciais para uma conta de administrador em sua organização do Microsoft 365.

- Acesse a solução de Gerenciamento de Riscos Internos .

- Selecione Alertas na navegação à esquerda.

- No dashboard Alertas, selecione os alertas que você deseja atribuir.

- Na barra de botões acima da fila de alertas, selecione Atribuir.

- No painel Atribuir proprietário no lado direito da tela, pesquise por um administrador com as permissões apropriadas e selecione a caixa de seleção para esse administrador.

- Selecione Atribuir.

Atribuir um alerta da página de detalhes alertas

Selecione a guia apropriada para o portal que você está usando. Para saber mais sobre o portal do Microsoft Purview, consulte o portal do Microsoft Purview. Para saber mais sobre o portal de conformidade, consulte portal de conformidade do Microsoft Purview.

- Entre no portal do Microsoft Purview usando credenciais para uma conta de administrador em sua organização do Microsoft 365.

- Acesse a solução de Gerenciamento de Riscos Internos .

- Selecione Alertas na navegação à esquerda.

- Selecione um alerta.

- No painel de detalhes do alerta, no canto superior direito da página, selecione Atribuir.

- Na lista Contatos sugeridos , selecione o administrador apropriado.

Alertas de triagem

Selecione a guia apropriada para o portal que você está usando. Para saber mais sobre o portal do Microsoft Purview, consulte o portal do Microsoft Purview. Para saber mais sobre o portal de conformidade, consulte portal de conformidade do Microsoft Purview.

- Entre no portal do Microsoft Purview usando credenciais para uma conta de administrador em sua organização do Microsoft 365.

- Acesse a solução de Gerenciamento de Riscos Internos .

- Selecione Alertas na navegação à esquerda.

- No dashboard Alertas, selecione o alerta que você deseja triagem.

- Na página Detalhes do Alerta , você pode examinar as informações sobre o alerta. Você pode confirmar o alerta e criar um novo caso, confirmar o alerta e adicionar a um caso existente ou descartar o alerta. Esta página também inclui o status atual para o alerta e o nível de gravidade do risco de alerta, listado como Alto, Médio ou Baixo. O nível de gravidade poderá aumentar ou diminuir ao longo do tempo se o alerta não for triagem.

Seção Cabeçalho/Resumo

Esta seção contém informações gerais sobre o usuário e o alerta. Essas informações estão disponíveis para contexto durante a revisão de informações detalhadas sobre a atividade de gerenciamento de risco detectada incluída no alerta para o usuário:

- Atividade que gerou esse alerta: exibe a principal atividade potencialmente arriscada e a correspondência de política durante o período de avaliação da atividade que levou à geração do alerta.

- Evento de gatilho: exibe o evento de gatilho mais recente que levou a política a começar a atribuir pontuações de risco à atividade do usuário. Se você configurou a integração com a conformidade de comunicação para vazamentos de dados por usuários arriscados ou violações de política de segurança por políticas de usuários arriscados , o evento de gatilho para esses alertas será destinado à atividade de conformidade de comunicação.

- Detalhes do usuário: exibe informações gerais sobre o usuário atribuído ao alerta. Se o anonimato estiver habilitado, os campos nome de usuário, endereço de email, alias e organização serão anonimizados.

- Histórico de alertas do usuário: exibe uma lista de alertas para o usuário nos últimos 30 dias. Inclui um link para exibir o histórico de alerta completo para o usuário.

Observação

Quando um usuário é detectado como um usuário potencial de alto impacto, essas informações são realçadas no cabeçalho de alerta na página Detalhes do usuário . Os detalhes do usuário também incluem um resumo com os motivos pelos quais o usuário foi detectado como tal. Para saber mais sobre como definir indicadores de política para potenciais usuários de alto impacto, consulte Configurações de gerenciamento de risco do Insider.

Os alertas gerados a partir de políticas com escopo apenas para atividades que incluem conteúdo prioritário incluem a atividade Somente com conteúdo prioritário foi pontuada para esta notificação de alerta nesta seção.

Dica

Para obter uma visão geral rápida de um alerta, selecione o botão Resumir na página de detalhes do alerta. Quando você seleciona o botão Resumir , um painel Copilot é exibido no lado direito da página com um resumo de alerta. O resumo do alerta inclui todos os detalhes essenciais sobre o alerta, como a política que foi disparada, a atividade que gerou o alerta, o evento de gatilho, o usuário envolvido, a última data de trabalho (se aplicável), os principais atributos de usuário e os principais fatores de risco do usuário. O Copilot no Purview (versão prévia) consolida informações sobre o usuário de todos os seus alertas e políticas no escopo e enfatiza os principais fatores de risco do usuário. Você também pode resumir o alerta da fila Alertas sem precisar abrir o alerta usando o botão Copilot. Ou use a versão autônoma do Microsoft Copilot para Segurança para investigar o gerenciamento de risco interno, a DLP (prevenção contra perda de dados) do Microsoft Purview e os alertas de Microsoft Defender XDR.

Todos os fatores de risco

Essa guia abre o resumo dos fatores de risco para a atividade de alerta do usuário. Fatores de risco podem ajudá-lo a determinar o quão arriscada é a atividade de gerenciamento de riscos desse usuário durante sua revisão. Os fatores de risco incluem resumos para:

- Principais atividades de exfiltração: exibe atividades de exfiltração com o maior número ou eventos para o alerta.

- Atividades cumulativas de exfiltração: exibe eventos associados a atividades cumulativas de exfiltração.

- Sequências de atividades: exibe as atividades potencialmente arriscadas detectadas associadas a sequências de risco.

- Atividade incomum para este usuário: exibe atividades específicas para o usuário que são consideradas potencialmente arriscadas, pois são incomuns e uma saída de suas atividades típicas.

- Conteúdo prioritário: exibe atividades potencialmente arriscadas associadas ao conteúdo prioritário.

- Domínios não permitidos: exibe atividades potencialmente arriscadas para eventos associados a domínios não permitidos.

- Acesso a registros de integridade: exibe atividades potencialmente arriscadas para eventos associados ao acesso a registros de integridade.

- Uso arriscado do navegador: exibe atividades potencialmente arriscadas para eventos associados à navegação em sites potencialmente inadequados.

Com esses filtros, você só vê alertas com os fatores de risco acima, mas a atividade que gerou um alerta pode não se enquadrar em nenhuma dessas categorias. Por exemplo, um alerta que contém atividades de sequência pode ter sido gerado simplesmente porque o usuário copiou um arquivo para um dispositivo USB.

Conteúdo detectado

A seção na guia Todos os fatores de risco inclui conteúdo associado às atividades de risco para o alerta e resume eventos de atividade por áreas-chave. Selecionar um link de atividade abre o Gerenciador de atividades e exibe mais detalhes sobre a atividade.

Explorador de atividade

Essa guia abre o Gerenciador de atividades. Para obter mais informações, confira a seção Explorador de atividades neste artigo.

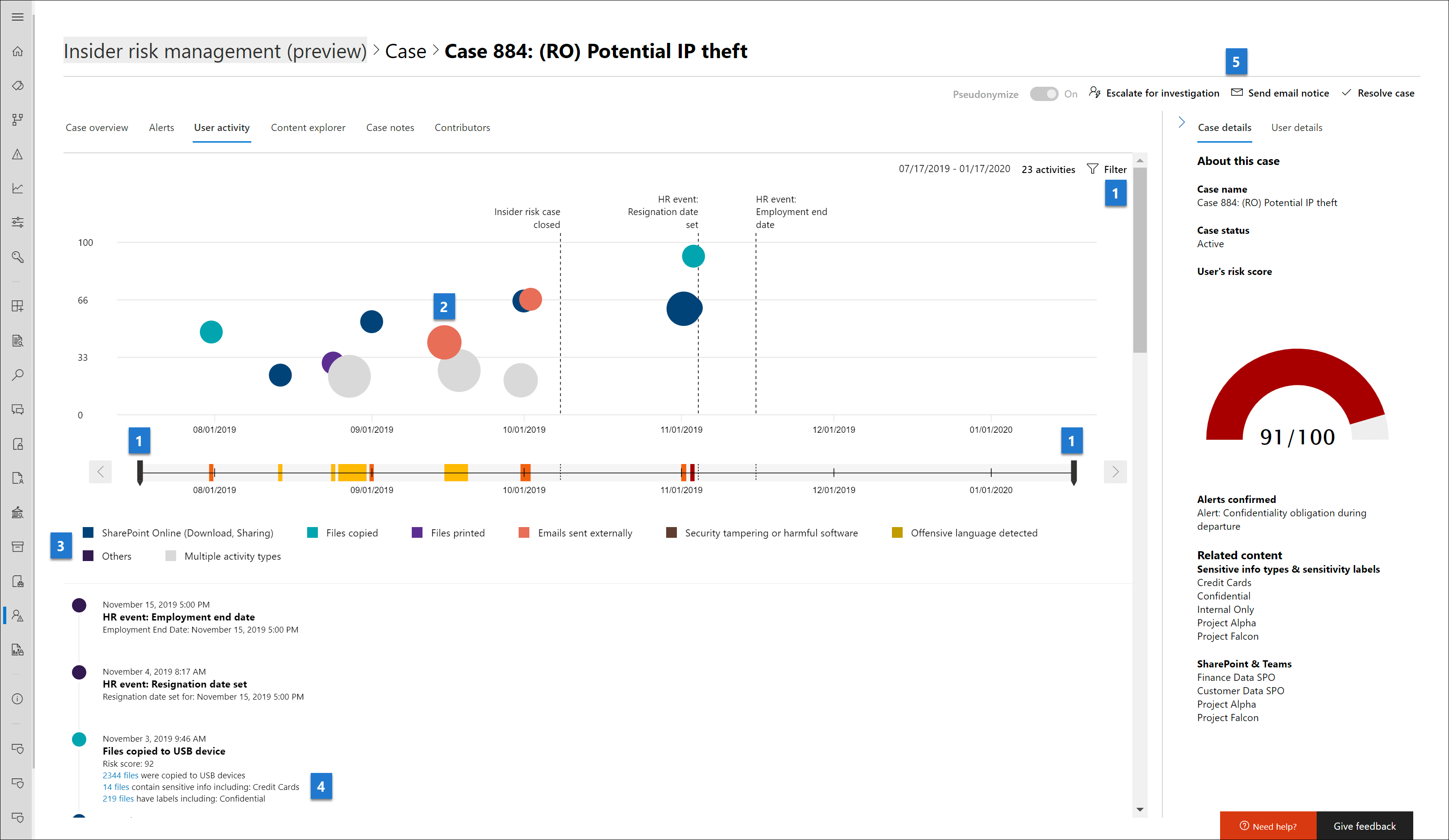

Atividade do usuário

O gráfico de atividades do usuário é uma das ferramentas mais poderosas para análise e investigação de risco interno para alertas e casos na solução de gerenciamento de risco interno. Essa guia é estruturada para habilitar a revisão rápida de todas as atividades para um usuário, incluindo uma linha do tempo histórica de todos os alertas, detalhes de alerta, a pontuação de risco atual para o usuário e a sequência de eventos de risco.

Ações de caso: as opções para resolver o caso estão na barra de ferramentas de ação de caso. Ao exibir em um caso, você pode resolve um caso, enviar um aviso de email para o usuário ou escalar o caso para uma investigação de dados ou usuário.

Cronologia da atividade de risco: a cronologia completa de todos os alertas de risco associados ao caso está listada, incluindo todos os detalhes disponíveis na bolha de alerta correspondente.

Filtros e classificação (versão prévia):

- Categoria de risco: filtrar atividades pelas seguintes categorias de risco: Atividades com pontuações > de risco 15 (a menos que em uma sequência) e Atividadesde sequência.

- Tipo de atividade: filtrar atividades pelos seguintes tipos: Acesso, Exclusão, Coleção, Exfiltração, Infiltração, Ofuscação e Segurança.

- Classificar por: Liste o linha do tempo de atividades potencialmente arriscadas por Data oupontuação de risco.

Filtros de tempo: por padrão, os últimos três meses de atividades potencialmente arriscadas são exibidos no gráfico de atividades do usuário. Você pode filtrar facilmente a exibição do gráfico selecionando as guias 6 Meses, 3 Meses ou 1 Mês no gráfico de bolhas.

Sequência de risco: a ordem cronológica de atividades potencialmente arriscadas é um aspecto importante da investigação de risco e identificar essas atividades relacionadas é uma parte importante da avaliação do risco geral para sua organização. Atividades de alerta relacionadas são exibidas com linhas de conexão para destacar que essas atividades estão associadas a uma área de risco maior. As sequências também são identificadas nessa exibição por um ícone posicionado acima das atividades de sequência em relação à pontuação de risco da sequência. Passe o mouse sobre o ícone para ver a data e a hora da atividade arriscada associada a essa sequência. Essa visão das atividades pode ajudar os investigadores literalmente a "conectar os ponto" para atividades de risco que poderiam ter sido vistas como eventos isolados ou pontuais. Selecione o ícone ou qualquer bolha na sequência para exibir detalhes de todas as atividades de risco associadas. Os detalhes incluem:

- Nome da sequência.

- Intervalo de datas ou datas da sequência.

- Pontuação de risco para a sequência. Essa pontuação é a pontuação numérica para a sequência dos níveis combinados de gravidade do risco de alerta para cada atividade relacionada na sequência.

- Número de eventos associados a cada alerta na sequência. Links para cada arquivo ou email associados a cada atividade potencialmente arriscada também estão disponíveis.

- Mostrar atividades em sequência. Exibe a sequência como uma linha de destaque no gráfico de bolhas e expande os detalhes do alerta para exibir todos os alertas relacionados na sequência.

Atividade de alerta de risco e detalhes: atividades potencialmente arriscadas são exibidas visualmente como bolhas coloridas no gráfico de atividades do usuário. Bolhas são criadas para diferentes categorias de risco. Selecione uma bolha para exibir os detalhes de cada atividade potencialmente arriscada. Os detalhes incluem:

- Data da atividade de risco.

- A categoria de atividade de risco. Por exemplo, Email com anexos enviados fora da organização ou Arquivos baixados do SharePoint Online.

- Classificação de para o alerta. Esta pontuação é a pontuação numérica para o nível de gravidade de risco de alerta.

- Número de eventos ao alerta. Links para cada arquivo ou email associados à atividade de risco também estão disponíveis.

Atividades cumulativas de exfiltração: selecione este botão para exibir um gráfico visual de como a atividade está sendo compilada ao longo do tempo para o usuário.

Legenda da atividade de risco: na parte inferior do gráfico de atividades do usuário, uma legenda codificada por cores ajuda você a determinar rapidamente a categoria de risco para cada alerta.

Explorador de atividade

Observação

O gerenciador de atividades está disponível na área de gerenciamento de alertas para usuários com eventos de gatilho depois que esse recurso estiver disponível em sua organização.

O Gerenciador de Atividades fornece aos pesquisadores e analistas de risco uma ferramenta de análise abrangente que fornece informações detalhadas sobre alertas. Com o explorador de atividades, os revisores podem revisar rapidamente uma linha do tempo de atividade potencialmente arriscada detectada e identificar e filtrar todas as atividades de risco associadas a alertas.

Usar o gerenciador de atividades

Selecione a guia apropriada para o portal que você está usando. Para saber mais sobre o portal do Microsoft Purview, consulte o portal do Microsoft Purview. Para saber mais sobre o portal de conformidade, consulte portal de conformidade do Microsoft Purview.

- Entre no portal do Microsoft Purview usando credenciais para uma conta de administrador em sua organização do Microsoft 365.

- Acesse a solução de Gerenciamento de Riscos Internos .

- Selecione Alertas na navegação à esquerda.

- No dashboard Alertas, selecione o alerta que você deseja triagem.

- No painel de detalhes Alertas, selecioneAbrir exibição expandida.

- Na página do alerta selecionado, selecione a guia Explorador de atividades .

Ao revisar as atividades no Gerenciador de atividades, pesquisadores e analistas podem selecionar uma atividade específica e abrir o painel de detalhes da atividade. O painel exibe informações detalhadas sobre a atividade que investigadores e analistas podem usar durante o processo de triagem de alerta. Informações detalhadas podem fornecer contexto para o alerta e ajudar a identificar o escopo completo da atividade de risco que disparou o alerta.

Ao selecionar os eventos de uma atividade no linha do tempo de atividade, o número de atividades exibidas no explorador pode não corresponder ao número de eventos de atividade listados no linha do tempo. Exemplos de por que essa diferença pode ocorrer:

- Detecção cumulativa de exfiltração: a detecção cumulativa de exfiltração analisa logs de eventos, mas aplica um modelo que inclui a eliminação de duplicação de atividades semelhantes para calcular o risco cumulativo de exfiltração. Além disso, também pode haver uma diferença no número de atividades potencialmente arriscadas exibidas no gerenciador de atividades se você tiver feito alterações em sua política ou configurações existentes. Por exemplo, se você modificar domínios permitidos/não permitidos ou adicionar novas exclusões de tipo de arquivo após a criação de uma política e as correspondências de atividade potencialmente arriscadas ocorrerem, as atividades cumulativas de detecção de exfiltração serão diferentes dos resultados antes das alterações da política ou das configurações. Os totais cumulativos da atividade de detecção de exfiltração baseiam-se na configuração de política e configurações no momento da computação e não incluem atividades antes das alterações de política e configurações.

- Emails para destinatários externos: atividade potencialmente arriscada para emails enviados a destinatários externos recebe uma pontuação de risco com base no número de emails enviados, que podem não corresponder aos logs de eventos de atividade.

Sequências que contêm eventos excluídos da pontuação de risco

Uma sequência pode conter um ou mais eventos excluídos da pontuação de risco com base na configuração de configurações. Por exemplo, sua organização pode usar a configuração detecções inteligentes para excluir .png arquivos da pontuação de risco, uma vez que .png arquivos normalmente não são arriscados. Mas um arquivo .png pode ser usado para ofuscar uma atividade mal-intencionada. Por esse motivo, se um evento excluído da pontuação de risco faz parte de uma sequência devido a uma atividade de ofuscação, o evento será incluído na sequência, pois pode ser interessante no contexto da sequência.

O Gerenciador de atividades exibe as seguintes informações para eventos excluídos em sequências:

- Se uma sequência contiver uma etapa em que todos os eventos são excluídos, o insight inclui apenas o nome e a data da atividade. Selecione o link Exibir os eventos excluídos para filtrar os eventos excluídos no Gerenciador de atividades. O ícone de plotagem de dispersão de atividades do usuário tem uma pontuação de risco de 0 se todos os eventos forem excluídos.

- Se uma sequência tiver um insight em que alguns eventos são excluídos, as informações de evento para os eventos não iludidos serão exibidas, mas a contagem de eventos não inclui os eventos excluídos. Selecione o link Exibir os eventos excluídos para filtrar os eventos excluídos no Gerenciador de atividades.

- Se você selecionar um link de sequência para uma visão, poderá detalhar a sequência de eventos no painel de detalhes da atividade, incluindo todos os eventos que foram excluídos da pontuação. Um evento excluído da pontuação é marcado como Excluído.

Filtrar alertas no gerenciador de atividades

Para filtrar alertas no Gerenciador de atividades para obter informações de coluna, selecione Filtros. Você pode filtrar alertas por um ou mais atributos listados no painel de detalhes do alerta. O gerenciador de atividades também dá suporte a colunas personalizáveis para ajudar investigadores e analistas a concentrar o dashboard nas informações mais importantes para eles.

Use o escopo atividade, o fator de risco e revise status filtros para exibir e classificar atividades e insights para as áreas a seguir.

Escopo de atividade: filtra todas as atividades pontuadas para o usuário.

- Todas as atividades pontuadas para este usuário

- Atividade pontuada somente neste alerta

Fator de risco: filtros para atividade de fator de risco aplicável a todas as políticas que atribuem pontuações de risco Isso inclui todas as atividades para todas as políticas para usuários no escopo.

- Atividade incomum

- Inclui eventos com conteúdo prioritário

- Inclui eventos com domínio não permitido

- Atividades de sequência

- Atividades cumulativas de exfiltração

- Atividades de acesso de registro de integridade

- Uso arriscado do navegador

Revise status: filtra status de revisão de atividades.

- Todos

- Ainda não revisado (filtra qualquer atividade que fazia parte de um alerta descartado ou resolvido)

Salvar uma exibição de um filtro para reutilizar posteriormente

Se você criar um filtro e personalizar colunas para o filtro, poderá salvar uma exibição de suas alterações para que você ou outras pessoas possam filtrar rapidamente as mesmas alterações mais tarde. Ao salvar uma exibição, você salva os filtros e as colunas. Quando você carrega o modo de exibição, ele carrega filtros e colunas salvos.

- Crie um filtro e personalize colunas.

Dica

Se você quiser começar de vez em qualquer ponto, selecione Redefinir. Para alterar colunas personalizadas, selecione Redefinir colunas.

- Quando você tiver o filtro da maneira desejada, selecione Salvar essa exibição, insira um nome para a exibição e selecione Salvar.

Observação

O comprimento máximo para um nome de exibição é de 40 caracteres e você não pode usar caracteres especiais.

- Para reutilizar a exibição do filtro posteriormente, selecione Exibições e selecione a exibição que você deseja abrir na guia Exibições recomendadas (mostra as exibições mais usadas) ou na guia Exibições personalizadas (os filtros mais usados são exibidos na parte superior da lista).

Quando você seleciona uma exibição dessa forma, ela redefine todos os filtros existentes e os substitua pela exibição selecionada.

Criar um caso para um alerta

Você pode criar um caso para um alerta se quiser investigar uma atividade potencialmente arriscada.

Selecione a guia apropriada para o portal que você está usando. Para saber mais sobre o portal do Microsoft Purview, consulte o portal do Microsoft Purview. Para saber mais sobre o portal de conformidade, consulte portal de conformidade do Microsoft Purview.

- Entre no portal do Microsoft Purview usando credenciais para uma conta de administrador em sua organização do Microsoft 365.

- Acesse a solução de Gerenciamento de Riscos Internos .

- Selecione Alertas na navegação à esquerda.

- No dashboard Alertas, selecione o alerta para o qual deseja confirmar e criar um novo caso.

- No painel Detalhes de Alertas, selecioneAções>Confirmar alertas & criar caso.

- Na caixa de diálogo Confirmar alerta e criar casos de risco interno , insira um nome para o caso, selecione usuários para adicionar como colaboradores e adicione comentários conforme aplicável. Os comentários são adicionados automaticamente ao caso como uma observação de caso.

- Selecione Criar caso para criar um novo caso.

Depois que o caso for criado, investigadores e analistas podem gerenciar e agir sobre o caso. Para obter mais informações, consulte o artigo caso de gerenciamento de risco do Insider .

Limites de retenção e item

À medida que os alertas de gerenciamento de risco interno envelhecem, seu valor para minimizar atividades potencialmente arriscadas diminui para a maioria das organizações. Por outro lado, casos ativos e artefatos associados (alertas, insights, atividades) são sempre valiosos para as organizações e não devem ter uma data de validade automática. Isso inclui todos os alertas e artefatos futuros em um status ativo para qualquer usuário associado a um caso ativo.

Para ajudar a minimizar o número de itens mais antigos que fornecem valor atual limitado, a retenção e os limites a seguir se aplicam a alertas, casos e relatórios de usuários de gerenciamento de risco interno:

| Item | Retenção/limite |

|---|---|

| Alertas com status de revisão de necessidades | 120 dias após a criação do alerta e, em seguida, excluído automaticamente |

| Casos ativos (e artefatos associados) | Retenção indefinida, nunca expirar |

| Casos resolvidos (e artefatos associados) | 120 dias da resolução de casos e, em seguida, excluído automaticamente |

| Número máximo de casos ativos | 100 |

| Relatórios de atividades do usuário | 120 dias após a criação do relatório e, em seguida, excluído automaticamente |

Obter ajuda para gerenciar sua fila de alertas de risco interno

Examinar, investigar e agir em alertas internos potencialmente arriscados são partes importantes para minimizar os riscos internos em sua organização. Agir rapidamente para minimizar o impacto desses riscos pode potencialmente economizar tempo, dinheiro e ramificações regulatórias ou legais para sua organização. Nesse processo de correção, a primeira etapa de revisão de alertas pode parecer a tarefa mais difícil para muitos analistas e investigadores. Dependendo de suas circunstâncias, você pode estar enfrentando alguns pequenos obstáculos ao agir em alertas internos potencialmente arriscados. Examine as recomendações a seguir e saiba como otimizar o processo de revisão de alertas.

Poucos alertas para examinar

Se você estiver recebendo poucos alertas:

Atualize suas configurações. As alterações que você faz às configurações se aplicam globalmente em todas as suas políticas.

Habilitar mais indicadores. Selecionar mais indicadores fornece às suas políticas um grupo maior de atividades a serem detectadas.

AcesseIndicadores de Políticade Configurações> e habilite todos os indicadores disponíveis e relevantes.

Gere mais alertas ajustando o controle deslizante de volume de alerta . Use este controle deslizante para ver todos os alertas de gravidade média e alta e a maioria dos alertas de gravidade baixa. Observação: ajustar o controle deslizante pode resultar em mais falsos positivos.

Acesse Configurações Detecções>>inteligentesVolume de alerta e mova o controle deslizante para Mais alertas.

Identifique a política que não está gerando alertas suficientes:

Aumente a cobertura do usuário na política. Políticas com poucos usuários incluídos no escopo são menos propensas a gerar alertas. Se aplicável, considere aumentar o número de usuários no escopo de sua política.

Selecione uma política específica na página Políticas , selecione Editar política e vá até a página Usuários e grupos para aumentar o número de usuários no escopo.

Reduza os limites de gatilho na política. As políticas com base nos vazamentos de dados e nos modelos de uso de navegador arriscado (versão prévia) permitem personalizar alguns limites de gatilho. Esses limites definem quando você começará a detectar atividades do usuário. Se você reduzir os limites de gatilho, reduz os critérios para que um usuário comece a ser avaliado para atividades de risco. Observação: se um usuário não aparecer na página Usuários e grupos , isso significa que o acionamento de critérios de evento ainda não foi atendido.

Acesse a política específica na página Políticas , selecione Editar política, acesse a página Limites de gatilho , selecione a opção Usar limites personalizados e defina seus limites.

Edite indicadores na política. Os indicadores são as atividades que um usuário deve fazer para serem considerados arriscados. Se você não tiver muitos indicadores (atividades consideradas de risco) selecionados em sua política, os alertas serão menos propensos a serem gerados.

Acesse a política específica na página Políticas , selecione Editar política e vá para a página Indicadores .

Limites de indicador mais baixos na política. Depois que seus usuários começarem a ser avaliados (têm um evento de gatilho), um alerta só será gerado para esses usuários se eles fizerem atividades acima de um determinado limite que possam indicar que sua atividade é arriscada. A redução dos limites do indicador reduzirá o limite que os usuários devem superar para gerar um alerta.

Vá para a política específica na página Políticas , selecione Editar política, vá para a página Limites de indicador , selecione a opção Personalizar limites e, em seguida, defina seus limites.

Muitos alertas para examinar

Se você estiver recebendo muitos alertas válidos ou tiver muitos alertas de baixo risco obsoletos, considere tomar as seguintes ações:

Habilitar análise: habilitar análise pode ajudá-lo a identificar rapidamente áreas de risco potenciais para seus usuários e ajudar a determinar o tipo e o escopo das políticas de gerenciamento de risco interno que talvez você queira configurar. Para saber mais sobre insights de análise, consulte Configurações de gerenciamento de risco do Insider: Análise. Você também pode obter insights em tempo real da análise se quiser aproveitar uma experiência de configuração de limite guiada (controlada por dados) para ajudá-lo a configurar os limites apropriados ao criar uma nova política ou ajustar uma existente. Esses insights podem ajudá-lo a ajustar com eficiência a seleção de indicadores e limites de ocorrência de atividade para que você não receba muitos alertas de política. Para obter mais informações, confira Usar análise em tempo real para ajudar a gerenciar o volume de alertas.

Ajuste suas políticas de risco interno: selecionar e configurar a política de risco interno correta é o método mais básico para abordar o tipo e o volume de alertas. Começar com o modelo de política apropriado ajuda a concentrar os tipos de atividades de risco e alertas que você vê. Outros fatores que podem afetar o volume de alerta são o tamanho do usuário e grupos no escopo e o conteúdo e os canais que são priorizados. Considere ajustar políticas para refinar essas áreas no que é mais importante para sua organização.

Modifique suas configurações de risco interno: as configurações de risco interno incluem uma ampla variedade de opções de configuração que podem afetar o volume e os tipos de alertas recebidos. Verifique e entenda as seguintes configurações para filtrar o ruído de alerta:

Habilitar a personalização de alerta embutida: habilitar a personalização de alertas embutida permite que analistas e investigadores editem rapidamente políticas ao revisar alertas. Eles podem atualizar limites para detecção de atividades com recomendações da Microsoft, configurar limites personalizados ou optar por ignorar o tipo de atividade que criou o alerta. Se isso não estiver habilitado, somente os usuários atribuídos ao grupo de funções de Gerenciamento de Risco Interno poderão usar a personalização de alerta embutida.

Exclusão em massa de alertas quando aplicável: pode ajudar a economizar tempo de triagem para seus analistas e investigadores descartarem imediatamente vários alertas ao mesmo tempo. Você pode selecionar até 400 alertas para descartar ao mesmo tempo.

Não familiarizado com o processo de triagem de alerta

Investigar e agir em alertas no gerenciamento de risco interno é simples:

- Examine a dashboard de Alerta para alertas com uma revisão status de Necessidades. Filtrar por status de alerta, se necessário, para ajudar a localizar esses tipos de alertas.

- Comece com os alertas com a maior gravidade. Filtrar por alerta Gravidade , se necessário, para ajudar a localizar esses tipos de alertas.

- Selecione um alerta para descobrir mais informações e examinar os detalhes do alerta. Se necessário, use o Gerenciador de Atividades para examinar uma linha do tempo do comportamento potencialmente arriscado associado e identificar todas as atividades de risco para o alerta.

- Aja no alerta. Você pode confirmar e criar um caso para o alerta ou descartar e resolve o alerta.

Restrições de recursos em minha organização

Os usuários modernos do local de trabalho geralmente têm uma grande variedade de responsabilidades e demandas sobre seu tempo. Há várias ações que você pode executar para ajudar a resolver restrições de recursos:

- Concentre os esforços de analista e pesquisador nos alertas de maior risco primeiro. Dependendo de suas políticas, você pode estar capturando atividades do usuário e gerando alertas com diferentes graus de impacto potencial para seus esforços de mitigação de risco. Filtrar alertas por gravidade e priorizar alertas de alta gravidade .

- Atribua usuários como analistas e investigadores. Ter o usuário certo atribuído às funções adequadas é uma parte importante do processo de revisão de alerta de risco interno. Verifique se você atribuiu os usuários apropriados aos grupos de funções Insider Risk Management Analysts e Insider Risk Management Investigators .

- Use recursos automatizados de risco interno para ajudar a descobrir as atividades de maior risco.

- Use a detecção de sequência de gerenciamento de risco interno e a detecção cumulativa de exfiltração para descobrir mais rapidamente os riscos em sua organização.

- Considere ajustar seus impulsionadores de pontuação de risco e usar detecções inteligentes, grupos dedetecção e variantes.

- Ajuste as configurações mínimas de limite de indicador para suas políticas.

Comentários

Em breve: Ao longo de 2024, eliminaremos os problemas do GitHub como o mecanismo de comentários para conteúdo e o substituiremos por um novo sistema de comentários. Para obter mais informações, consulte https://aka.ms/ContentUserFeedback.

Enviar e exibir comentários de