Criar governança de identidade

A Governança de Identidade é o gerenciamento de direitos de identidade e acesso em vários aplicativos e serviços para atender aos requisitos de segurança e regulamentação. A governança de identidade em Microsoft Entra ID permite que você balancee a segurança e a produtividade, garantindo que as pessoas certas tenham o acesso certo aos recursos certos no momento certo.

A Governança de Identidade permite gerenciar as seguintes tarefas para serviços e aplicativos locais e na nuvem:

Governe o ciclo de vida da identidade. Automatizar eventos de ciclo de vida do usuário, como adicionar, mover e deixar ações, para atender às necessidades de segurança e produtividade.

Governe o ciclo de vida do acesso. Gerencie rapidamente as alterações nos direitos de acesso usando solicitações de autoatendimento e monitorando eventos do ciclo de vida.

Proteger o acesso privilegiado para administração. Governe o acesso a recursos privilegiados para mitigar o risco de direitos excessivos, desnecessários ou mal utilizados.

Ciclo de vida da identidade

Quando sua organização educacional abrange vários locatários Microsoft Entra, você terá identidades internas, como educadores e alunos, e identidades externas, como funcionários de outras escolas.

- Identidades internas são aquelas criadas no locatário que você está gerenciando no momento

- Identidades externas são criadas fora do locatário atual e concedidas acesso. Eles podem ser adicionados usando Microsoft Entra colaboração B2B.

O gerenciamento do ciclo de vida da identidade ajuda a definir a base para a governança de identidade. Você precisará gerenciar a vida útil de identidades internas e externas e suas relações com seus recursos.

Todos dentro da organização têm seu próprio subconjunto de recursos necessários para seu trabalho. Sem uma lista definida do que cada função precisa para cada projeto, gerenciar o acesso é desafiador. À medida que as identidades internas ou externas se juntam, se movem para dentro ou saem de uma organização, sua identidade e acesso a recursos devem se ajustar com elas. O provisionamento automático de usuários no Microsoft Entra ID pode ajudar a resolver esse desafio facilitando a criação, manutenção e exclusão final de identidades de usuário entre aplicativos para melhor colaboração.

Provisionamento do usuário

Métodos de provisionamento tradicionais, como carregar arquivos CSV ou scripts personalizados para sincronizar dados do usuário, são propensos a erros, inseguros e difíceis de gerenciar.

O provisionamento automático refere-se à criação de identidades dos usuários e de funções em aplicativos de nuvem aos quais os usuários precisam acessar. Além de criar identidades dos usuários, o provisionamento automático inclui a manutenção e a remoção de identidades dos usuários conforme o status ou as funções mudam.

Recomendamos que grandes organizações educacionais usem o serviço automatizado de provisionamento de usuários Microsoft Entra. Esse serviço oferece integração com aplicativos de RH (recursos humanos) baseados em nuvem , como Workday e SuccessFactors, e permite que você aproveite os seguintes benefícios:

Maximiza a eficiência e a precisão dos processos de provisionamento

Economiza nos custos associados à hospedagem e à manutenção de soluções e scripts de provisionamento desenvolvidos sob medida

Protege sua organização removendo instantaneamente as identidades dos usuários dos principais aplicativos SaaS quando eles saem da organização

Provisiona facilmente um grande número de usuários para um aplicativo ou sistema SaaS específico

Políticas consistentes que determinam quem está provisionado e quem pode entrar em um aplicativo

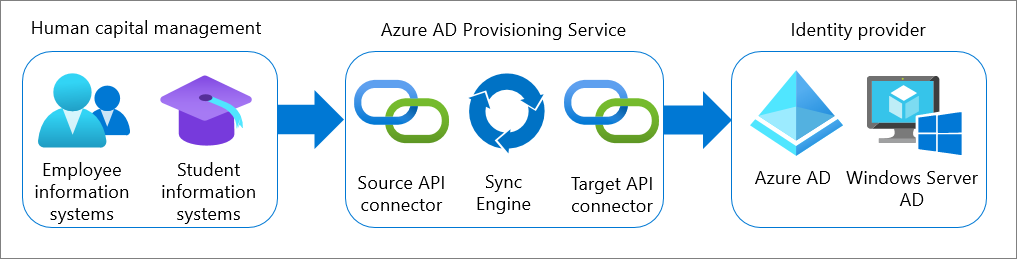

Provisionamento de usuário de entrada

O provisionamento de usuário de entrada é o processo quando os dados do usuário fluem dos aplicativos HCM (Human Capital Management) de uma organização para Microsoft Entra ID ou Active Directory local. A integração é possível quando o aplicativo HCM dá suporte ao protocolo SCIM. A integração também é possível com sistemas HCM baseados em nuvem que fornecem conectores de API de provisionamento.

Para saber mais, confira Planejar aplicativo de RH na nuvem para Microsoft Entra provisionamento de usuário.

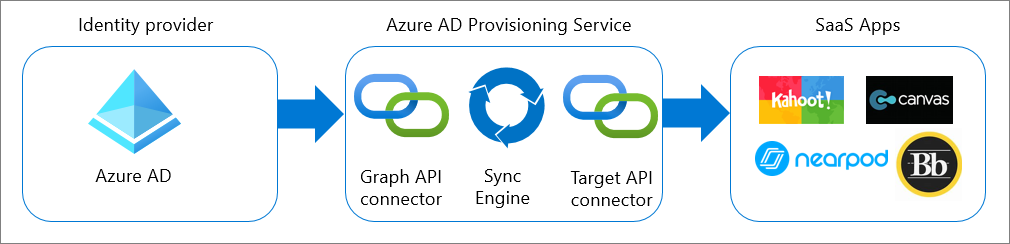

Provisionamento de usuário de saída

O provisionamento de usuário de saída ou provisionamento de aplicativos refere-se à criação automática de identidades e funções de usuário nos aplicativos SaaS (software como serviço) de nuvem que os usuários devem acessar. O provisionamento de aplicativos está disponível para aplicativos pré-integrados na galeria de aplicativos Microsoft Entra SaaS) e aplicativos que dão suporte ao SCIM 2.0.

Para saber mais, confira Planejar uma implantação de provisionamento automático de usuário.

Ciclo de vida do Access

Sua organização EDU precisará de um processo para gerenciar o acesso além da criação e provisionamento iniciais. Idealmente, você também deve ser capaz de escalar com eficiência para desenvolver e impor a política de acesso e controles de forma contínua.

Gerenciamento de grupo de autoatendimento

Quando possível, use o gerenciamento de grupo de autoatendimento para aproveitar os seguintes benefícios:

Segurança. Os administradores podem definir regras para grupos criados em Microsoft Entra ID com base em atributos de usuário. Isso permite que os membros sejam adicionados ou removidos automaticamente de um grupo de segurança. Esses grupos dinâmicos podem ser usados para fornecer acesso a aplicativos ou recursos de nuvem e atribuir licenças aos membros. As políticas de acesso condicional podem aumentar ainda mais a segurança, garantindo que um aplicativo esteja sendo acessado por usuários legítimos. Por exemplo, você pode selecionar um grupo que contém todos os membros do departamento de RH quando um aplicativo de RH é selecionado como o aplicativo de nuvem.

Econômico. Reduz o custo, o tempo e a carga de trabalho do suporte de TI com a associação de grupo de autoatendimento. O recurso de gerenciamento de grupo de autoatendimento oferece a capacidade de delegar o gerenciamento de grupo para seus usuários. Com esse recurso, eles podem criar grupos e gerenciar associações em grupos que possuem.

Autoatendimento. Delega o gerenciamento de grupo para seus usuários. Os recursos de gerenciamento de grupo de autoatendimento permitem que os usuários criem grupos e gerenciem associações em grupos que possuem. Esses grupos podem então ser usados para atribuir acesso a aplicativos. Por exemplo, se você quiser atribuir acesso ao departamento do corpo docente para usar cinco aplicativos SaaS diferentes, você pode criar um grupo que contenha os usuários no departamento do corpo docente e, em seguida, atribuir esse grupo a esses cinco aplicativos SaaS necessários pelo departamento do corpo docente.

Para ver detalhadamente o gerenciamento de grupos de autoatendimento, baixe o white paper Microsoft Entra Self-Service Group Management.

Gerenciamento de direitos

Gerenciar o acesso do usuário a recursos em EDUs grandes é desafiador, ainda mais quando você tem uma combinação de usuários internos e externos entre locatários. O Gerenciamento de Direitos permite que os usuários, incluindo convidados, solicitem acesso a um pacote de acesso que concede acesso entre grupos, aplicativos e sites do SharePoint. Ele também permite gerenciar identidade e acessar o ciclo de vida em escala automatizando fluxos de trabalho de solicitação de acesso, atribuições de acesso, revisões e expiração.

Aqui estão os tipos de recursos aos quais você pode gerenciar o acesso do usuário com o Gerenciamento de Direitos:

Associação de grupos de segurança Microsoft Entra

Associação de Grupos do Microsoft 365 e Teams

Atribuição para Microsoft Entra aplicativos empresariais, incluindo aplicativos SaaS e aplicativos integrados personalizados que dão suporte à federação/logon único e/ou provisionamento

Associação de sites do SharePoint Online

Pacotes de acesso

O Gerenciamento de Direitos permite definir pacotes de acesso que representam um conjunto de recursos atribuídos aos usuários como uma unidade, estabelecer um período de validade, fluxos de trabalho de aprovação etc. Os pacotes de acesso permitem que você faça uma configuração única de recursos e políticas que administra automaticamente o acesso durante a vida útil do pacote de acesso.

Pacotes de acesso devem ser colocados em um contêiner chamado catálogo. Um catálogo define quais recursos você pode adicionar ao pacote de acesso. Os catálogos são usados para delegação, para que os não administradores possam criar seus próprios pacotes de acesso. Os proprietários do catálogo estão habilitados para adicionar recursos que possuem a um catálogo.

Como uma organização educacional, você deve considerar a criação de um catálogo por escola e um pacote de acesso para cada série que contenha políticas e direitos de acesso a recursos específicos dessa nota. Quando os alunos avançam para uma próxima série ou os professores se mudam para outra série, eles podem solicitar acesso ao pacote de acesso para a nova série, enquanto o acesso relacionado à sua antiga série expirará.

Pacotes de acesso também devem ter pelo menos uma política. As políticas especificam quem pode solicitar o pacote de acesso e as configurações de aprovação e ciclo de vida. Recomendamos que você use o Gerenciamento de Direitos para delegar aos não administradores a capacidade de criar pacotes de acesso e definir políticas com regras para as quais os usuários podem solicitar, quem deve aprovar seu acesso e quando o acesso expirar.

Os pacotes de acesso são mais apropriados em situações como a seguinte:

Os usuários precisam de acesso limitado por tempo para uma determinada tarefa. Por exemplo, você pode usar o licenciamento baseado em grupo e um grupo dinâmico para garantir que todos os funcionários tenham uma caixa de correio Exchange Online e, em seguida, usar pacotes de acesso para situações em que os usuários precisam de acesso adicional, como ler recursos departamários de outro departamento.

O acesso precisa ser aprovado pelo gerente de um usuário ou outros indivíduos designados.

Os departamentos desejam gerenciar suas próprias políticas de acesso para seus recursos sem envolvimento de TI.

Duas ou mais escolas estão colaborando em um projeto e, como resultado, vários usuários de uma escola precisarão ser trazidos por meio de Microsoft Entra B2B para acessar os recursos de outra escola.

Para obter mais detalhes, consulte Criar um novo pacote de acesso em Microsoft Entra gerenciamento de direitos.

Requisitos de licença

O uso de pacotes de acesso requer uma licença P2 Microsoft Entra ID e é necessário para:

Usuários membros que podem solicitar um pacote de acesso.

Usuários membros e convidados que solicitam um pacote de acesso.

Usuários membros e convidados que aprovam solicitações para um pacote de acesso.

Usuários membro e convidado que têm uma atribuição direta para um pacote de acesso.

Microsoft Entra ID licenças P2 não são necessárias para as seguintes tarefas:

Usuários com a função administrador global que configuram os catálogos iniciais, acessam pacotes e políticas e delegam tarefas administrativas para outros usuários.

Usuários que foram delegados de tarefas administrativas, como criador de catálogo, proprietário do catálogo e gerenciador de pacotes de acesso.

Convidados que podem solicitar pacotes de acesso, mas não solicitam um pacote de acesso.

Observação

Para cada licença P2 paga Microsoft Entra ID que você compra para seus usuários membros, você pode usar Microsoft Entra B2B para convidar até 5 usuários convidados. Esses usuários convidados também podem usar Microsoft Entra ID recursos P2. Para obter mais informações, consulte Microsoft Entra diretrizes de licenciamento de colaboração B2B.

Avaliações do acesso

Depois que os usuários estiverem integrados, você precisará de um processo que permita que o acesso dos usuários seja alterado à medida que suas necessidades forem alteradas ao longo do tempo.

Considere o seguinte:

À medida que novos usuários se juntam, como você garante que eles tenham o acesso certo para serem produtivos?

À medida que as pessoas movem equipes ou saem da escola, como você garante que seu acesso antigo seja removido, especialmente quando envolve convidados?

Os direitos de acesso excessivos podem levar a resultados e compromissos de auditoria, pois indicam falta de controle sobre o acesso.

Você deve se envolver proativamente com os proprietários de recursos para garantir que eles examinem regularmente quem tem acesso aos seus recursos.

Recomendamos usar Microsoft Entra revisões de acesso para gerenciar com eficiência associações de grupo, acesso a aplicativos e atribuições de função. O acesso do usuário deve ser revisto regularmente para garantir que apenas as pessoas certas tenham acesso contínuo.

Requisitos de licença

O uso de Revisões de Acesso requer uma licença P2 Microsoft Entra ID e é necessário para:

Usuários membro e convidado que são atribuídos como revisores.

Usuários membros e convidados que executam uma auto-revisão.

Proprietários de grupo que executam uma revisão de acesso.

Proprietários de aplicativos que executam uma revisão de acesso.

Microsoft Entra ID licenças P2 não são necessárias para usuários com as funções administrador global ou administrador de usuário que configuram revisões de acesso, configuram configurações ou aplicam as decisões das revisões.

Para cada licença de Microsoft Entra ID P2 paga que você atribui a um dos usuários da sua própria organização, você pode usar Microsoft Entra B2B (business-to-business) para convidar até cinco usuários convidados sob o Subsídio de Usuário Externo. Esses usuários convidados também podem usar Microsoft Entra ID recursos P2. Para obter mais informações, consulte Microsoft Entra diretrizes de licenciamento de colaboração B2B.

Acesso privilegiado

Outro ciclo de vida chave na governança de identidade é o do acesso privilegiado dos usuários. Minimizar o número de usuários com acesso a recursos confidenciais ajuda a manter um ambiente seguro geral, mas ainda há usuários que precisam de direitos de administrador. Governe o acesso de administradores para mitigar o risco de direitos de acesso excessivos, desnecessários ou mal utilizados, sejam eles de sua escola ou de outra escola.

Privileged Identity Management

Microsoft Entra Privileged Identity Management (PIM) fornece ativação de função baseada em tempo e com base em aprovação para mitigar os riscos de permissões de acesso excessivas, desnecessárias ou mal utilizadas para recursos em Microsoft Entra ID, Azure e outros Serviços Microsoft Online, como o Microsoft 365 ou Microsoft Intune. Ele é usado para proteger contas privilegiadas, reduzindo o tempo de exposição de privilégios e aumentando a visibilidade de seu uso por meio de relatórios e alertas.

Aqui estão alguns dos principais recursos do Privileged Identity Management:

Fornecer acesso privilegiado just-in-time aos recursos do Microsoft Entra ID e do Azure

Atribuir acesso com limite de tempo aos recursos usando datas de início e término

Exigir aprovação para ativar funções privilegiadas

Impor a autenticação multifator para ativar qualquer função

Usar a justificativa para entender por que os usuários ativam

Obter notificações quando funções privilegiadas são ativadas

Realizar revisões de acesso para garantir que os usuários ainda precisem de funções

Baixar histórico de auditoria para auditoria interna ou externa

Recomendamos usar o PIM para gerenciar e controlar o seguinte em sua organização:

Habilitar a aprovação para funções específicas

Especificar usuários ou grupos aprovados para aprovar solicitações

Exibir histórico de solicitação e aprovação para todas as funções privilegiadas

Aprovar ou rejeitar solicitações de elevação de função (única e em massa)

Fornecer justificativa para uma aprovação ou rejeição

Solicitar ativação de uma função que requer aprovação

Requisitos de licença

O uso do PIM requer uma licença P2 Microsoft Entra ID e é necessário para:

Usuários atribuídos como qualificados para Microsoft Entra ID ou funções do Azure gerenciadas usando PIM.

Usuários que são atribuídos como membros qualificados ou proprietários de grupos de acesso privilegiados.

Os usuários podem aprovar ou rejeitar solicitações de ativação no PIM.

Usuários atribuídos a uma revisão de acesso.

Usuários que executam revisões de acesso.