Design Tenant Configuration

A configuração em Microsoft Entra ID é feita em cada locatário. As configurações controlam suas políticas de segurança e acesso. Documente suas políticas de segurança e acesso para garantir a consistência entre locatários quando aplicável.

Consistência de configuração entre locatários

Em um ambiente EDU grande em que você tem uma equipe de administração central, garantir que a maioria das configurações seja consistente entre os locatários:

Simplifique o gerenciamento e torne sua equipe de TI central mais eficiente.

Facilite a identificação e solução de problemas.

Facilite o desenvolvimento, o teste e a implantação de software entre locatários.

Torne a experiência do usuário entre locatários mais consistente e intuitiva.

Facilite o processo de migração de usuários de um locatário para outro.

Crie políticas sobre quais configurações de locatário serão padrão e gerenciadas pela sua equipe central de TI e que podem ser ajustadas pela equipe de TI específica do locatário. Algumas áreas em que uma equipe de administração específica do locatário pode precisar ter flexibilidade incluem:

Permitindo que parceiros externos acessem o locatário. Embora sua organização possa ter uma política que permita apenas o acesso de outros locatários, uma região específica pode precisar de um fornecedor específico da região para a lista permitir colaboração B2B Microsoft Entra.

Ajustar as políticas de acesso necessárias, por exemplo, exigir que os dispositivos gerenciados atendam aos requisitos de segurança específicos do locatário ou da região ou para responder pela disponibilidade de dispositivos gerenciados.

Pilotando novos recursos, por exemplo, uma região experimentando o MyStaff para permitir que o diretor de uma escola cubra determinadas tarefas de TI para os funcionários daquela escola.

Configurar identidades externas

Identidades externas representam usuários de fora de um locatário Microsoft Entra, como usuários de outros locatários da organização EDU. Em uma grande organização EDU que abrange vários locatários, você pode usar Microsoft Entra colaboração comercial para empresas (B2B) para fornecer acesso entre esses locatários. Microsoft Entra B2B permite compartilhar com segurança os aplicativos e serviços da sua organização com convidados de outra organização, mantendo o controle sobre seus próprios dados.

Controlar a colaboração externa

As configurações de colaboração externa permitem ativar ou desativar convites convidados para diferentes tipos de usuários em sua organização. Você também pode delegar convites a usuários individuais atribuindo funções que permitem que eles convidem convidados. As configurações de colaboração externa são gerenciadas no centro de administração do Microsoft Entra em Microsoft Entra ID.

Permitir que os convidados apareçam na Lista de Endereços Globais

Você pode exibir convidados (usuários externos) em sua GAL (Lista de Endereços Global) por:

Convidar usuários como convidados usando Microsoft Entra B2B (recomendado)

Usando a sincronização gal (não recomendado)

Observação

A sincronização gal não cria contas de usuário. Em vez disso, cada contato que ele cria é um objeto que é contado em relação ao seu limite de objeto no locatário.

Políticas de segurança e acesso

Gerenciar a segurança pode ser difícil, com ataques relacionados à identidade sendo tão prevalentes. Padrões de segurança e políticas de acesso facilitam a proteção da sua organização contra ataques como spray de senha, reprodução e phishing.

Padrões de segurança

Padrões de segurança fornecem configurações seguras que gerenciamos em nome de sua organização para mantê-lo seguro até que você esteja pronto para gerenciar sua própria história de segurança de identidade. Quando os padrões de segurança estiverem habilitados, podemos ajudá-lo a proteger sua organização com as seguintes configurações de política pré-configuradas:

Exigir que todos os usuários se registrem na Autenticação Multifator do Azure

Exigir que os administradores executem a autenticação multifator

Bloquear protocolos de autenticação herdados

Exigir que os usuários executem a autenticação multifator quando necessário

Proteger atividades privilegiadas, como acesso ao portal do Azure

É recomendável habilitar padrões de segurança se sua organização quiser aumentar sua postura de segurança agora e você não tiver configurado uma segurança robusta. Se você é uma organização com licenças P1 ou P2 Microsoft Entra ID e atualmente está usando políticas de Acesso Condicional para impor políticas organizacionais, os padrões de segurança provavelmente não são adequados para você.

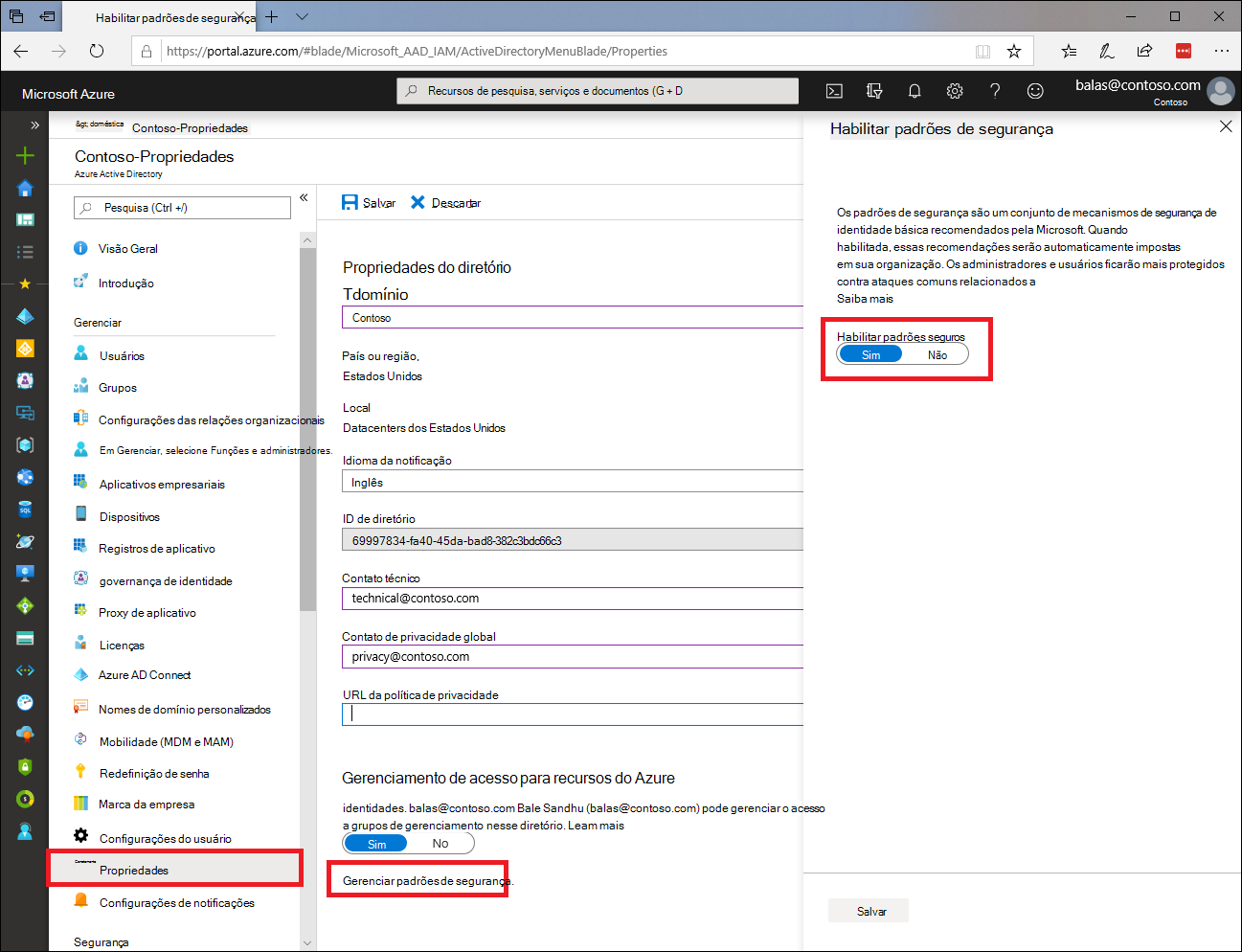

Habilitar padrões de segurança no portal do Azure, conforme mostrado na imagem a seguir.

Dispositivos gerenciados para TI e equipe

Para proteger recursos em seu locatário, evite o acesso por dispositivos com níveis de proteção desconhecidos. Implemente uma solução de gerenciamento de dispositivo para que os usuários só possam acessar recursos usando um dispositivo gerenciado pela organização.

Em Microsoft Entra ID, um requisito mínimo para que um dispositivo seja considerado gerenciado é quando ele é registrado com Microsoft Entra ID. Os administradores podem optar por implementar os seguintes tipos de gerenciamento de dispositivo no Microsoft Entra ID:

Domínio híbrido ingressado. Dispositivos que pertencem à organização e se juntaram ao Active Directory local e Microsoft Entra ID. Normalmente, um dispositivo comprado e gerenciado por uma organização e gerenciado pelo System Center Configuration Manager.

Microsoft Entra Domínio Ingressado. Dispositivos que pertencem à organização e se juntaram ao locatário Microsoft Entra da organização. Geralmente, um dispositivo comprado e gerenciado por uma organização, ingressado em Microsoft Entra ID e gerenciado por um serviço como Microsoft Intune.

Microsoft Entra registrado. Dispositivos pertencentes à organização, ou dispositivos pessoais, usados para acessar recursos da empresa. Normalmente, um dispositivo pessoal usado para acessar recursos corporativos. As organizações podem exigir que o dispositivo seja registrado por meio do MDM (Mobile Gerenciamento de Dispositivos)ou imposto por meio do MAM (Gerenciamento de Aplicativos Móveis) sem registro para acessar recursos. Essa funcionalidade pode ser fornecida por um serviço como Microsoft Intune.

Para saber mais, confira Escolher seus métodos de integração.

Para aumentar ainda mais a segurança, também recomendamos que você crie uma política de acesso condicional Microsoft Entra para TI e equipe. Com o Acesso Condicional, você pode criar uma única política que conceda acesso:

Para aplicativos de nuvem selecionados.

Para usuários e grupos selecionados.

Exigindo um dispositivo gerenciado.

Usar MFA para administradores

Contas atribuídas a permissões elevadas são alvos valiosos para invasores. Para minimizar o risco de comprometimento de conta privilegiada, provisione todas as contas com permissões elevadas com credenciais de autenticação fortes, como a MFA (Autenticação Multifator) do Azure.

No mínimo, recomendamos que você crie uma política de Acesso Condicional para exigir MFA para as seguintes funções administrativas:

Administrador de faturamento

Administrador de Acesso Condicional

Administrador do Exchange

Administrador global

Administrador do Helpdesk (senha)

Administrador de segurança

Administrador do SharePoint

Administrador de usuários

Se os usuários tiverem um método de autenticação multifator disponível para eles, imponha mfa para usuários que têm acesso a informações confidenciais, como registros de alunos.

Políticas de risco

Com Microsoft Entra ID, os administradores podem criar políticas para proteger contra determinados tipos de riscos:

Risco de entrada. A probabilidade de que uma determinada solicitação de autenticação não seja autorizada pelo proprietário da identidade.

Risco do usuário. A probabilidade de uma identidade ou conta de dar está comprometida.

Políticas de risco de entrada e políticas de risco do usuário automatizam a resposta a detecções de risco em seu ambiente e permitem que os usuários se auto-remediam.

Organizações educacionais com licenças Microsoft 365 A5 (ou Microsoft Entra ID licenças P2) podem usar Microsoft Entra ID Protection para proteger suas contas. Você também pode criar políticas de Acesso Condicional baseadas em risco de entrada e políticas de Acesso Condicional baseadas em risco do usuário.

Configure a política de risco do usuário para que os usuários de alto risco sejam obrigados a alterar sua senha após a entrada.

Práticas recomendadas

Defina políticas de Acesso Condicional para impor a postura de segurança de identidade e minimizar riscos de entrada e usuário. Isso deve incluir controles em controles baseados em dispositivo e MFA para habilitar o acesso apenas por meio de dispositivos gerenciados e locais esperados.

Todos os aplicativos devem ter políticas explícitas de acesso condicional aplicadas.

Minimize o número de políticas de Acesso Condicional aplicando-se a vários aplicativos com os mesmos requisitos.

Planeje a interrupção configurando contas de acesso de emergência para mitigar os efeitos do bloqueio acidental.

Configure uma política de Acesso Condicional no modo somente relatório.

Para obter diretrizes gerais sobre políticas de acesso condicional para ambientes individuais, marcar o Guia de Melhores Práticas e Operações de Microsoft Entra da AC:

Registros do aplicativo

Somente usuários com permissões elevadas podem executar tarefas como adicionar aplicativos à galeria de aplicativos ou configurar um aplicativo para usar Proxy de Aplicativo. No entanto, por padrão, todos os usuários em seu diretório têm a capacidade de registrar objetos de entidade de aplicativo e serviço. Eles também têm discrição sobre quais aplicativos podem acessar os dados da organização por meio do consentimento do usuário.

Recomendamos desabilitar o consentimento do usuário para que contas não privilegiadas não possam criar objetos de entidade de serviço e aplicativo no locatário. Em vez disso, delegar funções de administração de aplicativos de membros da equipe , como o Administrador de Aplicativos, Desenvolvedor de Aplicativos ou as funções de Administrador de Aplicativos na Nuvem. O uso de funções centralizará o processo de tomada de decisão em torno do consentimento com as equipes de segurança e identidade da sua organização.

Integração de aplicativos

Quando possível, integre aplicativos SaaS com suporte usando a galeria de aplicativos Microsoft Entra em que você pode encontrar aplicativos pré-configurados que funcionam com Microsoft Entra ID. Se o aplicativo não estiver disponível na galeria de aplicativos Microsoft Entra, você poderá adicionar o aplicativo não listado no centro de administração do Microsoft Entra.

Em ambientes híbridos, você pode habilitar o acesso remoto seguro aos seus aplicativos herdados usando Microsoft Entra proxy de aplicativo. O proxy do aplicativo permite que os usuários acessem aplicativos Web locais sem uma VPN usando sua conta Microsoft Entra.

Como alternativa, você pode garantir o acesso a aplicativos herdados se estiver usando qualquer uma das seguintes soluções de rede ou entrega de aplicativos de terceiros:

Projetar segurança de locatário

Além das recomendações acima, também recomendamos que você bloqueie ainda mais seu locatário configurando as seguintes configurações no centro de administração do Microsoft Entra.

Configurações do usuário

| Configuração | Valor | Motivo |

|---|---|---|

| Portal de administração | ||

| Restringir o acesso ao portal de administração Microsoft Entra | Sim | Essa configuração impedirá que contas não privilegiadas acessem a seção Microsoft Entra ID do portal do Azure. |

| Conexões de conta do LinkedIn | Não | Nenhuma necessidade de negócios |

| Registros do aplicativo | ||

| Os usuários podem registrar aplicativos | Não | Para organizações educacionais, a Microsoft recomenda impedir que contas não privilegiadas criem objetos de entidade de serviço e aplicativo no locatário. Em vez disso, atribua membros da equipe explicitamente a funções de administração de aplicativos, como o Administrador de Aplicativos, Desenvolvedor de Aplicativos ou as funções de Administrador de Aplicativos na Nuvem. |

Configurações de identidades externas

| Configuração | Valor | Motivo | |

|---|---|---|---|

| Permitir somente locatários da mesma organização | |||

| As permissões de convidado são limitadas | Não | Os convidados vêm de locatários conhecidos. | |

| Somente administradores e usuários na função emissor do convite convidado podem convidar | Sim | O convite convidado pode ser delegado quando os convites só têm permissão para domínios especificados. | |

| Os membros podem convidar, convidados podem convidar | Não | Mais controle sobre quem é convidado para o locatário, permitindo apenas que determinados administradores ou administradores/usuários com a função de convidado convidado convidem convidados. | |

| Habilitar senha de uso único por email para convidados (versão prévia) | Não | Os convidados vêm de locatários conhecidos. | |

| Habilitar a inscrição de autoatendimento de convidado por meio de fluxos de usuário (versão prévia) | Não | Os convites só têm permissão para domínios especificados e contas de usuário são Microsoft Entra contas nesses outros locatários. | |

| Restrições de colaboração – permitir convites somente para os domínios especificados | Mais restritivo | A Microsoft recomenda essa configuração para organizações grandes com vários locatários que usarão os recursos de colaboração B2B para fornecer acesso entre os locatários. Quando você define suas configurações de colaboração como Permitir convite apenas para domínios especificados (mais restritivos), você inclui todos os domínios que fazem parte da sua organização para a lista de permissões, o que negará automaticamente convites para quaisquer outros domínios. Ou, se sua escola tiver uma parceria com outras organizações, você poderá restringir convites a apenas essas organizações adicionando-os à lista de permissões. |

|

| Permitir colaboração fora da própria organização | |||

| As permissões de convidado são limitadas | Sim | Os convidados podem ser de fora da própria organização, essa configuração os limitará de determinadas tarefas de diretório, como enumerar usuários, grupos ou outros objetos de diretório. | |

| Administradores e usuários na função de emissor do convite podem convidar | Não | Recomendamos manter os convites controlados com um grupo de administradores delegados quando as restrições de colaboração são definidas para permitir que o convite seja enviado para qualquer domínio. | |

| Os membros podem convidar, convidados podem convidar | Não | Mais controle sobre quem é convidado para o locatário, permitindo apenas que determinados administradores ou administradores/usuários com a função de convidado convidado convidem convidados. | |

| Habilitar senha de uso único por email para convidados (versão prévia) | Sim | O OTP é recomendado ao convidar usuários de fora de sua própria organização. | |

| Habilitar o sinal de autoatendimento convidado por meio de fluxos de usuário (versão prévia) | Não | É preferível controlar convites em vez de permitir que os hóspedes se inscrevam no locatário. | |

| Restrições de colaboração – permitir que convites sejam enviados para qualquer domínio | Mais inclusivo | Configuração recomendada quando há necessidade de colaborar com vários outros locatários, por exemplo, ao colaborar com parceiros, consultores externos, outras organizações educacionais etc. |

Configurações de visualizações de recursos do usuário

| Configuração | Valor | Motivo |

|---|---|---|

| Os usuários podem usar o recurso de visualização para Meus Aplicativos | Nenhum/Selecionado/Todos | A configuração depende do uso e da necessidade de Meus Aplicativos portal e seus recursos. Você pode considerar o uso do portal Meus Aplicativos para fornecer acesso aos aplicativos baseados em nuvem da sua organização apenas para funcionários ou para todos, incluindo alunos. |

| Os usuários podem usar a experiência combinada de registro de informações de segurança | Todos | É recomendável usar métodos de autenticação aprimorados, como credenciais sem senha e acesso condicional para proteger o registro de informações de segurança. |

| Os administradores podem acessar Minha Equipe | Nenhum/Selecionado/Todos | A configuração depende do uso e da necessidade de Minha Equipe. Você pode considerar o uso do My Staff para delegar tarefas comuns de helpdesk à equipe. Minha equipe permite delegar a uma figura de autoridade, como um diretor da escola, as permissões para garantir que seus funcionários possam acessar suas contas Microsoft Entra. Em vez de confiar em um helpdesk central, as organizações podem delegar tarefas comuns, como redefinir senhas ou alterar números de telefone para, por exemplo, um diretor da escola. Com o My Staff, um usuário que não pode acessar sua conta pode recuperar o acesso em apenas um par de seleção sem necessidade de ajuda ou equipe de TI. |

Configurações de gerenciamento de grupo

| Configuração | Valor | Motivo | |

|---|---|---|---|

| Gerenciamento de grupo de autoatendimento | |||

| Os proprietários podem gerenciar solicitações de associação de grupo no Painel de Acesso | Não | Grupos em locatários do EDU podem ter acesso a recursos confidenciais (por exemplo, acesso a informações do aluno) que devem ser estruturados e governados. O gerenciamento iniciado pelo usuário não é recomendado para esses cenários | |

| Restrinja a capacidade do usuário de acessar recursos de grupos no Painel de Acesso. Os administradores (Global, Group e User Administração) terão acesso independentemente do valor dessa configuração | Sim | Grupos em locatários do EDU podem ter acesso a recursos confidenciais (por exemplo, acesso a informações do aluno) que devem ser estruturados e governados. O gerenciamento iniciado pelo usuário não é recomendado para esses cenários | |

| Grupos de segurança | |||

| Os usuários podem criar grupos de segurança em portais do Azure | Não | Grupos em locatários do EDU podem ter acesso a recursos confidenciais (por exemplo, acesso a informações do aluno) que devem ser estruturados e governados. O gerenciamento iniciado pelo usuário não é recomendado para esses cenários | |

| Proprietários que podem atribuir membros como proprietários de grupo em portais do Azure | Nenhum | Grupos em locatários do EDU podem ter acesso a recursos confidenciais (por exemplo, acesso a informações do aluno) que devem ser estruturados e governados. O gerenciamento iniciado pelo usuário não é recomendado para esses cenários | |

| Grupos do Office 365 | |||

| Os usuários podem criar grupos de Office 365 em portais do Azure | Não | Grupos em locatários do EDU podem ter acesso a recursos confidenciais (por exemplo, acesso a informações do aluno) que devem ser estruturados e governados. O gerenciamento iniciado pelo usuário não é recomendado para esses cenários | |

| Proprietários que podem atribuir membros como proprietários de grupo em portais do Azure | Nenhum | Grupos em locatários do EDU podem ter acesso a recursos confidenciais (por exemplo, acesso a informações do aluno) que devem ser estruturados e governados. O gerenciamento iniciado pelo usuário não é recomendado para esses cenários |

Configurações de aplicativos empresariais

| Configuração | Valor | Motivo | |

|---|---|---|---|

| Aplicativos empresariais | |||

| Os usuários podem consentir com aplicativos que acessam dados da empresa em seu nome | Não | Os aplicativos que exigem consentimento devem ser revisados por meio de um processo definido com propriedade estabelecida usando Administração Fluxos de Trabalho de Solicitação de Consentimento | |

| Os usuários podem consentir com aplicativos que acessam dados da empresa para os grupos que possuem | Não | Os aplicativos que exigem consentimento devem ser revisados por meio de um processo definido com propriedade estabelecida usando Administração Fluxos de Trabalho de Solicitação de Consentimento | |

| Os usuários podem adicionar aplicativos de galeria aos seus Painel de Acesso | Não | Grupos em locatários do EDU podem ter acesso a recursos confidenciais (por exemplo, acesso a informações do aluno) que devem ser estruturados e governados. O gerenciamento iniciado pelo usuário não é recomendado para esses cenários | |

| Administração solicitações de consentimento (versão prévia) | |||

| Os usuários podem solicitar o consentimento do administrador para aplicativos aos quais não podem consentir | Não | Habilitar essa configuração dará a todos os usuários do seu locatário a capacidade de solicitar consentimento, potencialmente levando a muitas solicitações de consentimento enviadas aos administradores. Se os administradores não puderem ou não desejarem gerenciar as solicitações, os usuários poderão ficar confusos. | |

| Selecionar usuários para examinar solicitações de consentimento de administrador | N/D | Aplicável somente se Administração recurso de Solicitação de Consentimento estiver habilitado | |

| Os usuários selecionados receberão notificações por email para solicitações | N/D | Aplicável somente se Administração recurso de Solicitação de Consentimento estiver habilitado | |

| Os usuários selecionados receberão lembretes de expiração de solicitação | N/D | Aplicável somente se Administração recurso de Solicitação de Consentimento estiver habilitado | |

| A solicitação de consentimento expira após (dias) | N/D | Aplicável somente se Administração recurso de Solicitação de Consentimento estiver habilitado | |

| Configurações de Office 365 | |||

| Os usuários só podem ver Office 365 aplicativos no portal do Office 365 | Não | Ao usar Meus Aplicativos portal, essa configuração deve ser definida como 'Não' se você quiser que Office 365 aplicativos sejam exibidos em Meus Aplicativos. visão geral do portal Meus Aplicativosaplicativos/access-panel-deployment-plan |

Configurações de governança de identidade

Gerencie o ciclo de vida de usuários externos adicionados por meio de pacotes de acesso especificando o que acontece quando eles perdem sua última atribuição de pacote de acesso.

| Configuração | Valor | Motivo |

|---|---|---|

| Impedir que o usuário externo entre neste diretório | Sim | Quando um usuário externo perde a última atribuição para qualquer pacote de acesso que você deve bloquear, remova-os do locatário. |

| Remover usuário externo | Sim | Quando um usuário externo perde a última atribuição para qualquer pacote de acesso que você deve bloquear, remova-os do locatário. |

| Número de dias antes de remover o usuário externo deste diretório | 30 | Quando um usuário externo perde sua última atribuição para qualquer pacote de acesso que você deve bloquear, remova-os do locatário |

Configurações de redefinição de senha

| Configuração | Valor | Motivo | |

|---|---|---|---|

| Propriedades | |||

| Redefinição de senha de autoatendimento habilitada | Selecione usuários | Recomendamos a redefinição de senha de autoatendimento para todos os usuários que podem usar o celular para texto e podem instalar e configurar o aplicativo Microsoft Authenticator. | |

| Métodos de autenticação | |||

| Número de métodos necessários para redefinir | 2 | Dois métodos fornecem um equilíbrio entre usabilidade e segurança. | |

| Métodos disponíveis para usuários | Notificação de aplicativo móvel, código do aplicativo móvel, email e celular (somente SMS) | O Aplicativo Móvel fornece os métodos criptográficos mais modernos e seguros. Em seguida, email ou SMS podem ser usados como outra opção. Recomendamos fortemente implantar métodos de autenticação sem senha em contas em locatários do EDU. Isso melhora a experiência do usuário. |

|

| Registro | |||

| Exigir que os usuários se registrem ao entrar? | Sim | Com esse valor, as contas serão interrompidas para fornecer o registro ao SSPR após a primeira entrada. Isso ajuda a integrar contas com uma linha de base consistente. | |

| Número de dias antes de os usuários serem solicitados a confirmar novamente suas informações de autenticação | 180 | ||

| Notificações | |||

| Notificar os usuários sobre redefinições de senha? | Sim | As notificações fornecerão visibilidade dessa operação de gerenciamento de credencial confidencial. | |

| Notificar todos os administradores quando outros administradores redefinirem sua senha? | Sim | As notificações fornecerão visibilidade dessa operação de gerenciamento de credencial confidencial. |

Configurações de segurança

| Configuração | Valor | Motivo | |

|---|---|---|---|

| Política de método de autenticação | |||

| Chave de Segurança FIDO2 | Sim – Selecionar usuários | ||

| Entrada sem senha do Microsoft Authenticator | Sim – Selecionar usuários | ||

| Mensagem de texto | Não | O número de telefone deve ser atribuído a todos os usuários que precisam usar esse recurso. Se não houver nenhum caso de uso forte para essa funcionalidade, a sobrecarga de adicionar os números de telefone não será justificada. |