O que é o Gerenciamento de Vulnerabilidades do Microsoft Defender

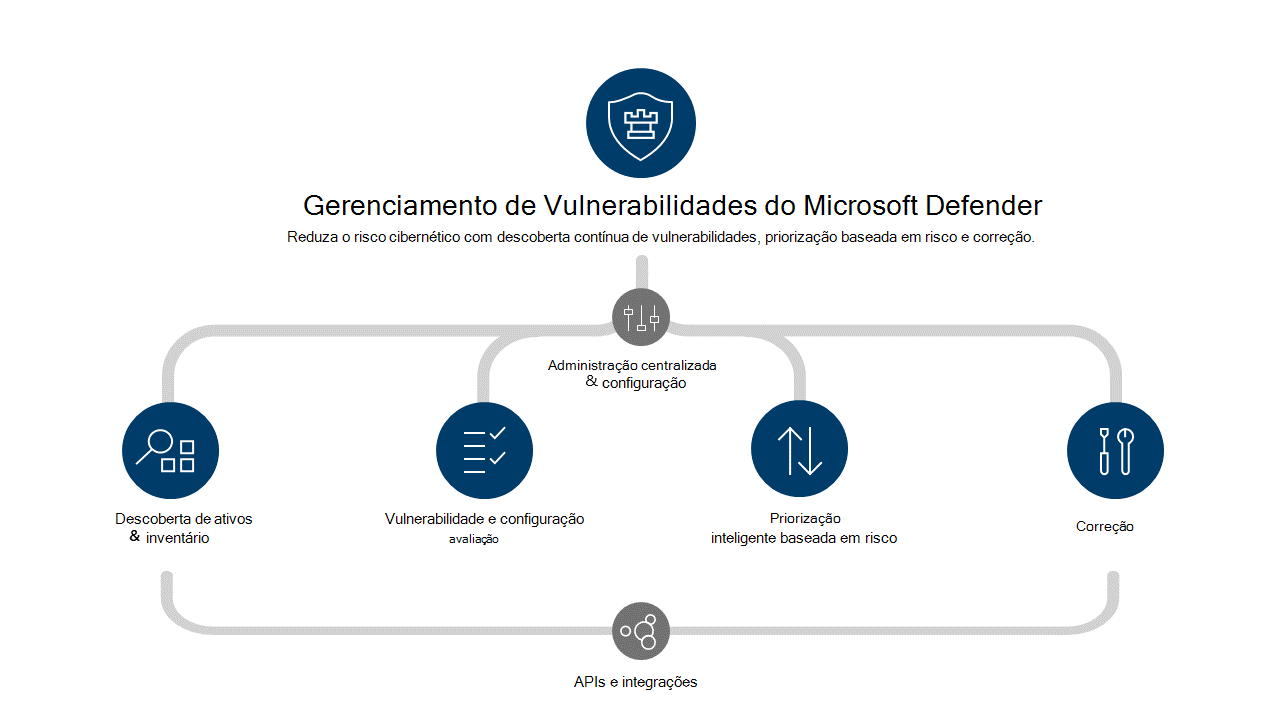

Reduzir o risco cibernético requer um gerenciamento abrangente de vulnerabilidades baseado em risco para identificar, avaliar, corrigir e acompanhar todas as suas maiores vulnerabilidades em seus ativos mais críticos, tudo em uma única solução.

O Gerenciamento de Vulnerabilidades do Defender oferece visibilidade de ativos, avaliações inteligentes e ferramentas de correção internas para dispositivos Windows, macOS, Linux, Android, iOS e rede. Usando inteligência contra ameaças da Microsoft, previsões de probabilidade de violação, contextos de negócios e avaliações de dispositivos, o Gerenciamento de Vulnerabilidades do Defender prioriza rapidamente e continuamente as maiores vulnerabilidades em seus ativos mais críticos e fornece recomendações de segurança para mitigar o risco.

Assista ao vídeo a seguir para saber mais sobre o Gerenciamento de Vulnerabilidades do Defender.

Dica

Você sabia que pode experimentar todos os recursos em Gerenciamento de Vulnerabilidades do Microsoft Defender gratuitamente? Descubra como se inscrever para uma avaliação gratuita.

Para obter mais informações sobre os recursos e recursos incluídos em cada oferta, consulte Comparar ofertas Gerenciamento de Vulnerabilidades do Microsoft Defender.

Com o Gerenciamento de Vulnerabilidades do Defender, você pode capacitar suas equipes de segurança e TI para preencher lacunas de fluxo de trabalho e priorizar e resolver vulnerabilidades críticas e configurações incorretas em toda a sua organização. Reduzir o risco de segurança cibernética com:

Descoberta e monitoramento de ativos contínuos

Os scanners internos e sem agente do Gerenciamento de Vulnerabilidades do Defender monitoram e detectam continuamente o risco em sua organização, mesmo quando os dispositivos não estão conectados à rede corporativa.

Os inventários consolidados fornecem uma exibição em tempo real dos aplicativos de software, certificados digitais, hardware e firmware da sua organização e extensões de navegador para ajudá-lo a monitorar e avaliar todos os ativos da sua organização.

Ferramentas avançadas de avaliação de vulnerabilidade e configuração ajudam você a entender e avaliar sua exposição cibernética, incluindo:

- Avaliação de linhas de base de segurança – Crie perfis de linha de base personalizáveis para medir a conformidade de risco em relação aos benchmarks estabelecidos, como o Center for Internet Security (CIS) e o STIG (Security Technical Implementation Guides).

- Visibilidade de software e vulnerabilidades – Obtenha uma visão do inventário de software da organização e alterações de software, como instalações, desinstalações e patches.

- Avaliação de compartilhamento de rede – Avalie a configuração de compartilhamentos de rede internos vulneráveis com recomendações de segurança acionáveis.

- Verificação autenticada para Windows – Verifique dispositivos Windows não gerenciados regularmente em busca de vulnerabilidades de software fornecendo Gerenciamento de Vulnerabilidades do Microsoft Defender com credenciais para acessar remotamente os dispositivos.

- Análise de ameaças & linhas do tempo do evento – Use linhas do tempo do evento e avaliações de vulnerabilidade no nível da entidade para entender e priorizar vulnerabilidades.

- Avaliação de extensões do navegador – exiba uma lista das extensões do navegador instaladas em diferentes navegadores em sua organização. Exibir informações sobre as permissões de uma extensão e os níveis de risco associados.

- Avaliação de certificados digitais – exibir uma lista de certificados instalados em toda a sua organização em uma única página de inventário de certificados central. Identifique certificados antes de expirar e detecte possíveis vulnerabilidades devido a algoritmos de assinatura fracos.

- Avaliação de hardware e firmware – exibir uma lista de hardware e firmware conhecidos em sua organização organizada por modelos de sistema, processadores e BIOS. Cada exibição inclui detalhes como o nome do fornecedor, número de pontos fracos, insights de ameaças e o número de dispositivos expostos.

Priorização inteligente baseada em risco

O Gerenciamento de Vulnerabilidades do Defender usa a inteligência contra ameaças da Microsoft, previsões de probabilidade de violação, contextos de negócios e avaliações de dispositivo para priorizar rapidamente as maiores vulnerabilidades em sua organização. Uma única exibição de recomendações priorizadas de vários feeds de segurança, juntamente com detalhes críticos, incluindo CVEs relacionados e dispositivos expostos, ajuda você a corrigir rapidamente as maiores vulnerabilidades em seus ativos mais críticos. Priorização inteligente baseada em risco:

- Concentra-se em ameaças emergentes - alinha dinamicamente a priorização de recomendações de segurança com vulnerabilidades que estão sendo exploradas atualmente nas ameaças selvagens e emergentes que representam o maior risco.

- Identifica violações ativas – correlaciona o gerenciamento de vulnerabilidades e insights do EDR para priorizar vulnerabilidades que estão sendo exploradas em uma violação ativa dentro da organização.

- Protege ativos de alto valor – identifica dispositivos expostos com aplicativos críticos aos negócios, dados confidenciais ou usuários de alto valor.

Correção e acompanhamento

Habilite administradores de segurança e administradores de TI para colaborar e corrigir problemas perfeitamente com fluxos de trabalho internos.

- Solicitações de correção enviadas à TI – Crie uma tarefa de correção no Microsoft Intune de uma recomendação de segurança específica.

- Bloquear aplicativos vulneráveis – Reduza o risco com a capacidade de bloquear aplicativos vulneráveis para grupos de dispositivos específicos.

- Mitigações alternativas – obtenha insights sobre outras mitigações, como alterações de configuração que podem reduzir o risco associado a vulnerabilidades de software.

- Status de correção em tempo real – monitoramento em tempo real do status e progresso das atividades de correção em toda a organização.

Painel de navegação

| Área | Descrição |

|---|---|

| Painel | Obtenha uma visão de alto nível da pontuação de exposição da organização, reconhecimento de ameaças, Pontuação Segura da Microsoft para Dispositivos, certificados expirados, distribuição de exposição de dispositivo, recomendações de segurança superiores, software vulnerável superior, atividades de correção superior e dados de dispositivos expostos. |

| Recomendações | Confira a lista de recomendações de segurança e informações relacionadas a ameaças. Quando você seleciona um item na lista, um painel de flyout é aberto com detalhes de vulnerabilidade, um link para abrir a página de software e opções de correção e exceção. Você também pode abrir um tíquete no Intune se os dispositivos forem ingressados por meio de Microsoft Entra ID e habilitar suas conexões Intune no Defender para Ponto de Extremidade. |

| Remediação | Consulte as atividades de correção que você criou e as exceções de recomendação. |

| Inventários | Descubra e avalie todos os ativos da sua organização em uma única exibição. |

| Fraquezas | Confira a lista de CVEs (vulnerabilidades e exposições comuns) em sua organização. |

| Cronograma do evento | Exibir eventos que podem afetar o risco da sua organização. |

| Avaliação de linhas de base | Monitore a conformidade da linha de base de segurança e identifique as alterações em tempo real. |

APIs

Execute chamadas de API relacionadas ao gerenciamento de vulnerabilidades para automatizar fluxos de trabalho de gerenciamento de vulnerabilidades. Para começar, consulte APIs de Microsoft Defender para Ponto de Extremidade com suporte.

Confira os seguintes artigos para APIs relacionadas do Defender para Ponto de Extremidade:

- APIs do computador

- APIs de recomendação

- ApIs de pontuação

- Software APIs

- APIs de vulnerabilidade

- Listar vulnerabilidades por computador e software

Próximas etapas

- Comparar recursos de segurança em Gerenciamento de Vulnerabilidades do Microsoft Defender

- Descubra como obter Gerenciamento de Vulnerabilidades do Microsoft Defender

Confira também

Comentários

Em breve: Ao longo de 2024, eliminaremos os problemas do GitHub como o mecanismo de comentários para conteúdo e o substituiremos por um novo sistema de comentários. Para obter mais informações, consulte https://aka.ms/ContentUserFeedback.

Enviar e exibir comentários de