Acompanhar e responder a ameaças emergentes por meio da análise de ameaças

Aplica-se a:

Deseja experimentar o Microsoft Defender para Ponto de Extremidade? Inscreva-se para uma avaliação gratuita.

Com adversários mais sofisticados e novas ameaças emergentes com frequência e predominantemente, é fundamental ser capaz de rapidamente:

- Avaliar o impacto de novas ameaças

- Examine sua resiliência contra ou exposição às ameaças

- Identificar as ações que você pode tomar para parar ou conter as ameaças

Análise de ameaças é um conjunto de relatórios de pesquisadores especializados de segurança da Microsoft que abrangem as ameaças mais relevantes, incluindo:

- Atores de ameaças ativos e suas campanhas

- Técnicas de ataque populares e novas

- Vulnerabilidades críticas

- Superfícies de ataque comuns

- Malware predominante

Cada relatório fornece uma análise detalhada de uma ameaça e orientações extensas sobre como se defender contra essa ameaça. Ele também incorpora dados de sua rede, indicando se a ameaça está ativa e se você tem proteções aplicáveis em vigor.

Assista a este pequeno vídeo para saber mais sobre como a análise de ameaças pode ajudá-lo a rastrear as ameaças mais recentes e pará-las.

Funções e permissões necessárias

A tabela a seguir descreve as funções e permissões necessárias para acessar o Threat Analytics. As funções definidas na tabela abaixo referem-se a funções personalizadas em portais individuais e não estão conectadas a funções globais em Microsoft Entra ID, mesmo que nomeadas da mesma forma.

| Uma das funções a seguir é necessária para Microsoft Defender XDR | Uma das funções a seguir são necessárias para o Defender para Ponto de Extremidade | Uma das funções a seguir é necessária para Defender para Office 365 | Uma das funções a seguir é necessária para o Defender para Aplicativos de Nuvem |

|---|---|---|---|

| Análise de Ameaças | Dados de alertas e incidentes:

|

Dados de alertas e incidentes:

|

Não disponível para usuários do Defender para Aplicativos de Nuvem ou MDI |

Exibir o painel de análise de ameaças

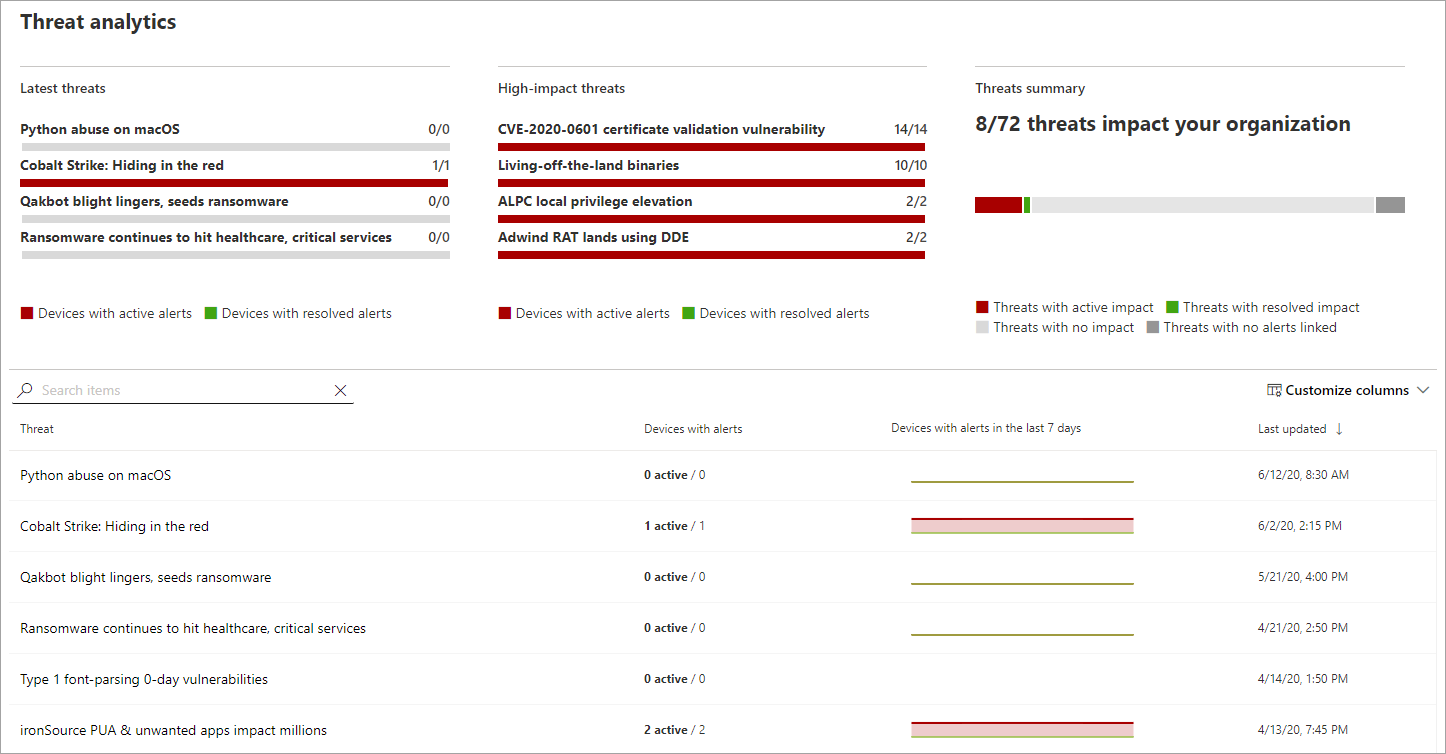

A análise de ameaças dashboard é um grande ponto de partida para chegar aos relatórios mais relevantes para sua organização. Ele resume as ameaças nas seções a seguir:

- Ameaças mais recentes: Listas os relatórios de ameaças publicados mais recentemente, juntamente com o número de dispositivos com alertas ativos e resolvidos.

- Ameaças de alto impacto: Listas as ameaças que tiveram o maior impacto para a organização. Esta seção classifica as ameaças pelo número de dispositivos que têm alertas ativos.

- Resumo de ameaças: mostra o impacto geral das ameaças rastreadas mostrando o número de ameaças com alertas ativos e resolvidos.

Selecione uma ameaça no painel para exibir o relatório dessa ameaça.

Exibir um relatório de análise de ameaças

Cada relatório de análise de ameaças fornece informações em três seções: Visão geral, relatório de analista e Mitigações.

Visão geral: entenda rapidamente a ameaça, avalie seu impacto e examine as defesas

A seção Visão geral fornece uma visualização do relatório detalhado do analista. Ele também fornece gráficos que realçam o impacto da ameaça à sua organização e sua exposição por meio de dispositivos não configurados e não corrigidos.

Visão geral de um relatório de análise de ameaças

Visão geral de um relatório de análise de ameaças

Avaliar o impacto em sua organização

Cada relatório inclui gráficos projetados para fornecer informações sobre o impacto organizacional de uma ameaça:

- Dispositivos com alertas: mostra o número atual de dispositivos distintos que foram afetados pela ameaça. Um dispositivo será categorizado como Ativo se houver pelo menos um alerta associado a essa ameaça e Resolvido se todos os alertas associados à ameaça no dispositivo tiverem sido resolvidos.

- Dispositivos com alertas ao longo do tempo: mostra o número de dispositivos distintos com alertas ativos e resolvidos ao longo do tempo. O número de alertas resolvidos indica a rapidez com que sua organização responde a alertas associados a uma ameaça. O ideal é que o gráfico esteja mostrando alertas resolvidos em alguns dias.

Revisar a resiliência e a postura de segurança

Cada relatório inclui gráficos que fornecem uma visão geral de como sua organização é resiliente contra uma determinada ameaça:

- Configuração de segurança status: mostra o número de dispositivos que aplicaram as configurações de segurança recomendadas que podem ajudar a mitigar a ameaça. Os dispositivos serão considerados seguros se tiverem aplicado todas as configurações rastreadas.

- Status de correção de vulnerabilidade: mostra o número de dispositivos que aplicaram atualizações de segurança ou patches que abordam vulnerabilidades exploradas pela ameaça.

Relatório do analista: obter informações de especialistas de pesquisadores de segurança da Microsoft

Vá para a seção Relatório do Analista para ler a gravação detalhada de especialistas. A maioria dos relatórios fornece descrições detalhadas de cadeias de ataque, incluindo táticas e técnicas mapeadas para o MITRE ATT&estrutura CK, listas exaustivas de recomendações e diretrizes poderosas de caça a ameaças .

Saiba mais sobre o relatório do analista

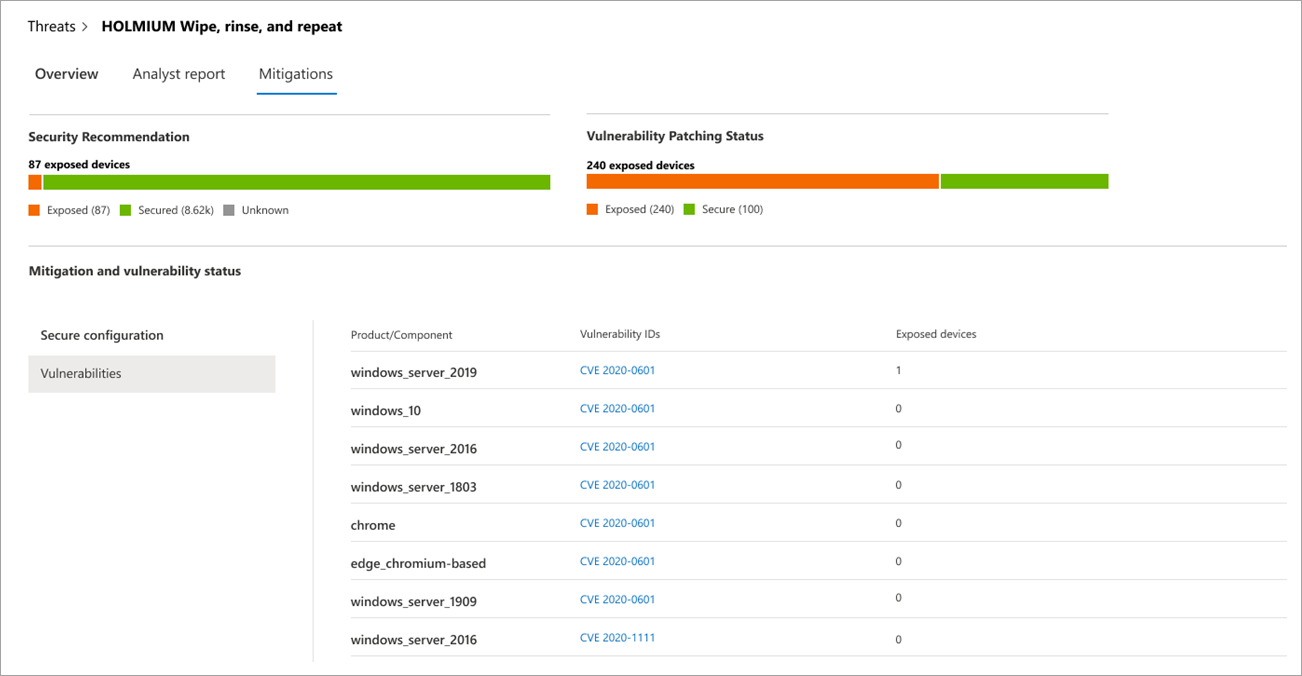

Mitigações: revise a lista de mitigações e o status de seus dispositivos

Na seção Mitigações , examine a lista de recomendações acionáveis específicas que podem ajudá-lo a aumentar sua resiliência organizacional contra a ameaça. A lista de mitigações controladas inclui:

- Atualizações de segurança: implantação de atualizações de segurança ou patches para vulnerabilidades

- Microsoft Defender configurações do Antivírus

- Versão de inteligência de segurança

- Proteção fornecida na nuvem

- Proteção de aplicativo potencialmente indesejado (PUA)

- Proteção em tempo real

As informações de mitigação nesta seção incorporam dados de Gerenciamento de Vulnerabilidades do Microsoft Defender, que também fornece informações detalhadas de detalhamento de vários links no relatório.

Seção mitigações de um relatório de análise de ameaças

Detalhes e limitações adicionais do relatório

Ao usar os relatórios, tenha o seguinte em mente:

- Os dados são escopo com base no escopo do RBAC (controle de acesso baseado em função). Você verá a status de dispositivos em grupos que você pode acessar.

- Os gráficos refletem apenas mitigações que são rastreadas. Verifique a visão geral do relatório para obter mitigações adicionais que não são mostradas nos gráficos.

- Mitigações não garantem resiliência completa. As mitigações fornecidas refletem as melhores ações possíveis necessárias para melhorar a resiliência.

- Os dispositivos serão contados como "indisponíveis" se não tiverem transmitido dados para o serviço.

- As estatísticas relacionadas ao antivírus baseiam-se nas configurações Microsoft Defender Antivírus. Dispositivos com soluções antivírus de terceiros podem aparecer como "expostos".

Tópicos relacionados

- Localizar ameaças proativamente com a caça avançada

- Entender a seção relatório do analista

- Avaliar e resolve fraquezas e exposições de segurança

Dica

Você deseja aprender mais? Engage com a comunidade de Segurança da Microsoft em nossa Comunidade Tecnológica: Microsoft Defender para Ponto de Extremidade Tech Community.

Comentários

Em breve: Ao longo de 2024, eliminaremos os problemas do GitHub como o mecanismo de comentários para conteúdo e o substituiremos por um novo sistema de comentários. Para obter mais informações, consulte https://aka.ms/ContentUserFeedback.

Enviar e exibir comentários de