Como a investigação e a resposta automatizadas funcionam no Microsoft Defender para Office 365

Dica

Você sabia que pode experimentar os recursos no Microsoft Defender XDR para Office 365 Plano 2 gratuitamente? Use a avaliação de Defender para Office 365 de 90 dias no hub de avaliações do portal Microsoft Defender. Saiba mais sobre quem pode inscrever e testar termos aqui.

À medida que os alertas de segurança são disparados, cabe à sua equipe de operações de segurança examinar esses alertas e executar etapas para proteger sua organização. Às vezes, as equipes de operações de segurança podem se sentir sobrecarregadas pelo volume de alertas disparados. Recursos de investigação e resposta automatizados (AIR) no Microsoft Defender para Office 365 podem ajudar.

O AIR permite que sua equipe de operações de segurança opere de forma mais eficiente e eficaz. As funcionalidades air incluem processos de investigação automatizados em resposta a ameaças conhecidas que existem hoje. As ações de correção apropriadas aguardam aprovação, permitindo que sua equipe de operações de segurança responda a ameaças detectadas.

Este artigo descreve como o AIR funciona por meio de vários exemplos. Quando você estiver pronto para começar a usar o AIR, consulte Investigar automaticamente e responder a ameaças.

- Exemplo 1: uma mensagem de phish relatada pelo usuário inicia um guia estratégico de investigação

- Exemplo 2: um administrador de segurança dispara uma investigação do Threat Explorer

- Exemplo 3: uma equipe de operações de segurança integra o AIR ao SIEM usando a API de Atividade de Gerenciamento de Office 365

Exemplo: uma mensagem de phish relatada pelo usuário inicia um guia estratégico de investigação

Suponha que um usuário em sua organização receba um email que ele acha ser uma tentativa de phishing. O usuário, treinado para relatar essas mensagens, usa os suplementos Mensagem de Relatório da Microsoft ou Phishing de Relatório para enviá-lo à Microsoft para análise. O envio também é enviado ao sistema e fica visível em Explorer no modo de exibição Envios (anteriormente chamado de exibição relatada pelo usuário). Além disso, a mensagem relatada pelo usuário agora dispara um alerta informativo baseado no sistema, que inicia automaticamente o guia estratégico de investigação.

Durante a fase de investigação raiz, vários aspectos do email são avaliados. Esses aspectos incluem:

- Uma determinação sobre que tipo de ameaça pode ser;

- Quem o enviou;

- De onde o email foi enviado (enviando infraestrutura);

- Se outras instâncias do email foram entregues ou bloqueadas;

- Uma avaliação de nossos analistas;

- Se o email está associado a campanhas conhecidas;

- e mais.

Após a conclusão da investigação raiz, a cartilha fornece uma lista de ações recomendadas para assumir o email original e as entidades associadas a ela (por exemplo, arquivos, URLs e destinatários).

Em seguida, várias etapas de investigação e caça de ameaças são executadas:

- Mensagens de email semelhantes são identificadas por meio de pesquisas de cluster de email.

- O sinal é compartilhado com outras plataformas, como Microsoft Defender para Ponto de Extremidade.

- Uma determinação é feita sobre se os usuários clicaram em links mal-intencionados em mensagens de email suspeitas.

- Um marcar é feito entre Proteção do Exchange Online (EOP) e Microsoft Defender para Office 365 para ver se há outras mensagens semelhantes relatadas pelos usuários.

- Um marcar é feito para ver se um usuário foi comprometido. Esse marcar aproveita os sinais entre Office 365, Microsoft Defender para Aplicativos de Nuvem e Microsoft Entra ID, correlacionando quaisquer anomalias relacionadas à atividade do usuário.

Durante a fase de caça, riscos e ameaças são atribuídos a várias etapas de caça.

A correção é a fase final da cartilha. Durante essa fase, as etapas de correção são tomadas, com base nas fases de investigação e caça.

Exemplo: um administrador de segurança dispara uma investigação do Threat Explorer

Além das investigações automatizadas disparadas por um alerta, a equipe de operações de segurança da sua organização pode disparar uma investigação automatizada de uma exibição no Threat Explorer. Essa investigação também cria um alerta, para que Microsoft Defender XDR incidentes e ferramentas externas do SIEM possam ver que essa investigação foi disparada.

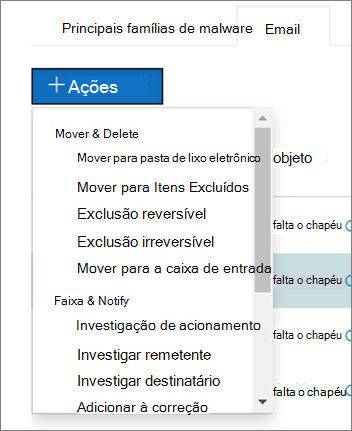

Por exemplo, suponha que você esteja usando a exibição malware no Explorer. Usando as guias abaixo do gráfico, você seleciona a guia Email. Se você selecionar um ou mais itens na lista, o botão + Ações será ativado.

Usando o menu Ações , você pode selecionar Disparar investigação.

Semelhante aos guias estratégicos disparados por um alerta, investigações automáticas que são disparadas de uma exibição em Explorer incluem uma investigação raiz, etapas para identificar e correlacionar ameaças e ações recomendadas para mitigar essas ameaças.

Exemplo: uma equipe de operações de segurança integra o AIR ao SIEM usando a API de Atividade de Gerenciamento de Office 365

As funcionalidades air no Microsoft Defender para Office 365 incluem relatórios & detalhes que as equipes de operações de segurança podem usar para monitorar e resolver ameaças. Mas você também pode integrar recursos air com outras soluções. Exemplos incluem um sistema SIEM (gerenciamento de eventos e informações de segurança), um sistema de gerenciamento de casos ou uma solução de relatório personalizada. Esses tipos de integrações podem ser feitas usando a API de Atividade de Gerenciamento Office 365.

Por exemplo, recentemente, uma organização criou uma maneira de sua equipe de operações de segurança exibir alertas de phish relatados pelo usuário que já foram processados pela AIR. Sua solução integra alertas relevantes ao servidor SIEM da organização e ao sistema de gerenciamento de casos. A solução reduz consideravelmente o número de falsos positivos para que sua equipe de operações de segurança possa concentrar seu tempo e esforço em ameaças reais. Para saber mais sobre essa solução personalizada, consulte Blog do Tech Community: Aprimorar a eficácia do SOC com Microsoft Defender para Office 365 e a API de Gerenciamento do O365.

Próximas etapas

Comentários

Em breve: Ao longo de 2024, eliminaremos os problemas do GitHub como o mecanismo de comentários para conteúdo e o substituiremos por um novo sistema de comentários. Para obter mais informações, consulte https://aka.ms/ContentUserFeedback.

Enviar e exibir comentários de