Configurar o DMARC para validar o domínio De endereço para remetentes no Microsoft 365

Dica

Você sabia que pode experimentar os recursos no Microsoft Defender XDR para Office 365 Plano 2 gratuitamente? Use a avaliação de Defender para Office 365 de 90 dias no hub de avaliações do portal Microsoft Defender. Saiba mais sobre quem pode inscrever e testar termos aqui.

DMARC (Autenticação de Mensagem, Relatórios e Conformidade) baseado em domínio é um método de autenticação por email que ajuda a validar emails enviados de sua organização do Microsoft 365 para evitar remetentes falsificados que são usados em bec (compromisso de email comercial), ransomware e outros ataques de phishing.

Você habilita o DMARC para um domínio criando um registro TXT no DNS. A validação DMARC de uma mensagem de email envolve os seguintes elementos:

Verifique se os domínios nos endereços MAIL FROM e FROM se alinham: SPF e DKIM não exigem que os domínios nos endereços de email a seguir "alinhem" (correspondência):

- O endereço MAIL FROM: o endereço de email usado na transmissão da mensagem entre servidores de email SMTP. Esse endereço também é conhecido como o

5321.MailFromremetente de endereço, P1 ou envelope. - O Endereço De: o endereço de email no campo De cabeçalho que é mostrado como o remetente de mensagens em clientes de email. Esse endereço também é conhecido como o endereço ou remetente

5322.FromP2.

Para obter mais informações sobre como esses endereços de email podem estar em domínios diferentes e usados para falsificação, consulte Por que o email da Internet precisa de autenticação.

O DMARC usa o resultado do SPF para verificar ambas as seguintes condições:

- A mensagem veio de uma fonte autorizada para o domínio usado no endereço MAIL FROM (o requisito básico do SPF).

- Os domínios nos endereços MAIL FROM e From na mensagem estão alinhados. Esse resultado requer efetivamente que as fontes válidas para a mensagem devem estar no domínio De endereço.

O DMARC usa o resultado do DKIM para verificar se o domínio que assinou a mensagem (o valor d= em um campo de cabeçalho DKIM-Signature conforme validado pelo valor do seletor s= ) se alinha ao domínio no endereço De.

Uma mensagem passará DMARC se uma ou ambas as verificações de SPF ou DKIM descritas passarem. Uma mensagem falhará no DMARC se as verificações de SPF ou DKIM descritas falharem.

- O endereço MAIL FROM: o endereço de email usado na transmissão da mensagem entre servidores de email SMTP. Esse endereço também é conhecido como o

Política DMARC: especifica o que fazer com mensagens que falham no DMARC (rejeitar, colocar quarentena ou nenhuma instrução).

Relatórios DMARC: especifica onde enviar relatórios agregados (um resumo periódico de resultados DMARC positivos e negativos) e relatórios forenses (também conhecidos como relatórios de falha; resultados de falha DMARC quase imediatos semelhantes a um relatório de não entrega ou mensagem de salto).

Antes de começarmos, veja o que você precisa saber sobre o DMARC no Microsoft 365 com base em seu domínio de email:

Se você usar apenas o domínio MOERA (Endereço Email de Roteamento) do Microsoft Online para email (por exemplo, contoso.onmicrosoft.com): Embora o SPF e o DKIM já estejam configurados para seu domínio *.onmicrosoft.com, você precisará criar o registro DMARC TXT para o domínio *.onmicrosoft.com no Centro de administração do Microsoft 365. Para obter instruções, consulte esta seção mais adiante neste artigo. Para obter mais informações sobre domínios *.onmicrosoft.com, consulte Por que tenho um domínio "onmicrosoft.com"?.

Se você usar um ou mais domínios personalizados para email (por exemplo, contoso.com): Se você ainda não tiver, precisará configurar o SPF para todos os domínios e subdomínios personalizados que você usa para email. Você também precisa configurar a assinatura de DKIM usando o domínio ou subdomínio personalizado para que o domínio usado para assinar a mensagem se alinhe com o domínio no endereço De. Para obter instruções, confira os seguintes artigos:

- Configurar o SPF para ajudar a prevenir falsificação

- Usar o DKIM para validar o email de saída do domínio personalizado

Depois disso, você também precisa configurar os registros DMARC TXT para seus domínios personalizados, conforme descrito neste artigo. Você também tem as seguintes considerações:

Subdomínios:

- Para serviços de email que não estão sob seu controle direto (por exemplo, serviços de email em massa), recomendamos usar um subdomínio (por exemplo, marketing.contoso.com) em vez do domínio de email main (por exemplo, contoso.com). Você não quer que problemas com emails enviados desses serviços de email afetem a reputação dos emails enviados pelos funcionários em seu domínio de email main. Para obter mais informações sobre como adicionar subdomínios, confira Posso adicionar subdomínios personalizados ou vários domínios ao Microsoft 365?.

- Ao contrário de SPF e DKIM, o registro DMARC TXT para um domínio abrange automaticamente todos os subdomínios (incluindo subdomínios inexistentes) que não têm seu próprio registro DMARC TXT. Em outras palavras, você pode interromper a herança de DMARC em um subdomínio criando um registro DMARC TXT nesse subdomínio. Mas, cada subdomínio requer um registro SPF e DKIM para DMARC.

Se você possui domínios registrados, mas não utilizados: se você possui domínios registrados que não são usados para email ou qualquer coisa (também conhecidos como domínios estacionados), configure os registros DMARC TXT nesses domínios para especificar que nenhum email deve vir desses domínios. Essa diretiva inclui o domínio *.onmicrosoft.com se você não estiver usando-o para email.

Verificações DMARC para emails de entrada podem precisar de ajuda: se você usar um serviço de email que modifica mensagens em trânsito antes da entrega no Microsoft 365, você pode identificar o serviço como um selador ARC confiável para que as mensagens modificadas não falhem automaticamente nas verificações DMARC. Para obter mais informações, confira a seção Próximas Etapas no final deste artigo.

O restante deste artigo descreve o registro DMARC TXT que você precisa criar para domínios no Microsoft 365, a melhor maneira de configurar gradual e com segurança o DMARC para domínios personalizados no Microsoft 365 e como o Microsoft 365 usa o DMARC no email de entrada .

Dica

Para criar o registro DMARC TXT para seu domínio *.onmicrosoft.com no Centro de administração do Microsoft 365, consulte esta seção mais adiante neste artigo.

Não há portais de administrador ou cmdlets do PowerShell no Microsoft 365 para você gerenciar registros DMARC TXT em seus domínios personalizados . Em vez disso, você cria o registro DMARC TXT em seu registrador de domínio ou serviço de hospedagem DNS (muitas vezes a mesma empresa).

Fornecemos instruções para criar a prova do registro TXT de propriedade de domínio para o Microsoft 365 em muitos registradores de domínio. Você pode usar essas instruções como ponto de partida para criar registros DMARC TXT. Para obter mais informações, consulte Adicionar registros DNS para conectar seu domínio.

Se você não estiver familiarizado com a configuração DNS, entre em contato com o registrador de domínio e peça ajuda.

Sintaxe para registros DMARC TXT

Os registros DMARC TXT são descritos exaustivamente no RFC 7489.

A sintaxe básica do registro DMARC TXT para um domínio no Microsoft 365 é:

Nome do host: _dmarc

Valor TXT: v=DMARC1; <DMARC policy>; <Percentage of DMARC failed mail subject to DMARC policy>; <DMARC reports>

Ou

Nome do host: _dmarc

Valor TXT: v=DMARC1; p=<reject | quarantine | none>; pct=<0-100>; rua=mailto:<DMARCAggregateReportURI>; ruf=mailto:<DMARCForensicReportURI>

Por exemplo:

Nome do host: _dmarc

Valor TXT: v=DMARC1; p=reject; pct=100; rua=mailto:rua@contoso.com; ruf=mailto:ruf@contoso.com

O valor

_dmarcdo nome do host é necessário.v=DMARC1;identifica o registro TXT como um registro DMARC TXT.Política DMARC: informa ao sistema de email de destino o que fazer com mensagens que falham no DMARC, conforme descrito anteriormente neste artigo:

p=reject: as mensagens devem ser rejeitadas. O que realmente acontece com a mensagem depende do sistema de email de destino, mas as mensagens normalmente são descartadas.p=quarantine: as mensagens devem ser aceitas, mas marcadas. O que realmente acontece com a mensagem depende do sistema de email de destino. Por exemplo, a mensagem pode ser colocada em quarentena como spam, entregue na pasta Junk Email ou entregue na caixa de entrada com um identificador adicionado ao Corpo da Mensagem ou assunto.p=none: nenhuma ação sugerida para mensagens que falham no DMARC. O que acontece com a mensagem depende dos recursos de proteção por email no sistema de email de destino. Use esse valor para testar e ajustar a política DMARC , conforme descrito posteriormente neste artigo.

Dica

O email de saída de domínios no Microsoft 365 que falham nas verificações de DMARC pelo serviço de email de destino é roteado por meio do pool de entrega de alto risco para mensagens de saída se a política DMARC para o domínio for

p=rejectoup=quarantine. Não há substituição para esse comportamento.Percentual de email DMARC com falha sujeito à política DMARC: informa ao sistema de email de destino quantas mensagens que falham DMARC (percentual) obtêm a política DMARC aplicada a elas. Por exemplo,

pct=100significa que todas as mensagens que falham no DMARC obtêm a política DMARC aplicada a elas. Você usa valores inferiores a 100 para testar e ajustar a política DMARC , conforme descrito posteriormente neste artigo. Se você não usarpct=, o valor padrão serápct=100.Relatórios DMARC:

URI do relatório agregado DMARC: o

rua=mailto:valor identifica para onde enviar o relatório agregado DMARC. O relatório Agregado tem as seguintes propriedades:- As mensagens de email que contêm o relatório Agregado normalmente são enviadas uma vez por dia (o relatório contém os resultados do DMARC do dia anterior). A linha Assunto contém o domínio de destino que enviou o relatório (Submitter) e o domínio de origem para os resultados DMARC (Domínio de Relatório).

- Os dados DMARC estão em um anexo de email XML que provavelmente é compactado por GZIP. O esquema XML é definido no Apêndice C do RFC 7489. O relatório contém as seguintes informações:

- Os endereços IP de servidores ou serviços que enviam emails usando seu domínio.

- Se os servidores ou serviços passam ou falham na autenticação DMARC.

- As ações que o DMARC assume no email que falham na autenticação DMARC (com base na política DMARC).

Dica

As informações no relatório Agregado podem ser vastas e difíceis de analisar. Para ajudar a entender os dados, você pode usar as seguintes opções para relatórios DMARC:

- Crie automação usando o PowerShell ou o Microsoft Power BI.

- Use um serviço externo. Para obter uma lista de serviços, pesquise por DMARC no catálogo misa (Associação de Segurança Inteligente) da Microsoft em https://www.microsoft.com/misapartnercatalog. Os serviços de relatório DMARC descrevem todos os valores personalizados necessários no registro DMARC TXT.

URI do relatório forense DMARC: o

ruf=mailto:valor identifica para onde enviar o relatório forense DMARC (também conhecido como relatório de falha DMARC). O relatório é gerado e enviado imediatamente após uma falha DMARC, como um relatório de não entrega (também conhecido como NDR ou mensagem de salto).

Dica

Você deve examinar regularmente os relatórios de Agregação DMARC para monitorar de onde o email de seus domínios está vindo e para marcar para falhas não intencionais de DMARC (falsos positivos).

Os sistemas de email de destino individuais são responsáveis por enviar relatórios DMARC de volta para você. A quantidade e a variedade de relatórios DMARC variam da mesma forma que o volume e a variedade de emails enviados de sua organização variam. Por exemplo, espere menor volume de email durante feriados e maior volume de email durante eventos organizacionais. É melhor designar pessoas específicas para monitorar relatórios DMARC e usar uma caixa de correio específica ou o Grupo Microsoft 365 para receber os relatórios DMARC (não entregue os relatórios na caixa de correio de um usuário).

Para obter mais informações sobre o DMARC, use os seguintes recursos:

- A série de treinamento DMARC do AAWG M3(grupo de trabalho de mensagens, malware, anti-abuso móvel).

- A lista de verificação em dmarcian.

- Informações em DMARC.org.

Use o Centro de administração do Microsoft 365 para adicionar registros DMARC TXT para domínios *.onmicrosoft.com no Microsoft 365

No Centro de administração do Microsoft 365 em https://admin.microsoft.com, selecione Mostrar todos os>Domínios de Configurações>. Ou, para ir diretamente para a página Domínios , use https://admin.microsoft.com/Adminportal/Home#/Domains.

Na página Domínios, selecione o domínio *.onmicrosoft.com na lista clicando em qualquer lugar da linha diferente da caixa marcar ao lado do nome do domínio.

Na página de detalhes de domínio que é aberta, selecione a guia Registros DNS .

Na guia Registros DNS , selecione

Adicionar registro.

Adicionar registro.No flyout Adicionar um registro DNS personalizado que é aberto, configure as seguintes configurações:

Tipo: verifique se o TXT (Texto) está selecionado.

Nome TXT: Insira

_dmarc.Valor TXT: Insira

v=DMARC1; p=reject.Dica

Para especificar destinos para os relatórios DMARC Aggregate e DMARC Forensic, use a sintaxe

v=DMARC1; p=reject rua=mailto:<emailaddress>; ruf=mailto:<emailaddress>. Por exemplo,v=DMARC1; p=reject rua=mailto:rua@contoso.onmicrosoft.com; ruf=mailto:ruf@contoso.onmicrosoft.com.Os fornecedores de relatórios DMARC no https://www.microsoft.com/misapartnercatalog Catálogo MISA facilitam a exibição e a interpretação dos resultados do DMARC.

TTL: verifique se uma hora está selecionada.

Quando terminar no flyout Adicionar um registro DNS personalizado , selecione Salvar.

Configurar o DMARC para domínios personalizados ativos no Microsoft 365

Dica

Conforme mencionado anteriormente neste artigo, você precisa criar registros TXT do SPF e configurar a assinatura de DKIM para todos os domínios e subdomínios personalizados que você usa para enviar email no Microsoft 365 antes de configurar o DMARC para domínios ou subdomínios personalizados.

Recomendamos uma abordagem gradual para configurar o DMARC para seus domínios do Microsoft 365. O objetivo é chegar a uma p=reject política DMARC para todos os seus domínios e subdomínios personalizados, mas você precisa testar e verificar ao longo do caminho para impedir que os sistemas de email de destino rejeitem um bom email devido a falhas não intencionais do DMARC.

Seu plano de implantação do DMARC deve usar as etapas a seguir. Comece com um domínio ou subdomínio com baixo volume de email e/ou menos fontes de email potenciais (menos chance de mensagens legítimas de fontes desconhecidas serem bloqueadas):

Comece com uma política DMARC de

p=nonee monitore os resultados do domínio. Por exemplo:Registro DMARC TXT para marketing.contoso.com:

Nome do host:

_dmarc

Valor TXT:v=DMARC1; p=none; pct=100; rua=mailto:rua@marketing.contoso.com; ruf=mailto:ruf@marketing.contoso.comOs relatórios DMARC Aggregate e DMARC Forensic fornecem os números e fontes de mensagens que passam e falham verificações DMARC. Você pode ver quanto do tráfego de email legítimo é ou não coberto pelo DMARC e solucionar problemas. Você também pode ver quantas mensagens fraudulentas estão sendo enviadas e de onde elas são enviadas.

Aumente a política DMARC para

p=quarantinee monitore os resultados do domínio.Depois de tempo suficiente monitorando os efeitos de

p=none, você pode aumentar a política DMARC parap=quarantinepara o domínio. Por exemplo:Registro DMARC TXT para marketing.contoso.com:

Nome do host:

_dmarc

Valor TXT:v=DMARC1; p=quarantine; pct=100; rua=mailto:rua@marketing.contoso.com; ruf=mailto:ruf@marketing.contoso.comVocê também pode usar o

pct=valor para afetar gradualmente mais mensagens e verificar os resultados. Por exemplo, você pode mover os seguintes incrementos:pct=10pct=25pct=50pct=75pct=100

Aumente a política DMARC para

p=rejecte monitore os resultados do domínio.Depois de tempo suficiente monitorando os efeitos de

p=quarantine, você pode aumentar a política DMARC parap=rejectpara o domínio. Por exemplo:Registro DMARC TXT para marketing.contoso.com:

Nome do host:

_dmarc

Valor TXT:v=DMARC1; p=reject; pct=100; rua=mailto:rua@marketing.contoso.com; ruf=mailto:ruf@marketing.contoso.comVocê também pode usar o

pct=valor para afetar gradualmente mais mensagens e verificar os resultados.Repita as três etapas anteriores para os subdomínios restantes de volume e/ou complexidade crescentes, salvando o domínio pai para o último.

Dica

Bloquear emails legítimos em qualquer volume significativo é inaceitável para os usuários, mas é quase inevitável que você obtenha alguns falsos positivos. Vá devagar e metodicamente lidar com problemas que são revelados no relatório DMARC. Os fornecedores de relatórios DMARC no https://www.microsoft.com/misapartnercatalog Catálogo MISA facilitam a exibição e a interpretação dos resultados do DMARC.

Conforme descrito anteriormente, os subdomínios herdam as configurações de registro DMARC TXT do domínio pai, que podem ser substituídas por um registro DMARC TXT separado no subdomínio. Quando você terminar de configurar o DMARC em um domínio e todos os subdomínios e as configurações DMARC são efetivamente idênticas para o domínio pai e todos os subdomínios, você pode eliminar os registros DMARC TXT nos subdomínios e confiar no registro TXT DMARC único no domínio pai.

Registros DMARC TXT para domínios estacionados no Microsoft 365

Dica

O registro TXT SPF recomendado para domínios estacionados que não enviam emails é descrito em registros TXT SPF para domínios personalizados no Microsoft 365. Conforme descrito em Configurar o DKIM para assinar emails do domínio do Microsoft 365, não recomendamos registros CNAME DKIM para domínios estacionados.

Se você tiver domínios registrados dos quais ninguém na Internet deve esperar receber emails, crie o seguinte registro DMARC TXT no registrador de domínio para o domínio:

Nome do host:

_dmarc

Valor TXT:v=DMARC1; p=reject;- O

pct=valor não está incluído, pois o valor padrão épct=100. - Os

rua=mailto:valores eruf=mailto:não são indiscutivelmente necessários nesse cenário, pois nenhum email válido deve vir de remetentes no domínio.

- O

Se você não usar o domínio *.onmicrosoft.com para enviar email, também precisará adicionar o registro DMARC TXT para seu domínio *.onmicrosoft.com.

DMARC para email de entrada no Microsoft 365

As verificações de DMARC no email que chegam ao Microsoft 365 são afetadas pelos seguintes recursos em Proteção do Exchange Online (EOP):

- Se a inteligência falsa está habilitada ou desabilitada na política anti-phishing que verificou a mensagem. Desabilitar a inteligência falsa desabilita a proteção de falsificação implícita somente contra verificações de autenticação composta .

- Se a política de registro do Honor DMARC quando a mensagem é detectada como configuração de falsificação está habilitada ou desabilitada na política anti-phishing que verificou a mensagem e as ações especificadas com base na política DMARC do domínio de origem (

p=quarantineoup=rejectno registro DMARC TXT).

Para obter informações completas, consulte Proteção spoof e políticas DMARC do remetente.

Para ver os valores padrão dessas configurações em políticas anti-phishing, marcar os valores de configuração na tabela nas configurações de política anti-phishing do EOP.

O Microsoft 365 não envia relatórios forenses DMARC (também conhecidos como relatórios de falha DMARC), mesmo que exista um endereço válido

ruf=mailto:no registro DMARC TXT do domínio de origem.O Microsoft 365 envia relatórios de Agregação DMARC para todos os domínios com um endereço válido

rua=mailto:nos registros DMARC TXT, desde que o registro MX para o domínio do Microsoft 365 aponte diretamente para o Microsoft 365.Se o email da Internet for roteado por meio de um serviço ou dispositivo de terceiros antes da entrega para o Microsoft 365 (os pontos de registro MX em algum lugar diferente do Microsoft 365), os relatórios agregados do DMARC não serão enviados. Essa limitação inclui cenários EOP híbridos ou autônomos em que o email é entregue ao ambiente local antes de ser roteado para o Microsoft 365 usando um conector.

Dica

Quando um serviço ou dispositivo de terceiros fica na frente do email que flui para o Microsoft 365, a Filtragem Aprimorada para Conectores (também conhecida como listagem de ignorar) identifica corretamente a origem das mensagens da Internet para SPF, DKIM (se o serviço modificar mensagens) e a validação DMARC.

Solução de problemas de DMARC

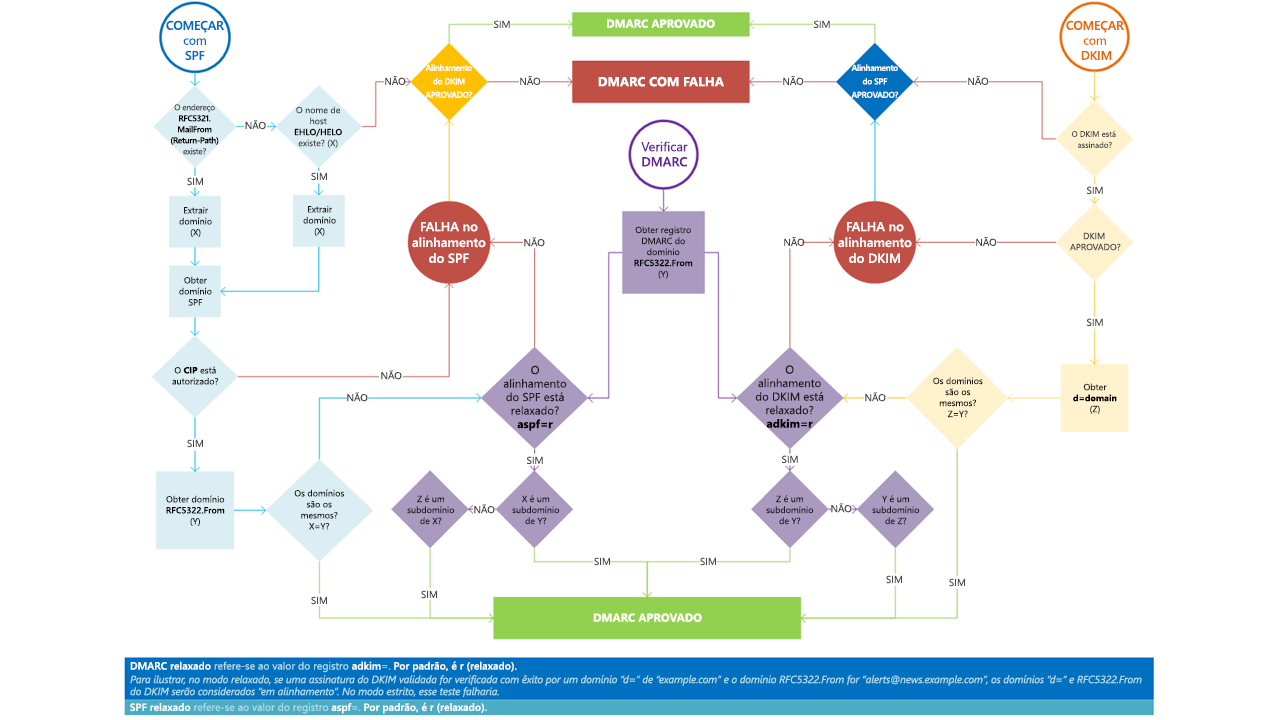

Você pode usar o gráfico a seguir para ajudar a solucionar problemas de autenticação DMARC.

Próximas etapas

Para o email que chega ao Microsoft 365, talvez você também precise configurar selos ARC confiáveis se você usar serviços que modificam mensagens em trânsito antes da entrega à sua organização. Para obter mais informações, consulte Configurar selos ARC confiáveis.

Comentários

Em breve: Ao longo de 2024, eliminaremos os problemas do GitHub como o mecanismo de comentários para conteúdo e o substituiremos por um novo sistema de comentários. Para obter mais informações, consulte https://aka.ms/ContentUserFeedback.

Enviar e exibir comentários de