Guia Administração: usando o PowerShell com o cliente clássico do Azure Proteção de Informações

Quando você instala o cliente clássico do Azure Proteção de Informações, os comandos do PowerShell são instalados automaticamente. Isso permite que você gerencie o cliente executando comandos que você pode colocar em scripts para automação.

Os cmdlets são instalados com o módulo do PowerShell AzureInformationProtection. Esse módulo inclui todos os cmdlets do Rights Management da Ferramenta de Proteção do RMS (não é mais compatível). Também há cmdlets que usam a Proteção de Informações do Azure para rotulagem. Por exemplo:

| Cmdlet de rótulo | Exemplo de uso |

|---|---|

| Get-AIPFileStatus | Para uma pasta compartilhada, identifique todos os arquivos com um rótulo específico. |

| Set-AIPFileClassification | No caso de uma pasta compartilhada, inspecionar o conteúdo do arquivo e rotular automaticamente os arquivos não rotulados de acordo com as condições especificadas. |

| Set-AIPFileLabel | Para uma pasta compartilhada, aplique um rótulo especificado para todos os arquivos que não têm rótulo. |

| Set-AIPAuthentication | Rotular arquivos não interativamente, por exemplo, usando um script executado conforme um agendamento. |

Dica

Para usar os cmdlets com tamanhos de caminho de mais de 260 caracteres, use a seguinte configuração de política de grupo que está disponível começando com o Windows 10, versão 1607:

Política >de Computador LocalConfiguração> do computadorModelos Administrativos>Todas as Configurações>Habilitar caminhos longos do Win32

Para o Windows Server 2016, você pode usar a mesma configuração da política de grupo ao instalar os Modelos Administrativos (.admx) mais recentes para o Windows 10.

Para obter mais informações, confira a seção Limitação de tamanho máximo de caminho da documentação do desenvolvedor do Windows 10.

O verificador de Proteção de Informações do Azure usa os cmdlets do módulo AzureInformationProtection para instalar e configurar um serviço no Windows Server. Este mecanismo de verificação permite descobrir, classificar e proteger arquivos em armazenamentos de dados.

Para obter uma lista de todos os cmdlets e sua ajuda correspondente, consulte Módulo do AzureInformationProtection. Dentro de uma sessão do PowerShell, digite Get-Help <cmdlet name> -online para ver a ajuda mais recente.

Esse módulo é instalado em \ProgramFiles (x86)\Microsoft Azure Information Protection e adiciona essa pasta à variável do sistema PSModulePath. O arquivo .dll desse módulo se chama AIP.dll.

Atualmente, se você instalar o módulo como um usuário e executar os cmdlets no mesmo computador como outro usuário, primeiro você deve executar o comando Import-Module AzureInformationProtection. Nesse cenário, o módulo não carrega automaticamente quando você executa um cmdlet pela primeira vez.

Antes de começar a usar esses cmdlets, confira os pré-requisitos adicionais e as instruções que correspondem à sua implantação:

Proteção de Informações do Azure e serviço Azure Rights Management

- Aplicável se você usa somente classificação ou classificação com proteção do Rights Management: você tem uma assinatura que inclui a Proteção de Informações do Azure (por exemplo, o Enterprise Mobility +Security).

- Aplicável se você usa somente proteção com o serviço Azure Rights Management: você tem uma assinatura que inclui o serviço Azure Rights Management (por exemplo, o Office 365 E3 e o Office 365 E5).

Active Directory Rights Management Services

- Aplicável se você usa somente proteção com a versão local do Azure Rights Management; AD RMS (Active Directory Rights Management Services).

Para obter mais informações, consulte a coleção relevante do Azure Proteção de Informações problemas conhecidos.

Proteção de Informações do Azure e serviço Azure Rights Management

Leia esta seção antes de começar a usar os comandos do PowerShell quando sua organização usar a Proteção de Informações do Azure para classificação e proteção ou apenas o serviço Azure Rights Management para proteção de dados.

Pré-requisitos

Além dos pré-requisitos para instalar o módulo AzureInformationProtection, há pré-requisitos adicionais para a rotulagem da Proteção de Informações do Azure e para o serviço de proteção de dados Azure Rights Management:

O serviço Azure Rights Management deve ser ativado.

Para remover a proteção de arquivos para outras pessoas usando sua própria conta:

- O recurso de superusuário deve ser habilitado para a organização, e sua conta deve ser configurada para ser um superusuário do Azure Rights Management.

Para proteger ou desproteger diretamente os arquivos sem interação do usuário:

- Crie uma conta de entidade de serviço, execute Set-RMSServerAuthentication e considere tornar essa entidade de serviço um superusuário do Azure Rights Management.

Para regiões fora da América do Norte:

- Edite o registro de descoberta do serviço.

Pré-requisitos 1: o serviço Azure Rights Management deve ser ativado

Esse pré-requisito será aplicável se você aplicar a proteção de dados usando rótulos ou conectando-se diretamente ao serviço Azure Rights Management a fim de aplicar a proteção de dados.

Se o locatário Proteção de Informações do Azure não estiver ativado, consulte as instruções para Ativar o serviço de proteção do Azure Proteção de Informações.

Pré-requisito 2: para remover a proteção de arquivos para outras pessoas usando sua própria conta

Os cenários típicos para remover a proteção de arquivos para outras pessoas incluem a descoberta de dados ou a recuperação de dados. Se estiver usando rótulos para aplicar a proteção, você poderá remover a proteção definindo um novo rótulo que não aplique a proteção ou removendo o rótulo. Porém, você provavelmente se conectará diretamente ao serviço Azure Rights Management para remover a proteção.

Você deve ter um direito de uso do Rights Management para remover a proteção de arquivos ou ser um superusuário. Para descoberta ou recuperação de dados, o recurso de superusuário geralmente é usado. Para habilitar esse recurso e configurar a conta para ser um superusuário, confira Configurando superusuários para o Azure Rights Management e Descoberta de Serviços ou Recuperação de Dados.

Pré-requisito 3: proteger ou desproteger arquivos sem interação do usuário

É possível se conectar diretamente ao serviço Azure Rights Management de forma não interativa para proteger ou desproteger arquivos.

Você deve usar uma conta de entidade de serviço para se conectar ao serviço Azure Rights Management de forma não interativa. Você pode fazer usando o cmdlet Set-RMSServerAuthentication. Você deve fazer isso para cada sessão do Windows PowerShell que executa cmdlets que se conectam diretamente ao serviço Azure Rights Management. Antes de executar esse cmdlet, é necessário ter estes três identificadores:

BposTenantId

AppPrincipalId

Chave simétrica

É possível usar os seguintes comandos do PowerShell e as instruções comentadas para obter automaticamente os valores para os identificadores e executar o cmdlet Set-RMSServerAuthentication. Ou é possível obter e especificar manualmente os valores.

Para obter os valores automaticamente e executar o Set-RMSServerAuthentication:

# Make sure that you have the AIPService and MSOnline modules installed

$ServicePrincipalName="<new service principal name>"

Connect-AipService

$bposTenantID=(Get-AipServiceConfiguration).BPOSId

Disconnect-AipService

Connect-MsolService

New-MsolServicePrincipal -DisplayName $ServicePrincipalName

# Copy the value of the generated symmetric key

$symmetricKey="<value from the display of the New-MsolServicePrincipal command>"

$appPrincipalID=(Get-MsolServicePrincipal | Where { $_.DisplayName -eq $ServicePrincipalName }).AppPrincipalId

Set-RMSServerAuthentication -Key $symmetricKey -AppPrincipalId $appPrincipalID -BposTenantId $bposTenantID

As próximas seções explicam como obter e especificar manualmente esses valores, com mais informações sobre cada um deles.

Para obter a BposTenantId

Execute o cmdlet Get-AipServiceConfiguration no módulo Windows PowerShell do Azure RMS:

Se este módulo ainda não estiver instalado em seu computador, consulte Instalando o módulo do PowerShell do AIPService.

Inicie Windows PowerShell com a opção Executar como Administrador.

Use o cmdlet

Connect-AipServicepara se conectar ao serviço Azure Rights Management:Connect-AipServiceQuando solicitado, insira suas credenciais de administrador de locatário da Proteção de Informações do Azure. Normalmente, você usa uma conta que é um administrador global do Azure Active Directory ou do Microsoft 365.

Execute

Get-AipServiceConfiguratione faça uma cópia do valor BPOSId.Um exemplo de saída de Get-AipServiceConfiguration:

BPOSId : 23976bc6-dcd4-4173-9d96-dad1f48efd42 RightsManagement ServiceId : 1a302373-f233-440600909-4cdf305e2e76 LicensingIntranetDistributionPointUrl : https://1s302373-f233-4406-9090-4cdf305e2e76.rms.na.aadrm.com/_wmcs/licensing LicensingExtranetDistributionPointUrl : https://1s302373-f233-4406-9090-4cdf305e2e76.rms.na.aadrm.com/_wmcs/licensing CertificationIntranetDistributionPointUrl: https://1s302373-f233-4406-9090-4cdf305e2e76.rms.na.aadrm.com/_wmcs/certification CertificationExtranetDistributionPointUrl: https://1s302373-f233-4406-9090-4cdf305e2e76.rms.na.aadrm.com/_wmcs/certificationDesconecte-se do serviço:

Disconnect-AipService

Para obter a Chave Simétrica e AppPrincipalId

Crie uma nova entidade de serviço executando o cmdlet New-MsolServicePrincipal do módulo MSOnline do PowerShell para Azure Active Directory e use as instruções a seguir.

Importante

Não use o cmdlet do PowerShell do Azure AD mais recente, New-AzureADServicePrincipal, para criar essa entidade de serviço. O serviço Azure Rights Management não oferece suporte a New-AzureADServicePrincipal.

Se o módulo MSOnline já não estiver instalado em seu computador, execute

Install-Module MSOnline.Inicie Windows PowerShell com a opção Executar como Administrador.

Use o cmdlet Connect-MsolService para se conectar ao Azure AD:

Connect-MsolServiceQuando solicitado, insira suas credenciais de administrador de locatário Azure AD (normalmente, você usa uma conta que é um administrador global do Azure Active Directory ou do Microsoft 365).

Execute o cmdlet New-MsolServicePrincipal para criar uma nova entidade de serviço:

New-MsolServicePrincipalQuando solicitado, insira o nome de exibição de sua escolha para essa entidade de serviço, o que ajudará a identificar sua finalidade posteriormente como uma conta para que você se conecte ao serviço Azure Rights Management e possa proteger e desproteger arquivos.

Um exemplo da saída de New-MsolServicePrincipal:

Supply values for the following parameters: DisplayName: AzureRMSProtectionServicePrincipal The following symmetric key was created as one was not supplied zIeMu8zNJ6U377CLtppkhkbl4gjodmYSXUVwAO5ycgA= Display Name: AzureRMSProtectionServicePrincipal ServicePrincipalNames: (b5e3f7g1-b5c2-4c96-a594-a0807f65bba4) ObjectId: 23720996-593c-4122-bfc7-1abb5a0b5109 AppPrincialId: b5e3f76a-b5c2-4c96-a594-a0807f65bba4 TrustedForDelegation: False AccountEnabled: True Addresses: () KeyType: Symmetric KeyId: 8ef61651-ca11-48ea-a350-25834a1ba17c StartDate: 3/7/2014 4:43:59 AM EndDate: 3/7/2014 4:43:59 AM Usage: VerifyNessa saída, anote a chave simétrica e AppPrincialId.

É importante fazer uma cópia dessa chave simétrica agora. Não será possível recuperar essa chave posteriormente se você não a conhecer quando for necessário autenticar-se no serviço Azure Rights Management. Será necessário criar uma nova entidade de serviço.

Nessas instruções e exemplos, temos os três identificadores necessários para executar Set-RMSServerAuthentication:

Id do locatário: 23976bc6-dcd4-4173-9d96-dad1f48efd42

Chave simétrica: zIeMu8zNJ6U377CLtppkhkbl4gjodmYSXUVwAO5ycgA=

AppPrincipalId: b5e3f76a-b5c2-4c96-a594-a0807f65bba4

Nosso exemplo de comando seria semelhante ao seguinte:

Set-RMSServerAuthentication -Key zIeMu8zNJ6U377CLtppkhkbl4gjodmYSXUVwAO5ycgA=-AppPrincipalId b5e3f76a-b5c2-4c96-a594-a0807f65bba4-BposTenantId 23976bc6-dcd4-4173-9d96-dad1f48efd42

Conforme mostrado no comando anterior, você pode fornecer os valores com um único comando, o que você faria em um script para execução não interativa. Mas, para fins de teste, basta digitar Set-RMSServerAuthentication e fornecer os valores um por um quando solicitado. Quando o comando for concluído, o cliente estará funcionando no "modo de servidor", que é adequado para uso não interativo, como scripts e a Infraestrutura de classificação de arquivos do Windows Server.

Considere transformar essa conta de entidade de serviço em um superusuário: para assegurar que essa conta de entidade de serviço sempre possa desproteger arquivos para outras pessoas, ela pode ser configurada como um superusuário. Da mesma forma que você configura uma conta de usuário padrão para ser um superusuário, use o mesmo cmdlet do Azure RMS, Add-AipServiceSuperUser, mas especifique o parâmetro ServicePrincipalId com o valor AppPrincipalId.

Para obter mais informações sobre superusuários, consulte Configurando superusuários para o Azure Proteção de Informações e serviços de descoberta ou recuperação de dados.

Observação

Para usar sua própria conta para se autenticar no serviço Azure Rights Management, não é necessário executar Set-RMSServerAuthentication antes de proteger ou desproteger arquivos ou obter modelos.

Pré-requisito 4: regiões fora da América do Norte

Ao usar uma conta de entidade de serviço para proteger arquivos e baixar modelos fora da região América do Norte do Azure, você deverá editar o registro:

Execute o cmdlet Get-AipServiceConfiguration novamente e anote os valores de CertificationExtranetDistributionPointUrl e LicensingExtranetDistributionPointUrl.

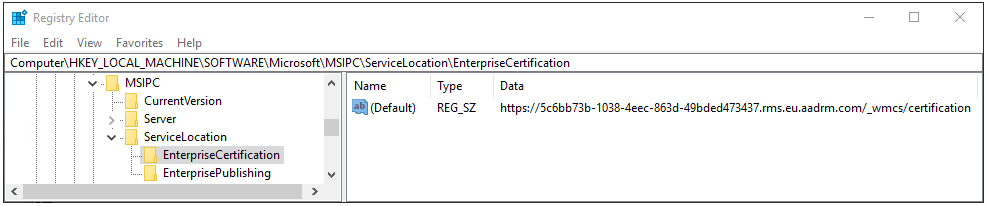

Em cada computador em que você executará os cmdlets AzureInformationProtection, abra o editor do Registro.

Navegue até o seguinte caminho:

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\MSIPC\ServiceLocation.Se você não vir a chave MSIPC ou a chave ServiceLocation, crie-as.

Para a chave ServiceLocation, crie duas chaves, se elas não existirem, chamadas EnterpriseCertification e EnterprisePublishing.

Para o valor de cadeia de caracteres criado automaticamente para essas chaves, não altere o Nome de "(Padrão)", mas edite a cadeia de caracteres para definir os dados do valor:

Para EnterpriseCertification, cole o valor de CertificationExtranetDistributionPointUrl.

Para EnterprisePublishing, cole o valor de LicensingExtranetDistributionPointUrl.

Por exemplo, a entrada do Registro para EnterpriseCertification deverá ser semelhante ao seguinte:

Feche o editor do Registro. Não é necessário reiniciar o computador. No entanto, se estiver usando uma conta de entidade de serviço em vez de sua própria conta de usuário, você deverá executar o comando Set-RMSServerAuthentication depois de fazer essa edição no Registro.

Cenários de exemplo para usar cmdlets para Proteção de Informações do Azure e o serviço Azure Rights Management

É mais eficiente usar rótulos para classificar e proteger arquivos, pois há apenas dois cmdlets de que você precisa, que podem ser executados sozinhos ou juntos: Get-AIPFileStatus e Set-AIPFileLabel. Confira a ajuda desses cmdlets para obter mais informações e exemplos.

No entanto, para proteger ou desproteger arquivos conectando-se diretamente ao serviço Azure Rights Management, normalmente você deve executar uma série de cmdlets, conforme descrito a seguir.

Primeiro, se você precisar se autenticar no serviço Azure Rights Management com uma conta de entidade de serviço em vez de usar sua própria conta, em uma sessão do PowerShell, digite:

Set-RMSServerAuthentication

Quando solicitado, digite os três identificadores, conforme descrito em Pré-requisito 3: proteger ou desproteger arquivos sem interação do usuário.

Para proteger arquivos, você deve baixar os modelos do Rights Management em seu computador e identificar qual deles usar e seu número de ID correspondente. Da saída, você pode copiar a ID do modelo:

Get-RMSTemplate

A saída pode ser semelhante ao seguinte:

TemplateId : {82bf3474-6efe-4fa1-8827-d1bd93339119}

CultureInfo : en-US

Description : This content is proprietary information intended for internal users only. This content cannot be modified.

Name : Contoso, Ltd - Confidential View Only

IssuerDisplayName : Contoso, Ltd

FromTemplate : True

TemplateId : {e6ee2481-26b9-45e5-b34a-f744eacd53b0}

CultureInfo : en-US

Description : This content is proprietary information intended for internal users only. This content can be modified but cannot be copied and printed.

Name : Contoso, Ltd - Confidential

IssuerDisplayName : Contoso, Ltd

FromTemplate : True

FromTemplate : True

Observe que, se você não executar o comando Set-RMSServerAuthentication, será autenticado no serviço Azure Rights Management usando sua própria conta de usuário. Se você estiver em um computador no domínio, as credenciais atuais sempre serão usadas automaticamente. Se estiver em um computador de grupo de trabalho, você será solicitado a entrar no Azure, e essas credenciais serão armazenadas em cache para comandos subsequentes. Nesse cenário, se você precisar entrar como outro usuário, use o cmdlet Clear-RMSAuthentication.

Agora que sabe a ID do modelo, você pode usá-la com o cmdlet Protect-RMSFile para proteger um único arquivo ou todos os arquivos em uma pasta. Por exemplo, para proteger apenas um único arquivo e substituir o original, usando o modelo "Contoso, Ltd – Confidencial":

Protect-RMSFile -File C:\Test.docx -InPlace -TemplateId e6ee2481-26b9-45e5-b34a-f744eacd53b0

A saída pode ser semelhante ao seguinte:

InputFile EncryptedFile

--------- -------------

C:\Test.docx C:\Test.docx

Para proteger todos os arquivos em uma pasta, use o parâmetro -Folder com uma letra de unidade e um caminho ou um caminho UNC. Por exemplo:

Protect-RMSFile -Folder \Server1\Documents -InPlace -TemplateId e6ee2481-26b9-45e5-b34a-f744eacd53b0

A saída pode ser semelhante ao seguinte:

InputFile EncryptedFile

--------- -------------

\Server1\Documents\Test1.docx \Server1\Documents\Test1.docx

\Server1\Documents\Test2.docx \Server1\Documents\Test2.docx

\Server1\Documents\Test3.docx \Server1\Documents\Test3.docx

\Server1\Documents\Test4.docx \Server1\Documents\Test4.docx

Quando a extensão de nome de arquivo não é alterada depois que a proteção é aplicada, você sempre pode usar o cmdlet Get-RMSFileStatus posteriormente para verificar se o arquivo está protegido. Por exemplo:

Get-RMSFileStatus -File \Server1\Documents\Test1.docx

A saída pode ser semelhante ao seguinte:

FileName Status

-------- ------

\Server1\Documents\Test1.docx Protected

Para desproteger um arquivo, é necessário ter direitos de Proprietário ou de Extração de quando o arquivo foi protegido. Ou é necessário executar os cmdlets como um superusuário. Em seguida, use o cmdlet Unprotect. Por exemplo:

Unprotect-RMSFile C:\test.docx -InPlace

A saída pode ser semelhante ao seguinte:

InputFile DecryptedFile

--------- -------------

C:\Test.docx C:\Test.docx

Observe que se os modelos de Rights Management forem alterados, você deve baixá-lo novamente com o Get-RMSTemplate -force.

Active Directory Rights Management Services

Leia esta seção antes de começar a usar os comandos do PowerShell para proteger ou desproteger arquivos quando sua organização usar apenas Active Directory Rights Management Services.

Pré-requisitos

Além dos pré-requisitos para instalar o módulo AzureInformationProtection, a conta usada para proteger ou desproteger arquivos deve ter permissões de leitura e execução para acessar ServerCertification.asmx:

Faça logon em um servidor AD RMS.

Clique em Iniciar e clique em Computador.

Em Explorador de Arquivos, navegue até %systemdrive%\Initpub\wwwroot_wmsc\Certification.

Clique com o botão direito do mouse em ServerCertification.asmx e clique em Propriedades.

Na caixa de diálogo Propriedades de ServerCertification.asmx, clique na guia Segurança.

Clique no botão Continuar ou no botão Editar.

Na caixa de diálogo Permissões para ServerCertification.asmx, clique em Adicionar.

Adicione seu nome de conta. Se outras contas de serviço ou administradores do AD RMS também forem usar esses cmdlets para proteger e desproteger arquivos, adicione seus nomes.

Para proteger ou desproteger arquivos não interativamente, adicione as contas de computador relevantes. Por exemplo, adicione a conta do computador do Windows Server que está configurado para a Infraestrutura de Classificação de Arquivos e que usará um script do PowerShell para proteger arquivos.

Na coluna Permitir, verifique se as caixas de seleção Ler e Executar e Lera estão marcadas.

10. Clique em OK duas vezes.

Cenários de exemplo para usar os cmdlets de Active Directory Rights Management Services

Um cenário típico para esses cmdlets é proteger todos os arquivos em uma pasta usando um modelo de política de direitos ou desproteger um arquivo.

Primeiro, se tiver mais de uma implantação do AD RMS, você precisará dos nomes dos servidores do AD RMS. Para obtê-los, use o cmdlet Get-RMSServer para exibir uma lista de servidores disponíveis:

Get-RMSServer

A saída pode ser semelhante ao seguinte:

Number of RMS Servers that can provide templates: 2

ConnectionInfo DisplayName AllowFromScratch

-------------- ------------- ----------------

Microsoft.InformationAnd… RmsContoso True

Microsoft.InformationAnd… RmsFabrikam True

Para proteger arquivos, você precisa obter uma lista de modelos de RMS para identificar qual deles usar e o número de identificação correspondente. Somente quando você tiver mais de uma implantação do AD RMS, precisará especificar o servidor RMS também.

Da saída, você pode copiar a ID do modelo:

Get-RMSTemplate -RMSServer RmsContoso

A saída pode ser semelhante ao seguinte:

TemplateId : {82bf3474-6efe-4fa1-8827-d1bd93339119}

CultureInfo : en-US

Description : This content is proprietary information intended for internal users only. This content cannot be modified.

Name : Contoso, Ltd - Confidential View Only

IssuerDisplayName : Contoso, Ltd

FromTemplate : True

TemplateId : {e6ee2481-26b9-45e5-b34a-f744eacd53b0}

CultureInfo : en-US

Description : This content is proprietary information intended for internal users only. This content can be modified but cannot be copied and printed.

Name : Contoso, Ltd - Confidential

IssuerDisplayName : Contoso, Ltd

FromTemplate : True

FromTemplate : True

Agora que sabe a ID do modelo, você pode usá-la com o cmdlet Protect-RMSFile para proteger um único arquivo ou todos os arquivos em uma pasta. Por exemplo, para proteger apenas um único arquivo e substituir o original, usando o modelo "Contoso, Ltd – Confidencial":

Protect-RMSFile -File C:\Test.docx -InPlace -TemplateId e6ee2481-26b9-45e5-b34a-f744eacd53b0

A saída pode ser semelhante ao seguinte:

InputFile EncryptedFile

--------- -------------

C:\Test.docx C:\Test.docx

Para proteger todos os arquivos em uma pasta, use o parâmetro -Folder com uma letra de unidade e um caminho ou um caminho UNC. Por exemplo:

Protect-RMSFile -Folder \\Server1\Documents -InPlace -TemplateId e6ee2481-26b9-45e5-b34a-f744eacd53b0

A saída pode ser semelhante ao seguinte:

InputFile EncryptedFile

--------- -------------

\\Server1\Documents\Test1.docx \\Server1\Documents\Test1.docx

\\Server1\Documents\Test2.docx \\Server1\Documents\Test2.docx

\\Server1\Documents\Test3.docx \\Server1\Documents\Test3.docx

\\Server1\Documents\Test4.docx \\Server1\Documents\Test4.docx

Quando a extensão de nome de arquivo não for alterada depois que a proteção for aplicada, sempre será possível usar o cmdlet Get-RMSFileStatus posteriormente para verificar se o arquivo está protegido. Por exemplo:

Get-RMSFileStatus -File \\Server1\Documents\Test1.docx

A saída pode ser semelhante ao seguinte:

FileName Status

-------- ------

\\Server1\Documents\Test1.docx Protected

Para desproteger um arquivo, você deve ter direitos de uso proprietário ou extração de quando o arquivo foi protegido ou ser superusuário do AD RMS. Em seguida, use o cmdlet Unprotect. Por exemplo:

Unprotect-RMSFile C:\test.docx -InPlace

A saída pode ser semelhante ao seguinte:

InputFile DecryptedFile

--------- -------------

C:\Test.docx C:\Test.docx

Como rotular os arquivos não interativamente da Proteção de Informações do Azure

Você pode executar os cmdlets de rótulos não interativamente usando o cmdlet Set-AIPAuthentication. A operação não interativa também é necessária para o verificador da Proteção de Informações do Azure.

Por padrão, quando você executa os cmdlets para rotular, os comandos são executados em seu próprio contexto de usuário em uma sessão interativa do PowerShell. Para executá-los em modo autônomo, crie uma nova conta de usuário do Azure AD para essa finalidade. Em seguida, no contexto desse usuário, execute o cmdlet Set-AIPAuthentication para definir e armazenar credenciais usando um token de acesso do Azure AD. Esta conta de usuário é autenticada e inicializada para o serviço Azure Rights Management. A conta de baixa a política da Proteção de Informações do Azure e os modelos do Rights Management que os rótulos usam.

Observação

Se você usar políticas no escopo, lembre-se de que você precisará adicionar essa conta a suas políticas no escopo.

Na primeira vez que você executar esse cmdlet, precisará entrar na Proteção de Informações do Azure. Especifique o nome da conta de usuário e a senha que você criou para o usuário autônomo. Depois disso, essa conta pode executar os cmdlets de rótulos não interativamente até o token de autenticação expirar.

Para que a conta do usuário possa entrar de modo interativo pela primeira vez, ela precisará ter o direito Fazer logon localmente. Esse direito é o padrão para contas de usuário, mas as políticas da empresa podem proibir essa configuração para contas de serviço. Se esse for o caso, execute Set-AIPAuthentication com o parâmetro Token para que a autenticação seja concluída sem prompt de entrada. Você pode executar esse comando como uma tarefa agendada e conceder à conta o direito reduzido de Fazer logon como trabalho em lotes. Para obter mais informações, consulte as próximas seções.

Quando o token expirar, execute o cmdlet novamente para adquirir um novo token.

Se você executar esse cmdlet sem parâmetros, a conta adquire um token de acesso que é válido por 90 dias ou até a senha expirar.

Para controlar quando o token de acesso expira, execute este cmdlet com parâmetros. Isso permite configurar o token de acesso para um ano, dois anos ou para nunca expirar. Essa configuração exige que você tenha dois aplicativos registrados no Azure Active Directory: um aplicativo Web/API e um aplicativo nativo. Os parâmetros para esse cmdlet usam valores desses aplicativos.

Depois de executar esse cmdlet, você poderá executar os cmdlets dos rótulos no contexto da conta de usuário que você criou.

Para criar e configurar os aplicativos do Azure AD para Set-AIPAuthentication

Em uma nova janela do navegador, entre no portal do Azure.

Para o locatário Azure AD que você usa com o Azure Proteção de Informações, navegue atéGerenciamento> do Azure Active Directory>Registros de aplicativo.

Selecione + Novo registro para criar seu aplicativo Web /aplicativo de API. No painel Registrar um aplicativo , especifique os seguintes valores e clique em Registrar:

Nome:

AIPOnBehalfOfSe preferir, especifique um nome diferente. Ele deve ser exclusivo por locatário.

Tipos de conta com suporte: somente contas neste diretório organizacional

URI de redirecionamento (opcional): Web e

http://localhost

No painel AIPOnBehalfOf , copie o valor da ID do aplicativo (cliente). O valor é semelhante ao seguinte exemplo:

57c3c1c3-abf9-404e-8b2b-4652836c8c66. Esse valor é usado para o parâmetro WebAppId quando você executa o cmdlet Set-AIPAuthentication. Cole e salve o valor para referência posterior.Ainda no painel AIPOnBehalfOf , no menu Gerenciar , selecione Autenticação.

No painel AIPOnBehalfOf - Autenticação , na seção Configurações avançadas , marque a caixa de seleção Tokens de ID e, em seguida, selecione Salvar.

Ainda no painel AIPOnBehalfOf – Autenticação , no menu Gerenciar , selecione Certificados & segredos.

No painel AIPOnBehalfOf - Certificados & segredos , na seção Segredos do cliente , selecione + Novo segredo do cliente.

Para Adicionar um segredo do cliente, especifique o seguinte e selecione Adicionar:

- Descrição:

Azure Information Protection client - Expira: especifique sua escolha de duração (1 ano, 2 anos ou nunca expira)

- Descrição:

De volta ao painel AIPOnBehalfOf – Certificados & segredos, na seção Segredos do cliente, copie a cadeia de caracteres para VALUE. Essa cadeia de caracteres é semelhante ao seguinte exemplo:

+LBkMvddz?WrlNCK5v0e6_=meM59sSAn. Para certificar-se de copiar todos os caracteres, selecione o ícone para Copiar para a área de transferência.É importante que você salve essa cadeia de caracteres porque ela não será exibida novamente e não poderá ser recuperada. Assim como acontece com as informações confidenciais que você usa, armazene o valor salvo com segurança e restrinja o acesso a ele.

Ainda no painel AIPOnBehalfOf - Certificados & segredos , no menu Gerenciar , selecione Expor uma API.

No painel AIPOnBehalfOf – Expor uma API , selecione Definir para a opção URI da ID do Aplicativo e, no valor do URI da ID do Aplicativo , altere a API para http. Essa cadeia de caracteres é semelhante ao seguinte exemplo:

http://d244e75e-870b-4491-b70d-65534953099e.Clique em Salvar.

De volta ao painel AIPOnBehalfOf – Expor uma API , selecione + Adicionar um escopo.

No painel Adicionar um escopo , especifique o seguinte, usando as cadeias de caracteres sugeridas como exemplos e selecione Adicionar escopo:

- Nome do escopo:

user-impersonation - Quem pode consentir? : Administradores e usuários

- Nome de exibição de consentimento do administrador:

Access Azure Information Protection scanner - Descrição do consentimento do administrador:

Allow the application to access the scanner for the signed-in user - Nome de exibição do consentimento do usuário:

Access Azure Information Protection scanner - Descrição do consentimento do usuário:

Allow the application to access the scanner for the signed-in user - Estado: habilitado (o padrão)

- Nome do escopo:

De volta ao painel AIPOnBehalfOf – Expor uma API , feche este painel.

Selecione Permissões de API.

No painelpermissões da API AIPOnBehalfOf | , selecione + Adicionar uma permissão.

Escolha Gerenciamento Correto do Azure, selecione Permissões Delegadas e, em seguida, selecione Criar e acessar conteúdo protegido para os usuários.

Clique em Adicionar uma permissão.

De volta ao painel Permissões de API , na seção Conceder consentimento , selecione

Grant admin consent for <your tenant name>e selecione Sim para o prompt de confirmação.No painel Registros de aplicativo, selecione + Novo registro de aplicativo para criar seu aplicativo nativo agora.

No painel Registrar um aplicativo , especifique as seguintes configurações e selecione Registrar:

- Nome:

AIPClient - Tipos de conta com suporte: somente contas neste diretório organizacional

- URI de redirecionamento (opcional): cliente público (mobile & desktop) e

http://localhost

- Nome:

No painel AIPClient , copie o valor da ID do aplicativo (cliente). O valor é semelhante ao seguinte exemplo:

8ef1c873-9869-4bb1-9c11-8313f9d7f76f.Esse valor é usado para o parâmetro NativeAppId quando você executa o cmdlet Set-AIPAuthentication. Cole e salve o valor para referência posterior.

Ainda no painel AIPClient , no menu Gerenciar , selecione Autenticação.

No painel AIPClient – Autenticação , no menu Gerenciar , selecione Permissões de API.

No painel AIPClient – permissões , selecione + Adicionar uma permissão.

No painel Solicitar permissões de API , selecione Minhas APIs.

Na seção Selecionar uma API , selecione APIOnBehalfOf e marque a caixa de seleção para representação do usuário, como a permissão. Selecione Adicionar Permissões.

De volta ao painel Permissões de API, na seção Conceder consentimento, selecione Conceder consentimento do administrador para <o nome> do locatário e selecione Sim para o prompt de confirmação.

Agora você concluiu a configuração dos dois aplicativos e tem os valores necessários para executar Set-AIPAuthentication com os parâmetros WebAppId, WebAppKey e NativeAppId. De nossos exemplos:

Set-AIPAuthentication -WebAppId "57c3c1c3-abf9-404e-8b2b-4652836c8c66" -WebAppKey "+LBkMvddz?WrlNCK5v0e6_=meM59sSAn" -NativeAppId "8ef1c873-9869-4bb1-9c11-8313f9d7f76f"

Execute este comando no contexto da conta que rotulará e protegerá os documentos de modo não interativo. Por exemplo, uma conta de usuário para os scripts do PowerShell ou a conta de serviço para executar o Verificador da Proteção de Informações do Azure.

Ao executar esse comando pela primeira vez, você precisará entrar, o que criará e armazenará com segurança o token de acesso para sua conta em %localappdata%\Microsoft\MSIP. Após essa conexão inicial, você pode rotular e proteger arquivos de modo não interativo no computador. No entanto, se você usar uma conta de serviço para rotular e proteger arquivos, e essa conta de serviço não puder entrar de modo interativo, use as instruções na seção a seguir para que a conta de serviço possa ser autenticada usando um token.

Especificar e usar o parâmetro Token para Set-AIPAuthentication

Use as seguintes etapas e instruções adicionais para evitar a entrada inicial interativa de uma conta que define rótulos e protege arquivos. Em geral, estas etapas adicionais serão necessárias apenas se essa conta não puder receber o direito Fazer logon localmente, mas tiver recebido o direito Fazer logon como um trabalho em lotes. Por exemplo, esse pode ser o caso de uma conta de serviço que executa o verificador da Proteção de Informações do Azure.

Etapas de alto nível:

Crie um script do PowerShell no computador local.

Execute Set-AIPAuthentication para obter um token de acesso e copie-o para a área de transferência.

Modifique o script do PowerShell para incluir o token.

Crie uma tarefa que execute o script do PowerShell no contexto da conta de serviço que rotulará e protegerá os arquivos.

Confirme se o token foi salvo para a conta de serviço e exclua o script do PowerShell.

Etapa 1: Criar um script do PowerShell no computador local

No seu computador, crie um novo script do PowerShell chamado Aipauthentication.ps1.

Copie e cole o seguinte comando neste script:

Set-AIPAuthentication -WebAppId <ID of the "Web app / API" application> -WebAppKey <key value generated in the "Web app / API" application> -NativeAppId <ID of the "Native" application > -Token <token value>Usando as instruções na seção anterior, modifique esse comando especificando seus próprios valores para os parâmetros WebAppId, WebAppkey e NativeAppId. Neste momento, você ainda não tem o valor do parâmetro Token, que será especificado mais tarde.

Por exemplo:

Set-AIPAuthentication -WebAppId "57c3c1c3-abf9-404e-8b2b-4652836c8c66" -WebAppKey "sc9qxh4lmv31GbIBCy36TxEEuM1VmKex5sAdBzABH+M=" -NativeAppId "8ef1c873-9869-4bb1-9c11-8313f9d7f76f -Token <token value>

Etapa 2: Executar Set-AIPAuthentication para obter um token de acesso e copiá-lo para a área de transferência

Abra uma sessão do Windows PowerShell.

Usando os mesmos valores que você especificou no script, execute o seguinte comando:

(Set-AIPAuthentication -WebAppId <ID of the "Web app / API" application> -WebAppKey <key value generated in the "Web app / API" application> -NativeAppId <ID of the "Native" application >).token | clipPor exemplo:

(Set-AIPAuthentication -WebAppId "57c3c1c3-abf9-404e-8b2b-4652836c8c66" -WebAppKey "sc9qxh4lmv31GbIBCy36TxEEuM1VmKex5sAdBzABH+M=" -NativeAppId "8ef1c873-9869-4bb1-9c11-8313f9d7f76f").token | clip`

Etapa 3: Modificar o script do PowerShell para fornecer o token

Em seu script do PowerShell, especifique o valor do token colando a cadeia de caracteres da área de transferência e salve o arquivo.

Assinar o script. Se você não assinar o script (mais seguro), você precisará configurar o Windows PowerShell no computador que executará os comandos de definição de rótulos. Por exemplo, execute uma sessão do Windows PowerShell com a opção Executar como Administrador e, em seguida, digite:

Set-ExecutionPolicy RemoteSigned. No entanto, essa configuração permite que todos os scripts não assinados sejam executados quando são armazenados neste computador (menos seguro).Para obter mais informações sobre a assinatura de scripts do Windows PowerShell, consulte about_Signing na biblioteca de documentação do PowerShell.

Copie este script do PowerShell para o computador que rotulará e protegerá arquivos e exclua o original do computador. Por exemplo, você copia o script do PowerShell para C:\Scripts\Aipauthentication.ps1 em um computador Windows Server.

Etapa 4: Criar uma tarefa que executará o script do PowerShell

Verifique se a conta de serviço que rotulará e protegerá arquivos tem o direito Fazer logon como um trabalho em lotes.

No computador que rotulará e protegerá arquivos, abra o Agendador de Tarefas e crie uma nova tarefa. Configure essa tarefa para ser executada como a conta de serviço que rotulará e protegerá arquivos e, em seguida, configure os seguintes valores para as Ações:

Ação:

Start a programPrograma/script:

Powershell.exeAdicionar argumentos (opcional):

-NoProfile -WindowStyle Hidden -command "&{C:\Scripts\Aipauthentication.ps1}"Para a linha de argumento, especifique seus próprios nome de arquivo e caminho, se eles forem diferentes do exemplo.

Execute essa tarefa manualmente.

Etapa 5: confirmar se o token foi salvo e excluir o script do PowerShell

Confirme se o token agora está armazenado na pasta %localappdata%\Microsoft\MSIP para o perfil da conta de serviço. Esse valor é protegido pela conta de serviço.

Exclua o script do PowerShell que contém o valor do token (por exemplo, Aipauthentication.ps1).

Opcionalmente, exclua a tarefa. Se o token expirar, repita esse processo. Para facilitar, deixe a tarefa configurada para que ela esteja pronta para ser executada novamente quando você copiar o novo script do PowerShell com o novo valor do token.

Próximas etapas

Para que o cmdlet ajuda quando você estiver em uma sessão do PowerShell, digite Get-Help <cmdlet name> cmdlet e use o parâmetro -online para ler as informações mais atualizadas. Por exemplo:

Get-Help Get-RMSTemplate -online

Para obter informações adicionais que talvez sejam necessárias para dar suporte ao cliente de Proteção de Informações do Azure, confira: