Observação

O acesso a essa página exige autorização. Você pode tentar entrar ou alterar diretórios.

O acesso a essa página exige autorização. Você pode tentar alterar os diretórios.

Pode utilizar qualquer solução de gestão de dispositivos móveis (MDM) para integrar dispositivos macOS em soluções do Microsoft Purview, como a Prevenção de Perda de Dados de Ponto Final (DLP).

Importante

Utilize este procedimento se não tiver Microsoft Defender para Ponto de Extremidade (MDPE) implementados nos seus dispositivos macOS.

Aplica-se a:

Dica

Se você não é um cliente E5, use a avaliação das soluções do Microsoft Purview de 90 dias para explorar como os recursos adicionais do Purview podem ajudar sua organização a gerenciar as necessidades de segurança e conformidade de dados. Comece agora no hub de avaliações do Microsoft Purview. Saiba mais detalhes sobre assinatura e termos de avaliação.

Antes de começar

- OPCIONAL: instale o browser v95+ Microsoft Edge nos seus dispositivos macOS para suporte DLP de Ponto Final nativo no Microsoft Edge.

Observação

São suportadas as três versões principais mais recentes do macOS.

Integrar dispositivos em soluções do Microsoft Purview com qualquer MDM

Pré-requisitos

- Tem de ter Microsoft Defender versão 101.25012.0005 ou mais recente do cliente Antimalware instalada no dispositivo.

- Transfira os seguintes ficheiros.

| Arquivo | Descrição |

|---|---|

| mdatp.mobileconfig | Este é o ficheiro agrupado. |

| schema.json | Este é o ficheiro de preferência MDPE. |

Dica

Recomendamos que transfira o ficheiro mdatp.mobileconfig agrupado, em vez dos ficheiros individual.mobileconfig. O ficheiro agrupado inclui os seguintes ficheiros necessários:

- accessibility.mobileconfig

- fulldisk.mobileconfig

- netfilter.mobileconfig

- sysext.mobileconfig

Se algum destes ficheiros for atualizado, terá de transferir o pacote atualizado ou transferir cada ficheiro atualizado individualmente.

Obter os pacotes de integração e instalação do dispositivo

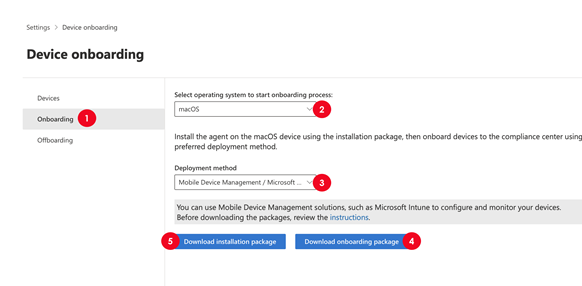

No portal do Microsoft Purview, abra Definições>Integração do Dispositivo e, em seguida, selecione Inclusão.

Para o valor Selecionar sistema operativo para iniciar o processo de inclusão, selecionemacOS.

Para Método de implementação, escolha Mobile Gerenciamento de Dispositivos/Microsoft Intune.

Selecione Transferir pacote de inclusão e, em seguida, extraia os conteúdos do pacote de inclusão do dispositivo. O ficheiro DeviceComplianceOnboarding.plist é transferido para a pasta JAMF.

Selecione Transferir pacote de instalação.

Implementar pacotes de inclusão

- Crie um novo perfil de configuração na MDM. Utilize os seguintes valores (se aplicável):

- Name:MDATP onboarding for macOS (Inclusão de MDATP para macOS)

- Descrição: *Integração do MDATP EDR para macOS

- Categoria:nenhum

- Método de distribuição: *`instalar automaticamente

- Nível:nível do computador

- Carregar DeviceComplianceOnboarding.plist como definições personalizadas

- Introduza

com.microsoft.wdav.atpcomo o Domínio de Preferência, - Escolha Salvar. Veja a documentação da MDM sobre como criar o perfil de configuração.

Configurar as preferências da aplicação

Importante

Tem de utilizar com.microsoft.wdav como o valor domínio de preferência . Microsoft Defender para Ponto de Extremidade utiliza este nome e com.microsoft.wdav.ext para carregar as definições geridas.

Para obter informações sobre como criar um novo perfil de configuração, veja a documentação da MDM.

- Crie um novo perfil de configuração. Utilize estes valores (se aplicável):

- Name:MDATP MDAV configuration settings (Definições de configuração MDAV do MDATP)

- Descrição:deixe esta opção em branco

- Categoria:nenhum

- Método de distribuição:instalar automaticamente

- Nível:nível do computador

Adicione o

schema.jsoncomo um esquema personalizado no perfil de configuração.Em Propriedades de Domínio de Preferência, localize Prevenção de Perda de Dados e selecione

enabled.Guarde o perfil depois de ajustar outras definições de MDPE (se necessário).

Implementar perfis de configuração do sistema

Para obter informações sobre como implementar perfis de configuração do sistema, veja a documentação da MDM.

- Crie um novo perfil de configuração ao carregar o ficheiro para a

mdatp.mobileconfigMDM.

Registar Identidade

Consoante a configuração, regista a identidade Microsoft Entra do através de um destes dois métodos.

Método 1: Registar sem o Microsoft Intune Portal da Empresa

- Instale qualquer aplicação da Microsoft, como o Microsoft Office, o Teams ou o Microsoft Edge. Quando o utilizador inicia sessão com uma conta Microsoft Entra válida, essa conta é registada como a avaliação da política UPN para DLP. As contas Microsoft pessoais não são consideradas válidas. O dispositivo poderá ter de reiniciar para concluir o registo.

Método 2: Registar com o Microsoft Intune Portal da Empresa

Este método destina-se a utilizadores cujos dispositivos macOS não utilizam aplicações Microsoft.

Pode Obter o Microsoft Intune Portal da Empresa se ainda não o tiver.

- Implemente o plug-in SSO do Microsoft Enterprise para dispositivos Apple nos respetivos dispositivos macOS geridos através da sua solução MDM. O Microsoft Intune Portal da Empresa para macOS fornece o plug-in SSO para uma experiência de utilizador suave. Por isso, o Microsoft Intune Portal da Empresa tem de ser instalado no dispositivo macOS, mas o utilizador não precisa de ter sessão iniciada no portal Intune Empresa. Quando o utilizador inicia sessão em qualquer aplicação que não seja da Biblioteca de Autenticação da Microsoft (MSAL), como o browser Safari, o plug-in SSO está ativado para registar o UPN. O dispositivo poderá ter de reiniciar para concluir o registo.

Para obter informações sobre a resolução de problemas da Extensão SSO do Microsoft Enterprise, aceda a Resolução de problemas do plug-in da Extensão SSO do Microsoft Enterprise em dispositivos Apple.

Exclusão de dispositivos macOS com qualquer MDM

Importante

A exclusão faz com que o dispositivo deixe de enviar dados do sensor para o portal. No entanto, os dados do dispositivo, incluindo referências a quaisquer alertas que tenha tido, serão retidos até seis meses.

Se não estiver a utilizar MDPE, desinstale a aplicação. Veja a documentação da MDM para obter instruções específicas de MDM para desinstalação.

Reinicie o dispositivo macOS. (Algumas aplicações podem perder a funcionalidade de impressão até serem reiniciadas.)