Visão geral – Aplicar princípios de Confiança Zero à IaaS do Azure

Resumo: Para aplicar os princípios de Confiança Zero aos componentes e à infraestrutura de IaaS do Azure, você deve primeiro entender a arquitetura de referência comum e os componentes do armazenamento do Azure, das máquinas virtuais e das redes virtuais spoke e hub.

Esta série de artigos ajuda você a aplicar os princípios de Confiança Zero às cargas de trabalho na IaaS do Microsoft Azure com base em uma abordagem multidisciplinar para aplicar os princípios de Confiança Zero. Confiança Zero é uma estratégia de segurança. Não se trata de um produto ou serviço, mas de uma abordagem para projetar e implementar o seguinte conjunto de princípios de segurança:

- Verificação explícita

- Usar o acesso de privilégio mínimo

- Pressupor a violação

A implementação da mentalidade de Confiança Zero para "assumir a violação, nunca confiar, sempre verificar" exige mudanças na infraestrutura de nuvem, na estratégia de implantação e na implementação.

Esta série inicial de cinco artigos (incluindo esta introdução) mostra como aplicar a abordagem de Confiança Zero a um cenário comum de negócios de TI baseado em serviços de infraestrutura. O trabalho é dividido em unidades que podem ser configuradas em conjunto da seguinte maneira:

- Armazenamento do Azure

- Máquinas virtuais

- Redes virtuais spoke (VNets) para cargas de trabalho baseadas em máquina virtual

- Redes virtuais de hub para dar suporte ao acesso a muitas cargas de trabalho no Azure

Para obter mais informações, consulte Aplicar os princípios do Confiança Zero à Área de Trabalho Virtual do Azure.

Observação

Artigos adicionais serão adicionados a esta série no futuro, incluindo como as organizações podem aplicar uma abordagem de Confiança Zero a aplicativos, redes, dados e serviços de DevOps com base em ambientes de negócios de TI reais.

Importante

Esta orientação de Confiança Zero descreve como usar e configurar várias soluções e recursos de segurança disponíveis no Azure para uma arquitetura de referência. Vários outros recursos também fornecem orientações de segurança para essas soluções e recursos, incluindo:

Para descrever as instruções de como aplicar a abordagem Confiança Zero, esta diretriz tem como meta um padrão comum usado na produção por muitas organizações: um aplicativo baseado em máquina virtual hospedado em uma VNet (e aplicativo IaaS). Esse é um padrão comum para organizações que migram aplicativos locais para o Azure, o que às vezes é chamado de "lift-and-shift". A arquitetura de referência inclui todos os componentes necessários para dar suporte a esse aplicativo, inclusive serviços de armazenamento e uma VNet de hub.

A arquitetura de referência reflete um padrão de implantação comum em ambientes de produção. Ela não se baseia nas zonas de destino em escala empresarial recomendadas no Cloud Adoption Framework (CAF), embora muitas das melhores práticas no CAF estejam incluídas na arquitetura de referência, como o uso de uma VNet dedicada para hospedar componentes que agenciam o acesso ao aplicativo (VNet de hub).

Se você estiver interessado em conhecer as diretrizes recomendadas nas zonas de destino do Cloud Adoption Framework Azure, consulte estes recursos:

Arquitetura de referência

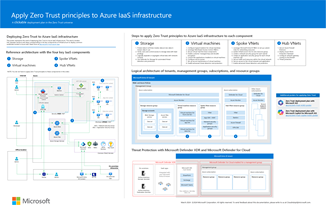

A figura a seguir mostra a arquitetura de referência para essa diretriz de Confiança Zero.

Esta arquitetura contém:

- Vários componentes e elementos de IaaS, incluindo diferentes tipos de usuários e consumidores de TI acessando o aplicativo de diferentes sites. como o Azure, a internet, o local e filiais.

- Um aplicativo comum de três camadas que contém uma camada de front-end, uma camada de aplicativo e uma camada de dados. Todas as camadas são executadas em máquinas virtuais dentro de uma VNet chamada SPOKE. O acesso ao aplicativo é protegido por outra VNet chamada HUB que contém serviços de segurança adicionais.

- Alguns dos serviços de PaaS mais usados no Azure que dão suporte a aplicativos de IaaS, incluindo o RBAC (controle de acesso baseado em função) e o Microsoft Entra ID, que contribuem para a abordagem de segurança de Confiança Zero.

- Blobs de armazenamento e arquivos de armazenamento que fornecem armazenamento de objetos para os aplicativos e arquivos compartilhados pelos usuários.

Esta série de artigos percorre as recomendações de implementação da Confiança Zero para a arquitetura de referência, abordando cada uma dessas peças maiores hospedadas no Azure, conforme mostrado aqui.

O diagrama descreve as áreas grandes da arquitetura que são abordadas por cada artigo desta série:

É importante observar que a diretriz nesta série de artigos é mais específica para esse tipo de arquitetura do que a diretriz fornecida na Cloud Adoption Framework e nas arquiteturas de zona de destino do Azure. Se você aplicou as diretrizes em qualquer um desses recursos, não deixe de analisar também esta série de artigos para obter recomendações adicionais.

Reconhecimento dos componentes do Azure

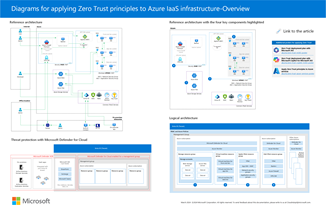

O diagrama de arquitetura de referência fornece uma exibição topológica do ambiente. Também é importante ver logicamente como cada um dos componentes pode ser organizado no ambiente do Azure. O diagrama a seguir fornece uma maneira de organizar assinaturas e grupos de recursos. As assinaturas do Azure podem ser organizadas de modo diferente.

Neste diagrama, a infraestrutura do Azure está contida em um locatário do Entra ID. A tabela a seguir descreve as diferentes seções mostradas no diagrama.

Assinaturas do Azure

Você pode distribuir os recursos em mais de uma assinatura, onde cada assinatura pode ter funções diferentes, como assinatura de rede ou assinatura de segurança. Isso é descrito na documentação da Cloud Adoption Framework e da zona de destino do Azure mencionada anteriormente. As diferentes assinaturas também podem conter ambientes diferentes, como ambientes de produção, desenvolvimento e testes. Depende de como você deseja separar seu ambiente e do número de recursos que terá em cada um deles. Uma ou mais assinaturas podem ser gerenciadas juntas usando um grupo de gerenciamento. Isso dá a você a capacidade de aplicar permissões com controle de acesso baseado em função (RBAC) e políticas do Azure a um grupo de assinaturas, em vez de configurar cada assinatura individualmente.

Microsoft Defender para Nuvem e Azure Monitor

Para cada assinatura do Azure, um conjunto de soluções do Azure Monitor e do Defender para Nuvem está disponível. Se você gerenciar essas assinaturas por meio de um Grupo de Gerenciamento, poderá consolidar em um único portal todas as funcionalidades do Azure Monitor e do Defender para Nuvem. Por exemplo, a Pontuação Segura, fornecida pelo Defender para Nuvem, está consolidada para todas as suas assinaturas, usando um Grupo de Gerenciamento como escopo.

Grupo de recursos de armazenamento (1)

A conta de armazenamento está contida em um grupo de recursos dedicado. Você pode isolar cada conta de armazenamento em um grupo de recursos diferente para obter um controle de permissão mais granular. Os serviços de armazenamento do Azure estão contidos em uma conta de armazenamento dedicada. Você pode ter uma conta de armazenamento para cada tipo de carga de trabalho de armazenamento, por exemplo, um armazenamento de objetos (também chamado de Armazenamento de Blobs) e Arquivos do Azure. Isso fornece controle de acesso mais granular e pode melhorar o desempenho.

Grupo de recursos da máquina virtual (2)

As máquinas virtuais estão contidas em um grupo de recursos. Você também pode ter cada tipo de máquina virtual para camadas de carga de trabalho, como front-end, aplicativo e dados em diferentes grupos de recursos para isolar ainda mais o controle de acesso.

Grupos de recursos de VNet spoke (3) e hub (4) em assinaturas separadas

A rede e outros recursos para cada uma das VNets na arquitetura de referência são isolados dentro de grupos de recursos dedicados para VNets spoke e hub. Essa organização funciona bem quando a responsabilidade por eles reside em equipes diferentes. Outra opção é organizar esses componentes colocando todos os recursos de rede em um grupo de recursos e os recursos de segurança em outro. Depende de como sua organização está configurada para gerenciar esses recursos.

Proteção contra ameaças com o Microsoft Defender para Nuvem

O Microsoft Defender para Nuvem é uma solução de XDR (detecção e resposta estendida) que coleta, correlaciona e analisa automaticamente dados de sinais, ameaças e alertas de todo o ambiente. O Defender para Nuvem destina-se a ser usado com o Microsoft Defender XDR para fornecer maior alcance de proteção correlacionada do seu ambiente, conforme mostrado no diagrama a seguir.

No diagrama:

- O Defender para Nuvem está habilitado para um grupo de gerenciamento que inclui várias assinaturas do Azure.

- O Microsoft Defender XDR está habilitado para aplicativos e dados do Microsoft 365, aplicativos SaaS integrados ao Microsoft Entra ID e servidores locais do AD DS (Active Directory Domain Services).

Para obter mais informações sobre como configurar grupos de gerenciamento e habilitar o Defender para Nuvem, veja:

- Organizar assinaturas em grupos de gerenciamento e atribuir funções aos usuários

- Habilitar o Defender para Nuvem em todas as assinaturas de um grupo de gerenciamento

Soluções de segurança nesta série de artigos

O Confiança Zero envolve a aplicação de várias disciplinas de segurança e proteção de informações em conjunto. Nesta série de artigos, essa abordagem multidisciplinar é aplicada a cada uma das unidades de trabalho para componentes de infraestrutura da seguinte forma:

Aplicar princípios de Confiança Zero ao armazenamento do Azure

- Proteja os dados em todos os três modos: dados inativos, dados em trânsito e dados em uso

- Verifique os usuários e controle o acesso aos dados de armazenamento com o mínimo de privilégios

- Separar ou segregar logicamente dados críticos com controles de rede

- Usar o Defender para Armazenamento para detecção e proteção automatizadas de ameaças

Aplicar princípios de Confiança Zero a máquinas virtuais no Azure

- Configurar isolamento lógico para máquinas virtuais

- Aproveitar RBAC (controle de acesso baseado em função)

- Componentes de inicialização de máquina virtual segura

- Habilitar chaves gerenciadas pelo cliente e criptografia dupla

- Controlar os aplicativos instalados em máquinas virtuais

- Configurar o acesso seguro

- Configurar a manutenção segura de máquinas virtuais

- Habilitar a detecção e a proteção avançadas de ameaças

Aplicar princípios de Confiança Zero a uma VNet spoke no Azure

- Aproveite o Microsoft Entra RBAC ou configure funções personalizadas para recursos de rede

- Isolar a infraestrutura em grupo de recursos próprio

- Criar um grupo de segurança de rede em cada sub-rede

- Crie grupos de segurança de aplicativo para cada função de máquina virtual

- Proteja o tráfego e os recursos na VNet

- Acesso seguro a VNet e aplicativo

- Habilitar a detecção e a proteção avançadas de ameaças

Aplicar princípios de Confiança Zero a uma VNet de hub no Azure

- Proteja a Firewall do Azure Premium

- Implantar a Proteção contra DDoS do Azure Standard

- Configurar o roteamento do gateway de rede para o firewall

- Configurar proteção contra ameaças

Treinamento recomendado para Confiança Zero

A seguir estão os módulos de treinamento recomendados para a Confiança Zero.

Gerenciamento e governança do Azure

| Treinamento | Descrever o gerenciamento e a governança do Azure |

|---|---|

|

O treinamento Conceitos Básicos do Microsoft Azure é composto por três roteiros de aprendizagem: Conceitos básicos do Microsoft Azure: Descrever conceitos de nuvem, Descrever a arquitetura e os serviços do Azure e Descrever o gerenciamento e a governança do Azure. Conceitos Básicos do Microsoft Azure: Descrever o gerenciamento e a governança do Azure é o terceiro roteiro de aprendizagem em Conceitos Básicos do Microsoft Azure. Este roteiro de aprendizagem explora os recursos de gerenciamento e governança disponíveis para ajudar você a gerenciar seus recursos locais e na nuvem. Este roteiro de aprendizagem ajuda a preparar você para o Exame AZ-900: Conceitos básicos do Microsoft Azure. |

Configurar o Azure Policy

| Treinamento | Configurar o Azure Policy |

|---|---|

|

Aprenda a configurar o Azure Policy para implementar os requisitos de conformidade. Neste módulo, você saberá como: |

Gerenciar operações de segurança

| Treinamento | Gerenciar operação de segurança |

|---|---|

|

Depois de implantar e proteger seu ambiente do Azure, aprenda a monitorar, operar e melhorar continuamente a segurança das suas soluções. Este caminho de aprendizado ajuda a prepará-lo para o Exame AZ-500: Tecnologias de Segurança do Microsoft Azure. |

Configurar a segurança de armazenamento

| Treinamento | Configurar a segurança de armazenamento |

|---|---|

|

Aprenda a configurar recursos comuns de segurança do Armazenamento do Microsoft Azure, como assinaturas de acesso de armazenamento. Neste módulo, você saberá como: |

Configurar Firewall do Azure

| Treinamento | Configurar Firewall do Azure |

|---|---|

|

Você aprenderá a configurar o Firewall do Azure incluindo regras de firewall. Depois de concluir este módulo, você será capaz de: |

Para obter mais treinamento sobre segurança no Azure, veja estes recursos no catálogo da Microsoft:

Segurança no Azure | Microsoft Learn

Próximas etapas

Consulte estes artigos adicionais para aplicar os princípios de confiança zero ao Azure:

- Para IaaS do Azure:

- Área de Trabalho Virtual do Azure

- WAN Virtual do Azure

- Aplicativos IaaS no Amazon Web Services

- Microsoft Sentinel e Microsoft Defender XDR

Ilustrações técnicas

Este cartaz fornece uma visão geral de uma única página dos componentes da IaaS do Azure como arquiteturas lógicas e de referência, juntamente com as etapas para garantir que esses componentes tenham os princípios "nunca confie, sempre verifique" do modelo de confiança zero aplicados.

| Item | Guias de soluções relacionadas |

|---|---|

PDF | Visio Atualização: março de 2024 |

Este cartaz apresenta as arquiteturas lógica e de referência e as configurações detalhadas dos componentes separados da confiança zero para IaaS do Azure. Use as páginas deste pôster para departamentos de TI ou especialidades separados ou, com a versão do arquivo do Microsoft Visio, personalize os diagramas para a infraestrutura.

| Item | Guias de soluções relacionadas |

|---|---|

PDF | Visio Atualização: março de 2024 |

Para ilustrações técnicas adicionais, clique aqui.

Referências

Consulte os links a seguir para saber mais sobre os vários serviços e tecnologias mencionados neste artigo.

- O que é o Azure — Serviços em nuvem da Microsoft

- IaaS (infraestrutura como serviço) do Azure

- Máquinas Virtuais (VMs) para Linux e Windows

- Introdução ao Armazenamento do Azure

- Rede Virtual do Azure

- Introdução à segurança do Azure

- Diretrizes de implementação de Confiança Zero

- Visão geral do Microsoft Cloud Security Benchmark

- Visão geral das linhas de base de segurança do Azure

- Criar a primeira camada de defesa com os serviços de Segurança do Azure

- Arquiteturas de referência de segurança cibernética da Microsoft

Comentários

Em breve: Ao longo de 2024, eliminaremos os problemas do GitHub como o mecanismo de comentários para conteúdo e o substituiremos por um novo sistema de comentários. Para obter mais informações, consulte https://aka.ms/ContentUserFeedback.

Enviar e exibir comentários de