Explorar casos de uso da resposta do XDR (Detecção Estendida e Resposta)

Veja os exemplos de casos de uso de detecção e mitigação a seguir.

Detecção de ameaças

Esse cenário ilustra um caso em que Microsoft Defender para Ponto de Extremidade detecta uma carga mal-intencionada (que pode vir de qualquer origem, incluindo email pessoal ou uma unidade USB).

A vítima recebe um email mal-intencionado em uma conta de email pessoal não protegida pelo Microsoft Defender para Office 365 (MDO) ou em uma unidade USB e abre o anexo. Quando o anexo é aberto, o malware infecta o computador. O usuário não sabe que ocorreu um ataque. Mas o MDE (Microsoft Defender para Ponto de Extremidade) detecta esse ataque, gera um alerta para operações de segurança e fornece detalhes sobre a ameaça à equipe de segurança. Desabilitar o acesso do usuário do dispositivo enquanto estiver infectado – o MDE comunica ao Intune que o nível de risco nesse ponto de extremidade foi alterado. Uma política de conformidade do Intune configurada com uma severidade de nível de risco MDE é disparada e marca a conta como incompatível com a política das organizações. O acesso condicional criado no Microsoft Entra ID bloqueia o acesso do usuário aos aplicativos.

Remediação

O MDE corrige a ameaça – seja por meio de correção automatizada, aprovação de analistas de segurança de correção automatizada ou investigação manual de ameaças por analistas.

O MDE também corrige essa ameaça em sua empresa e em nossos clientes do Microsoft MDE adicionando informações sobre esse ataque ao sistema de Inteligência contra Ameaças da Microsoft

Compartilhar a Inteligência e Restaurar o Acesso

Restaurar o acesso – depois que os dispositivos infectados forem corrigidos, o MDE enviará um sinal ao Intune para alterar o status de risco do dispositivo, e o acesso condicional do Microsoft Entra ID em seguida permitirá o acesso aos recursos corporativos (mais no próximo slide). Corrigir variantes de ameaças no MDO e em outras pessoas – os sinais de ameaça na inteligência contra ameaças da Microsoft são usados pelas ferramentas da Microsoft que protegem outras partes da superfície de ataque da sua organização. O MDO e o Microsoft Defender para Nuvem usam os sinais para detectar e corrigir ameaças em email, colaboração de escritório, Azure e muito mais.

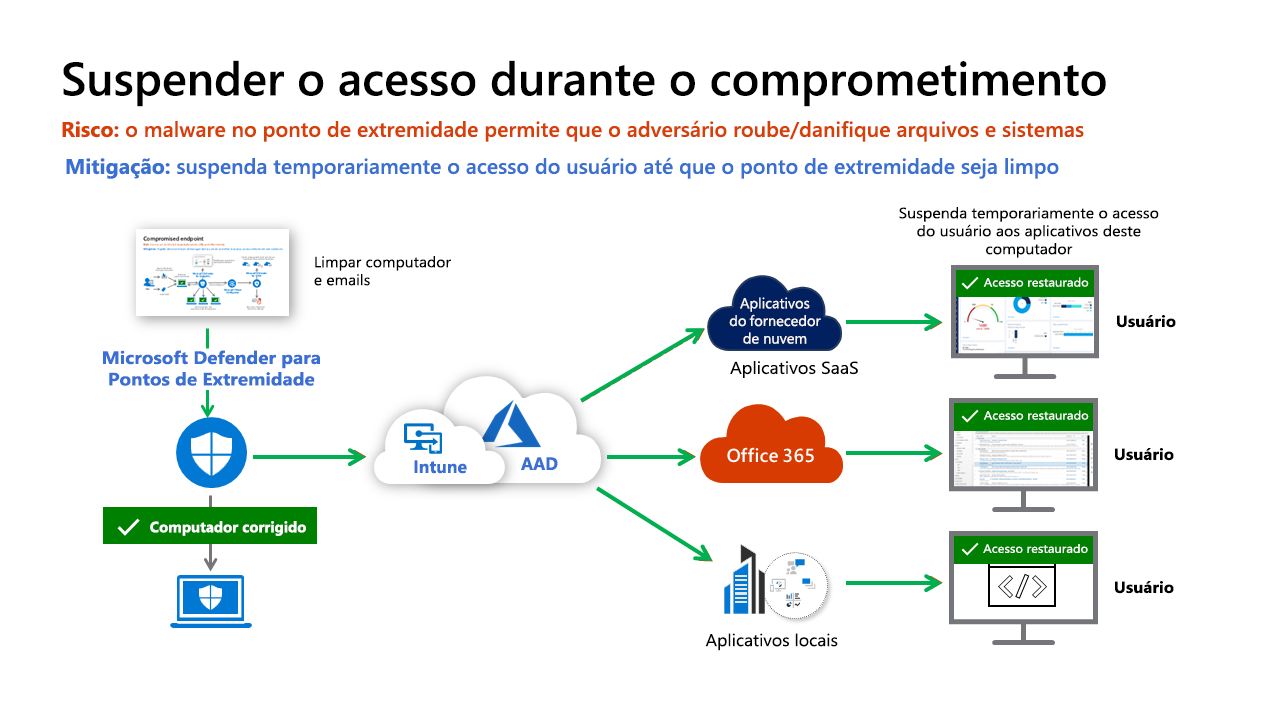

do gráfico anterior, quando o dispositivo do usuário ainda estava comprometido

Acesso Restrito

O acesso condicional sabe sobre o risco do dispositivo porque o Microsoft Defender para Ponto de Extremidade (MDE) notificou o Intune, que então atualizou o status de conformidade do dispositivo no Microsoft Entra ID.

Durante esse tempo, o usuário é impedido de acessar recursos corporativos. Isso se aplica a todas as novas solicitações de recursos e bloqueia qualquer acesso atual a recursos que dão suporte à CAE (avaliação de acesso contínuo). As pessoas serão capazes de realizar tarefas gerais de produtividade na Internet, como pesquisar no YouTube, acessar a Wikipédia e qualquer outra atividade que não exija autenticação corporativa, mas não terão acesso a recursos corporativos.

Acesso restaurado

Depois que a ameaça for corrigida e limpa, o MDE enviará um gatilho ao Intune para atualizar o Microsoft Entra ID, e o acesso condicional restaurará o acesso do usuário aos recursos corporativos.

Isso reduz o risco para a organização, garantindo que os invasores que possam estar no controle desses dispositivos não consigam acessar os recursos corporativos, diminuindo o impacto na produtividade do usuário para minimizar a interrupção dos processos empresariais.