Cenário: API Web chamando API Web (Cenário On-Behalf-Of)

Aplica-se a: Windows Server 2022, Windows Server 2019, AD FS 2019 e posterior

Saiba como criar uma API Web chamando outra API Web em nome do usuário.

Antes de ler este artigo, você deve estar familiarizado com os conceitos do AD FS e o fluxo Behalf_Of

Visão geral

Um cliente (aplicativo Web), não representado no diagrama abaixo, chama uma API Web protegida e fornece um token de portador JWT em seu cabeçalho Http "Autorização".

A API Web protegida valida o token e usa o método MSAL AcquireTokenOnBehalfOf para solicitar (do AD FS) outro token para que possa, por si só, chamar uma segunda API Web (chamada de API Web downstream) em nome do usuário.

A API Web protegida usa esse token para chamar uma API Web downstream. Também pode chamara AcquireTokenSilentlater para solicitar tokens para outras APIs downstream (mas ainda em nome do mesmo usuário). AcquireTokenSilent atualiza o token quando necessário.

Para entender melhor como configurar em nome do cenário de autenticação no AD FS, vamos usar um exemplo disponível aqui e acompanhar passo a passo a configuração de código e registro do aplicativo.

Pré-requisitos

- Ferramentas de cliente do GitHub

- AD FS 2019 ou posterior configurado e em execução

- Visual Studio 2013 ou posterior.

Registro de aplicativo no AD FS

Esta seção mostra como registrar o Aplicativo Nativo como um cliente público e APIs Web como RP (Terceiras Partes Confiáveis) no AD FS

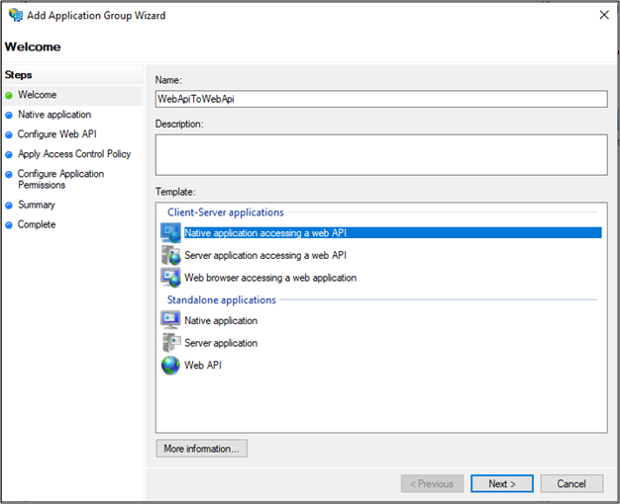

No Gerenciamento dos AD FS, clique com o botão direito do mouse em Grupos de Aplicativos e selecione Adicionar Grupo de Aplicativos.

No Assistente de Grupo de Aplicativos, para o Nome, insira WebApiToWebApi e, em Aplicativos cliente-servidor, selecione o aplicativo Nativo acessando um modelo de API Web. Clique em Avançar.

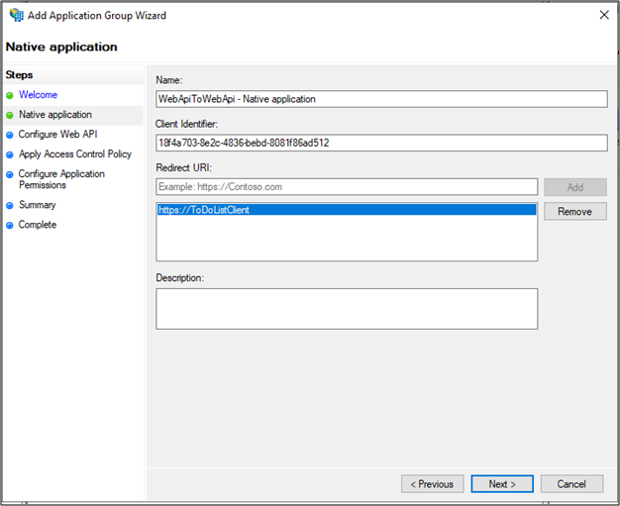

Copiar o valor do Identificador do Cliente. Ele será usado posteriormente como o valor de ClientId no arquivo App.config do aplicativo. Insira o seguinte para URI de redirecionamento: – https://ToDoListClient. Clique em Adicionar. Clique em Avançar.

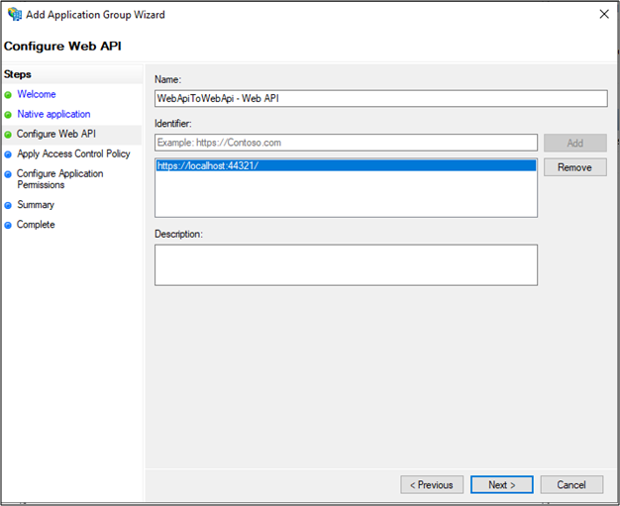

Na tela Configurar API Web, insira o Identificador:https://localhost:44321/. Clique em Adicionar. Clique em Próximo. Esse valor será usado posteriormente nos arquivos App.config e Web.config do aplicativo.

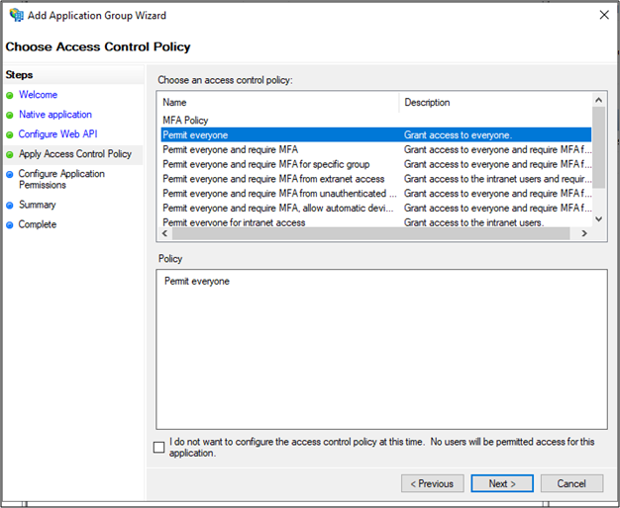

Na tela Aplicar Política de Controle de Acesso, selecione Permitir todos e clique em Avançar.

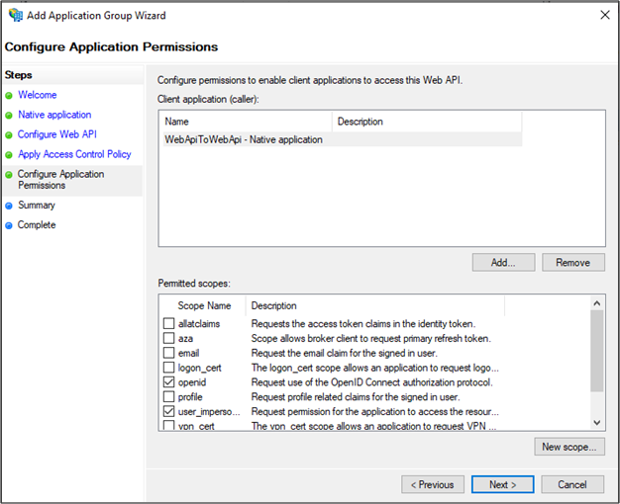

Na tela Configurar Permissões de Aplicativo, selecione openid e user_impersonation. Clique em Avançar.

Na tela Resumo, clique em Avançar.

Na tela Concluído, clique em Fechar.

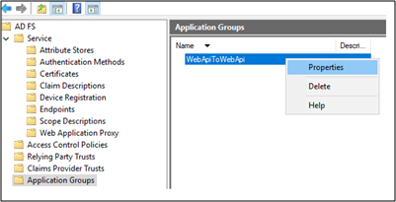

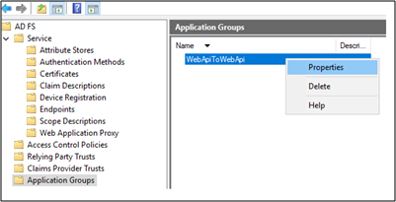

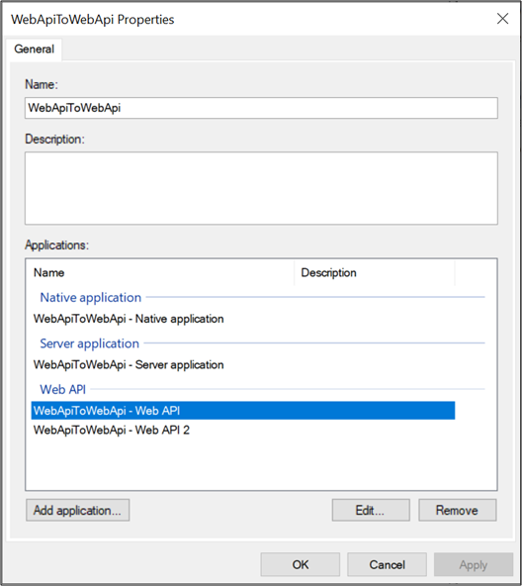

No Gerenciamento do AD FS, clique em Grupos de Aplicativos e selecione o grupo de aplicativos WebApiToWebApi. Clique com o botão direito do mouse e selecione Propriedades.

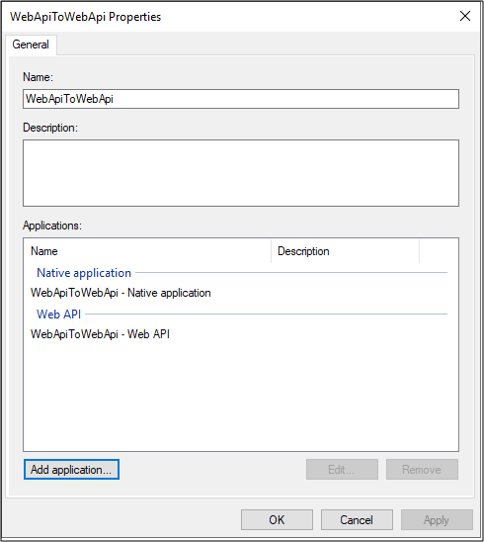

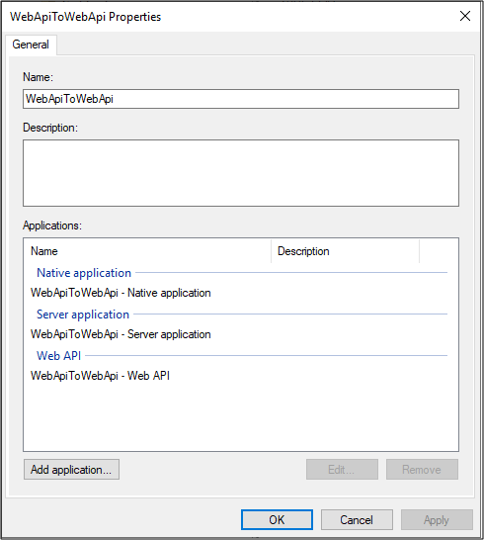

Na tela de propriedades WebApiToWebApi, clique em Adicionar aplicativo….

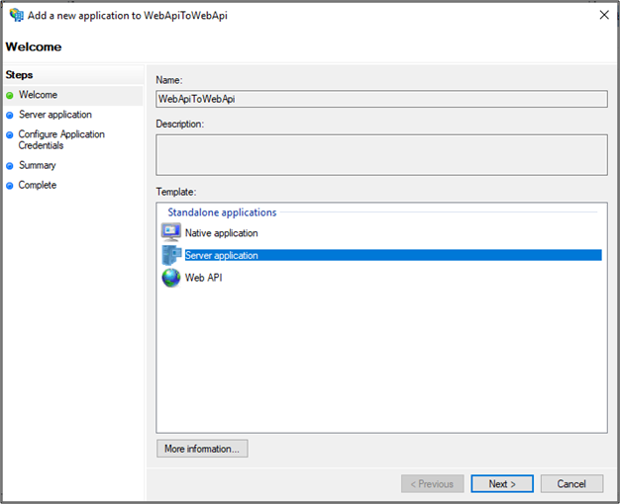

Em Aplicativos autônomos, selecione Aplicativo de servidor.

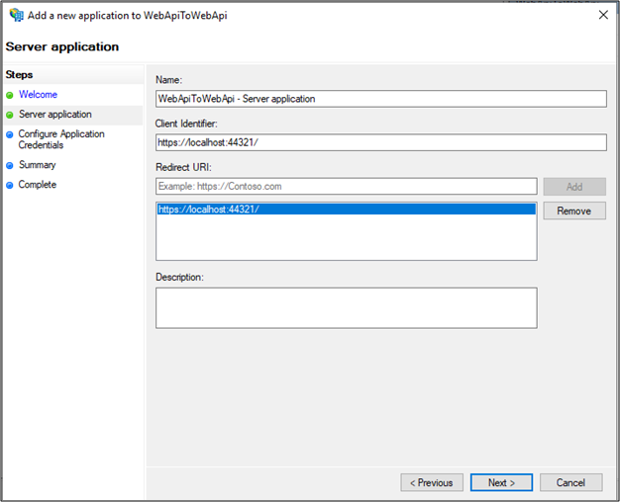

Na tela Aplicativo de Servidor, adicione https://localhost:44321/ como o Identificador do Cliente e o URI de Redirecionamento.

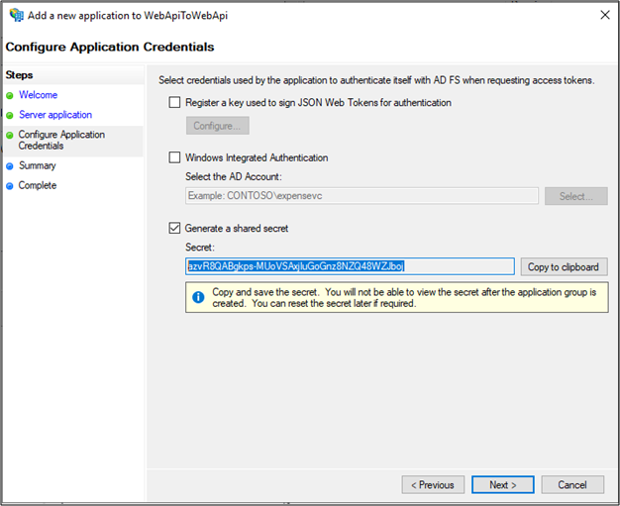

Na tela Configurar Credenciais do Aplicativo, selecione Gerar um segredo compartilhado. Copie o segredo para uso posterior.

Na tela Resumo, clique em Avançar.

Na tela Concluído, clique em Fechar.

No Gerenciamento do AD FS, clique em Grupos de Aplicativos e selecione o grupo de aplicativos WebApiToWebApi. Clique com o botão direito do mouse e selecione Propriedades.

Na tela de propriedades WebApiToWebApi, clique em Adicionar aplicativo….

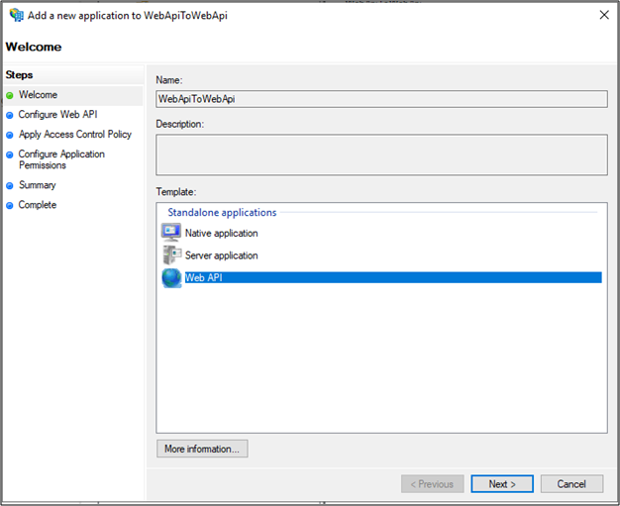

Em Aplicativos autônomos, selecione API Web.

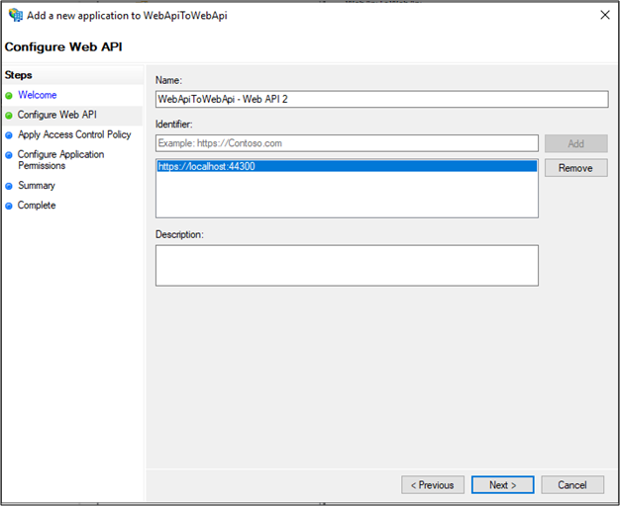

Em Configurar API Web, adicione https://localhost:44300 como o Identificador.

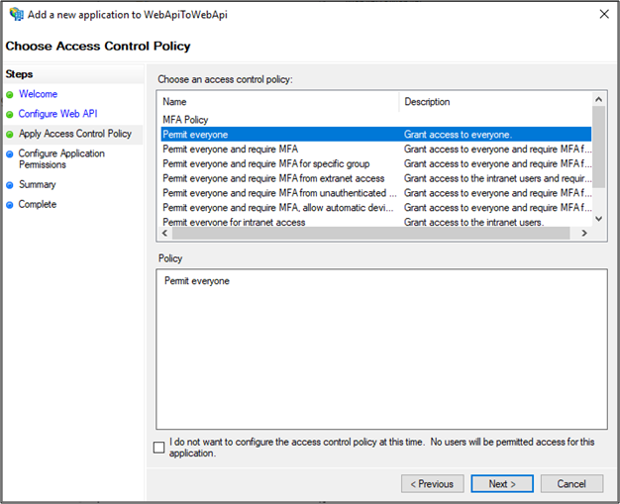

Na tela Aplicar Política de Controle de Acesso, selecione Permitir todos e clique em Avançar.

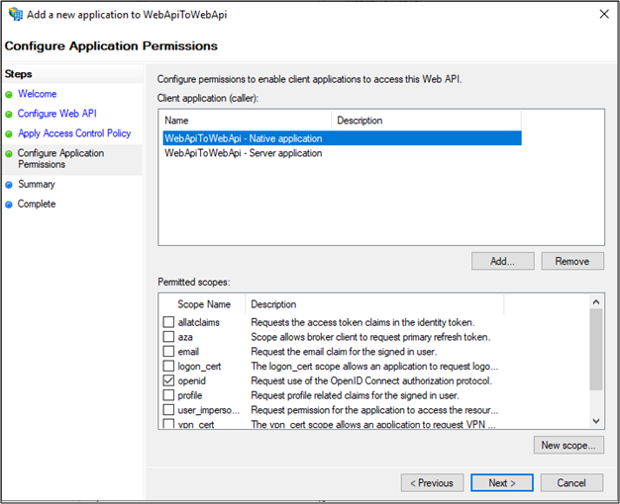

Na tela Configurar Permissões de Aplicativo, clique em Avançar.

Na tela Resumo, clique em Avançar.

Na tela Concluído, clique em Fechar.

Clique em OK na tela WebApiToWebApi – Propriedades da API Web 2

Na tela Propriedades de WebApiToWebApi, selecione WebApiToWebApi – API Web e clique em Editar....

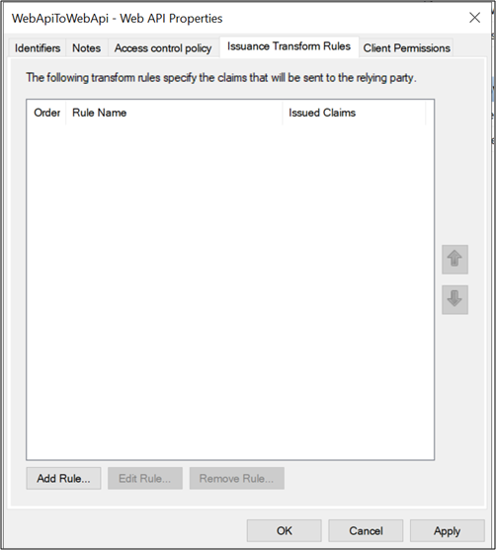

Na tela WebApiToWebApi – Propriedades da API Web, selecione a guia Regras de Transformação de Emissão e clique em Adicionar Regra....

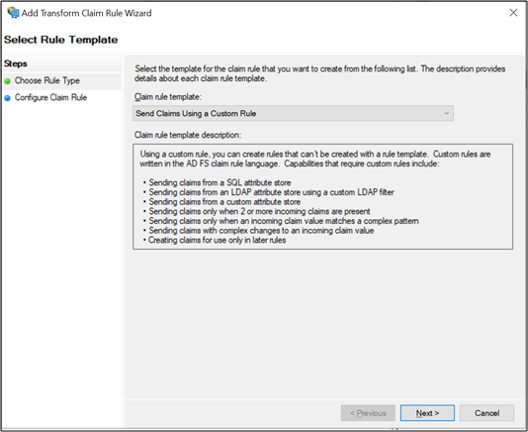

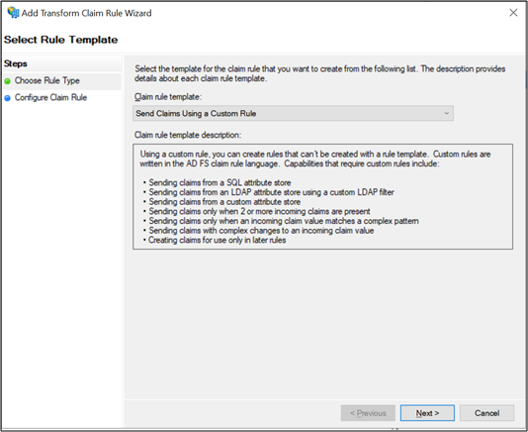

Em Adicionar Assistente de Regra de Declaração de Transformação, selecione Enviar Declarações Usando uma Regra Personalizada na lista suspensa e clique em Avançar.

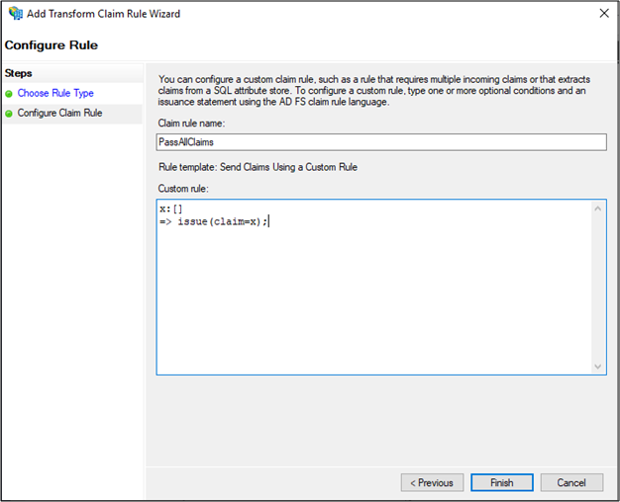

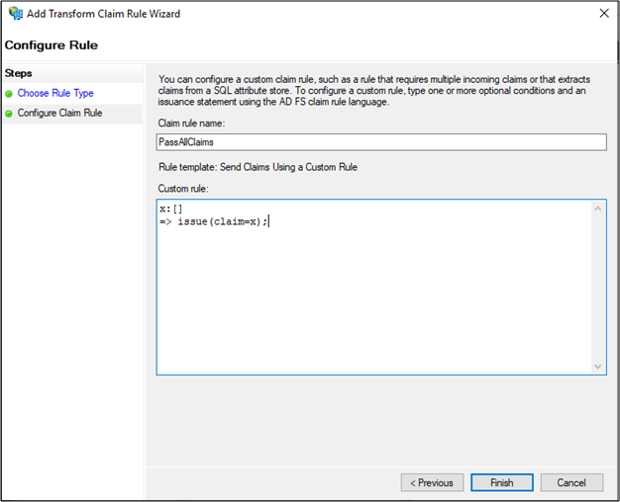

Insira PassAllClaims no campo Nome da regra de declaração: e a regra de declaração x:[] => issue(claim=x); em Regra personalizada: campo e clique em Concluir.

Clique em OK na tela WebApiToWebApi – Propriedades da API Web

Na tela Propriedades da WebApiToWebApi, selecione WebApiToWebApi - API Web 2 e clique em Editar...

Na tela Propriedades da WebApiToWebApi – API Web 2, selecione a guia Regras de Transformação de Emissão e clique em Adicionar Regra…

No Assistente para Adicionar Regra de Reivindicação de Transformação, selecione Enviar Declarações Utilizando uma Regra Personalizada na lista suspensa e clique em Avançar

Insira PassAllClaims no campo Nome da regra de declaração: e a regra de declaração x:[] => issue(claim=x); em Regra personalizada: campo e clique em Concluir.

Clique em OK na tela Propriedades da WebApiToWebApi – API Web 2 e então na tela Propriedades da WebApiToWebApi.

Configuração de código

Esta seção mostra como configurar uma API Web para chamar outra API Web

Baixe o exemplo aqui

Abrir o exemplo usando o Visual Studio

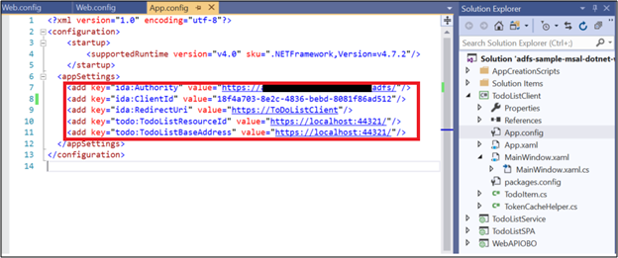

Abra o arquivo App.config. Modifique o seguinte:

ida:Authority – insira https://[nome do host do AD FS]/adfs/

ida:ClientId – insira o valor de #3 na seção Registro de Aplicativo no AD FS acima.

ida:RedirectUri – insira o valor de #3 na seção Registro de Aplicativo no AD FS acima.

todo:TodoListResourceId – insira o valor do Identificador de nº 4 no Registro de Aplicativo na seção do AD FS acima.

ida: todo:TodoListBaseAddress: insira o valor do identificador do item 4 da seção Registro de Aplicativos no AD FS acima.

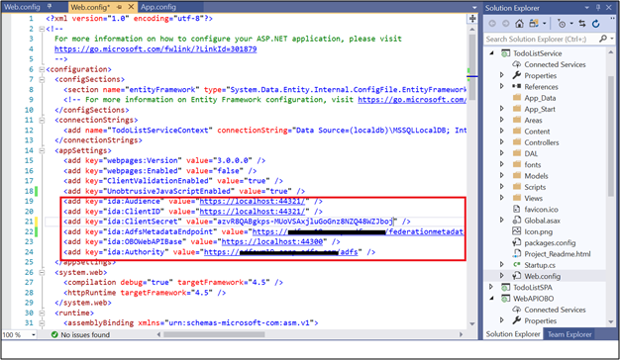

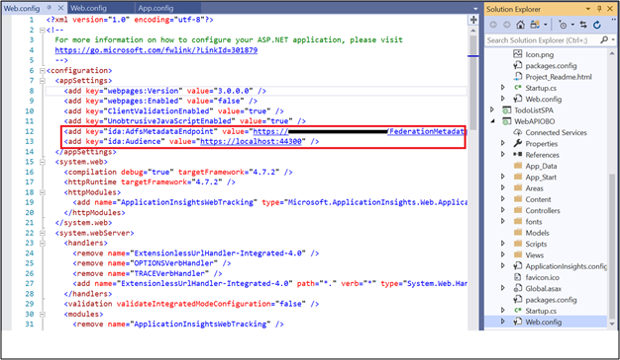

Abra o arquivo Web.config em ToDoListService. Modifique o seguinte:

ida:Audience – insira o valor do Identificador do Cliente do nº 12 na seção Registro de Aplicativo no AD FS acima

ida:ClientId – insira o valor do Identificador do Cliente de nº 12 em Registro de Aplicativo na seção do AD FS acima.

Ida: ClientSecret – insira o segredo compartilhado copiado do nº 13 na seção Registro de Aplicativo no AD FS acima.

ida:RedirectUri – insira o valor RedirectUri de #12 na seção Registro de Aplicativo no AD FS acima.

ida: AdfsMetadataEndpoint – insira https://[your AD FS hostname]/federationmetadata/2007-06/federationmetadata.xml

ida:OBOWebAPIBase –insira o valor identificador de nº 19 na seção Registro de Aplicativo no AD FS acima.

ida:Authority – insira https://[nome do host do AD FS]/adfs

Abra o arquivo Web.config em WebAPIOBO. Modifique o seguinte:

ida: AdfsMetadataEndpoint – insira https://[your AD FS hostname]/federationmetadata/2007-06/federationmetadata.xml

ida:Audience – insira o valor do Identificador do Cliente do nº 12 na seção Registro de Aplicativo no AD FS acima

O exemplo de teste

Esta seção mostra como testar o exemplo configurado acima.

Após as alterações de código, recompile a solução

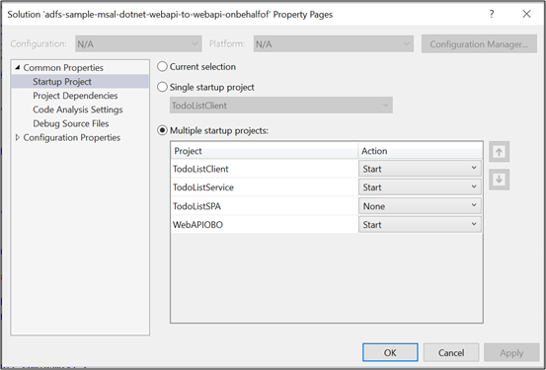

No Visual Studio, clique com o botão direito do mouse na solução e selecione Definir Projetos de Inicialização...

Nas páginas Propriedades, verifique se Ação está definida como Iniciar para cada um dos Projetos, exceto TodoListSPA.

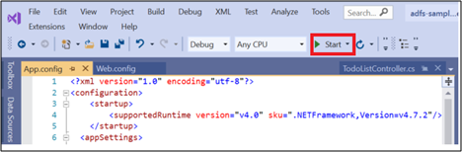

Na parte superior do Visual Studio, clique na seta verde.

Na tela principal do Aplicativo Nativo, clique em Entrar.

Se você não vir a tela do aplicativo nativo, pesquise e remova os arquivos *msalcache.bin da pasta em que o repositório do projeto é salvo em seu sistema.

Você será redirecionado para a página de logon do AD FS. Vá em frente e entre.

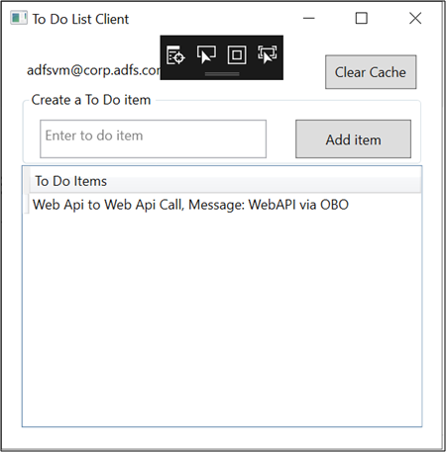

Depois de conectado, insira a API Web de texto na Chamada à API Web em Criar um item de tarefa. Clique em Adicionar Item. Isso chamará a API Web (Serviço de Lista de Tarefas Pendentes) que então chamará a API Web 2 (WebAPIOBO) e adicionará o item no cache.

Próximas etapas

Fluxos e cenários de aplicativo do AD FS OpenID Connect/OAuth