Impor a autenticação multifator do Microsoft Entra com aplicativos herdados usando senhas de aplicativos

Alguns aplicativos mais antigos, que não são navegadores, como o Office 2010 ou anterior e o Apple Mail antes do iOS 11, não entendem pausas ou quebras no processo de autenticação. Um usuário de autenticação multifator do Microsoft Entra (autenticação multifator do Microsoft Entra) que tenta entrar em um desses aplicativos mais antigos, que não são do navegador, não pode autenticar com êxito. Para usar esses aplicativos de forma segura com a autenticação multifator do Microsoft Entra imposta para contas de usuário, você pode usar senhas de aplicativos. Essas senhas de aplicativo substituíram sua senha tradicional para permitir que um aplicativo ignore a autenticação multifator e funcione corretamente.

A autenticação moderna é suportada para os clientes do Microsoft Office 2013 e posteriores. Os clientes do Office 2013, incluindo o Outlook, suportam protocolos de autenticação modernos e podem trabalhar com verificação em duas etapas. Depois que a autenticação multifator do Microsoft Entra é imposta, as senhas do aplicativo não são necessárias para o cliente.

Este artigo mostra como usar senhas de aplicativo para aplicativos herdados que não oferecem suporte a prompts de autenticação multifator.

Nota

As senhas de aplicativos não funcionam para contas que são necessárias para usar a autenticação moderna.

Visão geral e considerações

Quando uma conta de usuário é imposta para autenticação multifator do Microsoft Entra, o prompt de entrada regular é interrompido por uma solicitação de verificação adicional. Algumas aplicações mais antigas não compreendem esta quebra no processo de início de sessão, pelo que a autenticação falha. Para manter a segurança da conta de usuário e deixar a autenticação multifator do Microsoft Entra imposta, as senhas do aplicativo podem ser usadas em vez do nome de usuário e senha normais do usuário. Quando uma senha de aplicativo é usada durante o login, não há nenhum prompt de verificação adicional, portanto, a autenticação é bem-sucedida.

As senhas do aplicativo são geradas automaticamente, não especificadas pelo usuário. Esta palavra-passe gerada automaticamente torna mais difícil para um atacante adivinhar, por isso é mais segura. Os usuários não precisam acompanhar as senhas ou digitá-las toda vez, pois as senhas do aplicativo só são inseridas uma vez por aplicativo.

Quando você usa senhas de aplicativo, as seguintes considerações se aplicam:

- Há um limite de 40 senhas de aplicativos por usuário.

- Os aplicativos que armazenam senhas em cache e as usam em cenários locais podem falhar porque a senha do aplicativo não é conhecida fora da conta corporativa ou de estudante. Um exemplo desse cenário são os emails do Exchange que estão no local, mas o email arquivado está na nuvem. Nesse cenário, a mesma senha não funciona.

- Depois que a autenticação multifator do Microsoft Entra é imposta na conta de um usuário, as senhas de aplicativo podem ser usadas com a maioria dos clientes que não são navegadores, como o Outlook e o Microsoft Skype for Business. No entanto, as ações administrativas não podem ser executadas usando senhas de aplicativo por meio de aplicativos que não sejam navegadores, como o Windows PowerShell. As ações não podem ser executadas mesmo quando o usuário tem uma conta administrativa.

- Para executar scripts do PowerShell, crie uma conta de serviço com uma senha forte e não imponha a conta para verificação em duas etapas.

- Se suspeitar que uma conta de utilizador está comprometida e revogar/repor a palavra-passe da conta, as palavras-passe das aplicações também devem ser atualizadas. As palavras-passe das aplicações não são automaticamente revogadas quando a palavra-passe de uma conta de utilizador é revogada/redefinida. O usuário deve excluir senhas de aplicativos existentes e criar novas.

- Para obter mais informações, consulte Criar e excluir senhas de aplicativos na página Verificação de segurança adicional.

Aviso

As senhas de aplicativos não funcionam em ambientes híbridos em que os clientes se comunicam com pontos de extremidade de descoberta automática locais e na nuvem. As senhas de domínio são necessárias para autenticar localmente. As palavras-passe das aplicações são necessárias para se autenticarem na nuvem.

Nomes de senha do aplicativo

Os nomes das palavras-passe das aplicações devem refletir o dispositivo no qual são utilizadas. Se você tiver um laptop que não tenha aplicativos que não sejam navegadores, como Outlook, Word e Excel, crie uma senha de aplicativo chamada Laptop para esses aplicativos. Crie outra palavra-passe de aplicação denominada Ambiente de Trabalho para as mesmas aplicações executadas no seu computador de secretária.

É recomendável criar uma senha de aplicativo por dispositivo, em vez de uma senha de aplicativo por aplicativo.

Senhas de aplicativos federados ou de logon único

O Microsoft Entra ID oferece suporte à federação ou logon único (SSO) com os Serviços de Domínio Ative Directory (AD DS) locais. Se sua organização estiver federada com o Microsoft Entra ID e você estiver usando a autenticação multifator do Microsoft Entra, as seguintes considerações de senha do aplicativo se aplicam:

Nota

Os pontos a seguir aplicam-se apenas a clientes federados (SSO).

- As senhas de aplicativos são verificadas pelo Microsoft Entra ID e, portanto, ignoram a federação. A federação é usada ativamente somente ao configurar senhas de aplicativos.

- O Provedor de Identidade (IdP) não é contatado para usuários federados (SSO), ao contrário do fluxo passivo. As senhas do aplicativo são armazenadas na conta corporativa ou de estudante. Se um usuário sair da empresa, as informações do usuário fluem para a conta corporativa ou de estudante usando o DirSync em tempo real. A desativação/exclusão da conta pode levar até três horas para sincronizar, o que pode atrasar a desativação/exclusão da senha do aplicativo no Microsoft Entra ID.

- As configurações do Controle de Acesso do cliente local não são respeitadas pelo recurso de senhas do aplicativo.

- Nenhum recurso de autenticação, registro ou auditoria local está disponível com o recurso de senhas de aplicativo.

Algumas arquiteturas avançadas exigem uma combinação de credenciais para autenticação multifator com clientes. Essas credenciais podem incluir um nome de usuário e senhas de conta corporativa ou de estudante e senhas de aplicativos. Os requisitos dependem de como a autenticação é executada. Para clientes que se autenticam em uma infraestrutura local, um nome de usuário e senha de conta corporativa ou de estudante são necessários. Para clientes que se autenticam com base no Microsoft Entra ID, é necessária uma senha de aplicativo.

Por exemplo, suponha que você tenha a seguinte arquitetura:

- Sua instância local do Ative Directory é federada com o Microsoft Entra ID.

- Você usa o Exchange online.

- Você usa o Skype for Business localmente.

- Você usa a autenticação multifator do Microsoft Entra.

Nesse cenário, você usa as seguintes credenciais:

- Para iniciar sessão no Skype para Empresas, utilize o nome de utilizador e a palavra-passe da sua conta escolar ou profissional.

- Para acessar o catálogo de endereços de um cliente Outlook que se conecta ao Exchange online, use uma senha de aplicativo.

Permitir que os usuários criem senhas de aplicativos

Gorjeta

As etapas neste artigo podem variar ligeiramente com base no portal a partir do qual você começou.

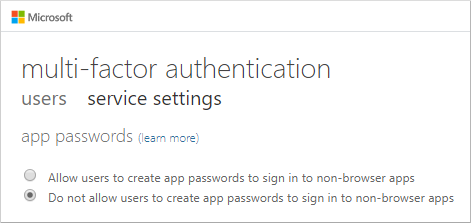

Por padrão, os usuários não podem criar senhas de aplicativos. O recurso de senhas de aplicativo deve ser habilitado antes que os usuários possam usá-las. Para dar aos usuários a capacidade de criar senhas de aplicativos, o administrador precisa concluir as seguintes etapas:

Entre no centro de administração do Microsoft Entra como pelo menos um Administrador de Política de Autenticação.

Navegue até Locais nomeados de acesso>condicional.

Clique em "Configurar IPs confiáveis MFA" na barra na parte superior do Acesso Condicional | Janela Localizações nomeadas.

Na página Autenticação multifator, selecione a opção Permitir que os usuários criem senhas de aplicativos para entrar em aplicativos que não sejam navegadores.

Nota

Quando você desabilita a capacidade de os usuários criarem senhas de aplicativos, as senhas de aplicativos existentes continuam funcionando. No entanto, os usuários não podem gerenciar ou excluir essas senhas de aplicativos existentes depois que você desativar essa capacidade.

Quando você desabilita a capacidade de criar senhas de aplicativos, também é recomendável criar uma política de Acesso Condicional para desabilitar o uso da autenticação herdada. Essa abordagem impede que as senhas de aplicativos existentes funcionem e força o uso de métodos de autenticação modernos.

Criar uma palavra-passe de aplicação

Quando os usuários concluem seu registro inicial para autenticação multifator do Microsoft Entra, há uma opção para criar senhas de aplicativo no final do processo de registro.

Os usuários também podem criar senhas de aplicativos após o registro. Para obter mais informações e etapas detalhadas para seus usuários, consulte o seguinte recurso:

Próximos passos

- Para obter mais informações sobre como permitir que os usuários se registrem rapidamente para autenticação multifator do Microsoft Entra, consulte Visão geral do registro de informações de segurança combinadas.

- Para obter mais informações sobre estados de usuário habilitados e impostos para autenticação multifator do Microsoft Entra, consulte Habilitar a autenticação multifator do Microsoft Entra por usuário para proteger eventos de entrada