Configurar a associação híbrida do Microsoft Entra

Trazer seus dispositivos para o Microsoft Entra ID maximiza a produtividade do usuário por meio do logon único (SSO) em seus recursos locais e na nuvem. Você pode proteger o acesso aos seus recursos com Acesso Condicional ao mesmo tempo.

Pré-requisitos

- Microsoft Entra Connect versão 1.1.819.0 ou posterior.

- Não exclua os atributos de dispositivo padrão da configuração do Microsoft Entra Connect Sync. Para saber mais sobre os atributos de dispositivo padrão sincronizados com a ID do Microsoft Entra, consulte Atributos sincronizados pelo Microsoft Entra Connect.

- Se os objetos de computador dos dispositivos que você deseja que sejam associados híbridos do Microsoft Entra pertencerem a unidades organizacionais (OUs) específicas, configure as UOs corretas para sincronização no Microsoft Entra Connect. Para saber mais sobre como sincronizar objetos de computador usando o Microsoft Entra Connect, consulte Filtragem baseada em unidade organizacional.

- Credenciais de Administrador Global para seu locatário do Microsoft Entra.

- Credenciais de administrador empresarial para cada uma das florestas dos Serviços de Domínio Ative Directory locais.

- (Para domínios federados) Pelo menos o Windows Server 2012 R2 com os Serviços de Federação do Ative Directory instalados.

- Os usuários podem registrar seus dispositivos com o Microsoft Entra ID. Mais informações sobre essa configuração podem ser encontradas sob o título Configurar configurações do dispositivo, no artigo, Configurar configurações do dispositivo.

Requisitos de conectividade de rede

A associação do Microsoft Entra híbrido requer que os dispositivos tenham acesso aos seguintes recursos da Microsoft a partir da rede da sua organização:

https://enterpriseregistration.windows.nethttps://login.microsoftonline.comhttps://device.login.microsoftonline.comhttps://autologon.microsoftazuread-sso.com(Se utilizar ou planear utilizar o SSO totalmente integrado)- Serviço de Token de Segurança (STS) da sua organização (para domínios federados)

Aviso

Se sua organização usa servidores proxy que intercetam o tráfego SSL para cenários como prevenção de perda de dados ou restrições de locatário do Microsoft Entra, certifique-se de que o tráfego para https://device.login.microsoftonline.com seja excluído da quebra e inspeção TLS. A falha na exclusão dessa URL pode causar interferência com a autenticação do certificado do cliente, causar problemas com o registro do dispositivo e o Acesso Condicional baseado no dispositivo.

Se a sua organização necessitar de acesso à Internet através de um proxy de saída, pode utilizar a Deteção Automática de Proxy da Web (WPAD) para ativar o Windows 10 ou computadores mais recentes para o registo de dispositivos com o Microsoft Entra ID. Para resolver problemas de configuração e gerenciamento do WPAD, consulte Solução de problemas de deteção automática.

Se você não usa WPAD, você pode definir as configurações de proxy WinHTTP em seu computador com um objeto de diretiva de grupo (GPO) começando com o Windows 10 1709. Para obter mais informações, consulte Configurações de proxy WinHTTP implantadas por GPO.

Nota

Se você definir as configurações de proxy em seu computador usando as configurações de WinHTTP, todos os computadores que não puderem se conectar ao proxy configurado não conseguirão se conectar à Internet.

Se a sua organização necessitar de acesso à Internet através de um proxy de saída autenticado, certifique-se de que os seus computadores Windows 10 ou mais recentes podem autenticar-se com êxito no proxy de saída. Como os computadores Windows 10 ou mais recentes executam o registro de dispositivo usando o contexto da máquina, configure a autenticação de proxy de saída usando o contexto da máquina. Consulte o seu fornecedor de proxy de saída sobre os requisitos de configuração.

Verifique se os dispositivos podem acessar os recursos necessários da Microsoft na conta do sistema usando o script Test Device Registration Connectivity .

Domínios geridos

Acreditamos que a maioria das organizações implanta a junção híbrida do Microsoft Entra com domínios gerenciados. Os domínios gerenciados usam sincronização de hash de senha (PHS) ou autenticação de passagem (PTA) com logon único contínuo. Os cenários de domínio gerenciado não exigem a configuração de um servidor de federação.

Configure a associação híbrida do Microsoft Entra usando o Microsoft Entra Connect para um domínio gerenciado:

Abra o Microsoft Entra Connect e selecione Configurar.

Em Tarefas adicionais, selecione Configurar opções de dispositivo e, em seguida, selecione Avançar.

Em Visão geral, selecione Avançar.

Em Ligar ao ID do Microsoft Entra, introduza as credenciais de um Administrador Global do seu inquilino do Microsoft Entra.

Em Opções de dispositivo, selecione Configurar associação híbrida do Microsoft Entra e, em seguida, selecione Avançar.

Em Sistemas operativos de dispositivos, selecione os sistemas operativos que os dispositivos no seu ambiente do Ative Directory utilizam e, em seguida, selecione Seguinte.

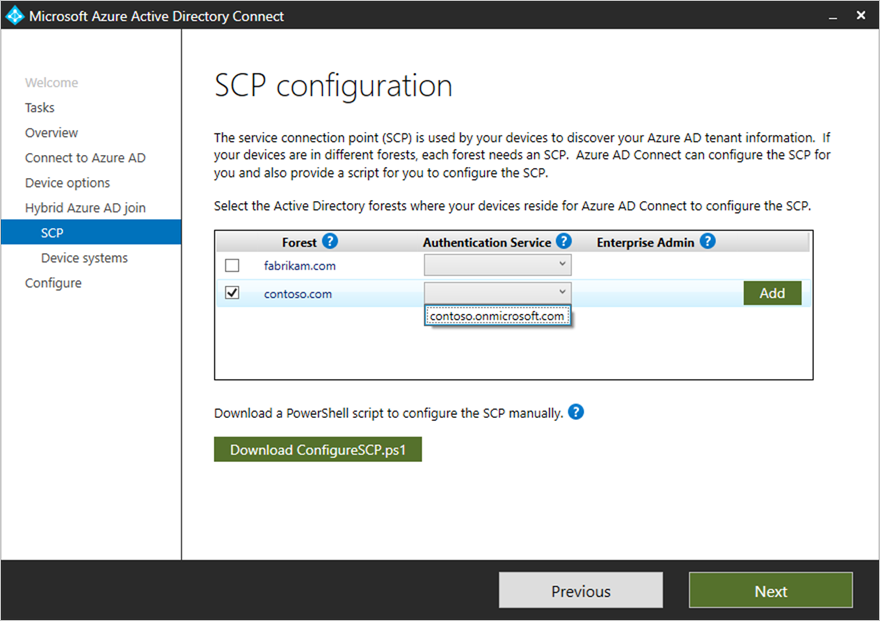

Na configuração do SCP, para cada floresta em que você deseja que o Microsoft Entra Connect configure um ponto de conexão de serviço (SCP), conclua as etapas a seguir e selecione Avançar.

- Selecione a floresta.

- Selecione um serviço de autenticação.

- Selecione Adicionar para inserir as credenciais de administrador da empresa.

Em Pronto para configurar, selecione Configurar.

Em Configuração concluída, selecione Sair.

Domínios Federados

Um ambiente federado deve ter um provedor de identidade que ofereça suporte aos seguintes requisitos. Se você tiver um ambiente federado usando os Serviços de Federação do Ative Directory (AD FS), os requisitos abaixo já são suportados.

- Reivindicação WIAORMULTIAUTHN: Esta declaração é necessária para fazer a junção híbrida do Microsoft Entra para dispositivos de nível inferior do Windows.

- Protocolo WS-Trust: Este protocolo é necessário para autenticar dispositivos híbridos associados ao Microsoft Entra atuais do Windows com o Microsoft Entra ID. Ao usar o AD FS, você precisa habilitar os seguintes pontos de extremidade WS-Trust:

/adfs/services/trust/2005/windowstransport/adfs/services/trust/13/windowstransport/adfs/services/trust/2005/usernamemixed/adfs/services/trust/13/usernamemixed/adfs/services/trust/2005/certificatemixed/adfs/services/trust/13/certificatemixed

Aviso

Tanto adfs/services/trust/2005/windowstransport quanto adfs/services/trust/13/windowstransport devem ser habilitados apenas como pontos de extremidade voltados para intranet e NÃO devem ser expostos como pontos de extremidade voltados para extranet por meio do Proxy de Aplicativo Web. Para saber mais sobre como desabilitar pontos de extremidade WS-Trust do Windows, consulte Desabilitar pontos de extremidade WS-Trust do Windows no proxy. Você pode ver quais pontos de extremidade estão habilitados por meio do console de gerenciamento do AD FS em Pontos de Extremidade de Serviço>.

Configure a associação híbrida do Microsoft Entra usando o Microsoft Entra Connect para um ambiente federado:

Abra o Microsoft Entra Connect e selecione Configurar.

Na página Tarefas adicionais, selecione Configurar opções do dispositivo e, em seguida, selecione Avançar.

Na página Visão geral, selecione Avançar.

Na página Conectar à ID do Microsoft Entra, insira as credenciais de um Administrador Global do locatário do Microsoft Entra e selecione Avançar.

Na página Opções do dispositivo , selecione Configurar associação híbrida do Microsoft Entra e, em seguida, selecione Avançar.

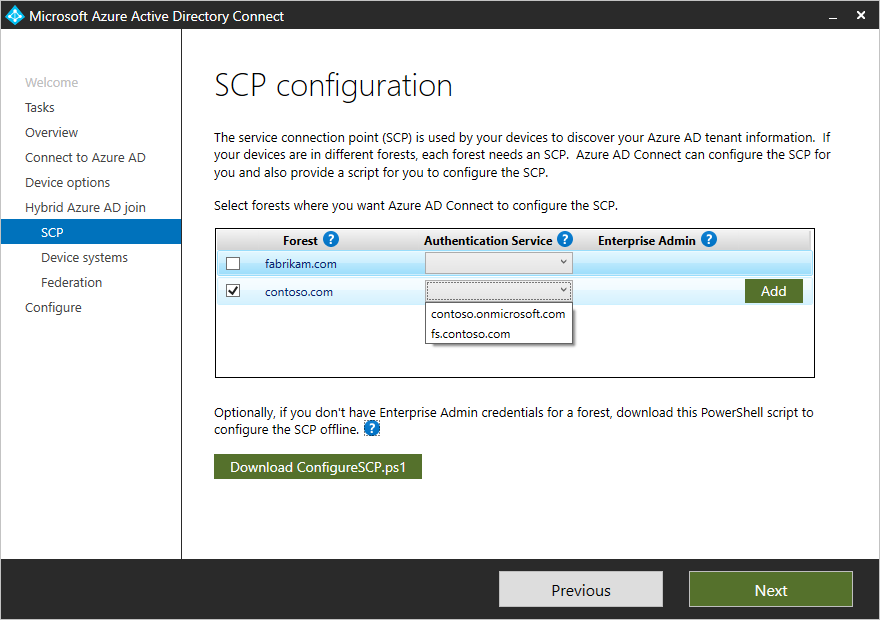

Na página SCP, conclua as seguintes etapas e selecione Avançar:

- Selecione a floresta.

- Selecione o serviço de autenticação. Você deve selecionar o servidor AD FS, a menos que sua organização tenha exclusivamente clientes Windows 10 ou mais recentes e configure a sincronização de computador/dispositivo ou que sua organização use SSO contínuo.

- Selecione Adicionar para inserir as credenciais de administrador da empresa.

Na página Sistemas operacionais do dispositivo, selecione os sistemas operacionais que os dispositivos em seu ambiente do Ative Directory usam e selecione Avançar.

Na página Configuração de federação, insira as credenciais do administrador do AD FS e selecione Avançar.

Na página Pronto para configurar, selecione Configurar.

Na página Configuração concluída, selecione Sair.

Ressalvas da federação

Com o Windows 10 1803 ou mais recente, se a associação híbrida instantânea do Microsoft Entra para um ambiente federado usando o AD FS falhar, contamos com o Microsoft Entra Connect para sincronizar o objeto de computador na ID do Microsoft Entra para concluir o registro do dispositivo para a associação híbrida do Microsoft Entra.

Outros cenários

As organizações podem testar a associação híbrida do Microsoft Entra em um subconjunto de seu ambiente antes de uma implantação completa. As etapas para concluir uma implantação direcionada podem ser encontradas no artigo Microsoft Entra hybrid join targeted deployment. As organizações devem incluir uma amostra de usuários de diferentes funções e perfis neste grupo piloto. Uma distribuição direcionada ajuda a identificar quaisquer problemas que seu plano possa não resolver antes de habilitar para toda a organização.

Algumas organizações podem não conseguir usar o Microsoft Entra Connect para configurar o AD FS. As etapas para configurar as declarações manualmente podem ser encontradas no artigo Configurar a associação híbrida do Microsoft Entra manualmente.

Nuvem do governo dos EUA (incluindo GCCHigh e DoD)

Para organizações no Azure Government, a associação híbrida do Microsoft Entra requer que os dispositivos tenham acesso aos seguintes recursos da Microsoft de dentro da rede da sua organização:

https://enterpriseregistration.windows.netandhttps://enterpriseregistration.microsoftonline.ushttps://login.microsoftonline.ushttps://device.login.microsoftonline.ushttps://autologon.microsoft.us(Se utilizar ou planear utilizar o SSO totalmente integrado)

Solucionar problemas de ingresso híbrido do Microsoft Entra

Se você tiver problemas com a conclusão da associação híbrida do Microsoft Entra para dispositivos Windows ingressados no domínio, consulte:

- Solução de problemas de dispositivos usando o comando dsregcmd

- Solucionar problemas de associação híbrida do Microsoft Entra para dispositivos atuais do Windows

- Solucionar problemas de associação híbrida do Microsoft Entra para dispositivos de nível inferior do Windows

- Solucionar problemas de estado pendente do dispositivo