Gerenciar o acesso a atributos de segurança personalizados no Microsoft Entra ID

Para que as pessoas em sua organização trabalhem efetivamente com atributos de segurança personalizados, você deve conceder o acesso apropriado. Dependendo das informações que você planeja incluir em atributos de segurança personalizados, convém restringir atributos de segurança personalizados ou torná-los amplamente acessíveis em sua organização. Este artigo descreve como gerenciar o acesso a atributos de segurança personalizados.

Pré-requisitos

Para gerenciar o acesso a atributos de segurança personalizados, você deve ter:

- Administrador de Atribuição de Atributos

- Módulo Microsoft.Graph ao usar o Microsoft Graph PowerShell

Importante

Por padrão, o Administrador Global e outras funções de administrador não têm permissões para ler, definir ou atribuir atributos de segurança personalizados.

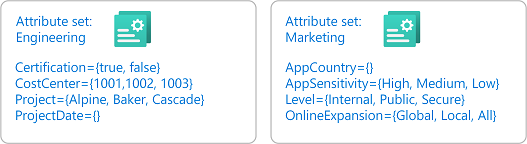

Etapa 1: Determinar como organizar seus atributos

Cada definição de atributo de segurança personalizada deve fazer parte de um conjunto de atributos. Um conjunto de atributos é uma maneira de agrupar e gerenciar atributos de segurança personalizados relacionados. Você precisará determinar como deseja adicionar conjuntos de atributos para sua organização. Por exemplo, talvez você queira adicionar conjuntos de atributos com base em departamentos, equipes ou projetos. Sua capacidade de conceder acesso a atributos de segurança personalizados depende de como você organiza seus conjuntos de atributos.

Etapa 2: Identificar o escopo necessário

O âmbito é o conjunto de recursos ao qual o acesso se aplica. Para atributos de segurança personalizados, você pode atribuir funções no escopo do locatário ou no escopo do conjunto de atributos. Se quiser atribuir acesso amplo, você pode atribuir funções no escopo do locatário. No entanto, se quiser limitar o acesso a conjuntos de atributos específicos, você pode atribuir funções no escopo do conjunto de atributos.

As atribuições de função do Microsoft Entra são um modelo aditivo, portanto, suas permissões efetivas são a soma de suas atribuições de função. Por exemplo, se você atribuir a um usuário uma função no escopo do locatário e atribuir ao mesmo usuário a mesma função no escopo do conjunto de atributos, o usuário ainda terá permissões no escopo do locatário.

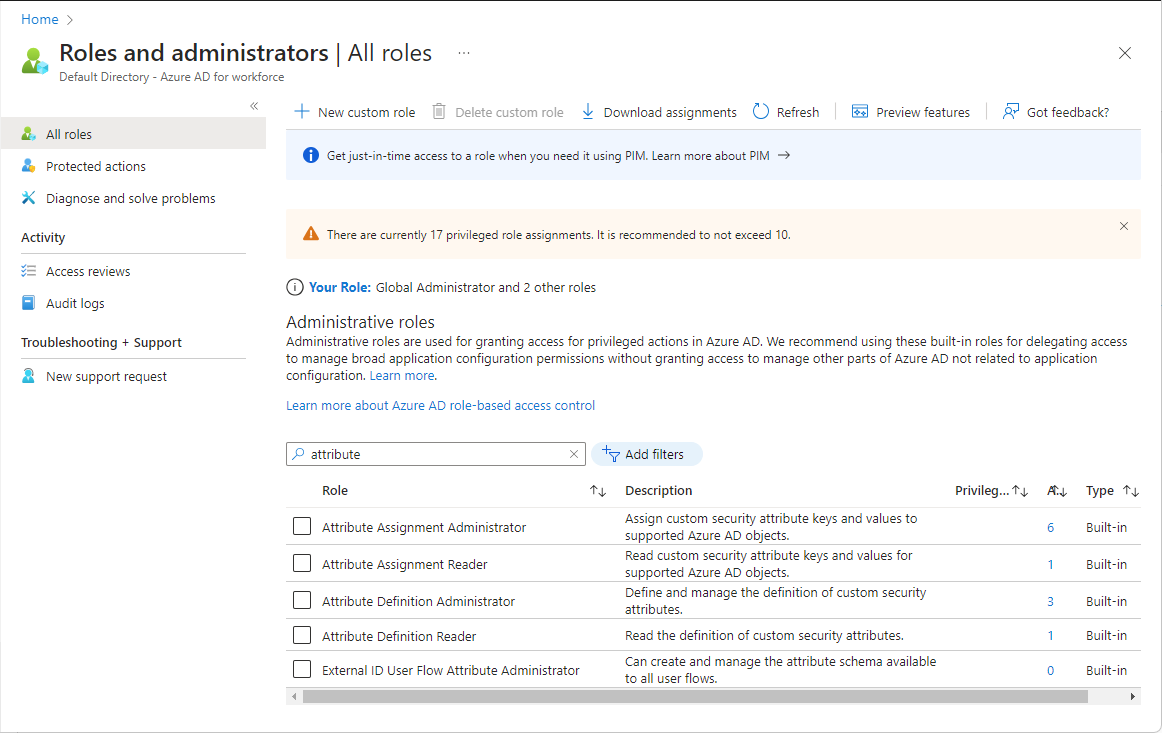

Etapa 3: revisar as funções disponíveis

Você precisa determinar quem precisa de acesso para trabalhar com atributos de segurança personalizados em sua organização. Para ajudá-lo a gerenciar o acesso a atributos de segurança personalizados, há quatro funções internas do Microsoft Entra. Por padrão, o Administrador Global e outras funções de administrador não têm permissões para ler, definir ou atribuir atributos de segurança personalizados. Se necessário, um Administrador Global pode atribuir essas funções a si mesmo.

- Administrador de Definição de Atributo

- Administrador de Atribuição de Atributos

- Leitor de definição de atributo

- Leitor de atribuição de atributos

A tabela a seguir fornece uma comparação de alto nível das funções de atributos de segurança personalizados.

| Permissão | Administrador Global do | Administrador de Definição de Atributo | Administrador de Atribuição de Atributos | Leitor de definição de atributo | Leitor de atribuição de atributos |

|---|---|---|---|---|---|

| Ler conjuntos de atributos | ✅ | ✅ | ✅ | ✅ | |

| Ler definições de atributos | ✅ | ✅ | ✅ | ✅ | |

| Ler atribuições de atributos para usuários e aplicativos (entidades de serviço) | ✅ | ✅ | |||

| Adicionar ou editar conjuntos de atributos | ✅ | ||||

| Adicionar, editar ou desativar definições de atributos | ✅ | ||||

| Atribuir atributos a usuários e aplicativos (entidades de serviço) | ✅ |

Etapa 4: Determinar sua estratégia de delegação

Esta etapa descreve duas maneiras de gerenciar o acesso a atributos de segurança personalizados. A primeira maneira é gerenciá-los centralmente e a segunda maneira é delegar a gestão a outros.

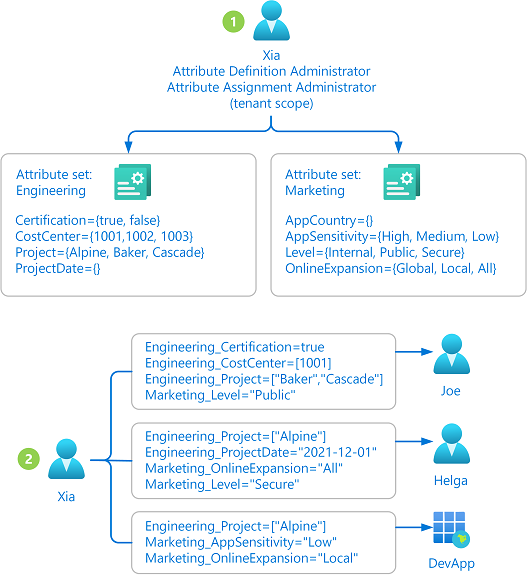

Gerencie atributos centralmente

Um administrador ao qual tenham sido atribuídas as funções de Administrador de Definição de Atributos e Administrador de Atribuição de Atributos no escopo do locatário pode gerenciar todos os aspetos dos atributos de segurança personalizados. O diagrama a seguir mostra como os atributos de segurança personalizados são definidos e atribuídos por um único administrador.

- O administrador (Xia) tem as funções de Administrador de Definição de Atributo e Administrador de Atribuição de Atributo atribuídas no escopo do locatário. O administrador adiciona conjuntos de atributos e define atributos.

- O administrador atribui atributos aos objetos do Microsoft Entra.

O gerenciamento de atributos centralmente tem a vantagem de poder ser gerenciado por um ou dois administradores. A desvantagem é que o administrador pode receber várias solicitações para definir ou atribuir atributos de segurança personalizados. Nesse caso, talvez você queira delegar o gerenciamento.

Gerenciar atributos com delegação

Um administrador pode não saber todas as situações de como os atributos de segurança personalizados devem ser definidos e atribuídos. Normalmente, são os usuários dentro dos respetivos departamentos, equipes ou projetos que sabem mais sobre sua área. Em vez de atribuir um ou dois administradores para gerenciar todos os atributos de segurança personalizados, você pode delegar o gerenciamento no escopo do conjunto de atributos. Isso também segue a prática recomendada de privilégios mínimos para conceder apenas as permissões que outros administradores precisam para fazer seu trabalho e evitar acessos desnecessários. O diagrama a seguir mostra como o gerenciamento de atributos de segurança personalizados pode ser delegado a vários administradores.

- O administrador (Xia) com a função de Administrador de Definição de Atributo atribuída no escopo do locatário adiciona conjuntos de atributos. O administrador também tem permissões para atribuir funções a outras pessoas (Administrador de Função Privilegiada) e delegados que podem ler, definir ou atribuir atributos de segurança personalizados para cada conjunto de atributos.

- Os Administradores de Definição de Atributos delegados (Alice e Bob) definem atributos nos conjuntos de atributos aos quais lhes foi concedido acesso.

- Os Administradores de Atribuição de Atributos delegados (Chandra e Bob) atribuem atributos de seus conjuntos de atributos a objetos do Microsoft Entra.

Etapa 5: Selecione as funções e o escopo apropriados

Depois de entender melhor como seus atributos serão organizados e quem precisa de acesso, você pode selecionar as funções e o escopo de atributos de segurança personalizados apropriados. A tabela a seguir pode ajudá-lo com a seleção.

| Quero conceder este acesso | Atribuir esta função | Âmbito |

|---|---|---|

|

Administrador de Definição de Atributo | Inquilino |

|

Administrador de Definição de Atributo | Conjunto de atributos |

|

Administrador de Atribuição de Atributos | Inquilino |

|

Administrador de Atribuição de Atributos | Conjunto de atributos |

|

Leitor de definição de atributo | Inquilino |

|

Leitor de definição de atributo | Conjunto de atributos |

|

Leitor de atribuição de atributos | Inquilino |

|

Leitor de atribuição de atributos | Conjunto de atributos |

Etapa 6: Atribuir funções

Para conceder acesso às pessoas apropriadas, siga estas etapas para atribuir uma das funções de atributo de segurança personalizadas.

Atribuir funções no escopo do conjunto de atributos

Gorjeta

As etapas neste artigo podem variar ligeiramente com base no portal a partir do qual você começou.

Os exemplos a seguir mostram como atribuir uma função de atributo de segurança personalizada a uma entidade em um escopo de conjunto de atributos chamado Engineering.

Entre no centro de administração do Microsoft Entra como um Administrador de Atribuição de Atributos.

Navegue até Atributos de segurança personalizados de proteção>.

Selecione o conjunto de atributos ao qual deseja conceder acesso.

Selecione Funções e administradores.

Adicione atribuições para as funções de atributo de segurança personalizadas.

Nota

Se você estiver usando o Microsoft Entra Privileged Identity Management (PIM), as atribuições de função qualificadas no escopo do conjunto de atributos atualmente não são suportadas. Há suporte para atribuições de funções permanentes no escopo do conjunto de atributos.

Atribuir funções no escopo do locatário

Os exemplos a seguir mostram como atribuir uma função de atributo de segurança personalizada a uma entidade no escopo do locatário.

Entre no centro de administração do Microsoft Entra como um Administrador de Atribuição de Atributos.

Navegue até Identity>Roles & admins>Roles & admins.

Adicione atribuições para as funções de atributo de segurança personalizadas.

Logs de auditoria de atributos de segurança personalizados

Às vezes, você precisa de informações sobre alterações de atributos de segurança personalizados para fins de auditoria ou solução de problemas. Sempre que alguém faz alterações em definições ou atribuições, as atividades são registradas.

Os logs de auditoria de atributos de segurança personalizados fornecem o histórico de atividades relacionadas a atributos de segurança personalizados, como adicionar uma nova definição ou atribuir um valor de atributo a um usuário. Aqui estão as atividades personalizadas relacionadas a atributos de segurança que são registradas:

- Adicionar um conjunto de atributos

- Adicionar definição de atributo de segurança personalizada em um conjunto de atributos

- Atualizar um conjunto de atributos

- Atualizar valores de atributo atribuídos a um servicePrincipal

- Atualizar valores de atributo atribuídos a um usuário

- Atualizar a definição de atributo de segurança personalizada em um conjunto de atributos

Exibir logs de auditoria para alterações de atributos

Para exibir os logs de auditoria de atributos de segurança personalizados, entre no centro de administração do Microsoft Entra, navegue até Logs de auditoria e selecione Segurança personalizada. Para exibir logs de auditoria de atributos de segurança personalizados, você deve receber uma das seguintes funções. Por padrão, um Administrador Global não tem acesso a esses logs de auditoria.

Para obter informações sobre como obter os logs de auditoria de atributos de segurança personalizados usando a API do Microsoft Graph, consulte o customSecurityAttributeAudit tipo de recurso. Para obter mais informações, consulte Logs de auditoria do Microsoft Entra.

Definições de diagnóstico

Para exportar logs de auditoria de atributos de segurança personalizados para destinos diferentes para processamento adicional, use as configurações de diagnóstico. Para criar e definir configurações de diagnóstico para atributos de segurança personalizados, você deve receber a função de Administrador de Log de Atributos .

Gorjeta

A Microsoft recomenda que você mantenha seus logs de auditoria de atributos de segurança personalizados separados dos logs de auditoria de diretório para que as atribuições de atributos não sejam reveladas inadvertidamente.

A captura de tela a seguir mostra as configurações de diagnóstico para atributos de segurança personalizados. Para obter mais informações, consulte Como definir configurações de diagnóstico.

Alterações no comportamento dos logs de auditoria

Foram feitas alterações nos logs de auditoria de atributos de segurança personalizados para disponibilidade geral que podem afetar suas operações diárias. Se você estiver usando logs de auditoria de atributos de segurança personalizados durante a visualização, aqui estão as ações que você deve tomar para garantir que suas operações de log de auditoria não sejam interrompidas.

- Usar novo local de logs de auditoria

- Atribuir funções de Log de Atributos para exibir logs de auditoria

- Criar novas configurações de diagnóstico para exportar logs de auditoria

Usar novo local de logs de auditoria

Durante a visualização, os logs de auditoria de atributos de segurança personalizados foram gravados no ponto de extremidade de logs de auditoria de diretório. Em outubro de 2023, um novo ponto de extremidade foi adicionado exclusivamente para logs de auditoria de atributos de segurança personalizados. A captura de tela a seguir mostra os logs de auditoria de diretório e o novo local de logs de auditoria de atributo de segurança personalizado. Para obter os logs de auditoria de atributos de segurança personalizados usando a API do Microsoft Graph, consulte o tipo de customSecurityAttributeAudit recurso.

Há um período de transição em que os logs de auditoria de segurança personalizados são gravados no diretório e nos pontos de extremidade do log de auditoria de atributos de segurança personalizados. No futuro, você deve usar o ponto de extremidade de log de auditoria de atributos de segurança personalizados para localizar logs de auditoria de atributos de segurança personalizados.

A tabela a seguir lista o ponto de extremidade onde você pode encontrar logs de auditoria de atributos de segurança personalizados durante o período de transição.

| Data do evento | Ponto de extremidade do diretório | Ponto de extremidade de atributos de segurança personalizados |

|---|---|---|

| Outubro de 2023 | ✅ | ✅ |

| Fev 2024 | ✅ |

Atribuir funções de Log de Atributos para exibir logs de auditoria

Durante a visualização, os logs de auditoria de atributos de segurança personalizados podem ser exibidos usando as funções de Administrador Global ou Administrador de Segurança nos logs de auditoria de diretório. Você não pode mais usar essas funções para exibir logs de auditoria de atributos de segurança personalizados usando o novo ponto de extremidade. Para exibir os logs de auditoria de atributos de segurança personalizados, você deve receber a função Leitor de Log de Atributos ou Administrador de Log de Atributos.

Criar novas configurações de diagnóstico para exportar logs de auditoria

Durante a visualização, se você configurou para exportar logs de auditoria, os logs de auditoria de atributos de auditoria de segurança personalizados foram enviados para suas configurações de diagnóstico atuais. Para continuar a receber logs de auditoria de atributos de auditoria de segurança personalizados, você deve criar novas configurações de diagnóstico conforme descrito na seção Configurações de diagnóstico anterior.