Integre o F5 BIG-IP com o Microsoft Entra ID

Com o aumento do cenário de ameaças e o uso de vários dispositivos móveis, as organizações estão repensando o acesso aos recursos e a governança. Parte dos programas de modernização inclui a avaliação de sua prontidão em identidades, dispositivos, aplicativos, infraestrutura, rede e dados. Você pode aprender sobre a estrutura Zero Trust para habilitar o trabalho remoto e a ferramenta Avaliação Zero Trust.

Na Microsoft e na F5, percebemos que sua transformação digital é uma jornada de longo prazo, recursos potencialmente críticos são expostos até serem modernizados. O objetivo do acesso híbrido seguro (SHA) F5 BIG-IP e Microsoft Entra ID é melhorar o acesso remoto a aplicativos locais e fortalecer a postura de segurança de serviços legados vulneráveis.

A pesquisa estima que 60% a 80% dos aplicativos locais são legados ou incapazes de serem integrados ao Microsoft Entra ID. O mesmo estudo indica que uma grande proporção de sistemas semelhantes é executada em versões anteriores do SAP, Oracle, SAGE e outras cargas de trabalho bem conhecidas para serviços críticos.

O SHA permite que as organizações continuem usando investimentos em rede F5 e entrega de aplicativos. Com o Microsoft Entra ID, o SHA preenche a lacuna com o plano de controle de identidade.

Benefícios

Quando o Microsoft Entra ID pré-autentica o acesso aos serviços publicados pelo BIG-IP, há muitos benefícios:

- Autenticação sem senha com:

Outros benefícios incluem:

- Um plano de controle para controlar a identidade e o acesso

- Acesso condicional preventivo

- Autenticação multifator Microsoft Entra

- Proteção adaptável através do perfil de risco do usuário e da sessão

- Deteção de credenciais vazadas

- Redefinição de senha de autoatendimento (SSPR)

- Gestão de direitos para acesso de convidado controlado

- Descoberta e controle de aplicativos

- Monitoramento e análise de ameaças com o Microsoft Sentinel

Descrição do cenário

Como um controlador de entrega de aplicativos (ADC) e uma rede virtual privada de camada de soquete segura (SSL-VPN), um sistema BIG-IP fornece acesso local e remoto a serviços, incluindo:

- Aplicações Web modernas e legadas

- Aplicações não baseadas na Web

- Serviços de interface de programação de aplicativos Web (API) e REST (Representational State Transfer) e SOAP (Simple Object Access Protocol)

O BIG-IP Local Traffic Manager (LTM) destina-se à publicação segura de serviços, enquanto um Access Policy Manager (APM) estende as funções do BIG-IP que permitem a federação de identidades e o logon único (SSO).

Com a integração, você obtém a transição de protocolo para proteger serviços legados ou integrados que não sejam do Azure AD, com controles como:

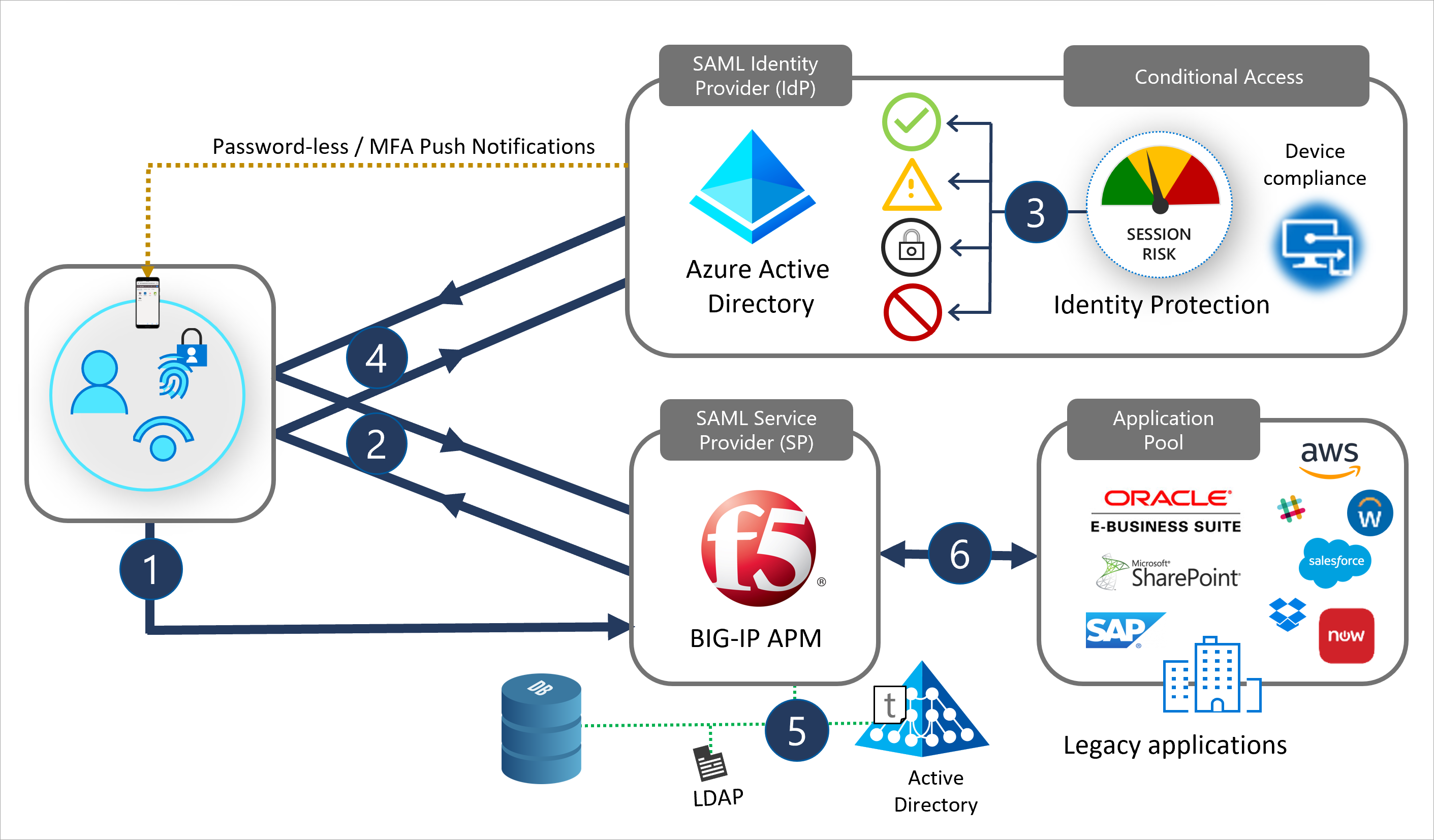

No cenário, um BIG-IP é um proxy reverso que transfere a pré-autenticação e autorização do serviço para o Microsoft Entra ID. A integração é baseada em uma confiança de federação padrão entre o APM e o Microsoft Entra ID. Este cenário é comum com SHA. Saiba mais: Configurar F5 BIG-IP SSL-VPN para Microsoft Entra SSO. Com o SHA você pode proteger recursos SAML (Security Assertion Markup Language), Open Authorization (OAuth) e OpenID Connect (OIDC).

Nota

Quando usado para acesso local e remoto, um BIG-IP pode ser um ponto de estrangulamento para o acesso Zero Trust a serviços, incluindo aplicativos SaaS (software como serviço).

O diagrama a seguir ilustra a troca de pré-autenticação front-end entre um usuário, um BIG-IP e o Microsoft Entra ID, em um fluxo iniciado pelo provedor de serviços (SP). Em seguida, mostra o enriquecimento de sessão APM subsequente e o SSO para serviços de back-end individuais.

- No portal, um usuário seleciona um ícone de aplicativo, resolvendo URL para o SAML SP (BIG-IP)

- O BIG-IP redireciona o usuário para o provedor de identidade SAML (IdP), Microsoft Entra ID, para pré-autenticação

- O Microsoft Entra ID processa políticas de Acesso Condicional e controles de sessão para autorização

- O usuário volta para o BIG-IP e apresenta as declarações SAML emitidas pelo Microsoft Entra ID

- O BIG-IP solicita informações de sessão para SSO e RBAC (controle de acesso baseado em função) para o serviço publicado

- O BIG-IP encaminha a solicitação do cliente para o serviço de back-end

Experiência de utilizador

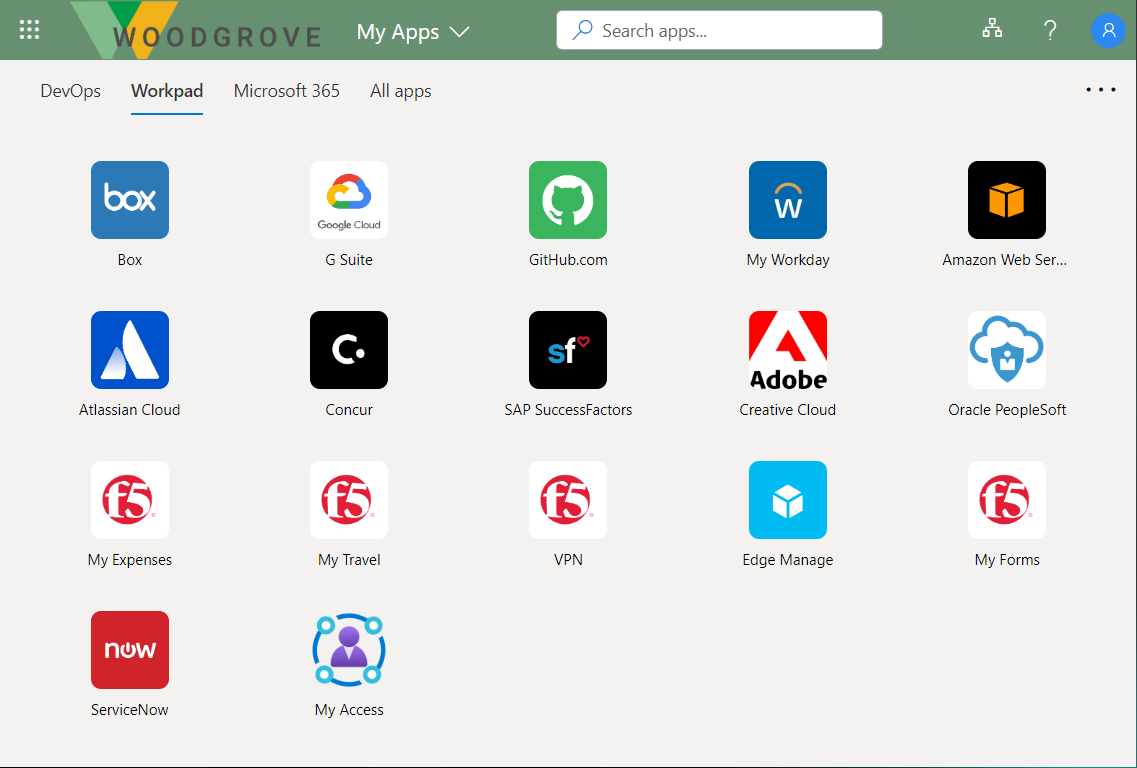

Quer seja um funcionário, afiliado ou consumidor, a maioria dos utilizadores está familiarizada com a experiência de início de sessão do Office 365. O acesso aos serviços BIG-IP é semelhante.

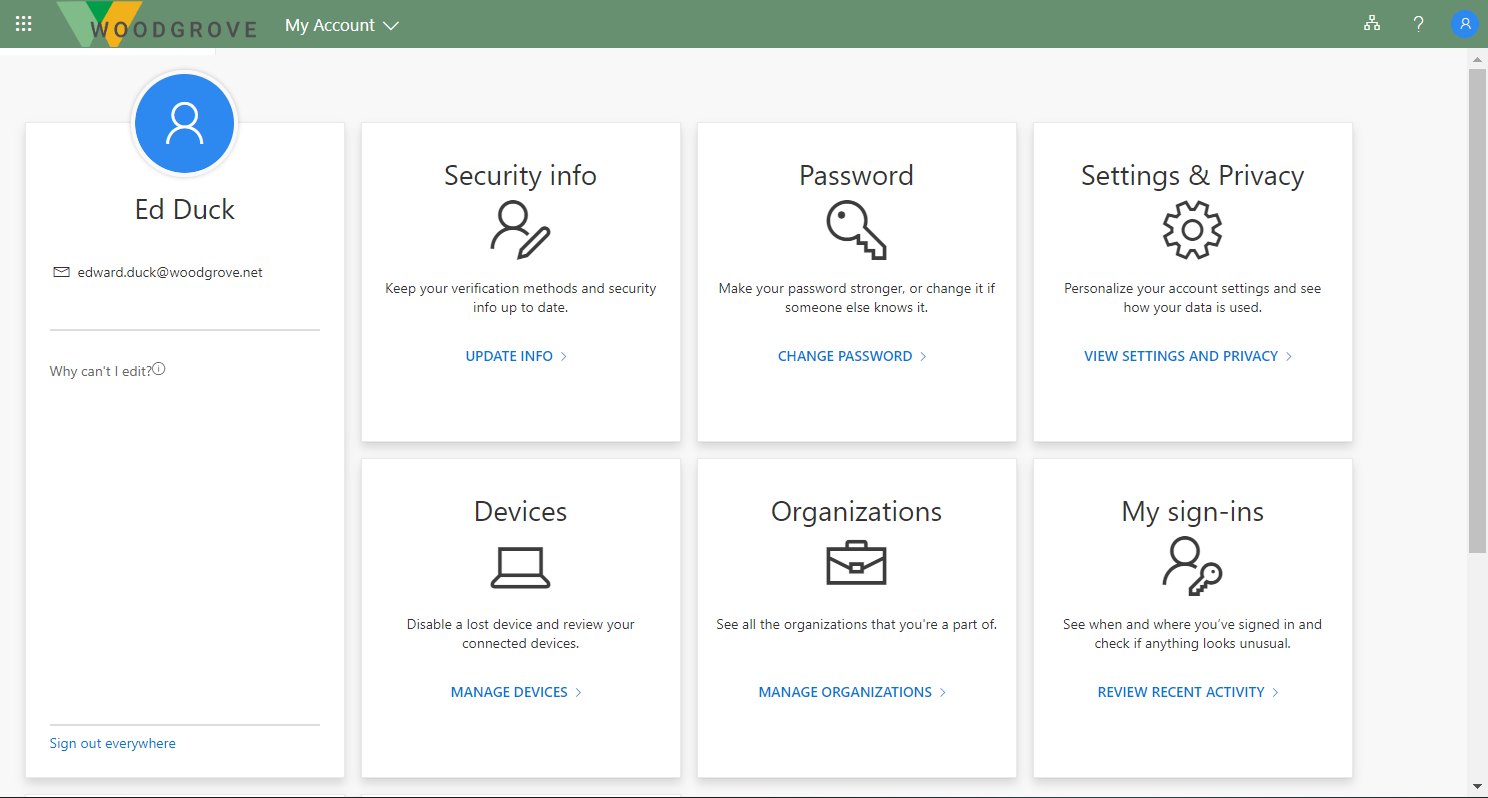

Os usuários podem encontrar seus serviços publicados no BIG-IP no portal Meus Aplicativos ou no inicializador de aplicativos do Microsoft 365 com recursos de autoatendimento, independentemente do dispositivo ou local. Os usuários podem continuar acessando os serviços publicados com o portal BIG-IP Webtop. Quando os usuários saem, o SHA garante o encerramento da sessão para BIG-IP e ID do Microsoft Entra, ajudando os serviços a permanecerem protegidos contra acesso não autorizado.

Os usuários acessam o portal Meus Aplicativos para encontrar serviços publicados no BIG-IP e gerenciar as propriedades de suas contas. Veja a galeria e a página de autoatendimento nos gráficos a seguir.

Insights e análises

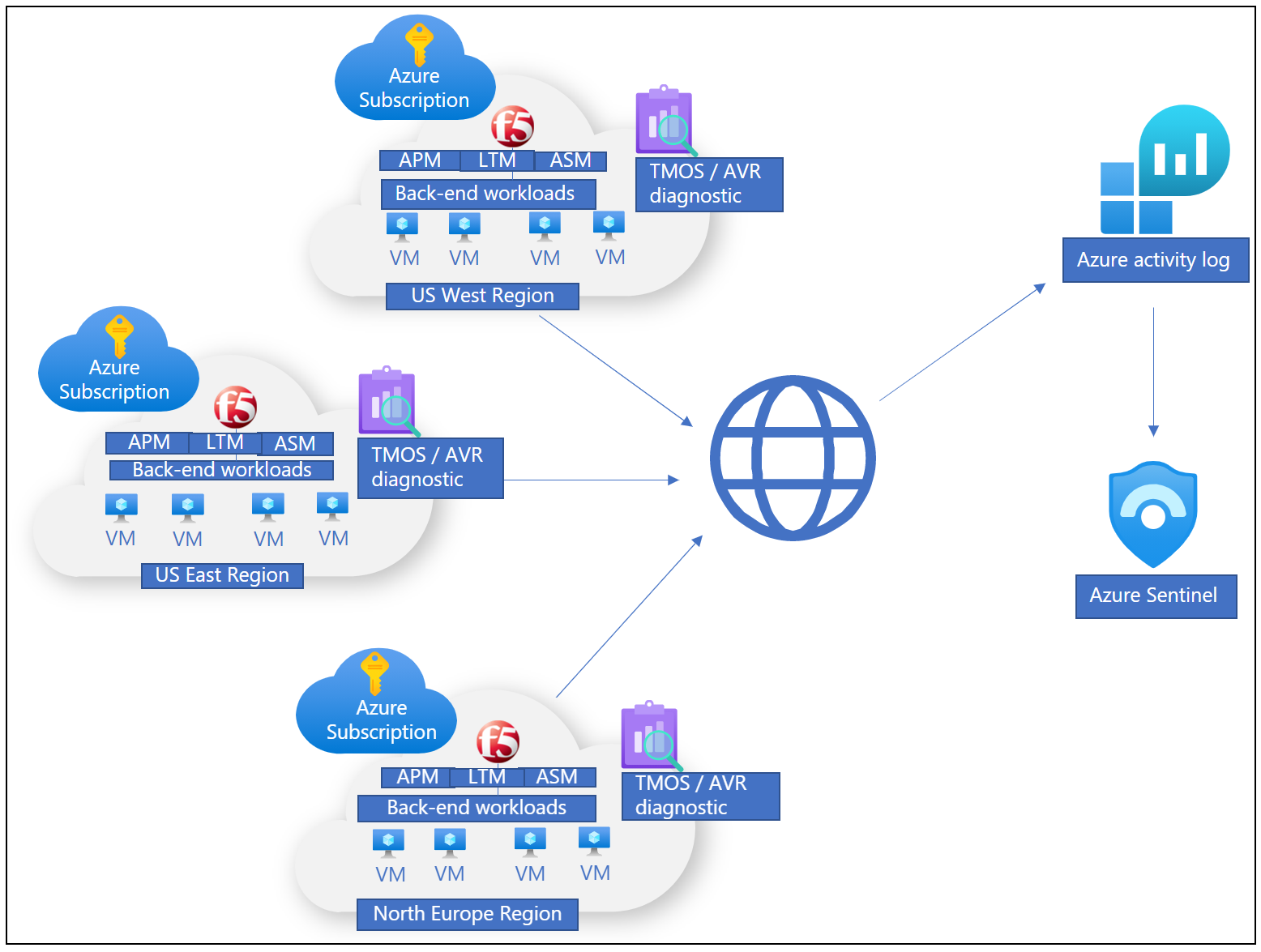

Você pode monitorar instâncias BIG-IP implantadas para garantir que os serviços publicados estejam altamente disponíveis, em um nível SHA e operacionalmente.

Há várias opções para registrar eventos localmente ou remotamente por meio de uma solução de Gerenciamento de Informações e Eventos de Segurança (SIEM), que permite o processamento de armazenamento e telemetria. Para monitorar a atividade do Microsoft Entra ID e SHA, você pode usar o Azure Monitor e o Microsoft Sentinel, juntos:

Visão geral da sua organização, potencialmente em várias nuvens e locais locais, incluindo infraestrutura BIG-IP

Um plano de controle com visão de sinais, evitando a dependência de ferramentas complexas e díspares

Pré-requisitos de integração

Nenhuma experiência anterior, ou conhecimento F5 BIG-IP, é necessário para implementar SHA, mas recomendamos que você aprenda alguma terminologia F5 BIG-IP. Consulte o Glossário do serviço F5.

A integração de um F5 BIG-IP com o Microsoft Entra ID para SHA tem os seguintes pré-requisitos:

- Uma instância F5 BIG-IP em execução em:

- Aplicação física

- Hypervisor Virtual Edition, como Microsoft Hyper-V, VMware ESXi, Linux KVM e Citrix Hypervisor

- Cloud Virtual Edition como Azure, VMware, KVM, Community Xen, MS Hyper-V, AWS, OpenStack e Google Cloud

Nota

O local da instância do BIG-IP pode ser local ou uma plataforma de nuvem suportada, incluindo o Azure. A instância tem conectividade com a Internet, recursos sendo publicados e quaisquer serviços, como o Ative Directory.

- Uma licença F5 BIG-IP APM ativa:

- Licenciamento do Microsoft Entra ID:

- Uma conta gratuita do Azure tem requisitos básicos mínimos para SHA com autenticação sem senha

- Uma subscrição Premium tem Acesso Condicional, autenticação multifator e Proteção de Identidade

Cenários de configuração

Você pode configurar um BIG-IP para SHA com opções baseadas em modelo ou uma configuração manual. Os tutoriais a seguir têm orientações sobre como implementar o acesso híbrido seguro BIG-IP e Microsoft Entra ID.

Configuração avançada

A abordagem avançada é uma maneira flexível de implementar o SHA. Você cria manualmente todos os objetos de configuração BIG-IP. Use essa abordagem para cenários que não estejam em modelos de configuração guiados.

Tutoriais de configuração avançada:

Estenda o Azure AD B2C para proteger aplicativos usando F5 BIG-IP

F5 BIG-IP APM e Microsoft Entra SSO para aplicativos Kerberos

F5 BIG-IP APM e Microsoft Entra SSO para aplicativos baseados em cabeçalho

F5 BIG-IP APM e Microsoft Entra SSO para aplicativos baseados em formulários

Configuração guiada e modelos de botão fácil

O assistente de Configuração Guiada do BIG-IP versão 13.1 minimiza o tempo e o esforço para implementar cenários comuns de publicação do BIG-IP. Sua estrutura de fluxo de trabalho fornece uma experiência de implantação intuitiva, para topologias de acesso específicas.

A configuração guiada versão 16.x tem o recurso Easy Button: os administradores não vão mais e voltam entre o Microsoft Entra ID e um BIG-IP para habilitar serviços para SHA. A implantação de ponta a ponta e o gerenciamento de políticas são manipulados pelo assistente de Configuração Guiada do APM e pelo Microsoft Graph. Essa integração entre o BIG-IP APM e o Microsoft Entra ID garante que os aplicativos ofereçam suporte à federação de identidades, SSO e Acesso Condicional do Microsoft Entra, sem a sobrecarga de gerenciamento de fazer isso para cada aplicativo.

Tutoriais para usar modelos Easy Button, F5 BIG-IP Easy Button for SSO para:

Acesso de convidado Microsoft Entra B2B

O acesso de convidado B2B do Microsoft Entra a aplicativos protegidos por SHA é possível, mas pode exigir etapas que não estão nos tutoriais. Um exemplo é o SSO de Kerberos, quando um BIG-IP executa a delegação restrita de kerberos (KCD) para obter um tíquete de serviço de controladores de domínio. Sem uma representação local de um usuário convidado local, um controlador de domínio não honrará a solicitação porque não há usuário. Para dar suporte a esse cenário, certifique-se de que as identidades externas sejam fluídas do locatário do Microsoft Entra para o diretório usado pelo aplicativo.

Saiba mais: Conceda aos usuários B2B no Microsoft Entra ID acesso aos seus aplicativos locais

Próximos passos

Você pode conduzir uma prova de conceito para SHA usando sua infraestrutura BIG-IP ou implantando uma VM BIG-IP Virtual Edition (VE) no Azure. Para implantar uma VM no Azure leva aproximadamente 30 minutos, então você terá:

- Uma plataforma segura para modelar um piloto para SHA

- Uma instância de pré-produção para testar novas atualizações e hotfixes do sistema BIG-IP

Identifique um ou dois aplicativos a serem publicados com BIG-IP e protegidos com SHA.

Nossa recomendação é começar com um aplicativo que não seja publicado por meio de um BIG-IP. Esta ação evita potenciais interrupções nos serviços de produção. As diretrizes neste artigo podem ajudá-lo a aprender sobre o procedimento para criar objetos de configuração BIG-IP e configurar o SHA. Em seguida, você pode converter serviços publicados BIG-IP para SHA com o mínimo de esforço.

O guia interativo a seguir ilustra a implementação do SHA com um modelo e a experiência do usuário final.