Ativar minhas funções de recurso do Azure no Privileged Identity Management

Use o Microsoft Entra Privileged Identity Management (PIM) para permitir que membros de função qualificados para recursos do Azure agende a ativação para uma data e hora futuras. Eles também podem selecionar uma duração de ativação específica dentro do máximo (configurado pelos administradores).

Este artigo destina-se a membros que precisam de ativar a função de recursos do Azure no Privileged Identity Management.

Nota

A partir de março de 2023, agora você pode ativar suas atribuições e exibir seu acesso diretamente de lâminas fora do PIM no portal do Azure. Leia mais aqui.

Importante

Quando uma função é ativada, o Microsoft Entra PIM adiciona temporariamente uma atribuição ativa para a função. O Microsoft Entra PIM cria uma atribuição ativa (atribui o usuário a uma função) em segundos. Quando a desativação (manual ou através da expiração do tempo de ativação) acontece, o Microsoft Entra PIM remove a atribuição ativa em segundos também.

O aplicativo pode fornecer acesso com base na função que o usuário tem. Em algumas situações, o acesso ao aplicativo pode não refletir imediatamente o fato de que o usuário recebeu a função atribuída ou removida. Se o aplicativo armazenou anteriormente em cache o fato de que o usuário não tem uma função – quando o usuário tenta acessar o aplicativo novamente, o acesso pode não ser fornecido. Da mesma forma, se o aplicativo armazenou anteriormente em cache o fato de que o usuário tem uma função – quando a função é desativada, o usuário ainda pode obter acesso. A situação específica depende da arquitetura do aplicativo. Para alguns aplicativos, sair e entrar novamente pode ajudar a adicionar ou remover o acesso.

Ativar uma função

Gorjeta

As etapas neste artigo podem variar ligeiramente com base no portal a partir do qual você começou.

Quando precisar assumir uma função de recurso do Azure, você poderá solicitar a ativação usando a opção de navegação Minhas funções no Privileged Identity Management.

Nota

O PIM já está disponível no aplicativo móvel do Azure (iOS | Android) para funções de recursos do Microsoft Entra ID e do Azure. Ative facilmente atribuições elegíveis, solicite renovações para aquelas que estão expirando ou verifique o status de solicitações pendentes. Leia mais abaixo

Entre no centro de administração do Microsoft Entra como pelo menos um Administrador de Função Privilegiada.

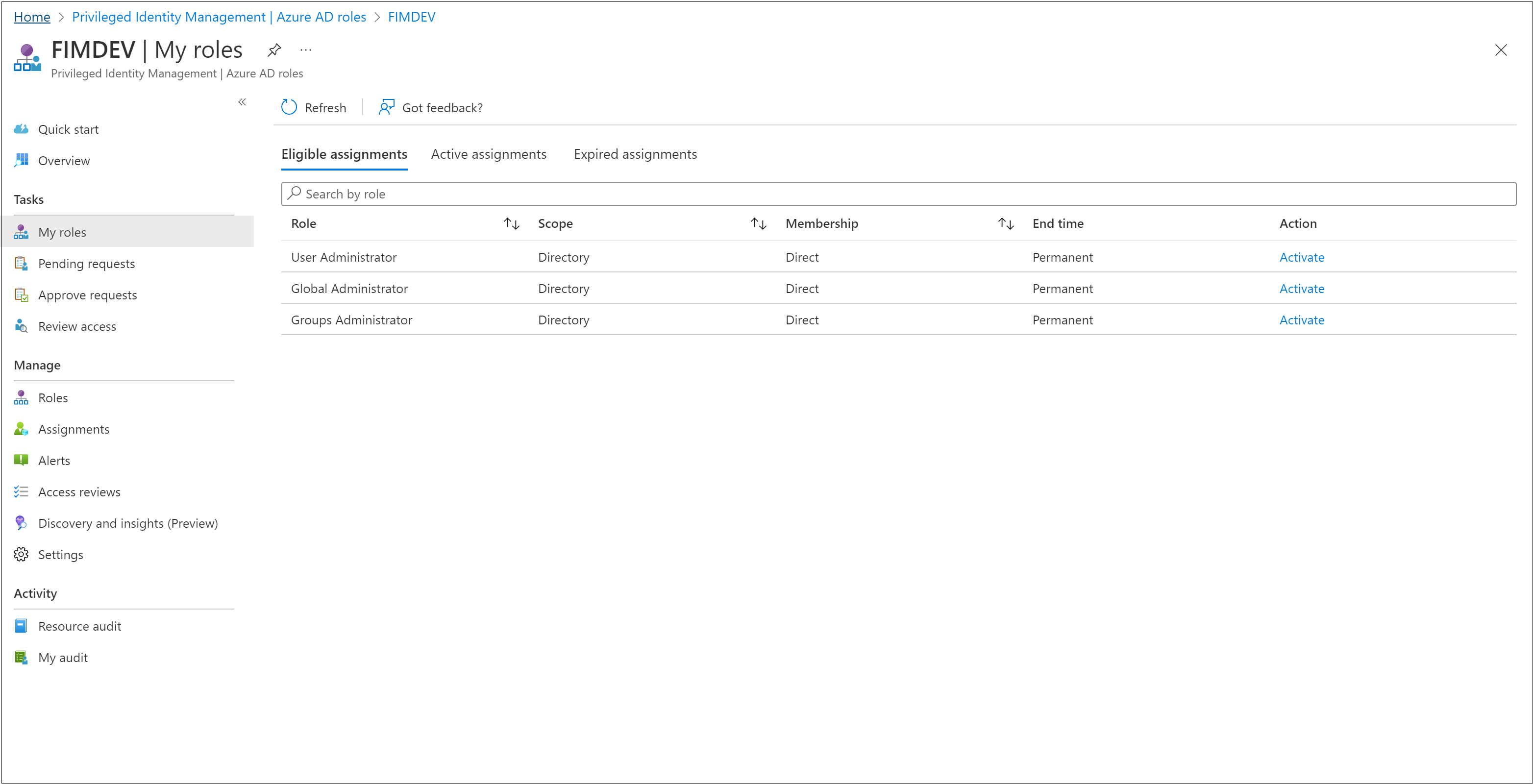

Navegue até Governança de>identidades Gerenciamento privilegiado de>identidades Minhas funções.

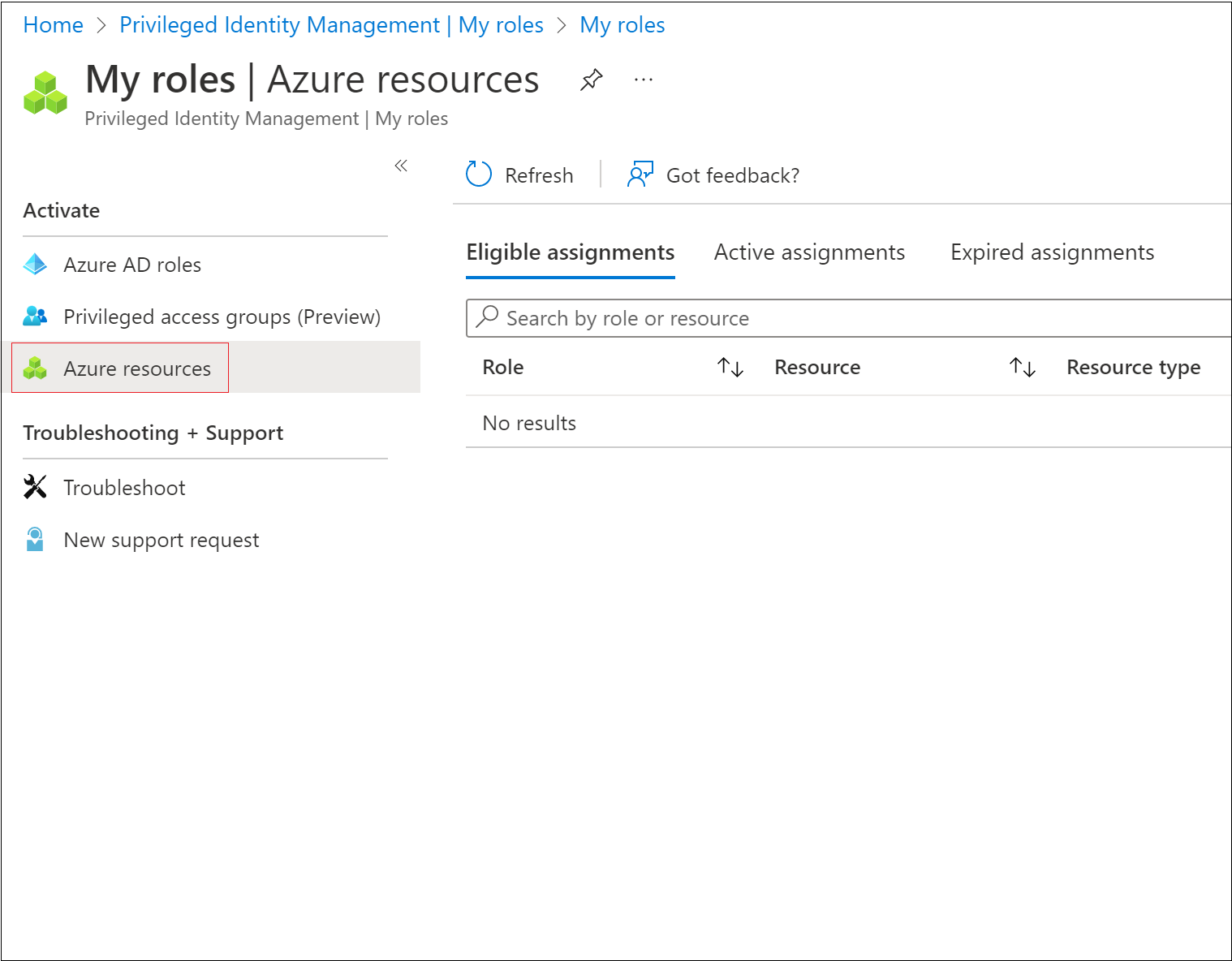

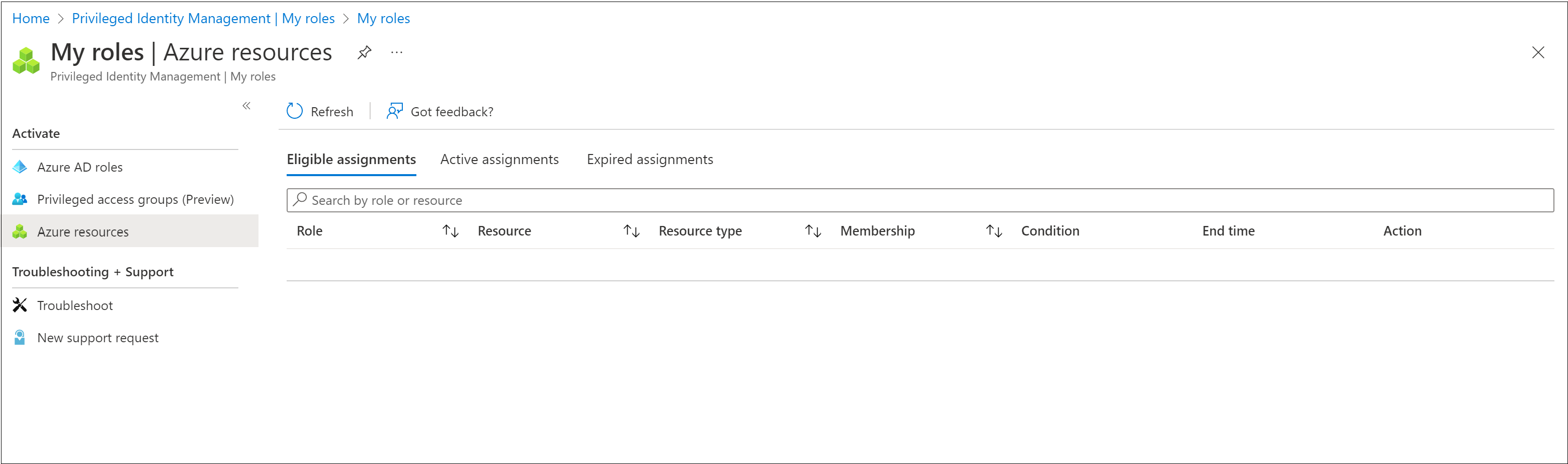

Selecione Funções de recursos do Azure para ver uma lista de suas funções de recursos do Azure qualificadas.

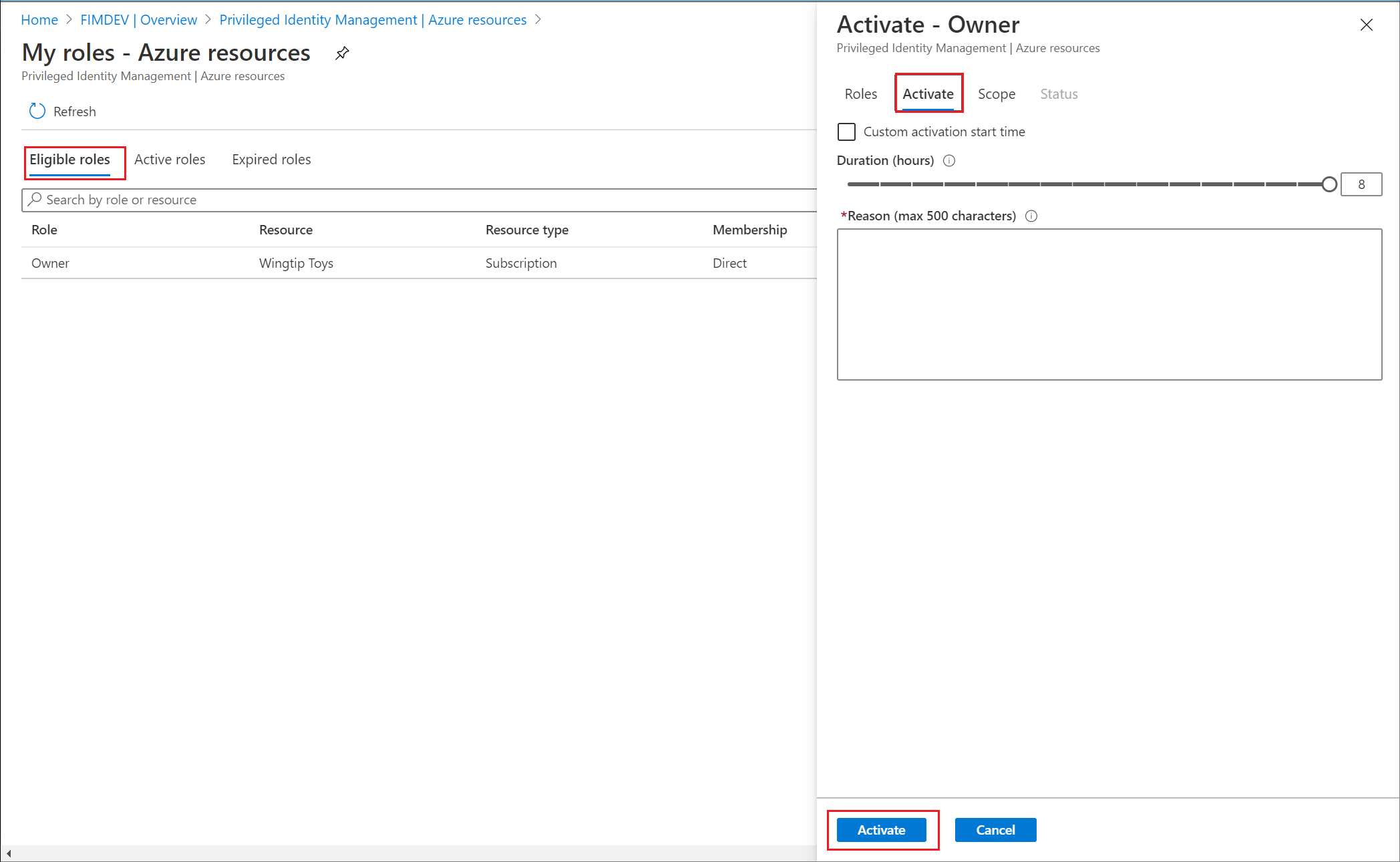

Na lista de funções de recursos do Azure, localize a função que você deseja ativar.

Selecione Ativar para abrir a página Ativar.

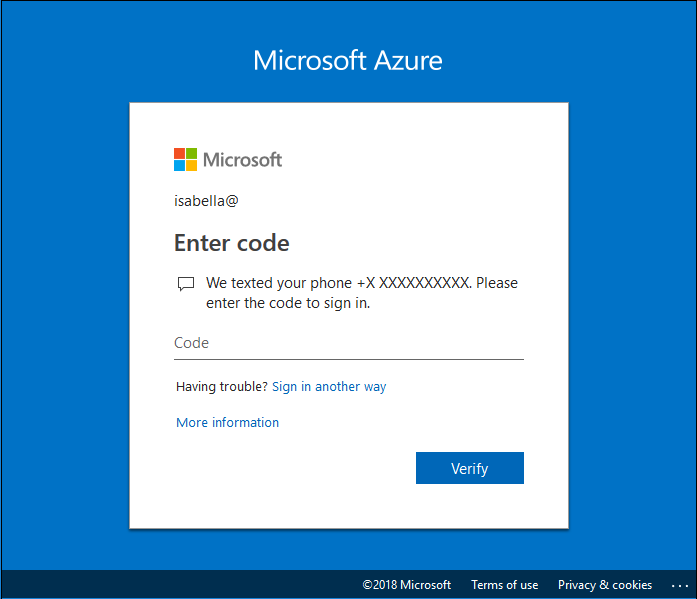

Se sua função exigir autenticação multifator, selecione Verificar sua identidade antes de continuar. Só tem de se autenticar uma vez por sessão.

Selecione Verificar minha identidade e siga as instruções para fornecer verificação de segurança adicional.

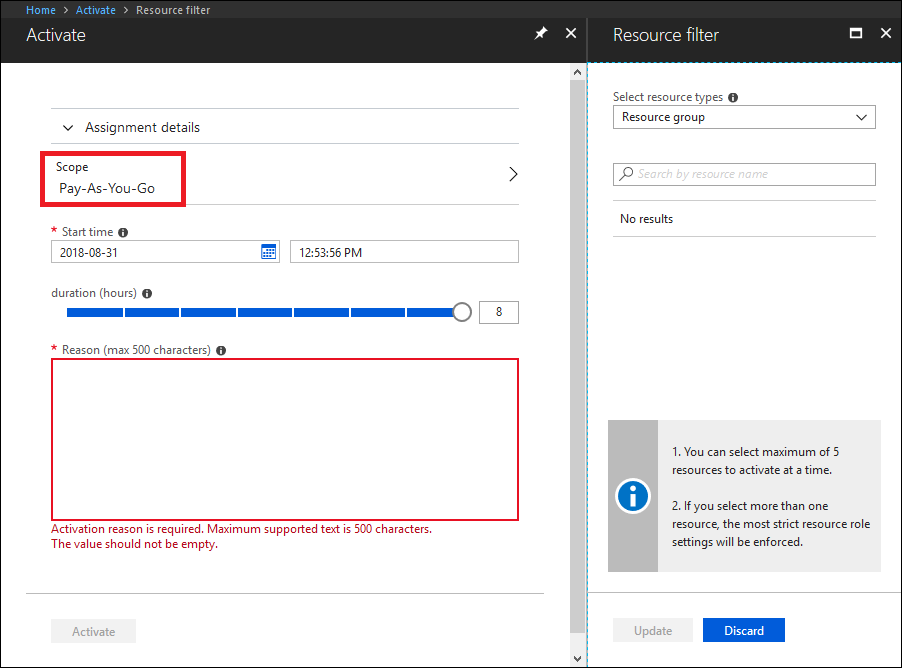

Se desejar especificar um escopo reduzido, selecione Escopo para abrir o painel Filtro de recursos.

É uma prática recomendada solicitar apenas acesso aos recursos de que você precisa. No painel Filtro de recursos, você pode especificar os grupos de recursos ou recursos aos quais precisa acessar.

Se necessário, especifique uma hora de início de ativação personalizada. O membro seria ativado após o tempo selecionado.

Na caixa Motivo, insira o motivo da solicitação de ativação.

Selecione Ativar.

Nota

Se a função exigir aprovação para ser ativada, uma notificação aparecerá no canto superior direito do navegador informando que a solicitação está pendente de aprovação.

Ativar uma função com a API ARM

O Privileged Identity Management dá suporte a comandos de API do Azure Resource Manager (ARM) para gerenciar funções de recursos do Azure, conforme documentado na referência da API PIM ARM. Para obter as permissões necessárias para usar a API do PIM, consulte Compreender as APIs de gerenciamento de identidades privilegiadas.

Para ativar uma atribuição de função do Azure elegível e obter acesso ativado, use as Solicitações de Agenda de Atribuição de Função - Criar API REST para criar uma nova solicitação e especificar a entidade de segurança, a definição de função, requestType = SelfActivate e o escopo. Para chamar essa API, você deve ter uma atribuição de função qualificada no escopo.

Use uma ferramenta GUID para gerar um identificador exclusivo que será usado para o identificador de atribuição de função. O identificador tem o formato: 00000000-0000-0000-0000-000000000000.

Substitua {roleAssignmentScheduleRequestName} na solicitação PUT abaixo pelo identificador GUID da atribuição de função.

Para obter mais detalhes sobre como gerenciar funções qualificadas para recursos do Azure, consulte este tutorial da API do PIM ARM.

A seguir está uma solicitação HTTP de exemplo para ativar uma atribuição qualificada para uma função do Azure.

Pedir

PUT https://management.azure.com/providers/Microsoft.Subscription/subscriptions/dfa2a084-766f-4003-8ae1-c4aeb893a99f/providers/Microsoft.Authorization/roleAssignmentScheduleRequests/{roleAssignmentScheduleRequestName}?api-version=2020-10-01

Corpo do pedido

{

"properties": {

"principalId": "a3bb8764-cb92-4276-9d2a-ca1e895e55ea",

"roleDefinitionId": "/subscriptions/dfa2a084-766f-4003-8ae1-c4aeb893a99f/providers/Microsoft.Authorization/roleDefinitions/c8d4ff99-41c3-41a8-9f60-21dfdad59608",

"requestType": "SelfActivate",

"linkedRoleEligibilityScheduleId": "b1477448-2cc6-4ceb-93b4-54a202a89413",

"scheduleInfo": {

"startDateTime": "2020-09-09T21:35:27.91Z",

"expiration": {

"type": "AfterDuration",

"endDateTime": null,

"duration": "PT8H"

}

},

"condition": "@Resource[Microsoft.Storage/storageAccounts/blobServices/containers:ContainerName] StringEqualsIgnoreCase 'foo_storage_container'",

"conditionVersion": "1.0"

}

}

Resposta

Código de status: 201

{

"properties": {

"targetRoleAssignmentScheduleId": "c9e264ff-3133-4776-a81a-ebc7c33c8ec6",

"targetRoleAssignmentScheduleInstanceId": null,

"scope": "/subscriptions/dfa2a084-766f-4003-8ae1-c4aeb893a99f",

"roleDefinitionId": "/subscriptions/dfa2a084-766f-4003-8ae1-c4aeb893a99f/providers/Microsoft.Authorization/roleDefinitions/c8d4ff99-41c3-41a8-9f60-21dfdad59608",

"principalId": "a3bb8764-cb92-4276-9d2a-ca1e895e55ea",

"principalType": "User",

"requestType": "SelfActivate",

"status": "Provisioned",

"approvalId": null,

"scheduleInfo": {

"startDateTime": "2020-09-09T21:35:27.91Z",

"expiration": {

"type": "AfterDuration",

"endDateTime": null,

"duration": "PT8H"

}

},

"ticketInfo": {

"ticketNumber": null,

"ticketSystem": null

},

"justification": null,

"requestorId": "a3bb8764-cb92-4276-9d2a-ca1e895e55ea",

"createdOn": "2020-09-09T21:35:27.91Z",

"condition": "@Resource[Microsoft.Storage/storageAccounts/blobServices/containers:ContainerName] StringEqualsIgnoreCase 'foo_storage_container'",

"conditionVersion": "1.0",

"expandedProperties": {

"scope": {

"id": "/subscriptions/dfa2a084-766f-4003-8ae1-c4aeb893a99f",

"displayName": "Pay-As-You-Go",

"type": "subscription"

},

"roleDefinition": {

"id": "/subscriptions/dfa2a084-766f-4003-8ae1-c4aeb893a99f/providers/Microsoft.Authorization/roleDefinitions/c8d4ff99-41c3-41a8-9f60-21dfdad59608",

"displayName": "Contributor",

"type": "BuiltInRole"

},

"principal": {

"id": "a3bb8764-cb92-4276-9d2a-ca1e895e55ea",

"displayName": "User Account",

"email": "user@my-tenant.com",

"type": "User"

}

}

},

"name": "fea7a502-9a96-4806-a26f-eee560e52045",

"id": "/subscriptions/dfa2a084-766f-4003-8ae1-c4aeb893a99f/providers/Microsoft.Authorization/RoleAssignmentScheduleRequests/fea7a502-9a96-4806-a26f-eee560e52045",

"type": "Microsoft.Authorization/RoleAssignmentScheduleRequests"

}

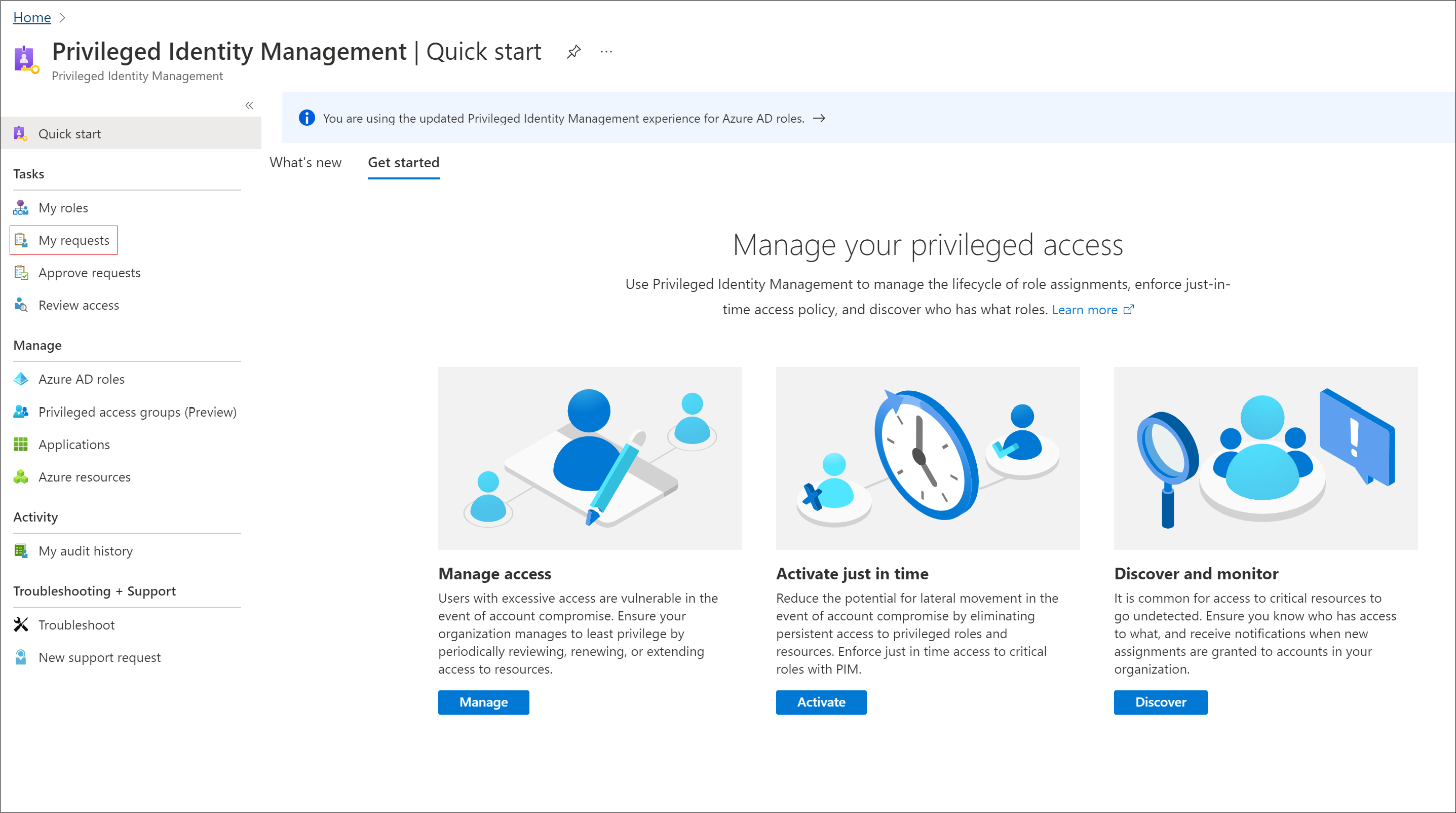

Ver o estado dos seus pedidos

Você pode visualizar o status de suas solicitações pendentes para ativar.

Abra o Microsoft Entra Privileged Identity Management.

Selecione Minhas solicitações para ver uma lista de suas solicitações de função de recurso do Microsoft Entra e do Azure.

Desloque-se para a direita para ver a coluna Estado do Pedido.

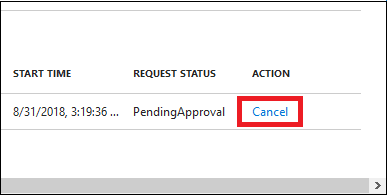

Cancelar um pedido pendente

Se você não precisar da ativação de uma função que exija aprovação, poderá cancelar uma solicitação pendente a qualquer momento.

Abra o Microsoft Entra Privileged Identity Management.

Selecione Meus pedidos.

Para a função que você deseja cancelar, selecione o link Cancelar .

Ao selecionar Cancelar, a solicitação será cancelada. Para ativar a função novamente, você terá que enviar uma nova solicitação de ativação.

Desativar uma atribuição de função

Quando uma atribuição de função é ativada, você verá uma opção Desativar no portal PIM para a atribuição de função. Além disso, não é possível desativar uma atribuição de função dentro de cinco minutos após a ativação.

Ativar com o portal do Azure

A ativação da função Gerenciamento Privilegiado de Identidades foi integrada às extensões de Cobrança e Controle de Acesso (AD) no portal do Azure. Os atalhos para Assinaturas (cobrança) e Controle de Acesso (AD) permitem ativar funções PIM diretamente dessas lâminas.

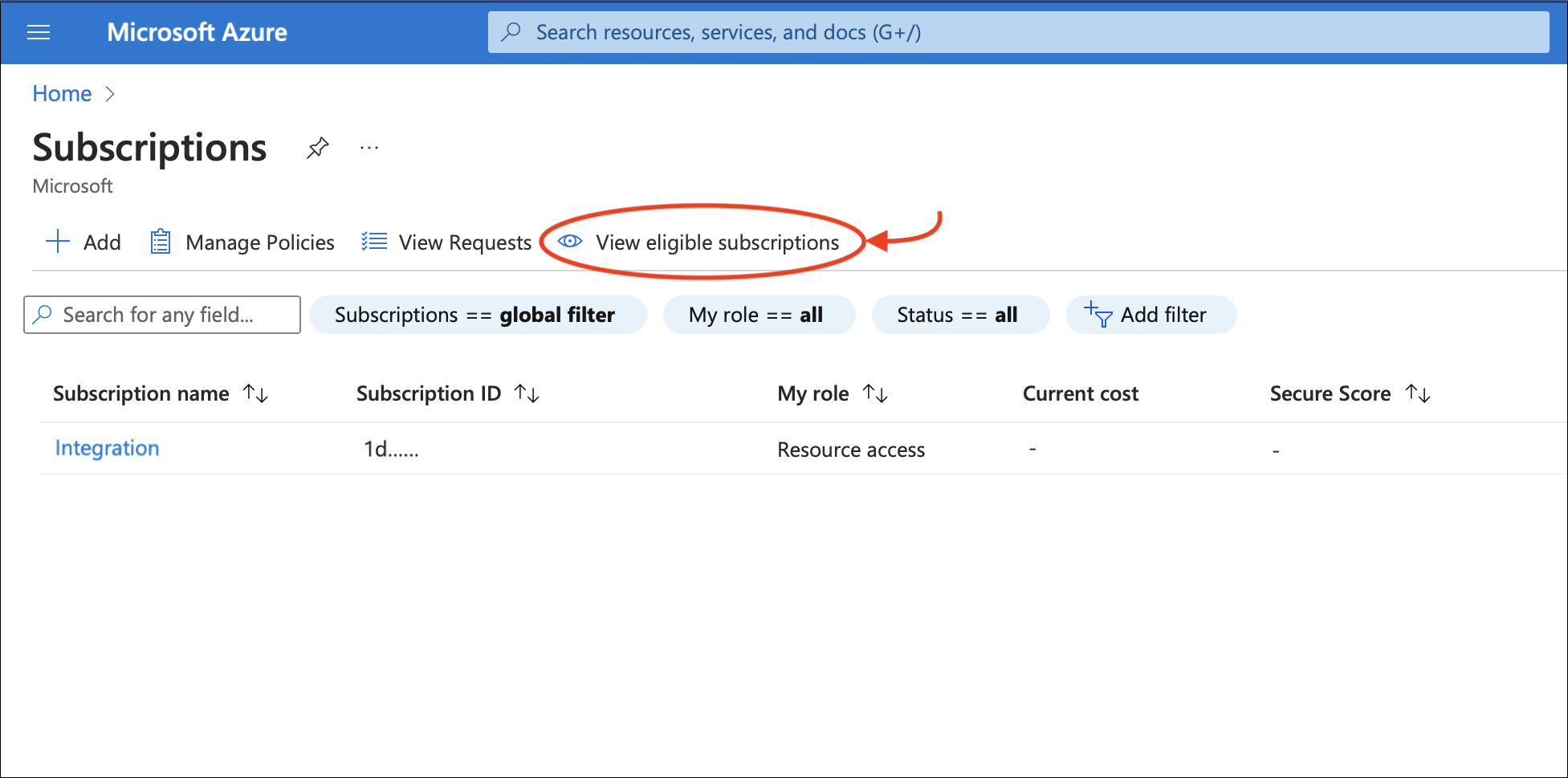

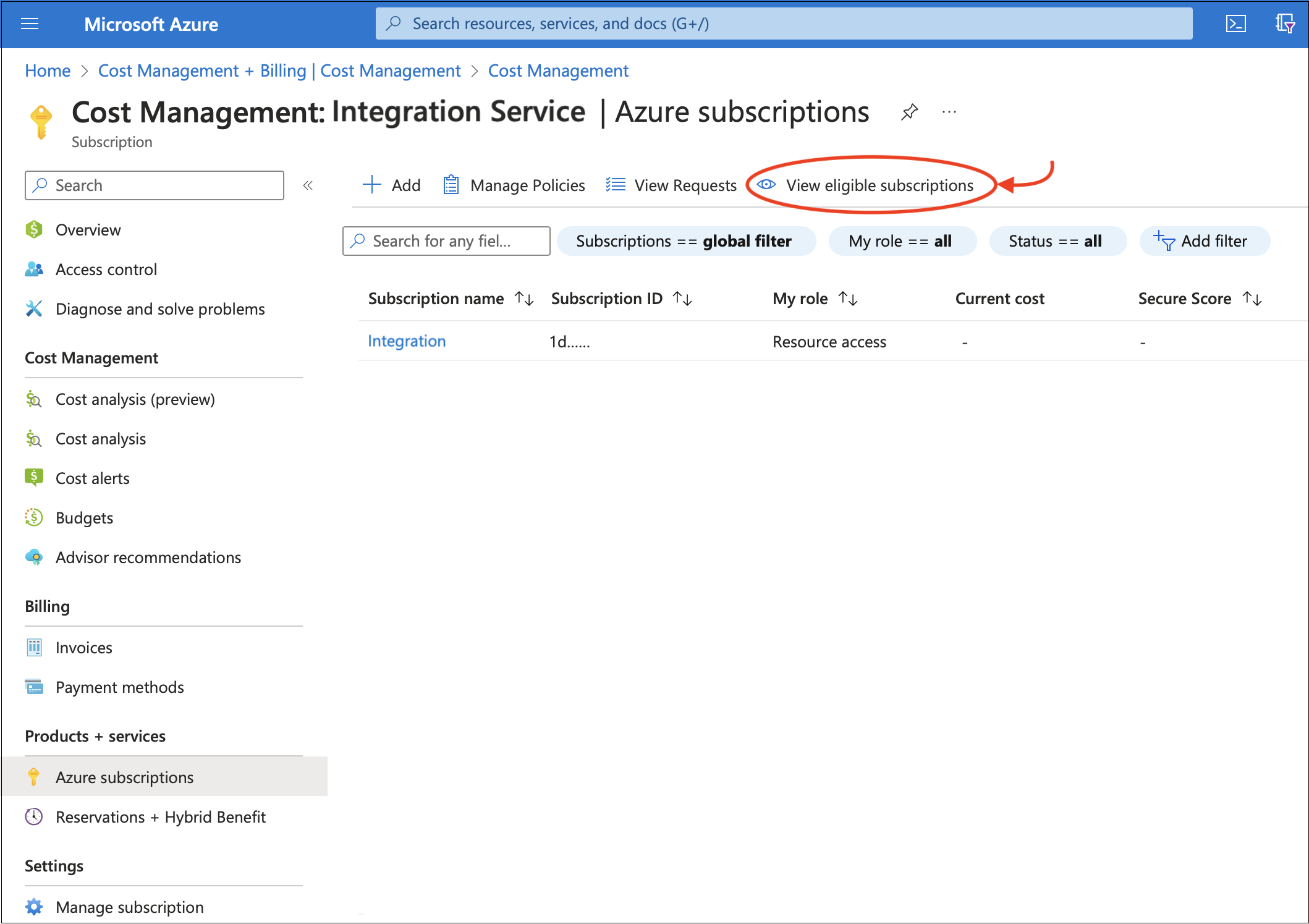

Na folha Subscrições, selecione "Ver subscrições elegíveis" no menu de comandos horizontal para verificar as suas atribuições elegíveis, ativas e expiradas. A partir daí, você pode ativar uma atribuição qualificada no mesmo painel.

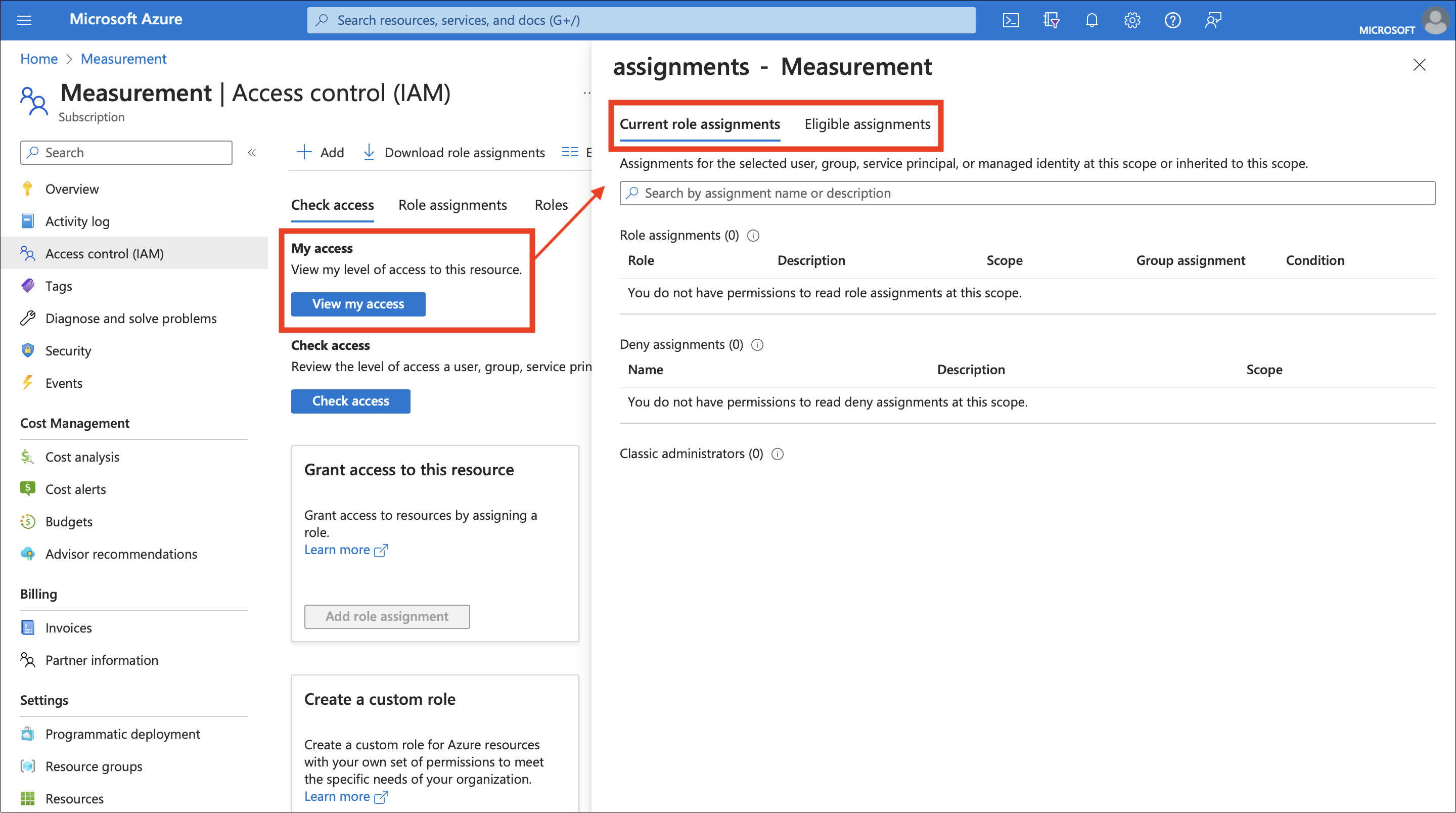

No Controle de acesso (IAM) para um recurso, agora você pode selecionar "Exibir meu acesso" para ver suas atribuições de função atualmente ativas e qualificadas e ativar diretamente.

Ao integrar recursos de PIM em diferentes lâminas do portal do Azure, esse novo recurso permite que você obtenha acesso temporário para exibir ou editar assinaturas e recursos com mais facilidade.

Ativar funções PIM usando o aplicativo móvel do Azure

O PIM agora está disponível nos aplicativos móveis Microsoft Entra ID e Azure resource roles em iOS e Android.

Para ativar uma atribuição de função qualificada do Microsoft Entra, comece baixando o aplicativo móvel do Azure (iOS | Android). Você também pode baixar o aplicativo selecionando Abrir em dispositivos móveis em Privileged Identity Management > My roles > Microsoft Entra roles.

Abra a aplicação móvel do Azure e inicie sessão. Clique no cartão 'Privileged Identity Management' e selecione Minhas funções de recurso do Azure para exibir suas atribuições de função qualificadas e ativas.

Selecione a atribuição de função e clique em Ativar > ação abaixo dos detalhes da atribuição de função. Conclua as etapas para ativar e preencha todos os detalhes necessários antes de clicar em Ativar na parte inferior.

Exiba o status de suas solicitações de ativação e suas atribuições de função em 'Minhas funções de recurso do Azure'.