Atribuir funções de recurso do Azure no Privileged Identity Management

Com o Microsoft Entra Privileged Identity Management (PIM), você pode gerenciar as funções de recursos internas do Azure e as funções personalizadas, incluindo (mas não limitado a):

- Proprietário

- Administrador de Acesso dos Utilizadores

- Contribuinte

- Administrador de Segurança

- Gestor de Segurança

Nota

Os usuários ou membros de um grupo atribuído às funções de assinatura Proprietário ou Administrador de Acesso de Usuário e os administradores globais do Microsoft Entra que habilitam o gerenciamento de assinaturas na ID do Microsoft Entra têm permissões de administrador de recursos por padrão. Esses administradores podem atribuir funções, definir configurações de função e revisar o acesso usando os recursos do Privileged Identity Management for Azure. Um usuário não pode gerenciar o Privileged Identity Management for Resources sem permissões de administrador de recursos. Exiba a lista de funções internas do Azure.

O Privileged Identity Management suporta funções internas e personalizadas do Azure. Para obter mais informações sobre funções personalizadas do Azure, consulte Funções personalizadas do Azure.

Condições de atribuição de funções

Você pode usar o controle de acesso baseado em atributos do Azure (Azure ABAC) para adicionar condições em atribuições de função qualificadas usando o Microsoft Entra PIM para recursos do Azure. Com o Microsoft Entra PIM, os usuários finais devem ativar uma atribuição de função qualificada para obter permissão para executar determinadas ações. O uso de condições no Microsoft Entra PIM permite que você não apenas limite as permissões de função de um usuário a um recurso usando condições refinadas, mas também use o Microsoft Entra PIM para proteger a atribuição de função com uma configuração com limite de tempo, fluxo de trabalho de aprovação, trilha de auditoria e assim por diante.

Nota

Quando uma função é atribuída, a atribuição:

- Não pode ser atribuído por uma duração inferior a cinco minutos

- Não pode ser removido dentro de cinco minutos após ser atribuído

Atualmente, as seguintes funções internas podem ter condições adicionadas:

- Contribuinte de Dados do Armazenamento de Blobs

- Proprietário dos Dados do Armazenamento de Blobs

- Leitor de Dados do Armazenamento de Blobs

Para obter mais informações, consulte O que é o controle de acesso baseado em atributos do Azure (Azure ABAC).

Atribuir uma função

Siga estas etapas para tornar um usuário elegível para uma função de recurso do Azure.

Entre no centro de administração do Microsoft Entra como pelo menos um Administrador de Acesso de Usuário.

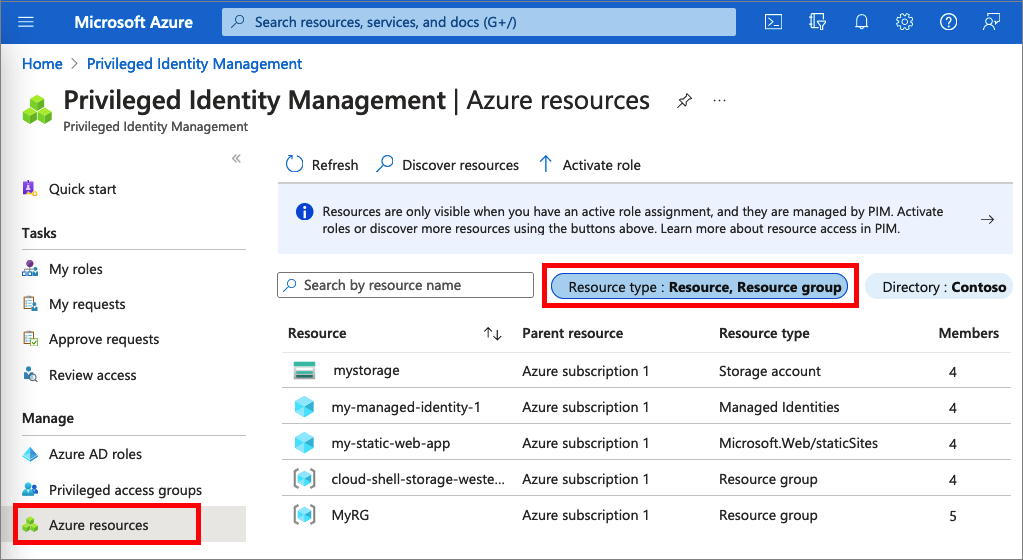

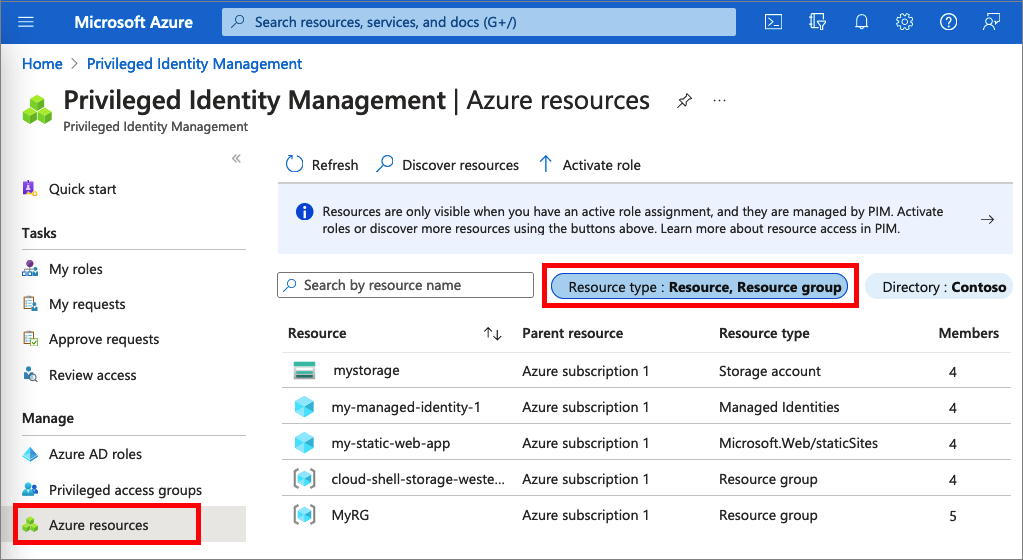

Navegue até Governança de>identidade, Gerenciamento privilegiado de identidades>Recursos do Azure.

Selecione o tipo de recurso que deseja gerenciar. Comece na lista suspensa Grupo de gerenciamento ou na lista suspensa Assinaturas e, em seguida, selecione Grupos de recursos ou Recursos conforme necessário. Clique no botão Selecionar para o recurso que você deseja gerenciar para abrir sua página de visão geral.

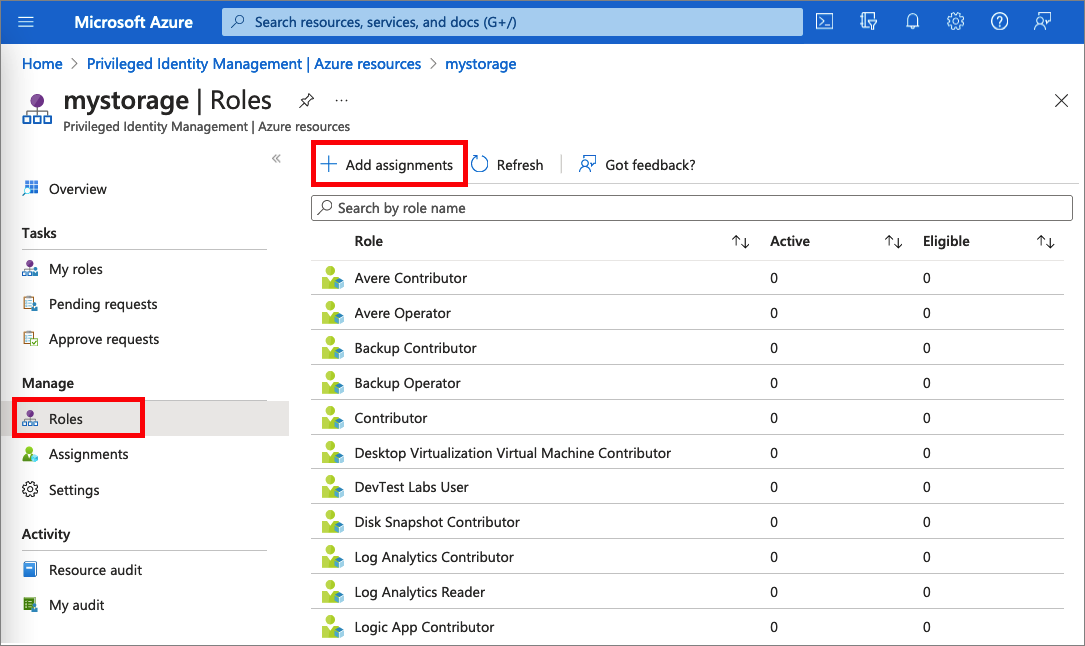

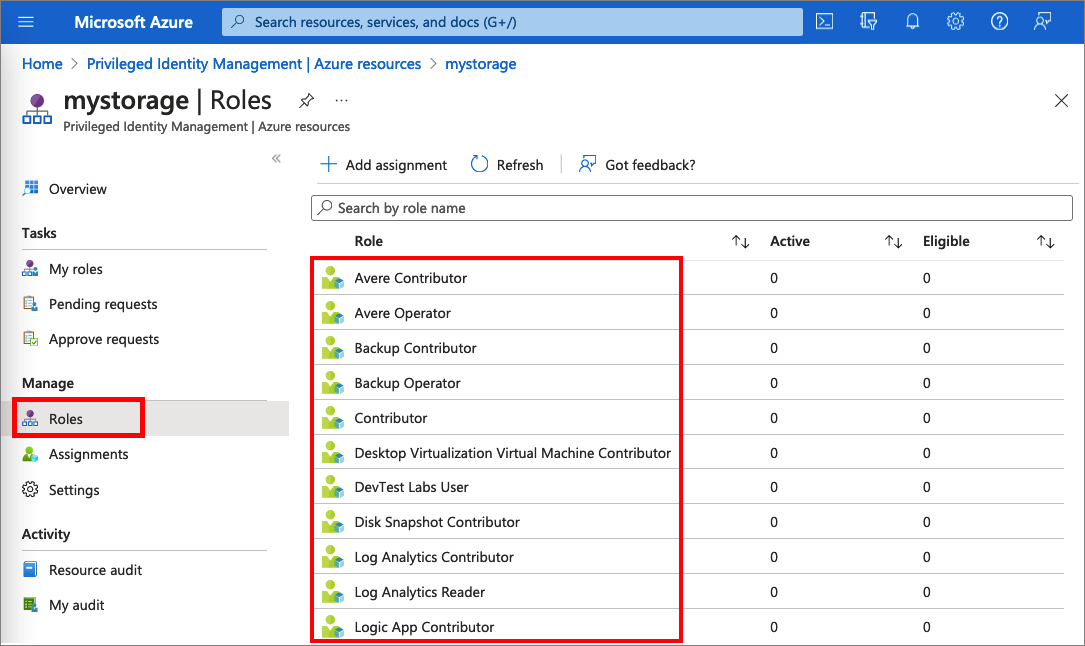

Em Gerenciar, selecione Funções para ver a lista de funções para recursos do Azure.

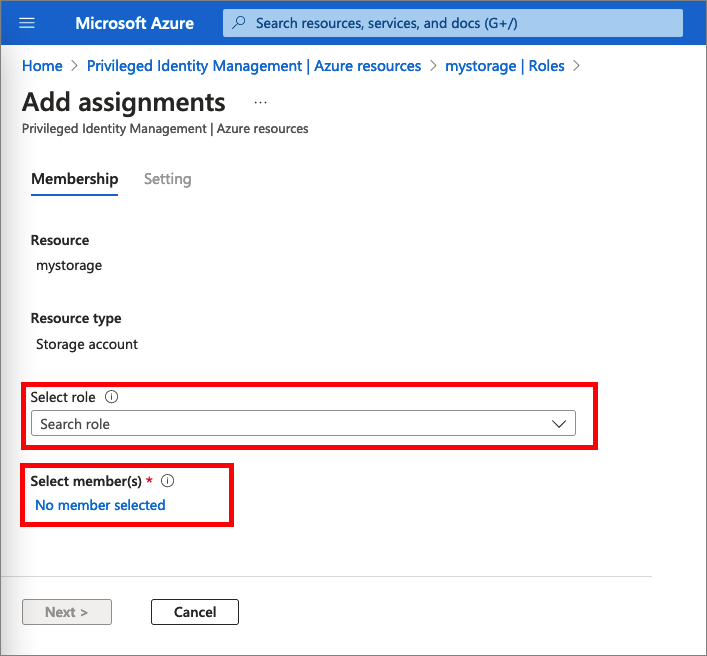

Selecione Adicionar atribuições para abrir o painel Adicionar atribuições .

Selecione uma Função que deseja atribuir.

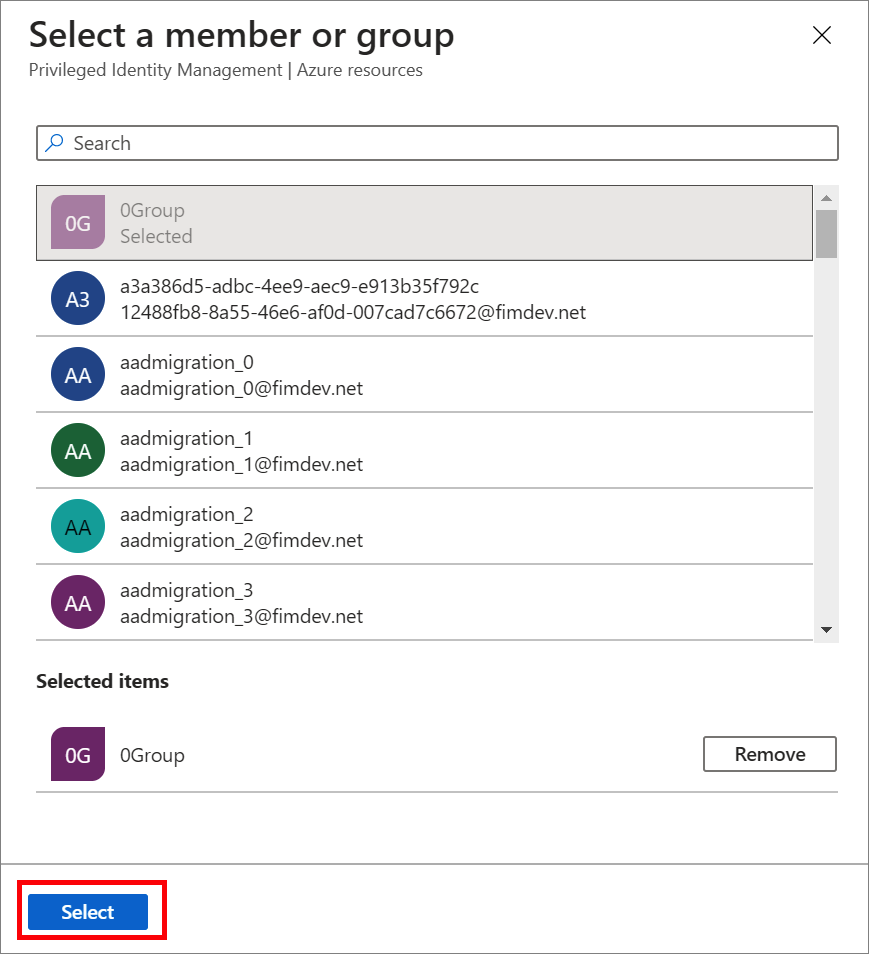

Selecione Nenhum membro selecionado link para abrir o painel Selecionar um membro ou grupo .

Selecione um membro ou grupo que deseja atribuir à função e escolha Selecionar.

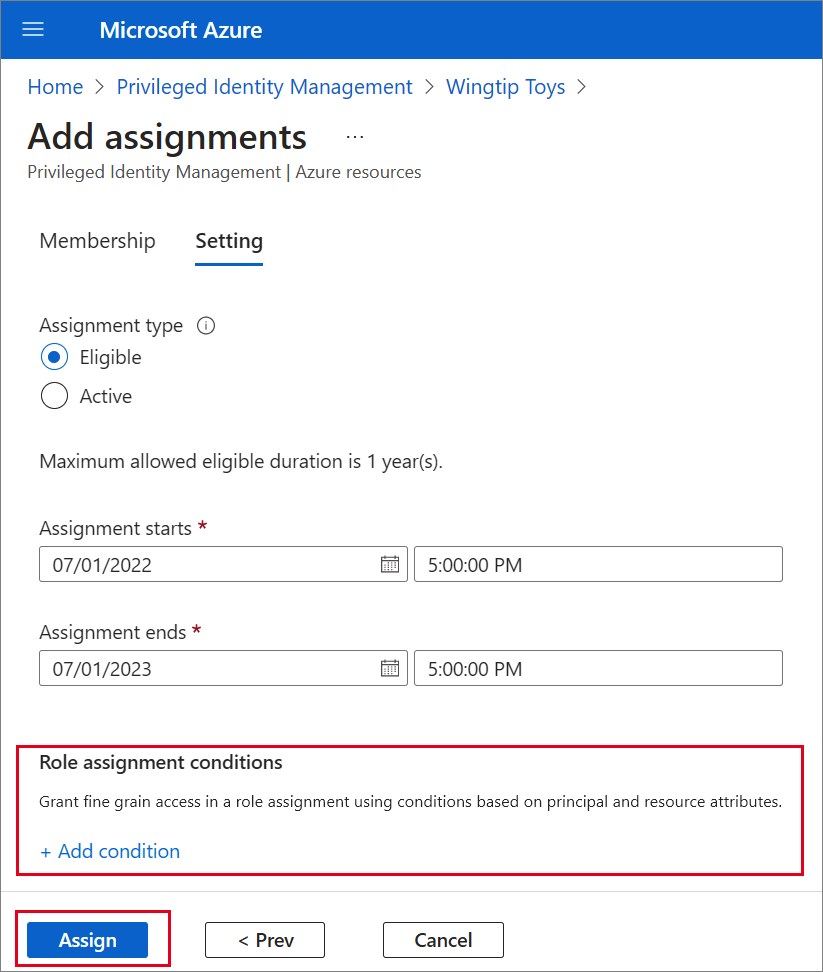

Na guia Configurações, na lista Tipo de atribuição, selecione Elegível ou Ativo.

Os recursos do Microsoft Entra PIM para Azure fornecem dois tipos de atribuição distintos:

As atribuições qualificadas exigem que o membro ative a função antes de usá-la. O administrador pode exigir que o membro da função execute determinadas ações antes da ativação da função, o que pode incluir a execução de uma verificação de autenticação multifator (MFA), fornecer uma justificativa comercial ou solicitar aprovação de aprovadores designados.

As atribuições ativas não exigem que o membro ative a função antes do uso. Os membros atribuídos como ativos têm os privilégios atribuídos prontos para uso. Esse tipo de atribuição também está disponível para clientes que não usam o Microsoft Entra PIM.

Para especificar uma duração específica da atribuição, altere as datas e horas de início e fim.

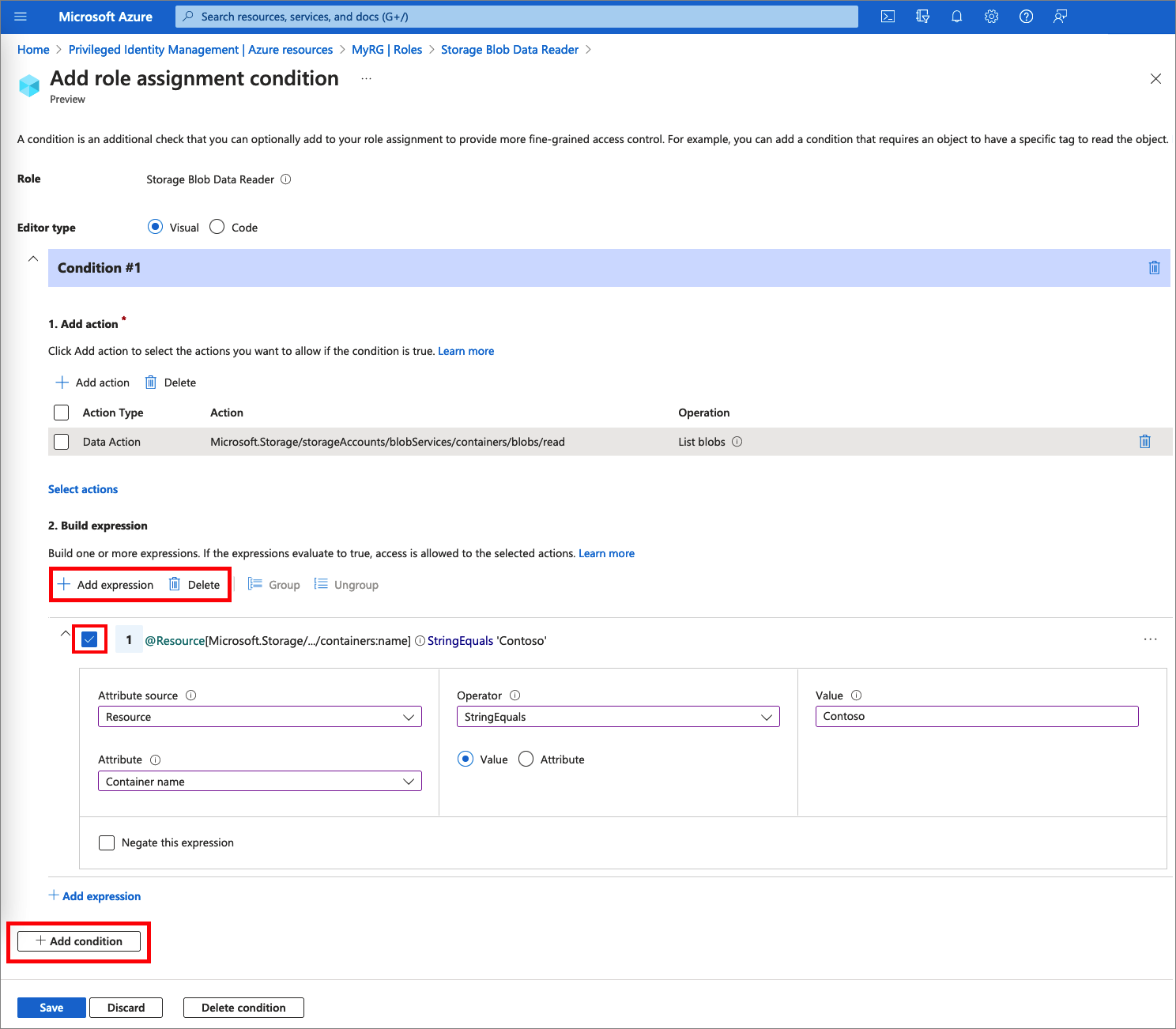

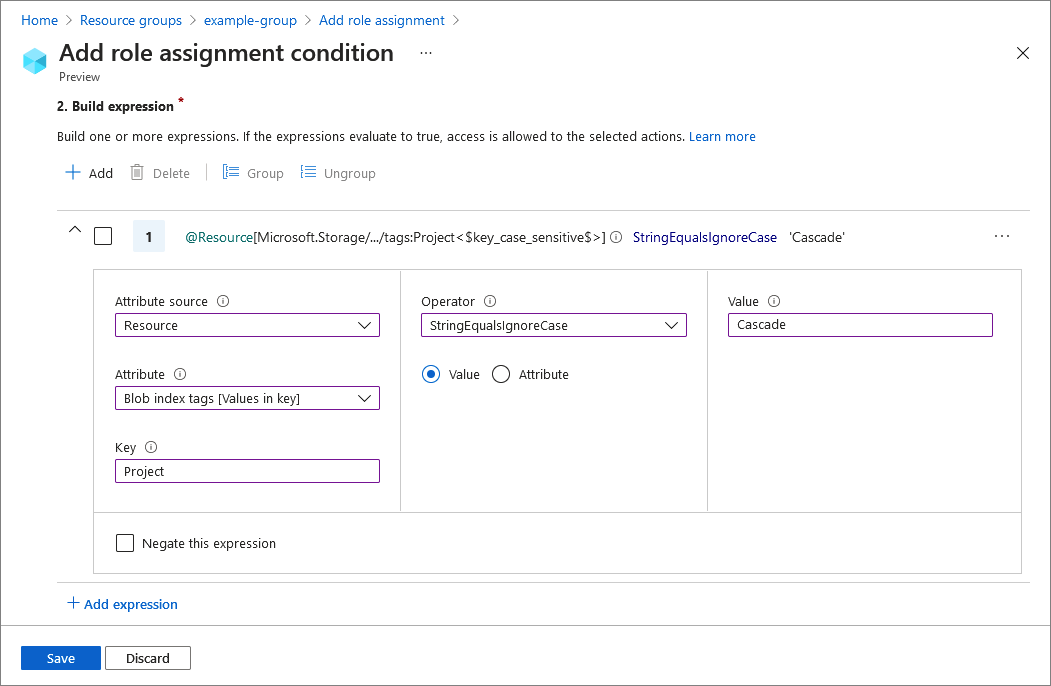

Se a função tiver sido definida com ações que permitam atribuições a essa função com condições, você poderá selecionar Adicionar condição para adicionar uma condição com base nos atributos de usuário e recurso principais que fazem parte da atribuição.

As condições podem ser inseridas no construtor de expressões.

Quando terminar, selecione Atribuir.

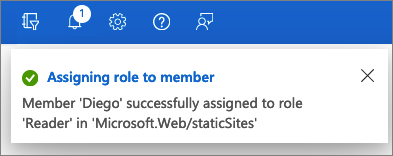

Depois que a nova atribuição de função é criada, uma notificação de status é exibida.

Atribuir uma função usando a API ARM

O Privileged Identity Management dá suporte a comandos de API do Azure Resource Manager (ARM) para gerenciar funções de recursos do Azure, conforme documentado na referência da API PIM ARM. Para obter as permissões necessárias para usar a API do PIM, consulte Compreender as APIs de gerenciamento de identidades privilegiadas.

O exemplo a seguir é uma solicitação HTTP de exemplo para criar uma atribuição qualificada para uma função do Azure.

Pedir

PUT https://management.azure.com/providers/Microsoft.Subscription/subscriptions/dfa2a084-766f-4003-8ae1-c4aeb893a99f/providers/Microsoft.Authorization/roleEligibilityScheduleRequests/64caffb6-55c0-4deb-a585-68e948ea1ad6?api-version=2020-10-01-preview

Corpo do pedido

{

"properties": {

"principalId": "a3bb8764-cb92-4276-9d2a-ca1e895e55ea",

"roleDefinitionId": "/subscriptions/dfa2a084-766f-4003-8ae1-c4aeb893a99f/providers/Microsoft.Authorization/roleDefinitions/c8d4ff99-41c3-41a8-9f60-21dfdad59608",

"requestType": "AdminAssign",

"scheduleInfo": {

"startDateTime": "2022-07-05T21:00:00.91Z",

"expiration": {

"type": "AfterDuration",

"endDateTime": null,

"duration": "P365D"

}

},

"condition": "@Resource[Microsoft.Storage/storageAccounts/blobServices/containers:ContainerName] StringEqualsIgnoreCase 'foo_storage_container'",

"conditionVersion": "1.0"

}

}

Resposta

Código de status: 201

{

"properties": {

"targetRoleEligibilityScheduleId": "b1477448-2cc6-4ceb-93b4-54a202a89413",

"targetRoleEligibilityScheduleInstanceId": null,

"scope": "/providers/Microsoft.Subscription/subscriptions/dfa2a084-766f-4003-8ae1-c4aeb893a99f",

"roleDefinitionId": "/subscriptions/dfa2a084-766f-4003-8ae1-c4aeb893a99f/providers/Microsoft.Authorization/roleDefinitions/c8d4ff99-41c3-41a8-9f60-21dfdad59608",

"principalId": "a3bb8764-cb92-4276-9d2a-ca1e895e55ea",

"principalType": "User",

"requestType": "AdminAssign",

"status": "Provisioned",

"approvalId": null,

"scheduleInfo": {

"startDateTime": "2022-07-05T21:00:00.91Z",

"expiration": {

"type": "AfterDuration",

"endDateTime": null,

"duration": "P365D"

}

},

"ticketInfo": {

"ticketNumber": null,

"ticketSystem": null

},

"justification": null,

"requestorId": "a3bb8764-cb92-4276-9d2a-ca1e895e55ea",

"createdOn": "2022-07-05T21:00:45.91Z",

"condition": "@Resource[Microsoft.Storage/storageAccounts/blobServices/containers:ContainerName] StringEqualsIgnoreCase 'foo_storage_container'",

"conditionVersion": "1.0",

"expandedProperties": {

"scope": {

"id": "/subscriptions/dfa2a084-766f-4003-8ae1-c4aeb893a99f",

"displayName": "Pay-As-You-Go",

"type": "subscription"

},

"roleDefinition": {

"id": "/subscriptions/dfa2a084-766f-4003-8ae1-c4aeb893a99f/providers/Microsoft.Authorization/roleDefinitions/c8d4ff99-41c3-41a8-9f60-21dfdad59608",

"displayName": "Contributor",

"type": "BuiltInRole"

},

"principal": {

"id": "a3bb8764-cb92-4276-9d2a-ca1e895e55ea",

"displayName": "User Account",

"email": "user@my-tenant.com",

"type": "User"

}

}

},

"name": "64caffb6-55c0-4deb-a585-68e948ea1ad6",

"id": "/providers/Microsoft.Subscription/subscriptions/dfa2a084-766f-4003-8ae1-c4aeb893a99f/providers/Microsoft.Authorization/RoleEligibilityScheduleRequests/64caffb6-55c0-4deb-a585-68e948ea1ad6",

"type": "Microsoft.Authorization/RoleEligibilityScheduleRequests"

}

Atualizar ou remover uma atribuição de função existente

Siga estas etapas para atualizar ou remover uma atribuição de função existente.

Abra o Microsoft Entra Privileged Identity Management.

Selecione Recursos do Azure.

Selecione o tipo de recurso que deseja gerenciar. Comece na lista suspensa Grupo de gerenciamento ou na lista suspensa Assinaturas e, em seguida, selecione Grupos de recursos ou Recursos conforme necessário. Clique no botão Selecionar para o recurso que você deseja gerenciar para abrir sua página de visão geral.

Em Gerenciar, selecione Funções para listar as funções para recursos do Azure. A captura de tela a seguir lista as funções de uma conta de Armazenamento do Azure. Selecione a função que deseja atualizar ou remover.

Encontre a atribuição de função nas guias Funções qualificadas ou Funções ativas.

Para adicionar ou atualizar uma condição para refinar o acesso aos recursos do Azure, selecione Adicionar ou Exibir/Editar na coluna Condição da atribuição de função. Atualmente, as funções Proprietário de Dados de Blob de Armazenamento, Leitor de Dados de Blob de Armazenamento e Colaborador de Dados de Blob de Armazenamento no Microsoft Entra PIM são as únicas funções que podem ter condições adicionadas.

Selecione Adicionar expressão ou Excluir para atualizar a expressão. Você também pode selecionar Adicionar condição para adicionar uma nova condição à sua função.

Para obter informações sobre como estender uma atribuição de função, consulte Estender ou renovar funções de recurso do Azure no Privileged Identity Management.