Tutorial: Configurar o SAP SuccessFactors para provisionamento de usuários do Microsoft Entra

O objetivo deste tutorial é mostrar as etapas que você precisa executar para provisionar dados de trabalhadores do SuccessFactors Employee Central para o Microsoft Entra ID, com write-back opcional do endereço de email para SuccessFactors.

Nota

Use este tutorial se os usuários que você deseja provisionar do SuccessFactors forem usuários somente na nuvem que não precisam de uma conta do AD local. Se os usuários precisarem apenas da conta do AD local ou da conta do AD e do Microsoft Entra, consulte o tutorial sobre como configurar o SAP SuccessFactors para o provisionamento de usuários do Ative Directory .

O vídeo a seguir fornece uma visão geral rápida das etapas envolvidas ao planejar sua integração de provisionamento com o SAP SuccessFactors.

Descrição geral

O serviço de provisionamento de usuários do Microsoft Entra integra-se ao SuccessFactors Employee Central para gerenciar o ciclo de vida da identidade dos usuários.

Os fluxos de trabalho de provisionamento de usuário SuccessFactors suportados pelo serviço de provisionamento de usuário do Microsoft Entra permitem a automação dos seguintes cenários de gerenciamento do ciclo de vida de recursos humanos e identidade:

Contratação de novos funcionários - Quando um novo funcionário é adicionado ao SuccessFactors, uma conta de usuário é criada automaticamente no Microsoft Entra ID e, opcionalmente, no Microsoft 365 e em outros aplicativos SaaS suportados pelo Microsoft Entra ID, com write-back do endereço de email para o SuccessFactors.

Atualizações de atributos e perfis de funcionários - Quando um registro de funcionário é atualizado no SuccessFactors (como nome, cargo ou gerente), sua conta de usuário será atualizada automaticamente Microsoft Entra ID e, opcionalmente, Microsoft 365 e outros aplicativos SaaS suportados pelo Microsoft Entra ID.

Rescisões de funcionários - Quando um funcionário é encerrado no SuccessFactors, sua conta de usuário é automaticamente desabilitada no Microsoft Entra ID e, opcionalmente, no Microsoft 365 e em outros aplicativos SaaS suportados pelo Microsoft Entra ID.

Recontratações de funcionários - Quando um funcionário é recontratado no SuccessFactors, sua conta antiga pode ser automaticamente reativada ou reprovisionada (dependendo da sua preferência) para o Microsoft Entra ID e, opcionalmente, para o Microsoft 365 e outros aplicativos SaaS suportados pelo Microsoft Entra ID.

Para quem essa solução de provisionamento de usuários é mais adequada?

Esta solução de provisionamento de usuários SuccessFactors to Microsoft Entra é ideal para:

Organizações que desejam uma solução pré-criada e baseada em nuvem para provisionamento de usuários do SuccessFactors

Organizações que exigem provisionamento direto de usuários do SuccessFactors para o Microsoft Entra ID

Organizações que exigem que os usuários sejam provisionados usando dados obtidos da SuccessFactors Employee Central (EC)

Organizações que usam o Microsoft 365 para email

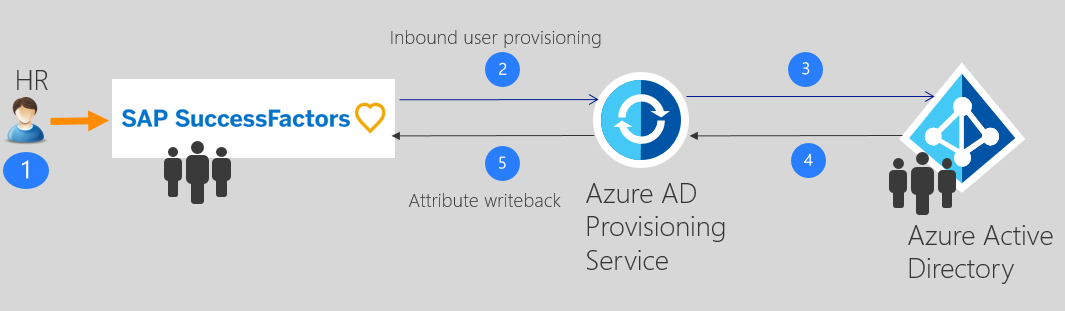

Arquitetura da Solução

Esta seção descreve a arquitetura da solução de provisionamento de usuário de ponta a ponta para usuários somente na nuvem. Existem dois fluxos relacionados:

Fluxo de dados de RH autoritativo – de SuccessFactors a Microsoft Entra ID: Neste fluxo, os eventos de trabalhador (como Novas contratações, transferências, terminações) ocorrem primeiro na nuvem SuccessFactors Employee Central e, em seguida, os dados do evento fluem para o Microsoft Entra ID. Dependendo do evento, isso pode levar a operações de criação/atualização/habilitação/desabilitação no Microsoft Entra ID.

Fluxo de write-back de e-mail – do ID do Microsoft Entra para SuccessFactors: Quando a criação da conta estiver concluída no Microsoft Entra ID, o valor do atributo de email ou UPN gerado no Microsoft Entra ID poderá ser gravado de volta no SuccessFactors.

Fluxo de dados do usuário de ponta a ponta

- A equipa de RH realiza transações de trabalhadores (Marceneiros/Movers/Leavers ou New Hires/Transfers/Scitions) na SuccessFactors Employee Central

- O serviço de provisionamento do Microsoft Entra executa sincronizações agendadas de identidades do SuccessFactors EC e identifica as alterações que precisam ser processadas para sincronização com o Microsoft Entra ID.

- O serviço de provisionamento do Microsoft Entra determina a alteração e invoca a operação create/update/enable/disable para o usuário no Microsoft Entra ID.

- Se o aplicativo SuccessFactors Writeback estiver configurado, o endereço de email do usuário será recuperado do ID do Microsoft Entra.

- O serviço de provisionamento Microsoft Entra grava novamente o atributo de email em SuccessFactors, com base no atributo de correspondência usado.

Planeamento da implementação

Configurar o provisionamento de usuários orientado pelo Cloud HR do SuccessFactors para o Microsoft Entra ID requer um planejamento considerável que abranja diferentes aspetos, tais como:

- Determinando a ID correspondente

- Mapeamento de atributos

- Transformação de atributos

- Filtros de âmbito

Consulte o plano de implantação de RH na nuvem para obter diretrizes abrangentes sobre esses tópicos. Consulte a referência de integração do SAP SuccessFactors para saber mais sobre as entidades suportadas, detalhes de processamento e como personalizar a integração para diferentes cenários de RH.

Configurando SuccessFactors para a integração

Um requisito comum de todos os conectores de provisionamento SuccessFactors é que eles exijam credenciais de uma conta SuccessFactors com as permissões certas para invocar as APIs OData SuccessFactors. Esta seção descreve as etapas para criar a conta de serviço em SuccessFactors e conceder permissões apropriadas.

- Criar/identificar conta de usuário da API no SuccessFactors

- Criar uma função de permissões de API

- Criar um grupo de permissões para o usuário da API

- Conceder função de permissão ao grupo de permissões

Criar/identificar conta de usuário da API no SuccessFactors

Trabalhe com sua equipe de administração ou parceiro de implementação do SuccessFactors para criar ou identificar uma conta de usuário no SuccessFactors que será usada para invocar as APIs OData. As credenciais de nome de usuário e senha dessa conta serão necessárias ao configurar os aplicativos de provisionamento no Microsoft Entra ID.

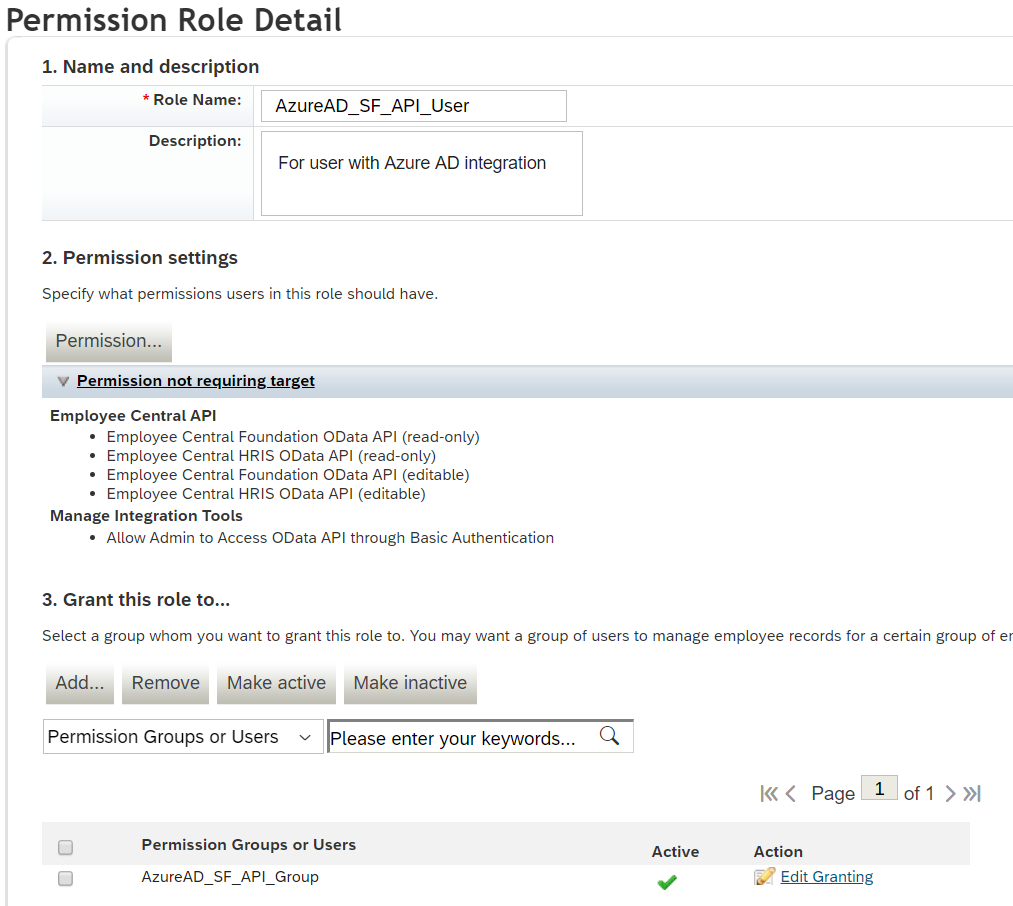

Criar uma função de permissões de API

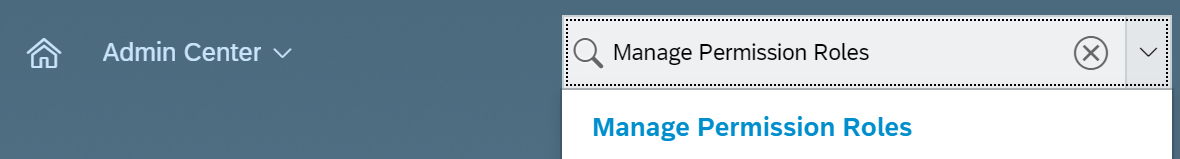

Faça login no SAP SuccessFactors com uma conta de usuário que tenha acesso ao Centro de administração.

Pesquise Gerenciar Funções de Permissão e selecione Gerenciar Funções de Permissão nos resultados da pesquisa.

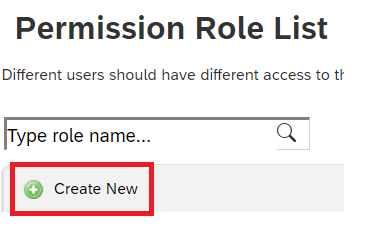

Na Lista de Funções de Permissão, clique em Criar Novo.

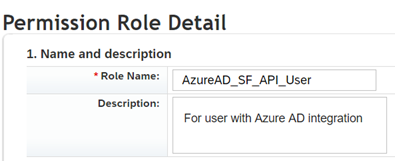

Adicione um Nome e Descrição da Função para a nova função de permissão. O nome e a descrição devem indicar que a função é para permissões de uso da API.

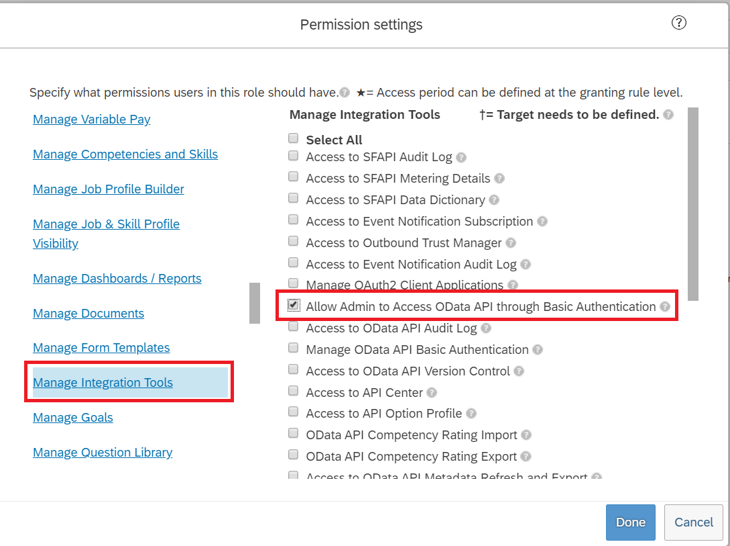

Em Configurações de permissão, clique em Permissão..., role a lista de permissões para baixo e clique em Gerenciar Ferramentas de Integração. Marque a caixa Permitir que o administrador acesse a API OData por meio da Autenticação Básica.

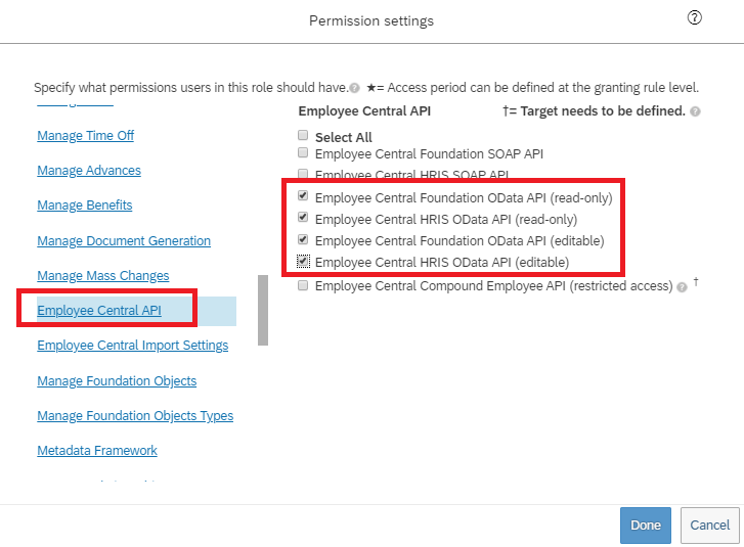

Role para baixo na mesma caixa e selecione Employee Central API. Adicione permissões como mostrado abaixo para ler usando a API ODATA e editar usando a API ODATA. Selecione a opção de edição se você planeja usar a mesma conta para o cenário Writeback to SuccessFactors.

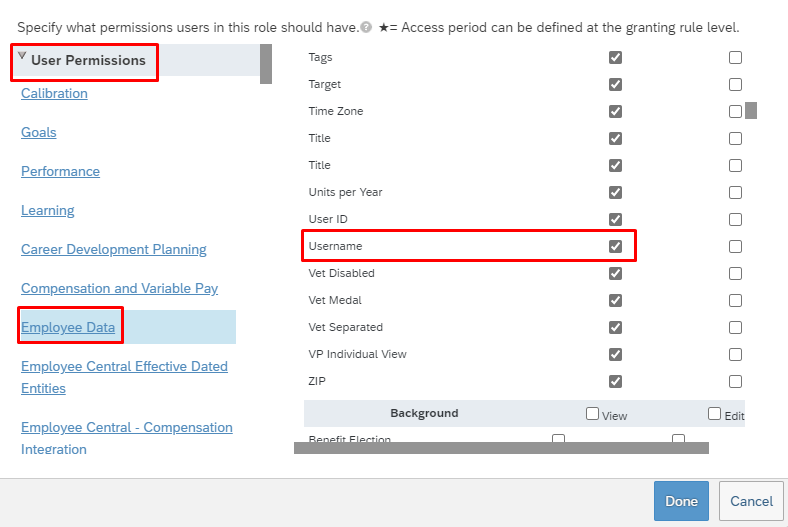

Na mesma caixa de permissões, vá para Permissões de Usuário -> Dados do Funcionário e examine os atributos que a conta de serviço pode ler do locatário SuccessFactors. Por exemplo, para recuperar o atributo Username de SuccessFactors, verifique se a permissão "View" é concedida para esse atributo. Da mesma forma, revise cada atributo para obter permissão de exibição.

Nota

Para obter a lista completa de atributos recuperados por este aplicativo de provisionamento, consulte SuccessFactors Attribute Reference

Clique em Concluído. Clique em Guardar Alterações.

Criar um grupo de permissões para o usuário da API

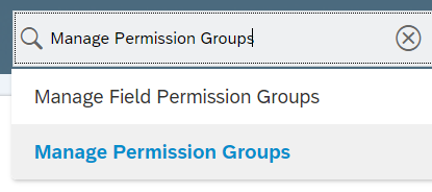

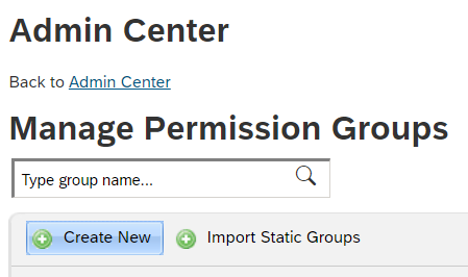

- No Centro de Administração SuccessFactors, procure Gerenciar Grupos de Permissões e selecione Gerenciar Grupos de Permissões nos resultados da pesquisa.

- Na janela Gerenciar Grupos de Permissão, clique em Criar Novo.

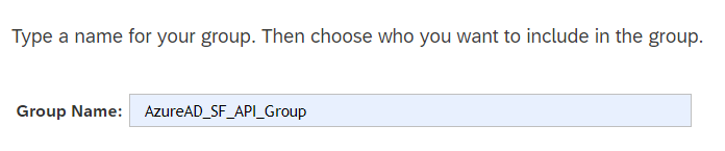

- Adicione um Nome de Grupo para o novo grupo. O nome do grupo deve indicar que o grupo é para usuários da API.

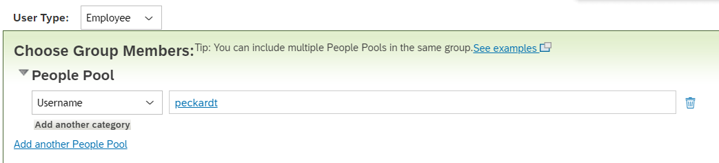

- Adicione membros ao grupo. Por exemplo, você pode selecionar Nome de usuário no menu suspenso Pool de pessoas e inserir o nome de usuário da conta da API que será usada para a integração.

- Clique em Concluído para concluir a criação do Grupo de Permissões.

Conceder função de permissão ao grupo de permissões

- No Centro de Administração do SuccessFactors, procure Gerenciar Funções de Permissão e selecione Gerenciar Funções de Permissão nos resultados da pesquisa.

- Na Lista de Funções de Permissão, selecione a função que você criou para permissões de uso da API.

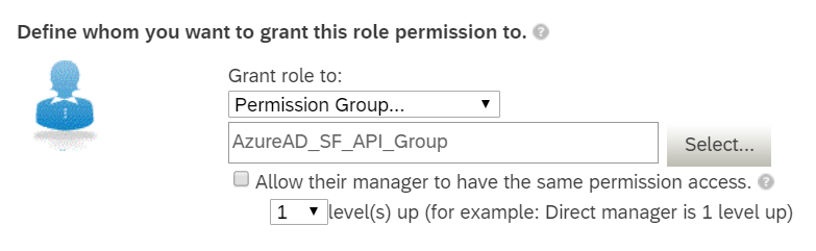

- Em Conceder esta função a..., clique no botão Adicionar...

- Selecione Grupo de Permissões... no menu suspenso e, em seguida, clique em Selecionar... para abrir a janela Grupos para pesquisar e selecionar o grupo criado acima.

- Analise a concessão da Função de Permissão ao Grupo de Permissões.

- Clique em Guardar Alterações.

Configurando o provisionamento de usuários de SuccessFactors para Microsoft Entra ID

Esta seção fornece etapas para o provisionamento de conta de usuário de SuccessFactors para Microsoft Entra ID.

- Adicione o aplicativo do conector de provisionamento e configure a conectividade com SuccessFactors

- Configurar mapeamentos de atributos

- Habilitar e iniciar o provisionamento de usuários

Parte 1: Adicionar o aplicativo do conector de provisionamento e configurar a conectividade com SuccessFactors

Para configurar o SuccessFactors para o provisionamento do Microsoft Entra:

Entre no centro de administração do Microsoft Entra como pelo menos um administrador de aplicativos na nuvem.

Navegue até Identity>Applications>Enterprise applications>Novo aplicativo.

Procure SuccessFactors para o provisionamento de usuários do Microsoft Entra e adicione esse aplicativo da galeria.

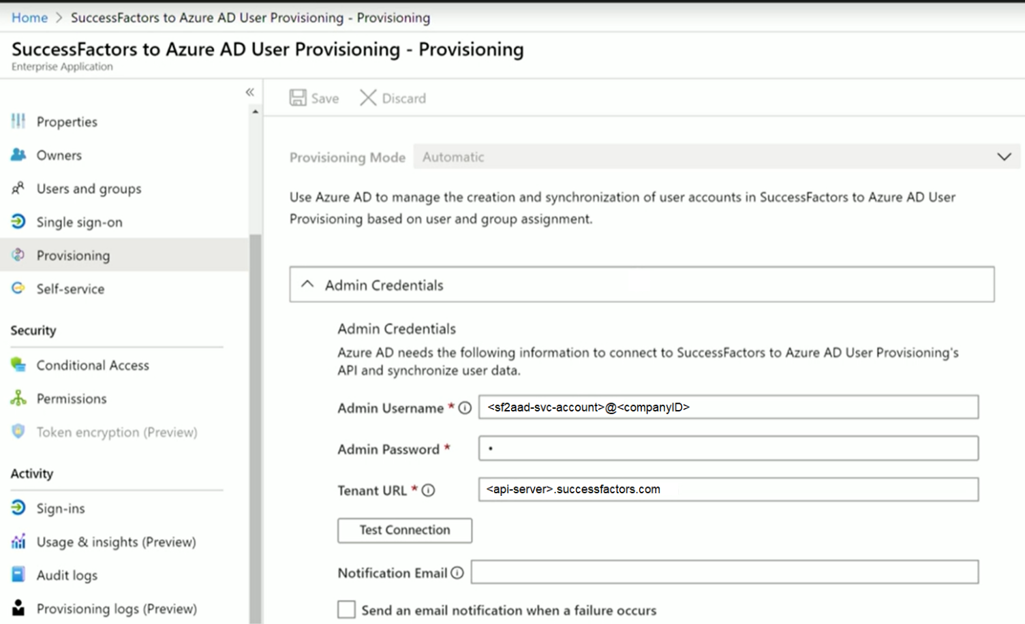

Depois que o aplicativo for adicionado e a tela de detalhes do aplicativo for exibida, selecione Provisionamento

Alterar o modo de provisionamentopara automático

Preencha a seção Credenciais de administrador da seguinte maneira:

Nome de usuário Admin – Digite o nome de usuário da conta de usuário da API SuccessFactors, com o ID da empresa anexado. Tem o formato: username@companyID

Senha de administrador – Digite a senha da conta de usuário da API SuccessFactors.

URL do locatário – Insira o nome do ponto de extremidade dos serviços da API OData SuccessFactors. Digite apenas o nome do host do servidor sem http ou https. Esse valor deve ser parecido com: api-server-name.successfactors.com.

E-mail de notificação – Digite seu endereço de e-mail e marque a caixa de seleção "enviar e-mail se ocorrer uma falha".

Nota

O serviço de provisionamento do Microsoft Entra envia uma notificação por email se o trabalho de provisionamento entrar em um estado de quarentena .

- Clique no botão Testar conexão . Se o teste de conexão for bem-sucedido, clique no botão Salvar na parte superior. Se falhar, verifique se as credenciais e a URL do SuccessFactors são válidas.

- Depois que as credenciais forem salvas com êxito, a seção Mapeamentos exibirá o mapeamento padrão Sincronizar usuários do SuccessFactors com a ID do Microsoft Entra

Parte 2: Configurar mapeamentos de atributos

Nesta seção, você configurará como os dados do usuário fluem de SuccessFactors para o Microsoft Entra ID.

Na guia Provisionamento, em Mapeamentos, clique em Sincronizar Usuários SuccessFactors com a ID do Microsoft Entra.

No campo Escopo do objeto de origem, você pode selecionar quais conjuntos de usuários em SuccessFactors devem estar no escopo de provisionamento para ID do Microsoft Entra, definindo um conjunto de filtros baseados em atributos. O escopo padrão é "todos os usuários em SuccessFactors". Exemplos de filtros:

Exemplo: Escopo para usuários com personIdExternal entre 1000000 e 2000000 (excluindo 2000000)

Atributo: personIdExternal

Operador: REGEX Match

Valor: (1[0-9][0-9][0-9][0-9][0-9][0-9])

Exemplo: Apenas empregados e não trabalhadores contingentes

Atributo: EmployeeID

Operador: NÃO É NULO

Gorjeta

Ao configurar o aplicativo de provisionamento pela primeira vez, você precisará testar e verificar seus mapeamentos e expressões de atributos para garantir que ele esteja dando o resultado desejado. A Microsoft recomenda usar os filtros de escopo em Escopo do objeto de origem para testar seus mapeamentos com alguns usuários de teste da SuccessFactors. Depois de verificar se os mapeamentos funcionam, você pode remover o filtro ou expandi-lo gradualmente para incluir mais usuários.

Atenção

O comportamento padrão do mecanismo de provisionamento é desabilitar/excluir usuários que saem do escopo. Isso pode não ser desejável em sua integração SuccessFactors com o Microsoft Entra. Para substituir esse comportamento padrão, consulte o artigo Ignorar exclusão de contas de usuário que saem do escopo

No campo Ações do Objeto de Destino , você pode filtrar globalmente quais ações são executadas no ID do Microsoft Entra. Criar e atualizar são mais comuns.

Na seção Mapeamentos de atributos, você pode definir como os atributos individuais do SuccessFactors são mapeados para os atributos do Microsoft Entra.

Nota

Para obter a lista completa do atributo SuccessFactors suportado pelo aplicativo, consulte SuccessFactors Attribute Reference

Clique em um mapeamento de atributo existente para atualizá-lo ou clique em Adicionar novo mapeamento na parte inferior da tela para adicionar novos mapeamentos. Um mapeamento de atributo individual suporta estas propriedades:

Tipo de mapeamento

Direct – Grava o valor do atributo SuccessFactors no atributo Microsoft Entra, sem alterações

Constante - Escreva um valor de cadeia de caracteres estático e constante no atributo Microsoft Entra

Expression – Permite escrever um valor personalizado no atributo Microsoft Entra, com base em um ou mais atributos SuccessFactors. Para obter mais informações, consulte este artigo sobre expressões.

Atributo Source - O atributo user de SuccessFactors

Valor padrão – Opcional. Se o atributo source tiver um valor vazio, o mapeamento gravará esse valor. A configuração mais comum é deixar isso em branco.

Atributo de destino – O atributo de usuário no Mirosoft Microsoft Entra ID.

Corresponder objetos usando esse atributo – Se esse mapeamento deve ou não ser usado para identificar exclusivamente os usuários entre SuccessFactors e Microsoft Entra ID. Esse valor normalmente é definido no campo ID do trabalhador para SuccessFactors, que normalmente é mapeado para um dos atributos de ID do funcionário no Mirosoft Microsoft Entra ID.

Precedência correspondente – Vários atributos correspondentes podem ser definidos. Quando há vários, eles são avaliados na ordem definida por este campo. Assim que uma correspondência é encontrada, nenhum outro atributo correspondente é avaliado.

Aplicar este mapeamento

Sempre – Aplique este mapeamento nas ações de criação e atualização do usuário

Somente durante a criação - Aplique esse mapeamento somente em ações de criação de usuários

Para salvar seus mapeamentos, clique em Salvar na parte superior da seção Mapeamento de Atributos.

Quando a configuração do mapeamento de atributos estiver concluída, você poderá habilitar e iniciar o serviço de provisionamento de usuário.

Habilitar e iniciar o provisionamento de usuários

Depois que as configurações do aplicativo de provisionamento SuccessFactors forem concluídas, você poderá ativar o serviço de provisionamento.

Gorjeta

Por padrão, quando você ativa o serviço de provisionamento, ele inicia operações de provisionamento para todos os usuários no escopo. Se houver erros no mapeamento ou problemas de dados SuccessFactors, o trabalho de provisionamento poderá falhar e entrar no estado de quarentena. Para evitar isso, como prática recomendada, recomendamos configurar o filtro Escopo do Objeto de Origem e testar os mapeamentos de atributos com alguns usuários de teste antes de iniciar a sincronização completa para todos os usuários. Depois de verificar se os mapeamentos funcionam e estão dando os resultados desejados, você pode remover o filtro ou expandi-lo gradualmente para incluir mais usuários.

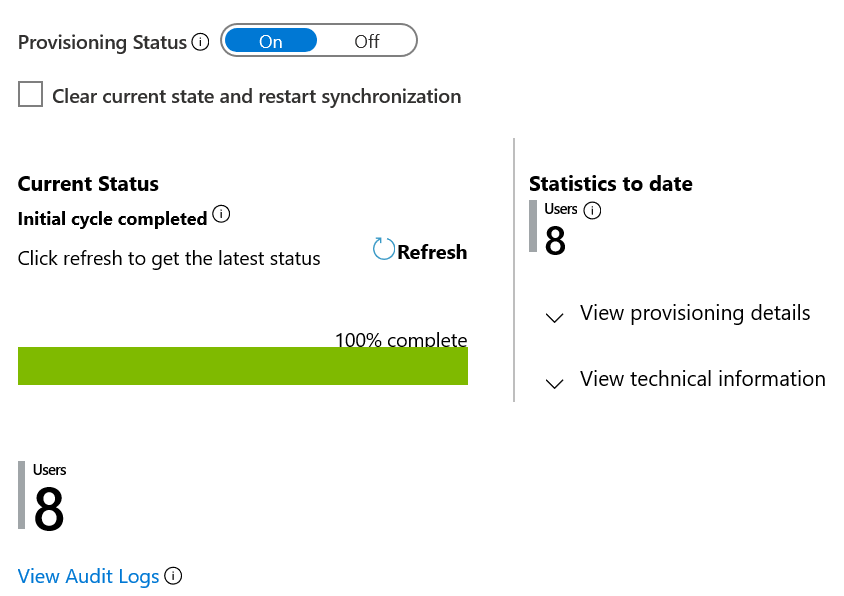

Na guia Provisionamento, defina o Status de provisionamento como Ativado.

Clique em Guardar.

Essa operação iniciará a sincronização inicial, que pode levar um número variável de horas, dependendo de quantos usuários estão no locatário SuccessFactors. Você pode verificar a barra de progresso para acompanhar o progresso do ciclo de sincronização.

A qualquer momento, verifique a guia Logs de auditoria no portal do Azure para ver quais ações o serviço de provisionamento executou. Os logs de auditoria listam todos os eventos de sincronização individuais executados pelo serviço de provisionamento, como quais usuários estão sendo lidos do SuccessFactors e, posteriormente, adicionados ou atualizados para o ID do Microsoft Entra.

Quando a sincronização inicial for concluída, ele gravará um relatório de resumo de auditoria na guia Provisionamento , conforme mostrado abaixo.

Próximos passos

- Saiba mais sobre os atributos SuccessFactors suportados para provisionamento de entrada

- Saiba como configurar o write-back de e-mail para SuccessFactors

- Saiba como analisar os registos e obter relatórios sobre a atividade de aprovisionamento

- Saiba como configurar o logon único entre o SuccessFactors e o ID do Microsoft Entra

- Saiba como integrar outros aplicativos SaaS com o Microsoft Entra ID

- Saiba como exportar e importar suas configurações de provisionamento