Melhores práticas para a gestão e segurança de imagens de contentor no Azure Kubernetes Service (AKS)

A segurança da imagem de contentor e contentor é uma das principais prioridades ao desenvolver e executar aplicações no Azure Kubernetes Service (AKS). Os contentores com imagens de base desatualizadas ou runtimes de aplicações não correspondentes introduzem riscos de segurança e possíveis vetores de ataque. Pode minimizar estes riscos ao integrar e executar ferramentas de análise e remediação nos seus contentores em compilação e runtime. Quanto mais cedo capturar a vulnerabilidade ou a imagem de base desatualizada, mais segura é a sua aplicação.

Neste artigo, "contentores" refere-se às imagens de contentor armazenadas num registo de contentor e aos contentores em execução.

Este artigo foca-se em como proteger os seus contentores no AKS. Saiba como:

- Procure e remediar vulnerabilidades de imagem.

- Acionar e reimplementar imagens de contentor automaticamente quando uma imagem de base é atualizada.

- Pode ler as melhores práticas para segurança do cluster e segurança do pod.

- Pode utilizar a Segurança do contentor no Defender para Cloud para ajudar a analisar as vulnerabilidades dos contentores. Azure Container Registry integração com o Defender para Cloud ajuda a proteger as imagens e o registo contra vulnerabilidades.

Proteger as imagens e o runtime

Orientação sobre melhores práticas

- Analise as imagens de contentor para obter vulnerabilidades.

- Implementar apenas imagens validadas.

- Atualize regularmente as imagens base e o runtime da aplicação.

- Reimplementar cargas de trabalho no cluster do AKS.

Ao adotar cargas de trabalho baseadas em contentores, quer verificar a segurança das imagens e do runtime utilizados para criar as suas próprias aplicações. Para ajudar a evitar a introdução de vulnerabilidades de segurança nas suas implementações, pode utilizar as seguintes melhores práticas:

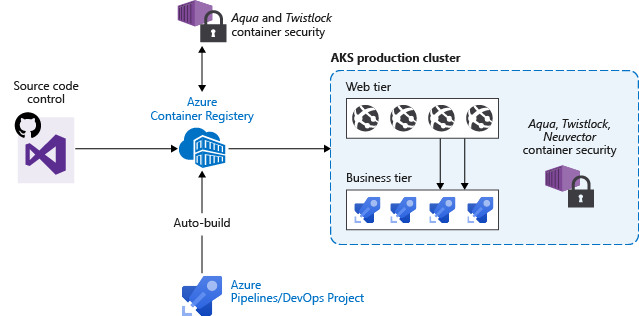

- Inclua no fluxo de trabalho de implementação um processo para analisar imagens de contentor com ferramentas, como o Twistlock ou o Aqua.

- Permitir apenas a implementação de imagens verificadas.

Por exemplo, pode utilizar um pipeline de integração contínua e implementação contínua (CI/CD) para automatizar as análises de imagens, a verificação e as implementações. Azure Container Registry inclui estas capacidades de análise de vulnerabilidades.

Criar automaticamente novas imagens na atualização da imagem base

Orientação sobre melhores práticas

À medida que utiliza imagens de base para imagens de aplicação, utilize a automatização para criar novas imagens quando a imagem de base for atualizada. Uma vez que as imagens de base atualizadas incluem normalmente correções de segurança, atualize todas as imagens de contentores de aplicações a jusante.

Sempre que uma imagem de base for atualizada, também deve atualizar quaisquer imagens de contentor a jusante. Integre este processo de compilação em pipelines de validação e implementação, como o Azure Pipelines ou o Jenkins. Estes pipelines garantem que as suas aplicações continuam a ser executadas nas imagens baseadas em atualizações. Assim que as imagens do contentor da aplicação forem validadas, pode atualizar as implementações do AKS para executar as imagens seguras mais recentes.

Azure Container Registry Tarefas também podem atualizar automaticamente imagens de contentor quando a imagem de base é atualizada. Com esta funcionalidade, vai criar algumas imagens de base e mantê-las atualizadas com erros e correções de segurança.

Para obter mais informações sobre atualizações de imagens de base, veja Automatizar compilações de imagens na atualização de imagem base com Azure Container Registry Tarefas.

Passos seguintes

Este artigo focou-se em como proteger os seus contentores. Para implementar algumas destas áreas, veja o seguinte artigo: