Arquitetura de conectividade no Banco de Dados do Azure para MySQL

APLICA-SE A: Banco de Dados do Azure para MySQL - Servidor Único

Banco de Dados do Azure para MySQL - Servidor Único

Importante

O servidor único do Banco de Dados do Azure para MySQL está no caminho de desativação. É altamente recomendável que você atualize para o Banco de Dados do Azure para o servidor flexível MySQL. Para obter mais informações sobre como migrar para o Banco de Dados do Azure para servidor flexível MySQL, consulte O que está acontecendo com o Banco de Dados do Azure para Servidor Único MySQL?

Este artigo explica a arquitetura de conectividade do Banco de Dados do Azure para MySQL e como o tráfego é direcionado para sua instância do Banco de Dados do Azure para MySQL de clientes dentro e fora do Azure.

Arquitetura de conectividade

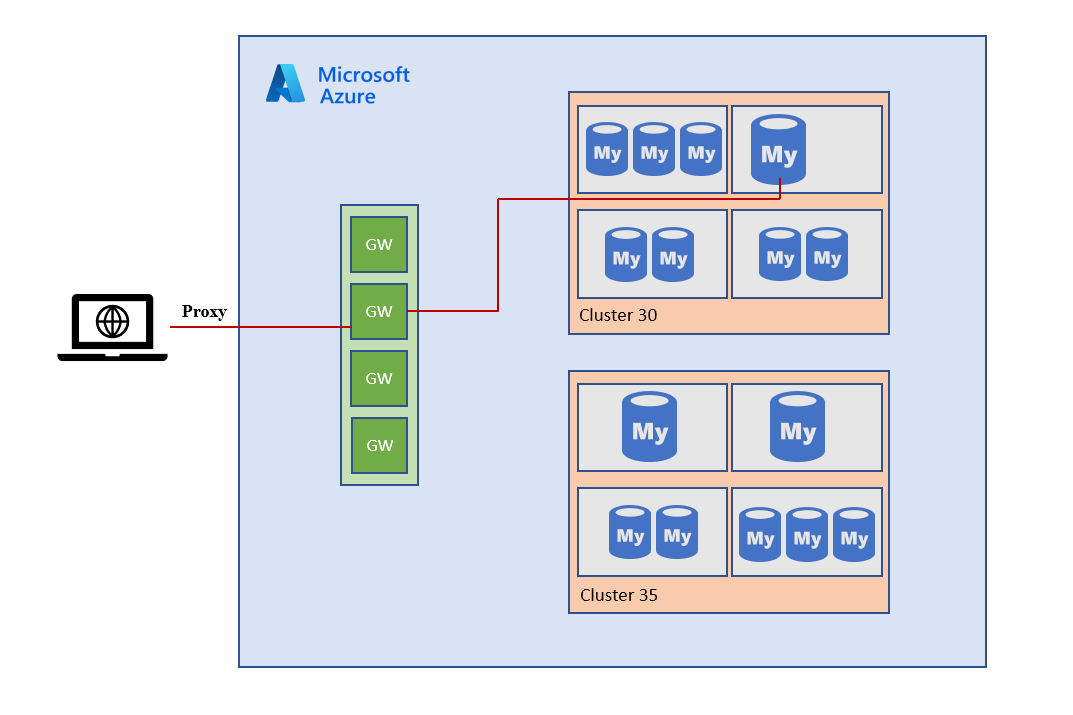

A conexão com seu Banco de Dados do Azure para MySQL é estabelecida por meio de um gateway que é responsável por rotear conexões de entrada para o local físico do seu servidor em nossos clusters. O diagrama a seguir ilustra o fluxo de tráfego.

À medida que o cliente se conecta ao banco de dados, a cadeia de conexão com o servidor é resolvida para o endereço IP do gateway. O gateway escuta no endereço IP na porta 3306. Dentro do cluster de banco de dados, o tráfego é encaminhado para o Banco de Dados do Azure apropriado para MySQL. Portanto, para se conectar ao seu servidor, como a partir de redes corporativas, é necessário abrir o firewall do lado do cliente para permitir que o tráfego de saída possa chegar aos nossos gateways. Abaixo você pode encontrar uma lista completa dos endereços IP usados por nossos gateways por região.

Banco de Dados do Azure para endereços IP do gateway MySQL

O serviço de gateway é hospedado em um grupo de nós de computação sem estado atrás de um endereço IP, que seu cliente alcançaria primeiro ao tentar se conectar a um Banco de Dados do Azure para servidor MySQL.

Como parte da manutenção contínua do serviço, atualizaremos periodicamente o hardware de computação que hospeda os gateways para garantir que fornecemos a experiência mais segura e eficiente. Quando o hardware do gateway é atualizado, um novo anel dos nós de computação é criado primeiro. Esse novo anel serve o tráfego para todos os servidores do Banco de Dados do Azure para MySQL recém-criados e terá um endereço IP diferente dos anéis de gateway mais antigos na mesma região para diferenciar o tráfego. Quando o novo anel estiver totalmente funcional, o hardware de gateway mais antigo que serve os servidores existentes será planejado para descomissionamento. Antes de desativar um hardware de gateway, os clientes que executam seus servidores e se conectam a anéis de gateway mais antigos serão notificados por email e no portal do Azure. A desativação de gateways pode afetar a conectividade com seus servidores se:

- Você codifica os endereços IP do gateway na cadeia de conexão do seu aplicativo. Não é recomendado. Você deve usar o nome de domínio totalmente qualificado (FQDN) do seu servidor no formato

<servername>.mysql.database.azure.com, na cadeia de conexão do seu aplicativo. - Você não atualiza os endereços IP de gateway mais recentes no firewall do lado do cliente para permitir que o tráfego de saída possa chegar aos nossos novos anéis de gateway.

Importante

Se a pilha de conectividade do cliente precisar se conectar diretamente ao gateway em vez da abordagem de nome DNS recomendada ou do gateway de lista de permissões nas regras de firewall para conexões de\da infraestrutura do cliente, recomendamosfortemente que os clientes usem sub-redes de endereço IP do gateway versus IP estático de codificação rígida para não serem afetados por essa atividade em uma região que possa fazer com que o IP seja alterado dentro do intervalo de sub-rede.

A tabela a seguir lista os endereços IP do gateway do Banco de Dados do Azure para MySQL para todas as regiões de dados. As informações mais atualizadas dos endereços IP do gateway para cada região são mantidas na tabela abaixo. Na tabela abaixo, as colunas representam o seguinte:

- Sub-redes de endereço IP do gateway: esta coluna lista as sub-redes de endereço IP dos anéis de gateway localizados na região específica. À medida que aposentamos o hardware de gateway mais antigo, recomendamos que você abra o firewall do lado do cliente para permitir o tráfego de saída para as sub-redes de endereço IP na região em que está operando.

- Endereços IP do gateway: Periodicamente, os endereços IP individuais do gateway serão retirados e o tráfego será migrado para as sub-redes correspondentes do endereço IP do gateway.

Encorajamos vivamente os clientes a deixarem de depender de qualquer endereço IP individual do Gateway (uma vez que estes serão retirados no futuro). Em vez disso, permita que o tráfego de rede alcance os endereços IP individuais do Gateway e as sub-redes do endereço IP do Gateway em uma região.

| Nome da região | Endereço IP atual do gateway | Sub-redes de endereço IP do gateway |

|---|---|---|

| Austrália Central | 20.36.105.32 | 20.36.105.32/29, 20.53.48.96/27 |

| Austrália Central2 | 20.36.113.32 | 20.36.113.32/29, 20.53.56.32/27 |

| Leste da Austrália | 13.70.112.32 | 13.70.112.32/29, 40.79.160.32/29, 40.79.168.32/29, 40.79.160.32/29, 20.53.46.128/27 |

| Sudeste da Austrália | 13.77.49.33 | 13.77.49.32/29, 104.46.179.160/27 |

| Sul do Brasil | 191.233.201.8, 191.233.200.16 | 191.234.153.32/27, 191.234.152.32/27, 191.234.157.136/29, 191.233.200.32/29, 191.234.144.32/29, 191.234.142.160/27 |

| Brasil Sudeste | 191.233.48.2 | 191.233.48.32/29, 191.233.15.160/27 |

| Canadá Central | 13.71.168.32 | 13.71.168.32/29, 20.38.144.32/29, 52.246.152.32/29, 20.48.196.32/27 |

| Leste do Canadá | 40.69.105.32 | 40.69.105.32/29, 52.139.106.192/27 |

| E.U.A. Central | 52.182.136.37, 52.182.136.38 | 104.208.21.192/29, 13.89.168.192/29, 52.182.136.192/29, 20.40.228.128/27 |

| Norte da China | 52.130.112.139 | 52.130.112.136/29, 52.130.13.96/27 |

| China Leste 2 | 40.73.82.1, 52.130.120.89 | 52.130.120.88/29, 52.130.7.0/27 |

| Norte da China | 52.130.128.89 | 52.130.128.88/29, 40.72.77.128/27 |

| Norte da China 2 | 40.73.50.0 | 52.130.40.64/29, 52.130.21.160/27 |

| Ásia Leste | 13.75.33.20, 13.75.33.21 | 20.205.77.176/29, 20.205.83.224/29, 20.205.77.200/29, 13.75.32.192/29, 13.75.33.192/29, 20.195.72.32/27 |

| E.U.A. Leste | 40.71.8.203, 40.71.83.113 | 20.42.65.64/29, 20.42.73.0/29, 52.168.116.64/29, 20.62.132.160/27 |

| E.U.A. Leste 2 | 52.167.105.38, 40.70.144.38 | 104.208.150.192/29, 40.70.144.192/29, 52.167.104.192/29, 20.62.58.128/27 |

| França Central | 40.79.129.1 | 40.79.128.32/29, 40.79.136.32/29, 40.79.144.32/29, 20.43.47.192/27 |

| Sul de França | 40.79.176.40 | 40.79.176.40/29, 40.79.177.32/29, 52.136.185.0/27 |

| Norte da Alemanha | 51.116.56.0 | 51.116.57.32/29, 51.116.54.96/27 |

| Alemanha Centro-Oeste | 51.116.152.0 | 51.116.152.32/29, 51.116.240.32/29, 51.116.248.32/29, 51.116.149.32/27 |

| Índia Central | 20.192.96.33 | 40.80.48.32/29, 104.211.86.32/29, 20.192.96.32/29, 20.192.43.160/27 |

| Sul da Índia | 40.78.192.32 | 40.78.192.32/29, 40.78.193.32/29, 52.172.113.96/27 |

| Oeste da Índia | 104.211.144.32 | 104.211.144.32/29, 104.211.145.32/29, 52.136.53.160/27 |

| Leste do Japão | 40.79.184.8, 40.79.192.23 | 13.78.104.32/29, 40.79.184.32/29, 40.79.192.32/29, 20.191.165.160/27 |

| Oeste do Japão | 40.74.96.6 | 20.18.179.192/29, 40.74.96.32/29, 20.189.225.160/27 |

| Jio Índia Central | 20.192.233.32 | 20.192.233.32/29, 20.192.48.32/27 |

| Jio, Oeste da Índia | 20.193.200.32 | 20.193.200.32/29, 20.192.167.224/27 |

| Coreia do Sul Central | 52.231.17.13 | 20.194.64.32/29, 20.44.24.32/29, 52.231.16.32/29, 20.194.73.64/27 |

| Sul da Coreia do Sul | 52.231.145.3 | 52.231.151.96/27, 52.231.151.88/29, 52.231.145.0/29, 52.147.112.160/27 |

| E.U.A. Centro-Norte | 52.162.104.35, 52.162.104.36 | 52.162.105.200/29, 20.125.171.192/29, 52.162.105.192/29, 20.49.119.32/27 |

| Europa do Norte | 52.138.224.6, 52.138.224.7 | 13.69.233.136/29, 13.74.105.192/29, 52.138.229.72/29, 52.146.133.128/27 |

| Leste da Noruega | 51.120.96.0 | 51.120.208.32/29, 51.120.104.32/29, 51.120.96.32/29, 51.120.232.192/27 |

| Oeste da Noruega | 51.120.216.0 | 51.120.217.32/29, 51.13.136.224/27 |

| Norte da África do Sul | 102.133.152.0 | 102.133.120.32/29, 102.133.152.32/29, 102.133.248.32/29, 102.133.221.224/27 |

| Oeste da África do Sul | 102.133.24.0 | 102.133.25.32/29, 102.37.80.96/27 |

| E.U.A. Centro-Sul | 20.45.120.0 | 20.45.121.32/29, 20.49.88.32/29, 20.49.89.32/29, 40.124.64.136/29, 20.65.132.160/27 |

| Ásia Sudeste | 23.98.80.12, 40.78.233.2 | 13.67.16.192/29, 23.98.80.192/29, 40.78.232.192/29, 20.195.65.32/27 |

| Suécia Central | 51.12.96.32 | 51.12.96.32/29, 51.12.232.32/29, 51.12.224.32/29, 51.12.46.32/27 |

| Sul da Suécia | 51.12.200.32 | 51.12.201.32/29, 51.12.200.32/29, 51.12.198.32/27 |

| Norte da Suíça | 51.107.56.0 | 51.107.56.32/29, 51.103.203.192/29, 20.208.19.192/29, 51.107.242.32/27 |

| Oeste da Suíça | 51.107.152.0 | 51.107.153.32/29, 51.107.250.64/27 |

| E.A.U. Central | 20.37.72.64 | 20.37.72.96/29, 20.37.73.96/29, 20.37.71.64/27 |

| Norte dos E.A.U. | 65.52.248.0 | 20.38.152.24/29, 40.120.72.32/29, 65.52.248.32/29, 20.38.143.64/27 |

| Sul do Reino Unido | 51.105.64.0 | 51.105.64.32/29, 51.105.72.32/29, 51.140.144.32/29, 51.143.209.224/27 |

| Oeste do Reino Unido | 51.140.208.98 | 51.140.208.96/29, 51.140.209.32/29, 20.58.66.128/27 |

| E.U.A. Centro-Oeste | 13.71.193.34 | 13.71.193.32/29, 20.69.0.32/27 |

| Europa Ocidental | 13.69.105.208,104.40.169.187 | 104.40.169.32/29, 13.69.112.168/29, 52.236.184.32/29, 20.61.99.192/27 |

| E.U.A. Oeste | 13.86.216.212, 13.86.217.212 | 20.168.163.192/29, 13.86.217.224/29, 20.66.3.64/27 |

| E.U.A. Oeste 2 | 13.66.136.192 | 13.66.136.192/29, 40.78.240.192/29, 40.78.248.192/29, 20.51.9.128/27 |

| EUA Oeste 3 | 20.150.184.2 | 20.150.168.32/29, 20.150.176.32/29, 20.150.184.32/29, 20.150.241.128/27 |

Redirecionamento de conexão

O Banco de Dados do Azure para MySQL dá suporte a uma política de conexão extra, redirecionamento que ajuda a reduzir a latência de rede entre aplicativos cliente e servidores MySQL. Com o redirecionamento, e depois que a sessão TCP inicial é estabelecida para o Banco de Dados do Azure para o servidor MySQL, o servidor retorna o endereço de back-end do nó que hospeda o servidor MySQL para o cliente. Depois disso, todos os pacotes subsequentes fluem diretamente para o servidor, ignorando o gateway. Como os pacotes fluem diretamente para o servidor, a latência e a taxa de transferência melhoraram o desempenho.

Esse recurso é suportado no Banco de Dados do Azure para servidores MySQL com versões de mecanismo 5.7 e 8.0.

O suporte para redirecionamento está disponível na extensão PHP mysqlnd_azure, desenvolvida pela Microsoft, e está disponível no PECL. Consulte o artigo configurando o redirecionamento para obter mais informações sobre como usar o redirecionamento em seus aplicativos.

Importante

O suporte para redirecionamento na extensão PHP mysqlnd_azure está atualmente em visualização.

Perguntas mais frequentes

O que precisa de saber sobre esta manutenção planeada?

Esta é apenas uma alteração de DNS, o que a torna transparente para os clientes. Enquanto o endereço IP do FQDN é alterado no servidor DNS, o cache DNS local é atualizado em 5 minutos e é feito automaticamente pelos sistemas operacionais. Após a atualização do DNS local, todas as novas conexões se conectarão ao novo endereço IP, todas as conexões existentes permanecerão conectadas ao endereço IP antigo sem interrupção até que os endereços IP antigos sejam totalmente desativados. O endereço IP antigo levará aproximadamente três a quatro semanas antes de ser desativado; portanto, ele não deve ter efeito sobre os aplicativos cliente.

O que estamos a desmantelar?

Apenas os nós do Gateway são desativados. Quando os usuários se conectam aos seus servidores, a primeira parada da conexão é para o nó do gateway, antes que a conexão seja encaminhada para o servidor. Estamos desativando anéis de gateway antigos (não anéis de locatário onde o servidor está sendo executado) consulte a arquitetura de conectividade para obter mais esclarecimentos.

Como você pode validar se suas conexões estão indo para nós de gateway antigos ou novos nós de gateway?

Execute ping no FQDN do servidor, por exemplo ping xxx.mysql.database.azure.com. Se o endereço IP retornado for um dos IPs listados em Endereços IP do gateway (descomissionamento) no documento acima, isso significa que sua conexão está passando pelo gateway antigo. Contrariamente, se o endereço IP retornado for um dos IPs listados em Endereços IP do gateway, isso significa que sua conexão está passando pelo novo gateway.

Você também pode testar PSPing ou TCPPing o servidor de banco de dados do seu aplicativo cliente com a porta 3306 e garantir que o endereço IP de retorno não seja um dos endereços IP de desativação

Como sei quando a manutenção terminou e receberei outra notificação quando os endereços IP antigos forem desativados?

Você receberá um e-mail para informá-lo quando iniciarmos o trabalho de manutenção. A manutenção pode levar até um mês, dependendo do número de servidores que precisamos migrar em todas as regiões. Prepare seu cliente para se conectar ao servidor de banco de dados usando o FQDN ou usando o novo endereço IP da tabela acima.

O que faço se meus aplicativos cliente ainda estiverem se conectando ao servidor gateway antigo?

Isso indica que seus aplicativos se conectam ao servidor usando o endereço IP estático em vez do FQDN. Revise as cadeias de conexão e a configuração do pool de conexões, a configuração do AKS ou até mesmo o código-fonte.

Há algum impacto para minhas conexões de aplicativo?

Esta manutenção é apenas uma alteração de DNS, por isso é transparente para o cliente. Uma vez que o cache DNS é atualizado no cliente (feito automaticamente pelo sistema operacional), todas as novas conexões se conectam ao novo endereço IP e todas as conexões existentes ainda funcionarão bem até que o endereço IP antigo seja totalmente desativado, o que acontece várias semanas depois. E a lógica de repetição não é necessária para este caso, mas é bom ver que o aplicativo tem a lógica de repetição configurada. Use FQDN para se conectar ao servidor de banco de dados em sua cadeia de conexão de aplicativo. Esta operação de manutenção não irá abandonar as ligações existentes. Ele só faz com que as novas solicitações de conexão vão para o novo anel de gateway.

Posso solicitar uma janela de tempo específica para a manutenção?

Como a migração deve ser transparente e sem impacto na conectividade do cliente, esperamos que não haja problemas para a maioria dos usuários. Revise seu aplicativo proativamente e certifique-se de usar o FQDN para se conectar ao servidor de banco de dados ou habilitar a lista dos novos 'Endereços IP do gateway' na cadeia de conexão do aplicativo.

Estou usando link privado, minhas conexões serão afetadas?

Não, esta é uma desativação de hardware de gateway e não tem relação com links privados ou endereços IP privados, isso afetará apenas os endereços IP públicos mencionados sob os endereços IP de descomissionamento.