O que posso fazer com as políticas do Microsoft Purview DevOps?

Este artigo descreve como gerenciar o acesso a fontes de dados em seu patrimônio de dados usando o portal de governança do Microsoft Purview. Ele se concentra em conceitos básicos de políticas de DevOps. Ou seja, ele fornece informações em segundo plano sobre políticas de DevOps que você deve saber antes de seguir outros artigos para obter as etapas de configuração.

Observação

Essa funcionalidade é diferente do controle de acesso interno no portal de governança do Microsoft Purview.

O acesso aos metadados do sistema é crucial para o pessoal de TI e DevOps garantir que sistemas de banco de dados críticos sejam saudáveis, estejam executando as expectativas e sejam seguros. Você pode conceder e revogar esse acesso com eficiência e em escala por meio das políticas do Microsoft Purview DevOps.

Qualquer usuário que detém a função DevOps no nível de coleção raiz no Microsoft Purview pode criar, atualizar e excluir políticas de DevOps. Depois que as políticas de DevOps são salvas, elas são publicadas automaticamente.

Políticas de acesso versus políticas de DevOps

As políticas de acesso do Microsoft Purview permitem que os clientes gerenciem o acesso a sistemas de dados em todo o seu patrimônio de dados, tudo a partir de um local central na nuvem. Você pode pensar nessas políticas como concessões de acesso que podem ser criadas por meio do Microsoft Purview Studio, evitando a necessidade de código. Eles determinam se uma lista de entidades do Azure Active Directory (Azure AD), como usuários e grupos, deve ser permitida ou negada um tipo específico de acesso a uma fonte de dados ou a um ativo dentro dela. O Microsoft Purview comunica essas políticas às fontes de dados, onde elas são impostas nativamente.

As políticas de DevOps são um tipo especial de políticas de acesso do Microsoft Purview. Eles concedem acesso a metadados do sistema de banco de dados em vez de dados do usuário. Eles simplificam o provisionamento de acesso para operações de TI e o pessoal de auditoria de segurança. As políticas de DevOps só concedem acesso. Eles não negam acesso.

Elementos de uma política de DevOps

Três elementos definem uma política de DevOps:

Assunto

Esta é uma lista de Azure AD usuários, grupos ou entidades de serviço que recebem acesso.

Recurso de dados

Esse é o escopo em que a política é imposta. O caminho do recurso de dados é a composição da fonte de dados do grupo > de recursos de assinatura>.

Atualmente, as políticas do Microsoft Purview DevOps dão suporte a fontes de dados do tipo SQL. Você pode configurá-los em fontes de dados individuais e em grupos de recursos e assinaturas inteiras. Você só pode criar políticas de DevOps depois de registrar o recurso de dados no Microsoft Purview com a opção de gerenciamento de uso de dados ativada.

Função

Uma função mapeia para um conjunto de ações que a política permite no recurso de dados. As políticas de DevOps dão suporte às funções SQL Monitor de Desempenho e SQL Security Auditor. Ambas as funções fornecem acesso aos metadados do sistema SQL e, mais especificamente, às DMVs (exibições de gerenciamento dinâmico) e às DMFs (funções de gerenciamento dinâmico). Mas o conjunto de DMVs e DMFs que essas funções concedem é diferente. Fornecemos alguns exemplos populares mais adiante neste artigo.

O artigo Criar, listar, atualizar e excluir políticas do Microsoft Purview DevOps detalha a definição de função para cada tipo de fonte de dados. Ou seja, ele fornece um mapeamento de funções no Microsoft Purview para as ações permitidas nesse tipo de fonte de dados. Por exemplo, a definição de função para SQL Monitor de Desempenho e SQL Security Auditor inclui ações de conexão no nível do servidor e do banco de dados no lado da fonte de dados.

Em essência, a política DevOps atribui as permissões relacionadas da função ao assunto e é imposta no escopo do caminho do recurso de dados.

Imposição hierárquica de políticas

Uma política de DevOps em um recurso de dados é imposta no próprio recurso de dados e em todos os recursos filho que ele contém. Por exemplo, uma política de DevOps em uma assinatura do Azure se aplica a todos os grupos de recursos, a todas as fontes de dados habilitadas para política em cada grupo de recursos e a todos os bancos de dados em cada fonte de dados.

Cenário de exemplo para demonstrar o conceito e os benefícios

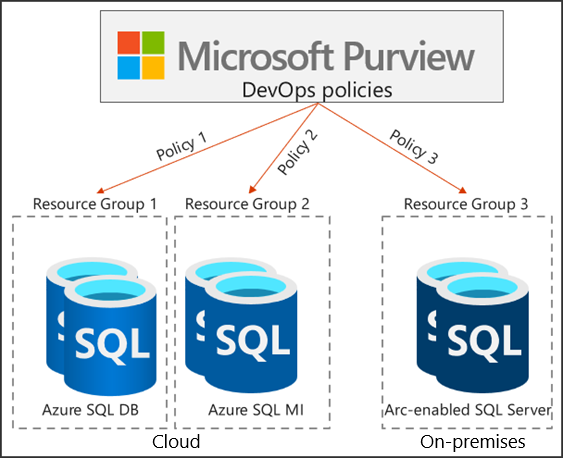

Bob e Alice estão envolvidos com o processo de DevOps em sua empresa. Eles precisam fazer logon em dezenas de instâncias SQL Server locais e SQL do Azure servidores lógicos para monitorar seu desempenho para que os processos críticos do DevOps não sejam interrompidos. Seu gerente, Mateo, coloca todas essas fontes de dados SQL no Grupo de Recursos 1. Ele então cria um grupo Azure AD e inclui Alice e Bob. Em seguida, ele usa as políticas de DevOps do Microsoft Purview (Política 1 no diagrama a seguir) para conceder a esse Azure AD acesso de grupo ao Grupo de Recursos 1, que hospeda os servidores lógicos.

.

.

Estes são os benefícios:

- O Mateo não precisa criar logons locais em cada servidor.

- As políticas do Microsoft Purview melhoram a segurança limitando o acesso privilegiado local. Eles apoiam o princípio do mínimo privilégio. No cenário, Mateo concede apenas o acesso mínimo que Bob e Alice precisam para executar a tarefa de monitorar a integridade e o desempenho do sistema.

- Quando novos servidores são adicionados ao grupo de recursos, o Mateo não precisa atualizar a política no Microsoft Purview para que ela seja imposta nos novos servidores.

- Se Alice ou Bob deixarem a organização e o trabalho for preenchido novamente, o Mateo apenas atualizará o grupo Azure AD. Ele não precisa fazer alterações nos servidores nem nas políticas que criou no Microsoft Purview.

- A qualquer momento, o Mateo ou o auditor da empresa podem ver todas as permissões concedidas diretamente no Microsoft Purview Studio.

| Princípio | Benefício |

|---|---|

| Simplificar | As definições de função SQL Monitor de Desempenho e SQL Security Auditor capturam as permissões que as personas típicas de TI e DevOps precisam para executar seu trabalho. |

| Há menos necessidade de experiência em permissão em cada tipo de fonte de dados. | |

| Reduzir o esforço | Uma interface gráfica permite que você passe rapidamente pela hierarquia do objeto de dados. |

| O Microsoft Purview dá suporte a políticas em grupos de recursos e assinaturas inteiros do Azure. | |

| Aumentar a segurança | O acesso é concedido centralmente e pode ser facilmente revisado e revogado. |

| Há menos necessidade de contas privilegiadas configurarem o acesso diretamente na fonte de dados. | |

| As políticas de DevOps dão suporte ao princípio de menor privilégio por meio de escopos de recursos de dados e definições de função. | |

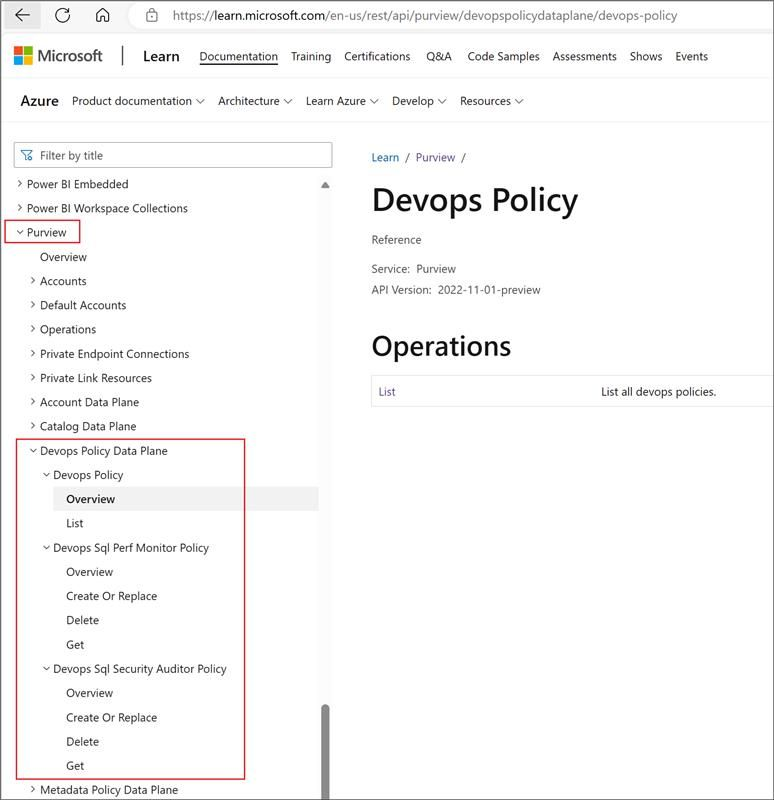

API de políticas de DevOps

Muitos clientes sofisticados preferem interagir com o Microsoft Purview por meio de scripts e não por meio da interface do usuário. As políticas de DevOps do Microsoft Purview agora dão suporte a uma API REST que oferece recursos completos de criação, leitura, atualização e exclusão (CRUD). Esse recurso inclui listagem, políticas para sql Monitor de Desempenho e políticas para o SQL Security Auditor. Para obter mais informações, consulte a especificação da API.

.

.

Mapeamento de DMVs e DMFs populares

Os metadados dinâmicos do SQL incluem uma lista de mais de 700 DMVs e DMFs. A tabela a seguir ilustra algumas das mais populares. A tabela mapeia os DMVs e DMFs para suas definições de função nas políticas do Microsoft Purview DevOps. Ele também fornece links para o conteúdo de referência.

| Função DevOps | Categoria | DMF ou DMF de exemplo |

|---|---|---|

| SQL Monitor de Desempenho | Consultar parâmetros do sistema para entender seu sistema | sys.configurations |

| sys.dm_os_sys_info | ||

| Identificar gargalos de desempenho | sys.dm_os_wait_stats | |

| Analisar consultas em execução no momento | sys.dm_exec_query_stats | |

| Analisar problemas de bloqueio | sys.dm_tran_locks | |

| sys.dm_exec_requests | ||

| sys.dm_os_waiting_tasks | ||

| Analisar o uso de memória | sys.dm_os_memory_clerks | |

| Analisar o uso e o desempenho do arquivo | sys.master_files | |

| sys.dm_io_virtual_file_stats | ||

| Analisar o uso e a fragmentação do índice | sys.indexes | |

| sys.dm_db_index_usage_stats | ||

| sys.dm_db_index_physical_stats | ||

| Gerenciar conexões de usuário ativas e tarefas internas | sys.dm_exec_sessions | |

| Obter estatísticas de execução de procedimento | sys.dm_exec_procedure_stats | |

| Use o Repositório de Consultas | sys.query_store_plan | |

| sys.query_store_query | ||

| sys.query_store_query_text | ||

| Obter log de erros (ainda não com suporte) | sys.sp_readerrorlog | |

| Auditor de Segurança do SQL | Obter detalhes da auditoria | sys.dm_server_audit_status |

| O SQL Monitor de Desempenho e o SQL Security Auditor | sys.dm_audit_actions | |

| sys.dm_audit_class_type_map | ||

Para obter mais informações sobre o que o pessoal de suporte de TI pode fazer ao conceder-lhes acesso por meio das funções do Microsoft Purview, confira os seguintes recursos:

- SQL Monitor de Desempenho: use o Microsoft Purview para fornecer acesso em escala aos dados de desempenho em SQL do Azure e SQL Server

- Auditor de Segurança do SQL: exibições e funções de gerenciamento dinâmico relacionadas à segurança

Próximas etapas

Para começar a usar as políticas do DevOps, consulte os seguintes recursos:

- Experimente as políticas de DevOps para SQL do Azure Banco de Dados: guia de início rápido.

- Confira outros vídeos, blogs e artigos.

Comentários

Brevemente: Ao longo de 2024, vamos descontinuar progressivamente o GitHub Issues como mecanismo de feedback para conteúdos e substituí-lo por um novo sistema de feedback. Para obter mais informações, veja: https://aka.ms/ContentUserFeedback.

Submeter e ver comentários