Criar incidentes automaticamente a partir de alertas de segurança da Microsoft

Os alertas acionados em soluções de segurança da Microsoft conectadas ao Microsoft Sentinel, como o Microsoft Defender for Cloud Apps e o Microsoft Defender for Identity, não criam incidentes automaticamente no Microsoft Sentinel. Por padrão, quando você conecta uma solução da Microsoft ao Microsoft Sentinel, qualquer alerta gerado nesse serviço será ingerido e armazenado na tabela SecurityAlert no espaço de trabalho do Microsoft Sentinel. Em seguida, você pode usar esses dados como quaisquer outros dados brutos ingeridos no Microsoft Sentinel.

Você pode facilmente configurar o Microsoft Sentinel para criar incidentes automaticamente sempre que um alerta for acionado em uma solução de segurança da Microsoft conectada, seguindo as instruções neste artigo.

Importante

Este artigo não se aplica se tiver:

- Integração de incidentes do Microsoft Defender XDR habilitada ou

- Integrado o Microsoft Sentinel à plataforma unificada de operações de segurança.

Nesses cenários, o Microsoft Defender XDR cria incidentes a partir de alertas gerados nos serviços da Microsoft.

Se você usa regras de criação de incidentes para outras soluções ou produtos de segurança da Microsoft não integrados ao Defender XDR, como o Microsoft Purview Insider Risk Management, e planeja integrar a plataforma unificada de operações de segurança no portal do Defender, substitua suas regras de criação de incidentes por regras de análise agendada.

Pré-requisitos

Conecte sua solução de segurança instalando a solução apropriada do Content Hub no Microsoft Sentinel e configurando o conector de dados. Para obter mais informações, consulte Descobrir e gerenciar conteúdo pronto para uso do Microsoft Sentinel e conectores de dados do Microsoft Sentinel.

Habilitar a geração automática de incidentes no conector de dados

A maneira mais direta de criar automaticamente incidentes a partir de alertas gerados a partir de soluções de segurança da Microsoft é configurar o conector de dados da solução para criar incidentes:

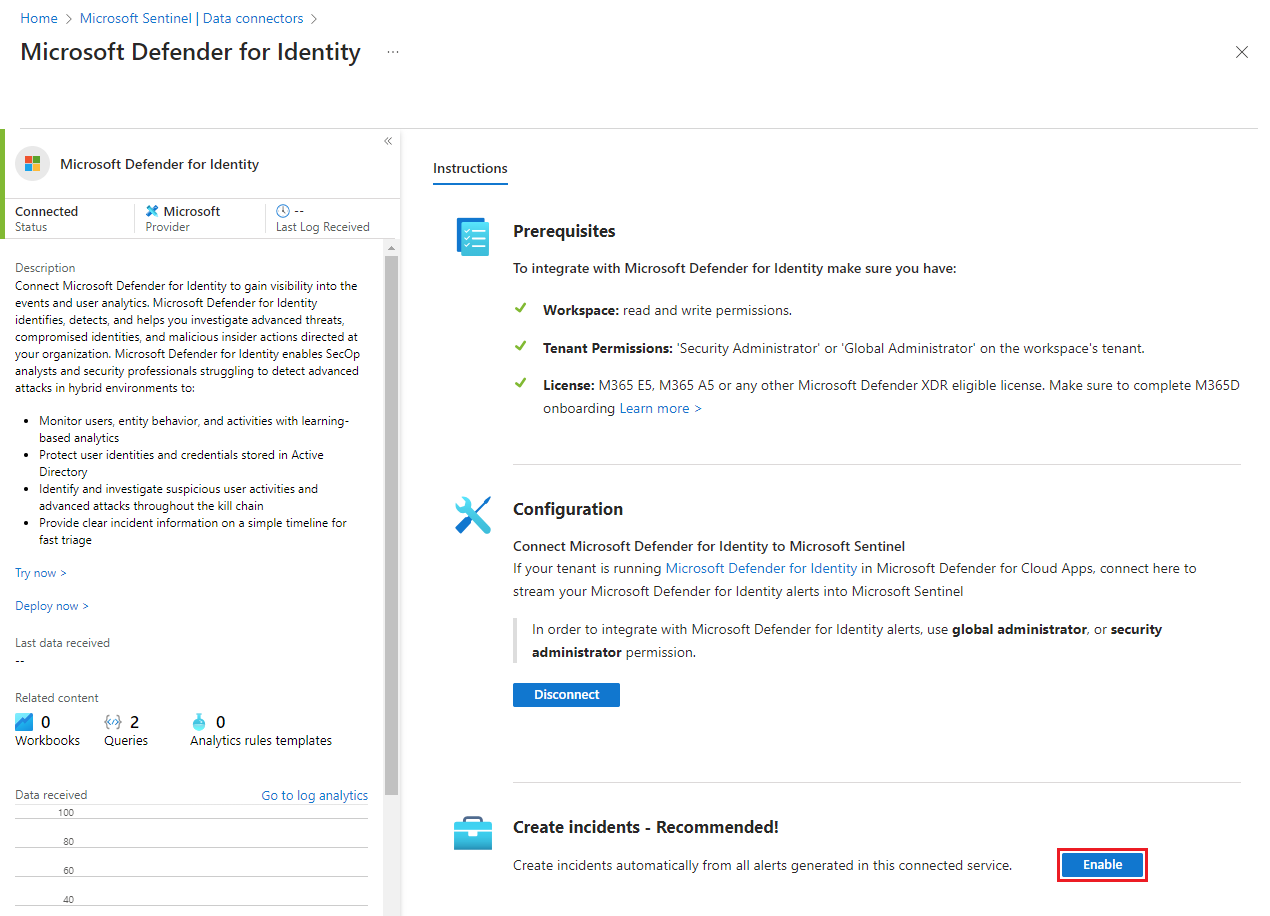

Conecte uma fonte de dados da solução de segurança da Microsoft.

Em Criar incidentes – Recomendado, selecione Ativar para ativar a regra de análise padrão que cria incidentes automaticamente a partir de alertas gerados no serviço de segurança conectado. Em seguida, você pode editar essa regra em Analytics e, em seguida, em Regras ativas.

Importante

Se você não vir esta seção como mostrada, provavelmente habilitou a integração de incidentes no conector XDR do Microsoft Defender ou integrou o Microsoft Sentinel à plataforma unificada de operações de segurança no portal do Microsoft Defender.

Em ambos os casos, este artigo não se aplica ao seu ambiente, uma vez que os incidentes são criados pelo mecanismo de correlação do Microsoft Defender em vez do Microsoft Sentinel.

Criar regras de criação de incidentes a partir de um modelo de Segurança da Microsoft

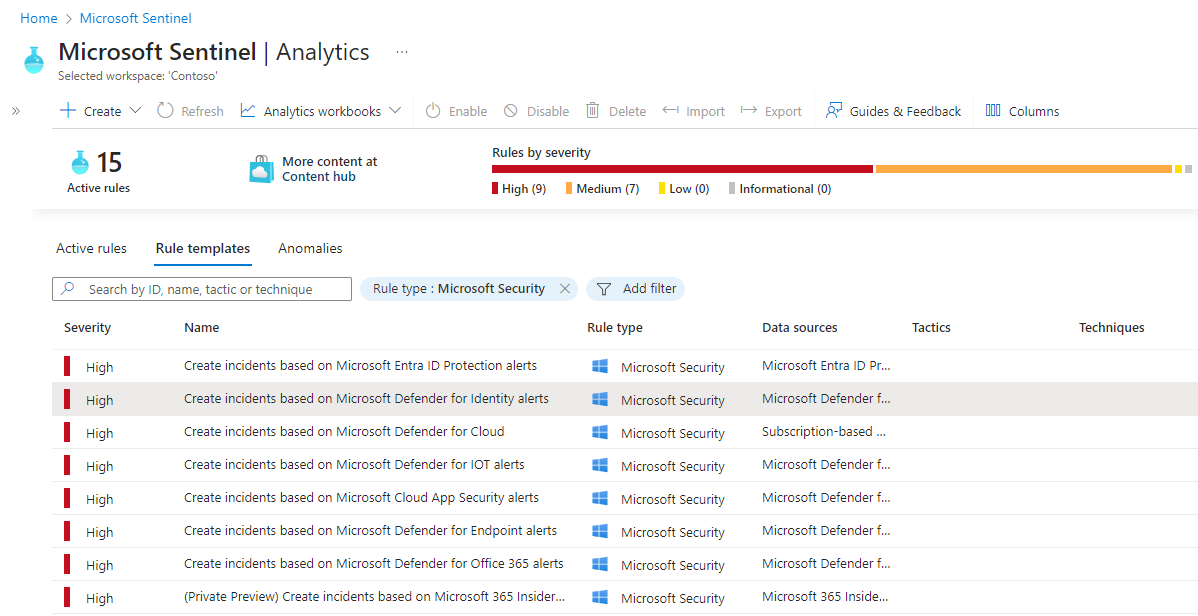

O Microsoft Sentinel fornece modelos de regras prontos para criar regras de segurança da Microsoft. Cada solução de origem da Microsoft tem seu próprio modelo. Por exemplo, há um para o Microsoft Defender for Endpoint, um para o Microsoft Defender for Cloud e assim por diante. Crie uma regra a partir de cada modelo que corresponda às soluções em seu ambiente, para as quais você deseja criar incidentes automaticamente. Modifique as regras para definir opções mais específicas de filtragem dos alertas que devem resultar em incidentes. Por exemplo, você pode optar por criar incidentes do Microsoft Sentinel automaticamente somente a partir de alertas de alta gravidade do Microsoft Defender for Identity.

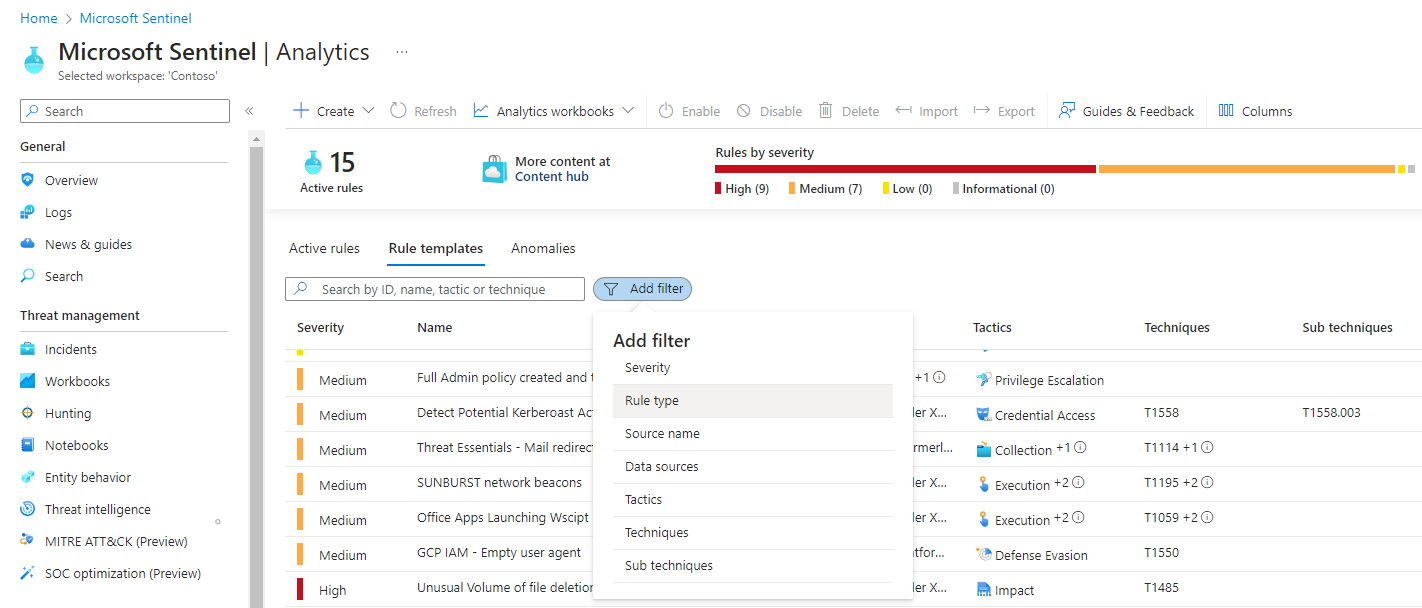

No menu de navegação do Microsoft Sentinel, em Configuração, selecione Análise.

Selecione a guia Modelos de regra para ver todos os modelos de regra de análise. Para encontrar mais modelos de regras, vá para o hub Conteúdo no Microsoft Sentinel.

Filtre a lista para o tipo de regra de segurança da Microsoft para ver os modelos de regra de análise para criar incidentes a partir de alertas da Microsoft.

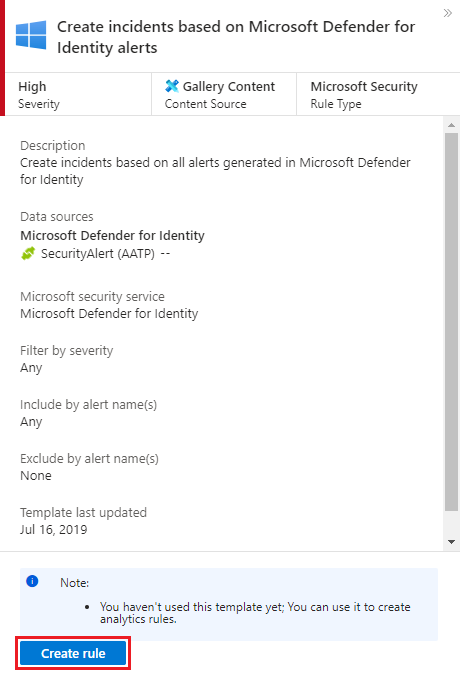

Selecione o modelo de regra para a fonte de alerta para a qual você deseja criar incidentes. Em seguida, no painel de detalhes, selecione Criar regra.

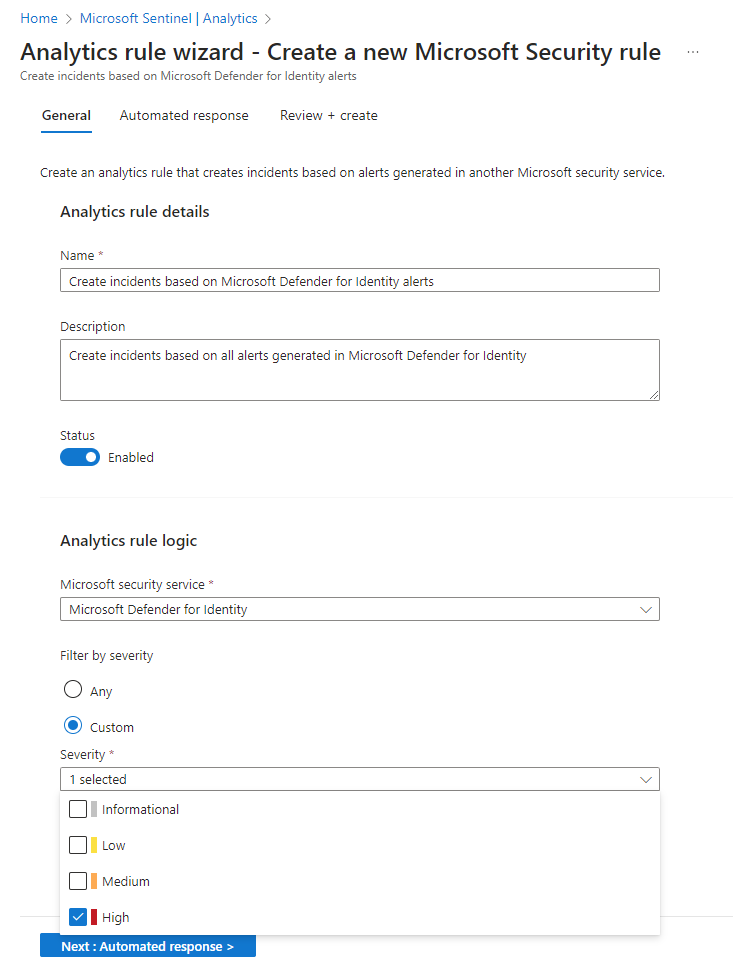

Modifique os detalhes da regra, filtrando os alertas que criarão incidentes por gravidade do alerta ou por texto contido no nome do alerta.

Por exemplo, se você escolher Microsoft Defender for Identity no campo de serviço de segurança da Microsoft e escolher Alto no campo Filtrar por gravidade, somente alertas de segurança de alta gravidade criarão incidentes automaticamente no Microsoft Sentinel.

Como acontece com outros tipos de regras de análise, selecione a guia Resposta automatizada para definir regras de automação que são executadas quando incidentes são criados por essa regra.

Crie regras de criação de incidentes a partir do zero

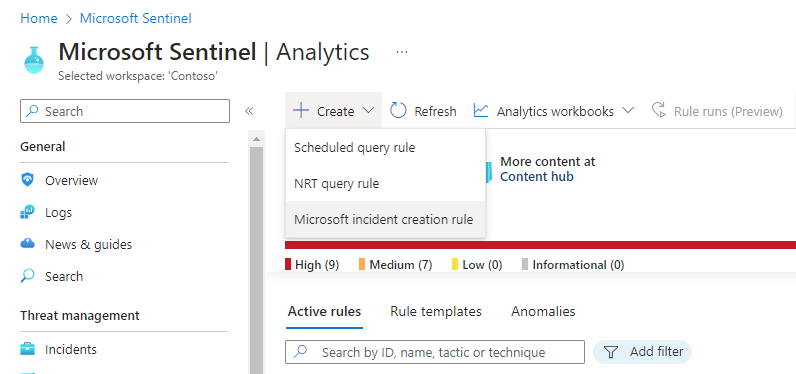

Você também pode criar uma nova regra de segurança da Microsoft que filtra alertas de diferentes serviços de segurança da Microsoft. Na página Análise, selecione Criar > regra de criação de incidentes da Microsoft.

Você pode criar mais de uma regra de análise de segurança da Microsoft por tipo de serviço de segurança da Microsoft. Isso não cria incidentes duplicados se você aplicar filtros em cada regra que excluem uns aos outros.

Próximos passos

- Para começar a usar o Microsoft Sentinel, você precisa de uma assinatura do Microsoft Azure. Se não tiver uma subscrição, pode inscrever-se numa avaliação gratuita.

- Saiba como integrar os seus dados no Microsoft Sentinel e obter visibilidade dos seus dados e potenciais ameaças.