Implantar e configurar o contêiner que hospeda o agente do conector de dados SAP

Este artigo mostra como implantar o contêiner que hospeda o agente do conector de dados SAP e como usá-lo para criar conexões com seus sistemas SAP. Esse processo de duas etapas é necessário para ingerir dados SAP no Microsoft Sentinel, como parte da solução Microsoft Sentinel para aplicativos SAP.

O método recomendado para implantar o contêiner e criar conexões com sistemas SAP é por meio do portal do Azure. Este método é explicado no artigo, e também demonstrado neste vídeo no YouTube. Também é mostrada neste artigo uma maneira de atingir esses objetivos chamando um script de kickstart a partir da linha de comando.

Como alternativa, você pode implantar o conector de dados do agente de contêiner do Docker manualmente, como em um cluster Kubernetes. Para obter mais informações, abra um tíquete de suporte.

Importante

A implantação do contêiner e a criação de conexões com sistemas SAP por meio do portal do Azure estão atualmente em visualização. Os Termos Suplementares do Azure Preview incluem termos legais adicionais que se aplicam a funcionalidades do Azure que estão em versão beta, pré-visualização ou ainda não disponibilizadas para disponibilidade geral.

O Microsoft Sentinel está disponível como parte da visualização pública da plataforma unificada de operações de segurança no portal Microsoft Defender. Para obter mais informações, consulte Microsoft Sentinel no portal do Microsoft Defender.

Marcos de implantação

A implantação da solução Microsoft Sentinel para aplicativos SAP® está dividida nas seguintes seções:

Trabalhar com a solução em vários espaços de trabalho (VISUALIZAÇÃO)

Implantar a solução Microsoft Sentinel para aplicativos® SAP a partir do hub de conteúdo

Implantar o agente do conector de dados (Você está aqui)

Configurar a solução Microsoft Sentinel para aplicativos SAP®

Etapas de implantação opcionais

Visão geral da implantação do agente do conector de dados

Para que a solução Microsoft Sentinel para aplicativos SAP funcione corretamente, você deve primeiro obter seus dados SAP no Microsoft Sentinel. Para fazer isso, você precisa implantar o agente de conector de dados SAP da solução.

O agente do conector de dados é executado como um contêiner em uma máquina virtual (VM) Linux. Essa VM pode ser hospedada no Azure, em uma nuvem de terceiros ou local. Recomendamos que você instale e configure esse contêiner usando o portal do Azure (em VISUALIZAÇÃO); No entanto, você pode optar por implantar o contêiner usando um script KickStart . Se você quiser implantar o conector de dados do agente de contêiner do Docker manualmente, como em um cluster Kubernetes, abra um tíquete de suporte para obter mais detalhes.

O agente se conecta ao sistema SAP para extrair logs e outros dados dele e, em seguida, envia esses logs para o espaço de trabalho do Microsoft Sentinel. Para fazer isso, o agente tem que autenticar em seu sistema SAP — é por isso que você criou um usuário e uma função para o agente em seu sistema SAP na etapa anterior.

Você tem algumas opções de como e onde armazenar as informações de configuração do agente, incluindo os segredos de autenticação SAP. A decisão de qual usar pode ser afetada por onde você implanta sua VM e por qual mecanismo de autenticação SAP você decide usar. Estas são as opções, por ordem decrescente de preferência:

- Um Cofre da Chave do Azure, acessado por meio de uma identidade gerenciada atribuída ao sistema do Azure

- Um Cofre de Chaves do Azure, acessado por meio de uma entidade de serviço de aplicativo registrado do Microsoft Entra ID

- Um arquivo de configuração de texto sem formatação

Para qualquer um desses cenários, você tem a opção extra de autenticar usando os certificados Secure Network Communication (SNC) e X.509 da SAP. Essa opção fornece um nível mais alto de segurança de autenticação, mas é apenas uma opção prática em um conjunto limitado de cenários.

A implantação do contêiner do agente do conector de dados inclui as seguintes etapas:

Criação da máquina virtual e configuração do acesso às credenciais do sistema SAP. Esse procedimento pode precisar ser executado por outra equipe em sua organização, mas deve ser executado antes dos outros procedimentos neste artigo.

Configure e implante o agente do conector de dados.

Pré-requisitos

Antes de implantar o agente do conector de dados, certifique-se de ter todos os pré-requisitos de implantação em vigor. Para obter mais informações, consulte Pré-requisitos para implantar a solução Microsoft Sentinel para aplicativos SAP.

Além disso, se você planeja ingerir logs NetWeaver/ABAP em uma conexão segura usando Secure Network Communications (SNC), execute as etapas preparatórias relevantes. Para obter mais informações, consulte Implantar o conector de dados do Microsoft Sentinel for SAP usando SNC.

Criar uma máquina virtual e configurar o acesso às suas credenciais

Idealmente, seus segredos de configuração e autenticação SAP podem e devem ser armazenados em um Cofre de Chaves do Azure. A forma como acede ao cofre de chaves depende do local onde a VM está implementada:

Um contêiner em uma VM do Azure pode usar uma identidade gerenciada atribuída ao sistema do Azure para acessar diretamente o Cofre da Chave do Azure.

Caso uma identidade gerenciada atribuída ao sistema não possa ser usada, o contêiner também pode se autenticar no Cofre da Chave do Azure usando uma entidade de serviço de aplicativo registrado do Microsoft Entra ID ou, como último recurso, um arquivo de configuração.

Um contêiner em uma VM local ou uma VM em um ambiente de nuvem de terceiros não pode usar a identidade gerenciada do Azure, mas pode se autenticar no Cofre da Chave do Azure usando uma entidade de serviço de aplicativo registrado do Microsoft Entra ID.

Se, por algum motivo, uma entidade de serviço de aplicativo registrado não puder ser usada, você poderá usar um arquivo de configuração, embora isso não seja preferido.

Nota

Esse procedimento pode precisar ser executado por outra equipe em sua organização, mas deve ser executado antes dos outros procedimentos neste artigo.

Selecione uma das guias a seguir, dependendo de como você planeja armazenar e acessar suas credenciais de autenticação e dados de configuração.

Criar uma identidade gerenciada com uma VM do Azure

Execute o seguinte comando para Criar uma VM no Azure (substitua

<placeholders>nomes reais do seu ambiente pelo ):az vm create --resource-group <resource group name> --name <VM Name> --image Canonical:0001-com-ubuntu-server-focal:20_04-lts-gen2:latest --admin-username <azureuser> --public-ip-address "" --size Standard_D2as_v5 --generate-ssh-keys --assign-identity --role <role name> --scope <subscription Id>Para obter mais informações, consulte Guia de início rápido: criar uma máquina virtual Linux com a CLI do Azure.

Importante

Depois que a VM for criada, certifique-se de aplicar todos os requisitos de segurança e procedimentos de proteção aplicáveis em sua organização.

O comando acima criará o recurso VM, produzindo uma saída semelhante a esta:

{ "fqdns": "", "id": "/subscriptions/xxxxxxxx-xxxx-xxxx-xxxx-xxxxxxxxxxxx/resourceGroups/resourcegroupname/providers/Microsoft.Compute/virtualMachines/vmname", "identity": { "systemAssignedIdentity": "yyyyyyyy-yyyy-yyyy-yyyy-yyyyyyyyyyyy", "userAssignedIdentities": {} }, "location": "westeurope", "macAddress": "00-11-22-33-44-55", "powerState": "VM running", "privateIpAddress": "192.168.136.5", "publicIpAddress": "", "resourceGroup": "resourcegroupname", "zones": "" }Copie o GUID systemAssignedIdentity , pois ele será usado nas próximas etapas. Esta é a sua identidade gerida.

Criar um cofre de chaves

Este procedimento descreve como criar um cofre de chaves para armazenar as informações de configuração do agente, incluindo os segredos de autenticação SAP. Se você estiver usando um cofre de chaves existente, pule diretamente para a etapa 2.

Para criar o cofre da chave:

Execute os seguintes comandos, substituindo nomes reais para os

<placeholder>valores.az keyvault create \ --name <KeyVaultName> \ --resource-group <KeyVaultResourceGroupName>Copie o nome do cofre de chaves e o nome do grupo de recursos. Você precisará deles quando atribuir as permissões de acesso ao cofre de chaves e executar o script de implantação nas próximas etapas.

Atribuir permissões de acesso ao cofre de chaves

No seu cofre de chaves, atribua as seguintes permissões de controle de acesso baseado em função do Azure ou de política de acesso ao cofre no escopo de segredos à identidade que você criou e copiou anteriormente.

Modelo de permissão Permissões necessárias Controlo de acesso baseado em funções do Azure Usuário do Key Vault Secrets Política de acesso ao Vault get,listUse as opções no portal para atribuir as permissões ou execute um dos seguintes comandos para atribuir permissões de segredos do cofre de chaves à sua identidade, substituindo nomes reais pelos

<placeholder>valores. Selecione a guia para o tipo de identidade que você criou.Execute um dos seguintes comandos, dependendo do seu modelo de permissão preferido do Cofre da Chave, para atribuir permissões de segredos do Cofre de Chaves à identidade gerenciada atribuída pelo sistema da sua VM. A política especificada nos comandos permite que a VM liste e leia segredos do cofre de chaves.

Modelo de permissão de controle de acesso baseado em função do Azure:

az role assignment create --assignee-object-id <ManagedIdentityId> --role "Key Vault Secrets User" --scope /subscriptions/<KeyVaultSubscriptionId>/resourceGroups/<KeyVaultResourceGroupName> /providers/Microsoft.KeyVault/vaults/<KeyVaultName>Modelo de permissão da política de acesso ao Vault:

az keyvault set-policy -n <KeyVaultName> -g <KeyVaultResourceGroupName> --object-id <ManagedIdentityId> --secret-permissions get list

No mesmo cofre de chaves, atribua as seguintes permissões de controle de acesso baseado em função do Azure ou de política de acesso ao cofre no escopo de segredos ao usuário que está configurando o agente do conector de dados:

Modelo de permissão Permissões necessárias Controlo de acesso baseado em funções do Azure Oficial de Segredos do Cofre de Chaves Política de acesso ao Vault get,list,set,deleteUse as opções no portal para atribuir as permissões ou execute um dos seguintes comandos para atribuir permissões de segredos do cofre de chaves ao usuário, substituindo nomes reais pelos

<placeholder>valores:Modelo de permissão de controle de acesso baseado em função do Azure:

az role assignment create --role "Key Vault Secrets Officer" --assignee <UserPrincipalName> --scope /subscriptions/<KeyVaultSubscriptionId>/resourceGroups/<KeyVaultResourceGroupName>/providers/Microsoft.KeyVault/vaults/<KeyVaultName>Modelo de permissão da política de acesso ao Vault:

az keyvault set-policy -n <KeyVaultName> -g <KeyVaultResourceGroupName> --upn <UserPrincipalName>--secret-permissions get list set delete

Implantar o agente do conector de dados

Agora que você criou uma VM e um Cofre de Chaves, sua próxima etapa é criar um novo agente e conectar-se a um de seus sistemas SAP.

Entre na VM recém-criada na qual você está instalando o agente, como um usuário com privilégios sudo.

Faça download ou transfira o SAP NetWeaver SDK para a máquina.

Use um dos seguintes conjuntos de procedimentos, dependendo se você está usando uma identidade gerenciada ou um aplicativo registrado para acessar seu cofre de chaves e se está usando o portal do Azure ou a linha de comando para implantar o agente:

Gorjeta

O portal do Azure só pode ser usado com um cofre de chaves do Azure. Se você estiver usando um arquivo de configuração, use a opção de linha de comando relevante.

Opções do portal do Azure (Pré-visualização)

Selecione uma das guias a seguir, dependendo do tipo de identidade que você está usando para acessar seu cofre de chaves.

Nota

Se você instalou anteriormente agentes de conector SAP manualmente ou usando os scripts de kickstart, não poderá configurar ou gerenciar esses agentes no portal do Azure. Se quiser usar o portal para configurar e atualizar agentes, reinstale os agentes existentes usando o portal.

Este procedimento descreve como criar um novo agente por meio do portal do Azure, autenticando com uma identidade gerenciada:

No menu de navegação do Microsoft Sentinel, selecione Conectores de dados.

Na barra de pesquisa, digite SAP.

Selecione Microsoft Sentinel for SAP nos resultados da pesquisa e selecione Abrir página do conector.

Para coletar dados de um sistema SAP, você deve seguir estas duas etapas:

Criar um novo agente

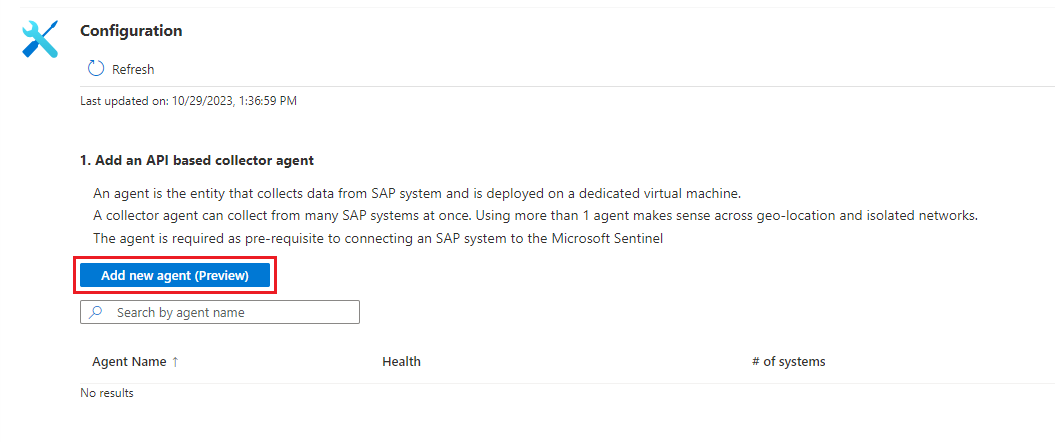

Na área Configuração, selecione Adicionar novo agente (Visualização).

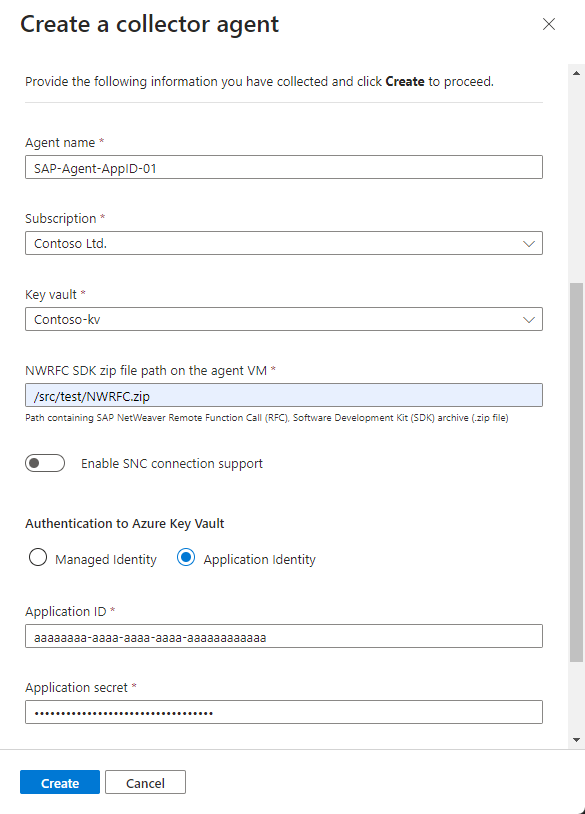

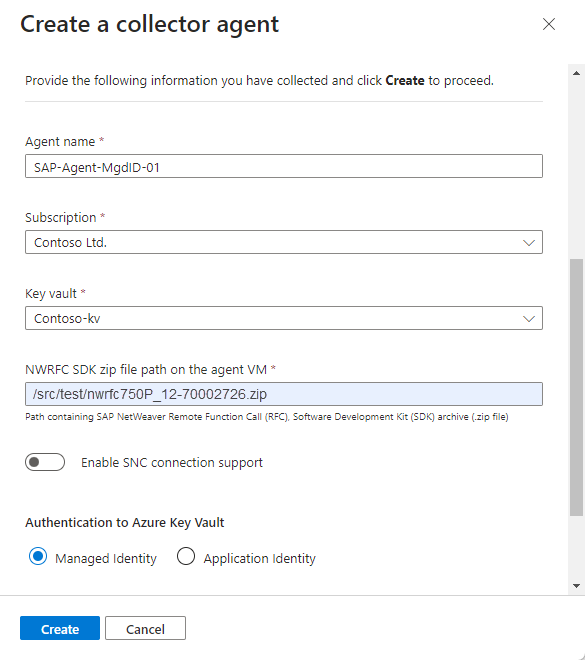

Em Criar um agente coletor à direita, defina os detalhes do agente:

Nome Descrição Nome do agente Insira um nome de agente, incluindo qualquer um dos seguintes caracteres: - a-z

- A-Z

- 0-9

- _ (sublinhado)

- . (ponto)

- - (traço)

Cofre da chave de subscrição / Selecione o Cofre de Assinatura e Chave em seus respetivos menus suspensos. Caminho do arquivo zip do SDK NWRFC na VM do agente Insira o caminho na VM que contém o arquivo (.zip do SAP NetWeaver Remote Function Call (RFC) Software Development Kit (SDK).

Verifique se esse caminho inclui o número da versão do SDK na seguinte sintaxe:<path>/NWRFC<version number>.zip. Por exemplo:/src/test/nwrfc750P_12-70002726.zip.Ativar suporte a conexão SNC Selecione esta opção para ingerir logs NetWeaver/ABAP em uma conexão segura usando Secure Network Communications (SNC).

Se você selecionar essa opção, insira o caminho que contém o binário elibsapcrypto.soasapgenpsebiblioteca, em Caminho da Biblioteca Criptográfica SAP na VM do agente.Autenticação no Cofre da Chave do Azure Para autenticar no cofre de chaves usando uma identidade gerenciada, deixe a opção Identidade gerenciada padrão selecionada.

Você deve ter a identidade gerenciada configurada com antecedência. Para obter mais informações, consulte Criar uma máquina virtual e configurar o acesso às suas credenciais.Nota

Se você quiser usar uma conexão SNC, certifique-se de selecionar Ativar suporte a conexão SNC neste estágio, pois não é possível voltar e habilitar uma conexão SNC depois de concluir a implantação do agente. Para obter mais informações, consulte Implantar o conector de dados do Microsoft Sentinel for SAP usando SNC.

Por exemplo:

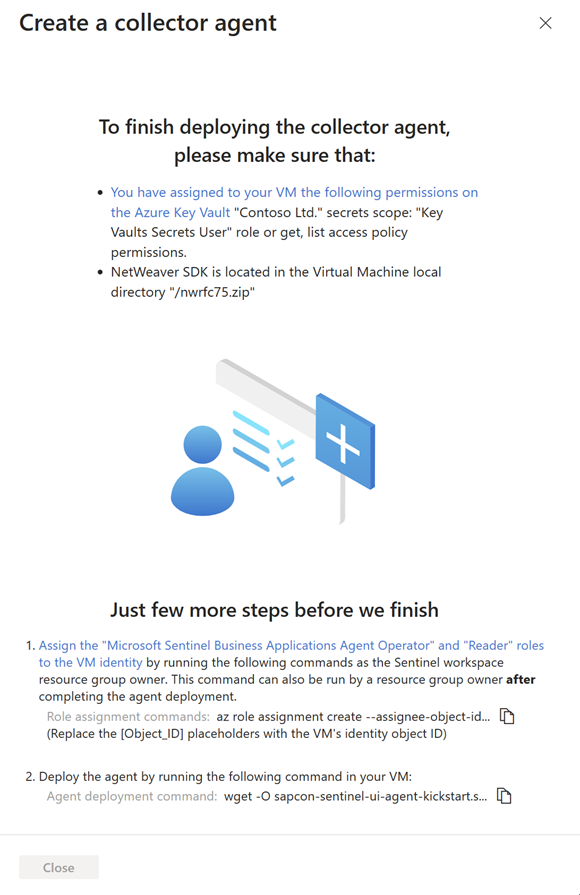

Selecione Criar e revise as recomendações antes de concluir a implantação:

A implantação do agente do conector de dados SAP requer que você conceda a identidade da VM do agente com permissões específicas para o espaço de trabalho do Microsoft Sentinel, usando a função Operador do Agente de Aplicativos de Negócios do Microsoft Sentinel.

Para executar o comando nesta etapa, você deve ser proprietário de um grupo de recursos no espaço de trabalho do Microsoft Sentinel. Se você não for proprietário de um grupo de recursos em seu espaço de trabalho, esse procedimento também poderá ser executado após a conclusão da implantação do agente.

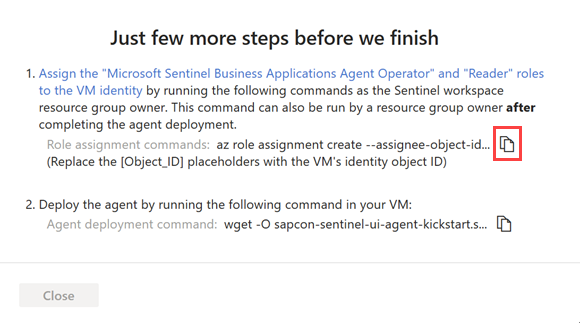

Copie o comando Atribuição de função da etapa 1 e execute-o na VM do agente, substituindo o espaço reservado

Object_IDpelo ID do objeto de identidade da VM. Por exemplo:

Para localizar sua ID de objeto de identidade de VM no Azure, vá para Aplicativo empresarial>Todos os aplicativos e selecione seu nome de VM. Copie o valor do campo ID do objeto para usar com o comando copiado.

Este comando atribui a função Azure do Operador do Microsoft Sentinel Business Applications Agent à identidade gerenciada da sua VM, incluindo apenas o escopo dos dados do agente especificado no espaço de trabalho.

Importante

A atribuição da função Microsoft Sentinel Business Applications Agent Operator por meio da CLI atribui a função somente no escopo dos dados do agente especificado no espaço de trabalho. Esta é a opção mais segura e, portanto, recomendada.

Se você precisar atribuir a função por meio do portal do Azure, recomendamos atribuir a função em um escopo pequeno, como somente no espaço de trabalho do Microsoft Sentinel.

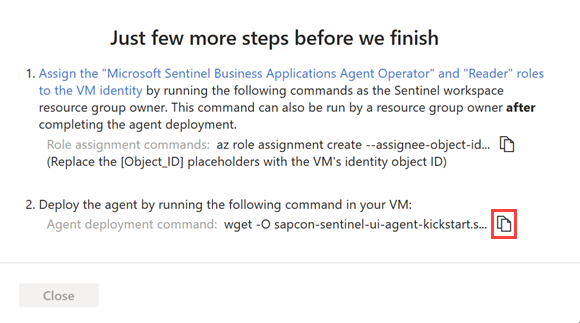

Selecione Copiar

ao lado do comando Agente na etapa 2. Por exemplo:

ao lado do comando Agente na etapa 2. Por exemplo:

Depois de copiar a linha de comando, selecione Fechar.

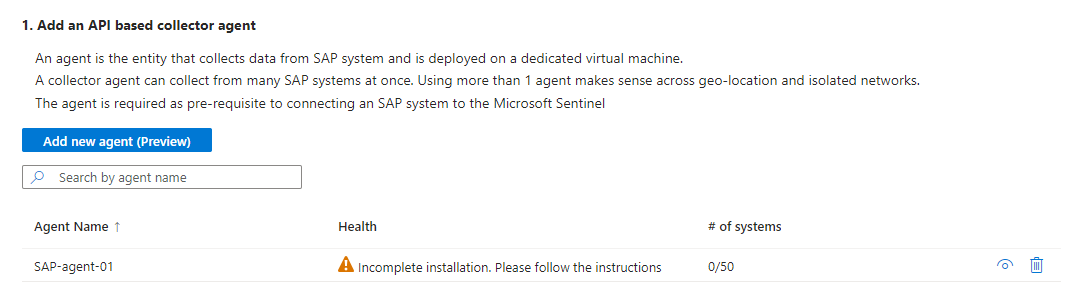

As informações relevantes do agente são implantadas no Cofre de Chaves do Azure e o novo agente fica visível na tabela em Adicionar um agente de coletor baseado em API.

Nesta fase, o estado de saúde do agente é "Instalação incompleta. Por favor, siga as instruções". Depois que o agente é instalado com êxito, o status muda para Agente íntegro. Esta atualização pode demorar até 10 minutos. Por exemplo:

Nota

A tabela exibe o nome do agente e o status de integridade somente para os agentes que você implanta por meio do portal do Azure. Os agentes implantados usando a linha de comando não são exibidos aqui.

Na VM em que você planeja instalar o agente, abra um terminal e execute o comando Agent copiado na etapa anterior.

O script atualiza os componentes do sistema operacional e instala a CLI do Azure, o software Docker e outros utilitários necessários, como jq, netcat e curl.

Forneça parâmetros adicionais ao script conforme necessário para personalizar a implantação do contêiner. Para obter mais informações sobre as opções de linha de comando disponíveis, consulte Referência de script Kickstart.

Se precisar copiar o comando novamente, selecione Exibir

à direita da coluna Integridade e copie o comando ao lado do comando Agente no canto inferior direito.

à direita da coluna Integridade e copie o comando ao lado do comando Agente no canto inferior direito.

Conecte-se a um novo sistema SAP

Qualquer pessoa que adicione uma nova conexão a um sistema SAP deve ter permissão de gravação no cofre de chaves onde as credenciais SAP estão armazenadas. Para obter mais informações, consulte Criar uma máquina virtual e configurar o acesso às suas credenciais.

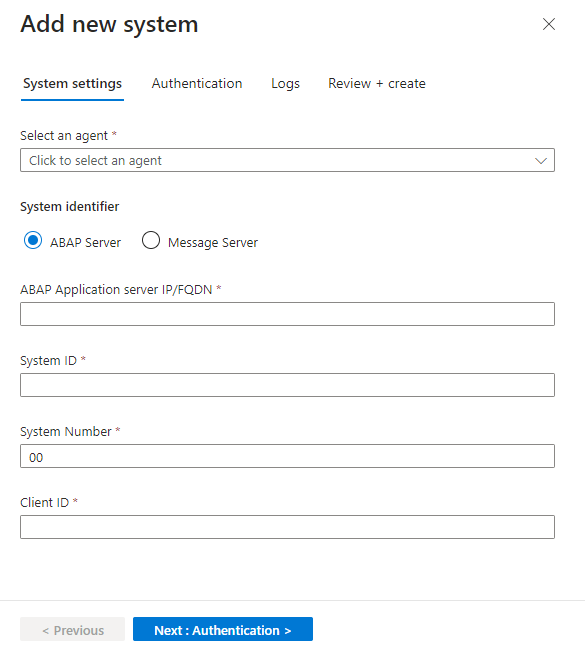

Na área Configuração, selecione Adicionar novo sistema (Pré-visualização).

Em Selecione um agente, selecione o agente criado na etapa anterior.

Em Identificador do sistema, selecione o tipo de servidor e forneça os detalhes do servidor.

Selecione Next: Authentication.

Para autenticação básica, forneça o usuário e a senha. Se você selecionou uma conexão SNC ao configurar o agente, selecione SNC e forneça os detalhes do certificado.

Selecione Next: Logs.

Selecione quais logs você deseja extrair do SAP e selecione Avançar: revisar e criar.

Reveja as definições que definiu. Selecione Anterior para modificar as configurações ou selecione Implantar para implantar o sistema.

A configuração do sistema definida é implantada no Cofre da Chave do Azure. Agora você pode ver os detalhes do sistema na tabela em Configurar um sistema SAP e atribuí-lo a um agente coletor. Esta tabela exibe o nome do agente associado, a ID do Sistema SAP (SID) e o status de integridade dos sistemas que você adicionou por meio do portal do Azure ou de outros métodos.

Nesta fase, o estado de saúde do sistema está pendente. Se o agente for atualizado com êxito, ele extrai a configuração do cofre da Chave do Azure e o status será alterado para Integridade do sistema. Esta atualização pode demorar até 10 minutos.

Saiba mais sobre como monitorar a integridade do sistema SAP.

Opções de linha de comando

Selecione uma das seguintes guias, dependendo do tipo de identidade que você está usando para acessar seu cofre de chaves:

- Implantar com uma identidade gerenciada

- Implantar com um aplicativo registrado

- Implantar com um arquivo de configuração

Crie um novo agente usando a linha de comando, autenticando com uma identidade gerenciada:

Baixe e execute o script Kickstart de implantação:

Para a nuvem comercial pública do Azure, o comando é:

wget -O sapcon-sentinel-kickstart.sh https://raw.githubusercontent.com/Azure/Azure-Sentinel/master/Solutions/SAP/sapcon-sentinel-kickstart.sh && bash ./sapcon-sentinel-kickstart.shPara o Microsoft Azure operado pela 21Vianet, adicione

--cloud mooncakeao final do comando copiado.Para Azure Government - US, adicione

--cloud fairfaxao final do comando copiado.

O script atualiza os componentes do sistema operacional, instala a CLI do Azure e o software Docker e outros utilitários necessários (jq, netcat, curl) e solicita valores de parâmetros de configuração. Você pode fornecer parâmetros adicionais ao script para minimizar o número de prompts ou para personalizar a implantação do contêiner. Para obter mais informações sobre as opções de linha de comando disponíveis, consulte Referência de script Kickstart.

Siga as instruções na tela para inserir os detalhes do SAP e do cofre de chaves e concluir a implantação. Quando a implantação estiver concluída, uma mensagem de confirmação será exibida:

The process has been successfully completed, thank you!Observe o nome do contêiner do Docker na saída do script. Para ver a lista de contêineres do docker em sua VM, execute:

docker ps -aVocê usará o nome do contêiner do docker na próxima etapa.

A implantação do agente do conector de dados SAP requer que você conceda a identidade da VM do agente com permissões específicas para o espaço de trabalho do Microsoft Sentinel, usando a função Operador do Agente de Aplicativos de Negócios do Microsoft Sentinel.

Para executar o comando nesta etapa, você deve ser proprietário de um grupo de recursos no espaço de trabalho do Microsoft Sentinel. Se você não for proprietário de um grupo de recursos em seu espaço de trabalho, esse procedimento também poderá ser executado posteriormente.

Atribua a função Microsoft Sentinel Business Applications Agent Operator à identidade da VM:

Obtenha o ID do agente executando o seguinte comando, substituindo o espaço reservado

<container_name>pelo nome do contêiner do docker que você criou com o script Kickstart:docker inspect <container_name> | grep -oP '"SENTINEL_AGENT_GUID=\K[^"]+Por exemplo, um ID de agente retornado pode ser

234fba02-3b34-4c55-8c0e-e6423ceb405b.Atribua o Microsoft Sentinel Business Applications Agent Operator executando o seguinte comando:

az role assignment create --assignee <OBJ_ID> --role "Microsoft Sentinel Business Applications Agent Operator" --scope /subscriptions/<SUB_ID>/resourcegroups/<RESOURCE_GROUP_NAME>/providers/microsoft.operationalinsights/workspaces/<WS_NAME>/providers/Microsoft.SecurityInsights/BusinessApplicationAgents/<AGENT_IDENTIFIER>Substitua os valores de espaço reservado da seguinte maneira:

Marcador de Posição Value <OBJ_ID>Sua ID de objeto de identidade da VM.

Para localizar sua ID de objeto de identidade de VM no Azure, vá para Aplicativo empresarial>Todos os aplicativos e selecione seu nome de VM. Copie o valor do campo ID do objeto para usar com o comando copiado.<SUB_ID>Sua ID de assinatura do espaço de trabalho do Microsoft Sentinel <RESOURCE_GROUP_NAME>O nome do grupo de recursos do espaço de trabalho do Microsoft Sentinel <WS_NAME>O nome do espaço de trabalho do Microsoft Sentinel <AGENT_IDENTIFIER>O ID do agente exibido após a execução do comando na etapa anterior. Para configurar o contêiner do Docker para iniciar automaticamente, execute o seguinte comando, substituindo o espaço reservado

<container-name>pelo nome do contêiner:docker update --restart unless-stopped <container-name>

Próximos passos

Depois que o conector for implantado, prossiga para implantar o conteúdo da solução Microsoft Sentinel para aplicativos SAP®:

Veja este vídeo do YouTube, no canal da Comunidade de Segurança da Microsoft no YouTube, para obter orientações sobre como verificar a integridade e a conectividade do conector SAP.