Replicar máquinas locais usando pontos de extremidade privados

O Azure Site Recovery permite que você use pontos de extremidade privados do Azure Private Link para replicar suas máquinas locais para uma rede virtual no Azure. O acesso de ponto de extremidade privado a um cofre de recuperação é suportado em todas as regiões do Azure Commercial & Government.

Nota

Não há suporte para atualizações automáticas para pontos de extremidade privados. Mais informações.

Neste tutorial, irá aprender a:

- Crie um cofre dos Serviços de Recuperação de Backup do Azure para proteger suas máquinas.

- Habilite uma identidade gerenciada para o cofre. Conceda as permissões necessárias para acessar as contas de armazenamento para habilitar a replicação do tráfego do local para os locais de destino do Azure. O acesso de identidade gerenciada para armazenamento é necessário para o acesso de Link Privado ao cofre.

- Faça alterações de DNS que são necessárias para pontos de extremidade privados.

- Crie e aprove pontos de extremidade privados para um cofre dentro de uma rede virtual.

- Crie pontos de extremidade privados para as contas de armazenamento. Você pode continuar a permitir acesso público ou protegido por firewall para armazenamento, conforme necessário. Criar um ponto de extremidade privado para acessar o armazenamento não é necessário para o Azure Site Recovery.

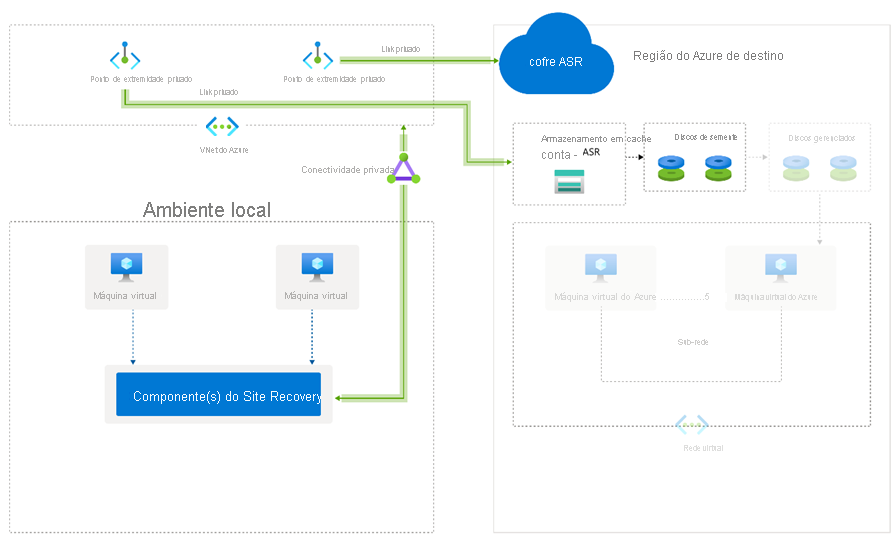

O diagrama a seguir mostra o fluxo de trabalho de replicação para recuperação de desastres híbrida com pontos de extremidade privados. Não é possível criar pontos de extremidade privados em sua rede local. Para usar links privados, você precisa criar uma rede virtual do Azure (chamada de rede de bypass neste artigo), estabelecer conectividade privada entre a rede local e a rede de bypass e, em seguida, criar pontos de extremidade privados na rede de bypass. Você pode escolher qualquer forma de conectividade privada.

Pré-requisitos e advertências

Antes de começar, observe o seguinte:

- Os links privados são suportados no Site Recovery 9.35 e posterior.

- Você pode criar pontos de extremidade privados somente para novos cofres dos Serviços de Recuperação que não tenham nenhum item registrado neles. Portanto, você deve criar pontos de extremidade privados antes que quaisquer itens sejam adicionados ao cofre. Consulte Preços do Azure Private Link para obter informações sobre preços.

- Quando você cria um ponto de extremidade privado para um cofre, o cofre é bloqueado. Só pode ser acedido a partir de redes que tenham terminais privados.

- Atualmente, o Microsoft Entra ID não oferece suporte a pontos de extremidade privados. Portanto, você precisa permitir o acesso de saída da rede virtual segura do Azure a IPs e nomes de domínio totalmente qualificados que são necessários para que o Microsoft Entra ID funcione em uma região. Conforme aplicável, você também pode usar a tag de grupo de segurança de rede "Microsoft Entra ID" e as tags do Firewall do Azure para permitir o acesso à ID do Microsoft Entra.

- Cinco endereços IP são necessários na rede de bypass onde você cria seu ponto de extremidade privado. Quando você cria um ponto de extremidade privado para o cofre, o Site Recovery cria cinco links privados para acesso aos seus microsserviços.

- Um endereço IP adicional é necessário na rede de bypass para conectividade de ponto final privado com uma conta de armazenamento em cache. Você pode usar qualquer método de conectividade entre o local e o ponto de extremidade da conta de armazenamento. Por exemplo, você pode usar a Internet ou o Azure ExpressRoute. Estabelecer um link privado é opcional. Você pode criar pontos de extremidade privados para armazenamento somente em contas de uso geral v2. Consulte Preços de Blobs de Página do Azure para obter informações sobre preços para transferência de dados em contas de Propósito Geral v2.

Nota

Ao configurar endpoints privados para proteger VMware e máquinas físicas, você precisará instalar o MySQL no servidor de configuração manualmente. Siga as etapas aqui para executar a instalação manual.

URLs a serem permitidos

Ao usar o link privado com experiência modernizada para VMs VMware, o acesso público é necessário para alguns recursos. Abaixo estão todos os URLs a serem incluídos na lista de permissões. Se a configuração baseada em proxy for usada, certifique-se de que o proxy resolva todos os registros CNAME recebidos ao procurar as URLs.

| URL | Detalhes |

|---|---|

| portal.azure.com | Navegue para o portal do Azure. |

*.windows.net *.msftauth.net*.msauth.net*.microsoft.com*.live.com *.office.com |

Para iniciar sessão na sua subscrição do Azure. |

*.microsoftonline.com *.microsoftonline-p.com |

Crie aplicativos Microsoft Entra para que o dispositivo se comunique com o Azure Site Recovery. |

management.azure.com |

Usado para implantações e operações do Azure Resource Manager. |

*.siterecovery.windowsazure.com |

Usado para se conectar aos serviços de Recuperação de Site. |

Certifique-se de que as seguintes URLs são permitidas e acessíveis a partir do dispositivo de replicação do Azure Site Recovery para conectividade contínua, ao habilitar a replicação para uma nuvem governamental:

| URL para Fairfax | URL para Mooncake | Detalhes |

|---|---|---|

login.microsoftonline.us/* graph.windows.net |

login.microsoftonline.cn graph.chinacloudapi.cn |

Para iniciar sessão na sua subscrição do Azure. |

*.portal.azure.us |

*.portal.azure.cn |

Navegue para o portal do Azure. |

management.usgovcloudapi.net |

management.chinacloudapi.cn |

Crie aplicativos Microsoft Entra para que o dispositivo se comunique com o serviço Azure Site Recovery. |

Criar e usar pontos de extremidade privados para recuperação de site

As seções a seguir descrevem as etapas necessárias para criar e usar pontos de extremidade privados para recuperação de site em suas redes virtuais.

Nota

Recomendamos que siga estes passos pela ordem apresentada. Caso contrário, talvez não seja possível usar pontos de extremidade privados no cofre e talvez seja necessário reiniciar o processo com um novo cofre.

Criar um cofre dos Serviços de Recuperação

Um cofre dos Serviços de Recuperação contém as informações de replicação das máquinas. Ele é usado para acionar operações de Recuperação de Site. Para obter informações sobre como criar um cofre dos Serviços de Recuperação na região do Azure onde você deseja fazer failover se houver um desastre, consulte Criar um cofre dos Serviços de Recuperação.

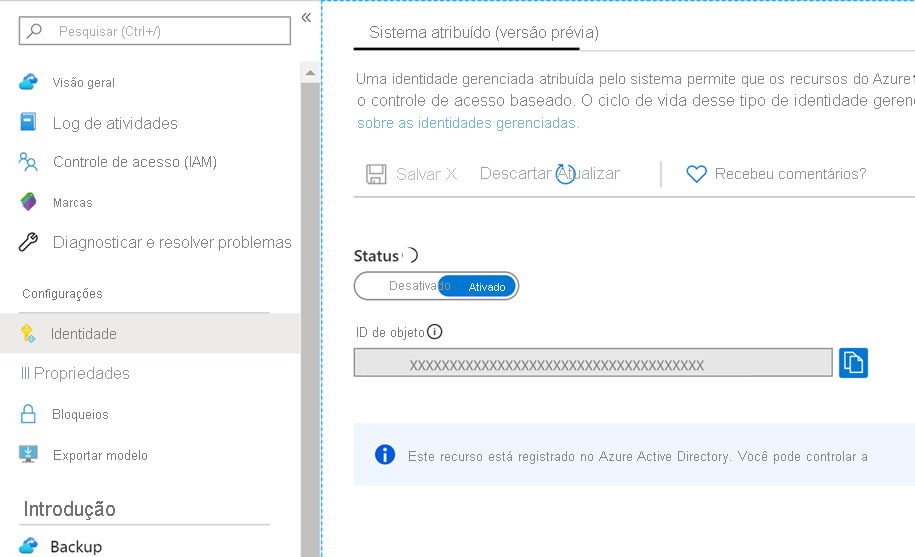

Habilitar a identidade gerenciada para o cofre

Uma identidade gerenciada permite que o cofre acesse suas contas de armazenamento. O Site Recovery pode precisar acessar o armazenamento de destino e as contas de armazenamento de cache/log, dependendo de suas necessidades. O acesso gerenciado à identidade é necessário quando você usa o serviço Private Link para o cofre.

Vá para o cofre dos Serviços de Recuperação. Selecione Identidade em Configurações:

Altere o Status para Ativado e selecione Salvar.

Um ID de objeto é gerado. O cofre está agora registado com o Microsoft Entra ID.

Criar pontos de extremidade privados para o cofre dos Serviços de Recuperação

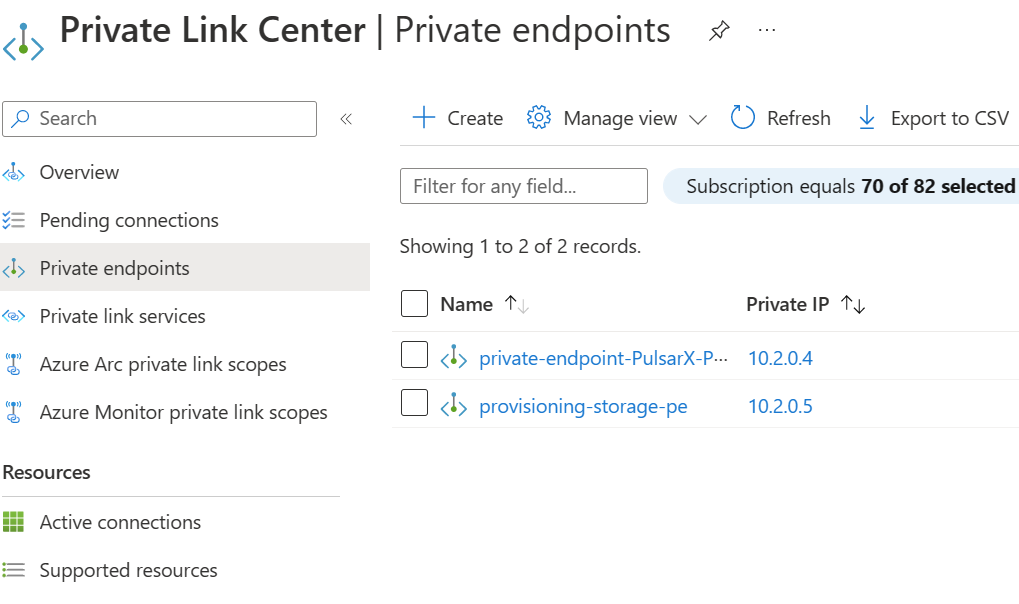

Para proteger as máquinas na rede de origem local, você precisará de um ponto de extremidade privado para o cofre na rede bypass. Você pode criar o ponto de extremidade privado usando o Private Link Center no portal do Azure ou usando o Azure PowerShell.

Para criar um ponto de extremidade privado, siga estas etapas:

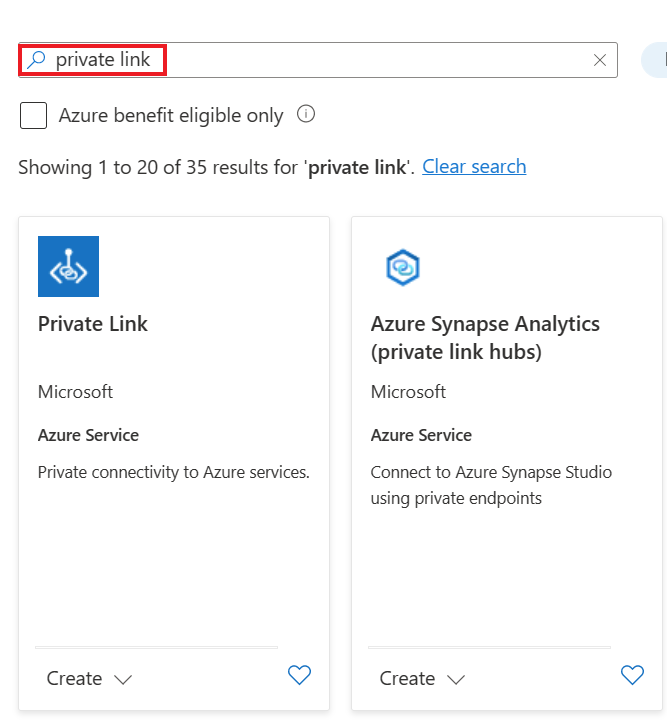

No portal do Azure, selecione Criar um recurso.

Pesquise o link do Azure Marketplace para Privado.

Selecione Link privado nos resultados da pesquisa e, na página Backup e Recuperação de Site, selecione Criar.

No painel esquerdo, selecione Pontos de extremidade privados. Na página Pontos de extremidade privados, selecione Criar para começar a criar um ponto de extremidade privado para seu cofre:

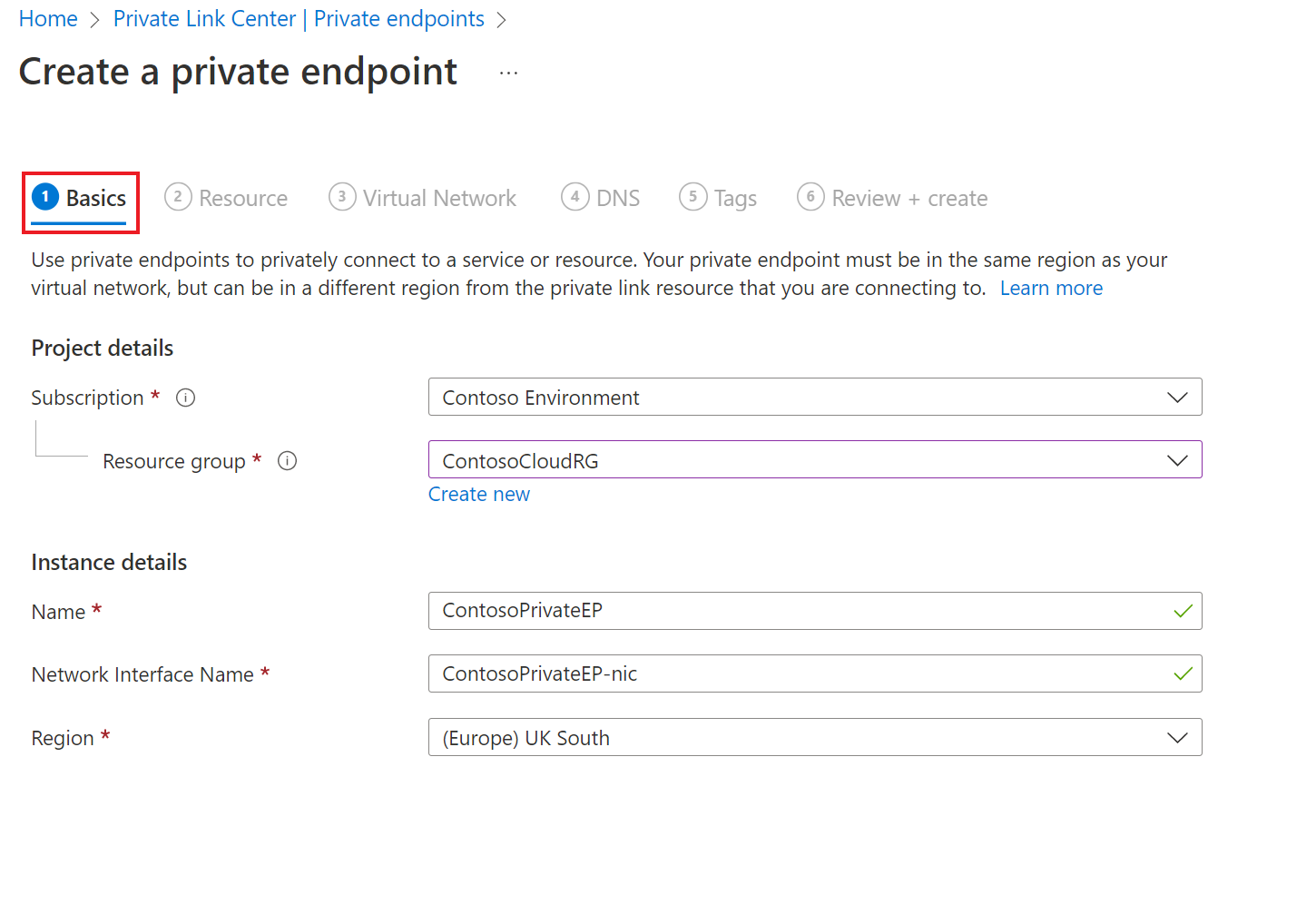

Na página Criar um ponto de extremidade privado, na seção Detalhes básicos>do projeto, faça o seguinte:

- Em Assinatura, selecione Ambiente Contoso.

- Em Grupo de recursos, selecione um grupo de recursos existente ou crie um novo. Por exemplo, ContosoCloudRG.

Na página Criar um ponto de extremidade privado, na seção Detalhes básicos da>instância, faça o seguinte:

- Em Nome, introduza um nome amigável para identificar o cofre. Por exemplo, ContosoPrivateEP.

- O Nome da Interface de Rede é preenchido automaticamente com base na sua seleção de nome na etapa anterior.

- Em Região, use a região que você usou para a rede de bypass. Por exemplo, (Europa) Sul do Reino Unido.

- Selecione Seguinte.

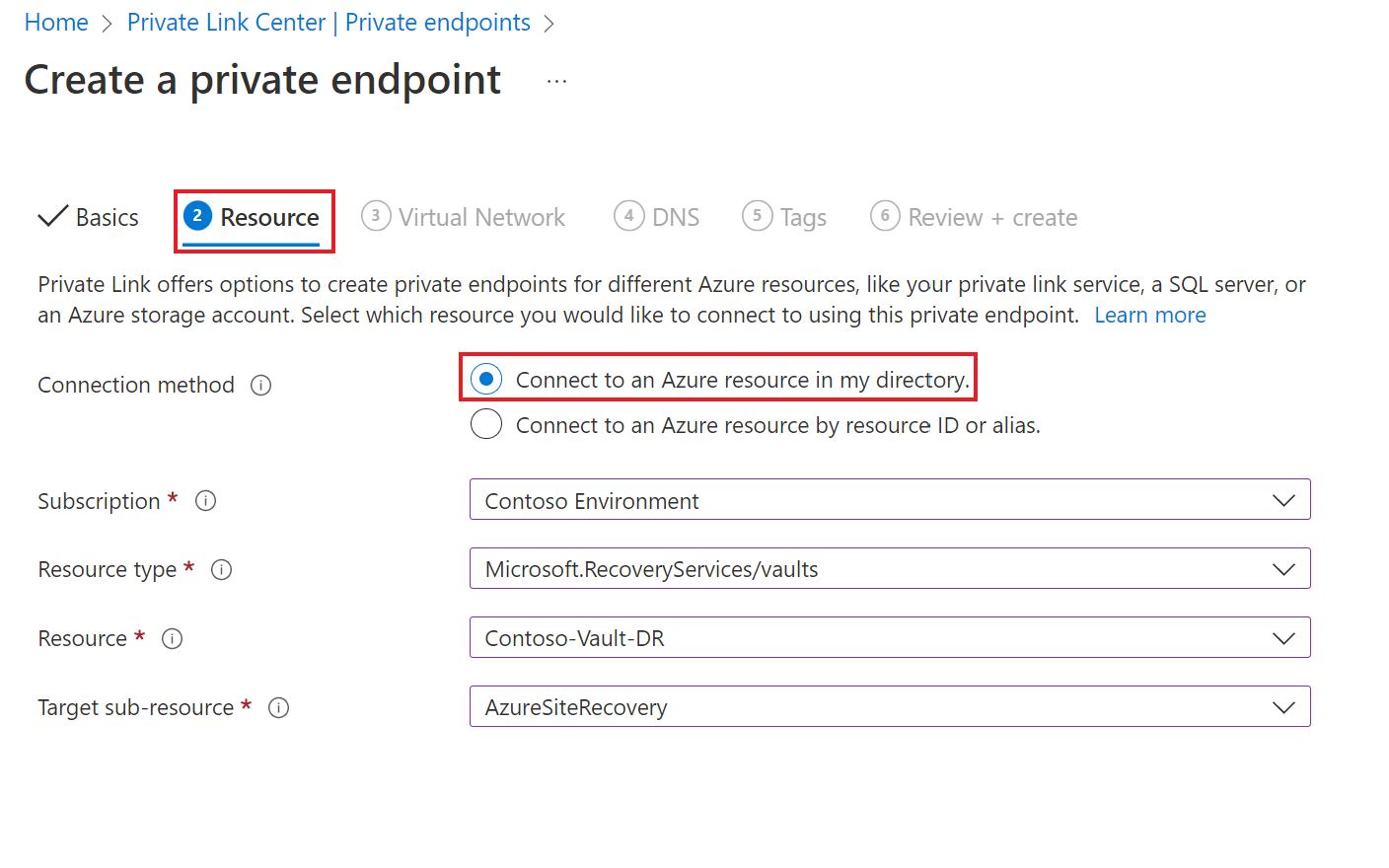

Na seção Recurso, faça o seguinte:

- Em Método de conexão, selecione Conectar a um recurso do Azure em meu diretório.

- Em Assinatura, selecione Ambiente Contoso.

- Em Tipo de recurso para a assinatura selecionada, selecione Microsoft.RecoveryServices/vaults.

- Escolha o nome do cofre dos Serviços de Recuperação em Recurso.

- Selecione AzureSiteRecovery como o subrecurso de destino.

- Selecione Seguinte.

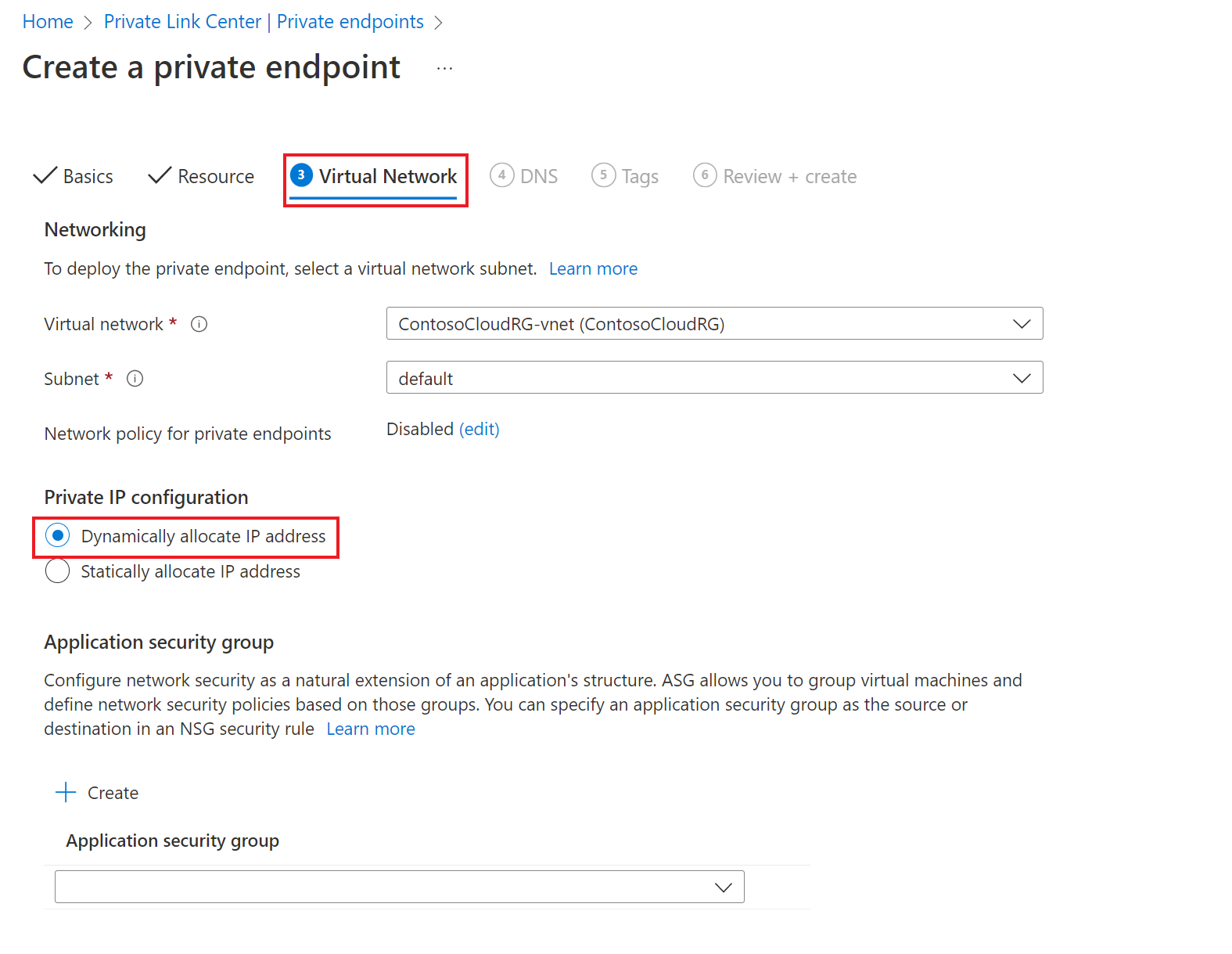

Na seção Rede Virtual, faça o seguinte:

- Em Rede virtual, selecione uma rede bypass.

- Em Sub-rede, especifique a sub-rede onde deseja que o ponto de extremidade privado seja criado.

- Em Configuração de IP privado, mantenha a seleção padrão.

- Selecione Seguinte.

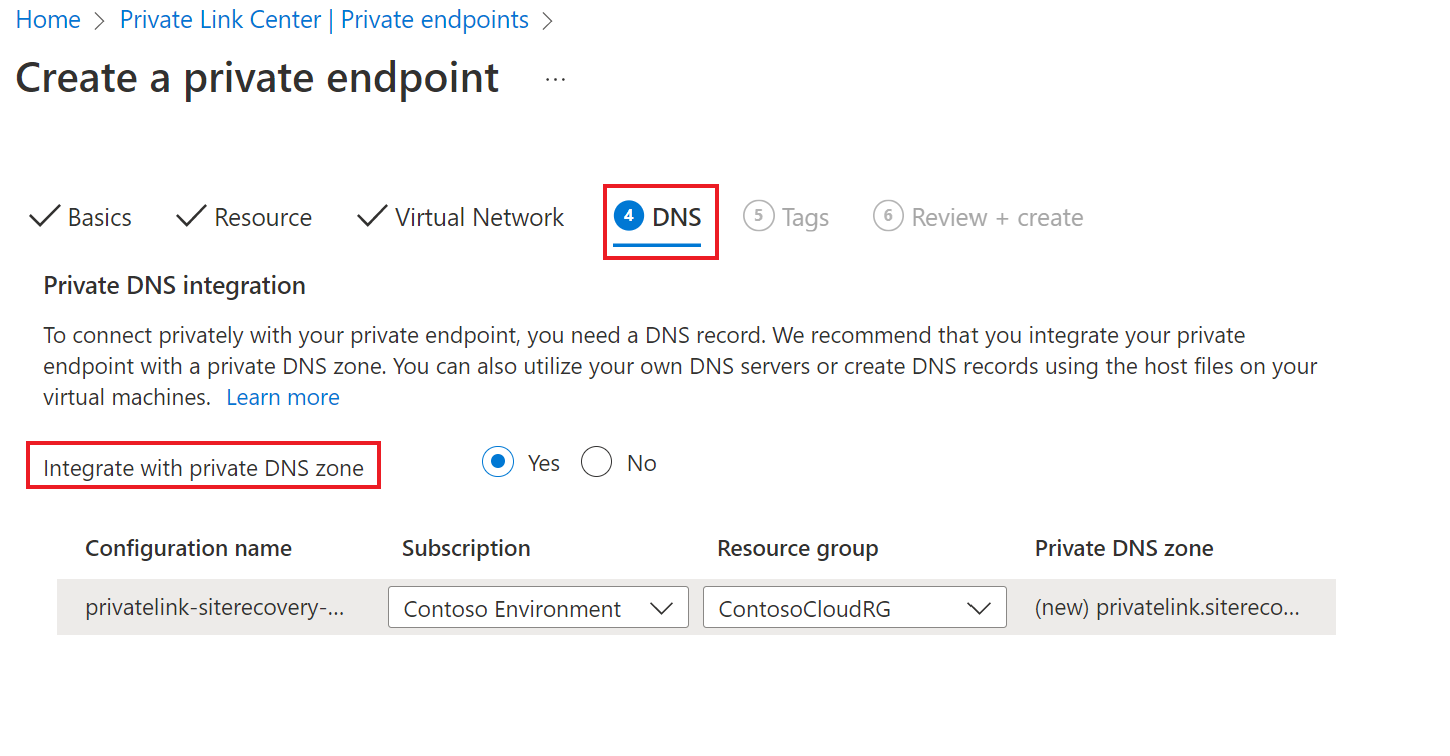

Na seção DNS, faça o seguinte:

- Habilite a integração com uma zona DNS privada selecionando Sim.

Nota

Selecionar Sim vincula automaticamente a zona à rede de bypass. Essa ação também adiciona os registros DNS necessários para a resolução DNS de novos IPs e nomes de domínio totalmente qualificados criados para o ponto de extremidade privado.

- Escolha uma zona DNS existente ou crie uma nova.

Certifique-se de que opta por criar uma nova zona DNS para cada novo ponto de extremidade privado que se liga ao mesmo cofre. Se você escolher uma zona DNS privada existente, os registros CNAME anteriores serão substituídos. Consulte Orientação de ponto final privado antes de continuar.

Se o seu ambiente tiver um modelo de hub and spoke, você precisará apenas de um ponto de extremidade privado e apenas uma zona DNS privada para toda a configuração. Isso ocorre porque todas as suas redes virtuais já têm o emparelhamento habilitado entre elas. Para obter mais informações, consulte Integração DNS de ponto de extremidade privado.

Para criar manualmente a zona DNS privada, siga as etapas em Criar zonas DNS privadas e adicione registros DNS manualmente.

- Habilite a integração com uma zona DNS privada selecionando Sim.

Na seção Marcas, você pode adicionar tags para seu ponto de extremidade privado.

Rever + criar. Quando a validação for concluída, selecione Criar para criar o ponto de extremidade privado.

Quando o ponto de extremidade privado é criado, cinco FQDNs (nomes de domínio totalmente qualificados) são adicionados ao ponto de extremidade privado. Esses links permitem que as máquinas na rede local acessem, por meio da rede bypass, todos os microsserviços de Recuperação de Site necessários no contexto do cofre. Você pode usar o mesmo ponto de extremidade privado para a proteção de qualquer máquina do Azure na rede bypass e em todas as redes emparelhadas.

Os cinco nomes de domínio são formatados neste padrão:

{Vault-ID}-asr-pod01-{type}-.{target-geo-code}.privatelink.siterecovery.windowsazure.com

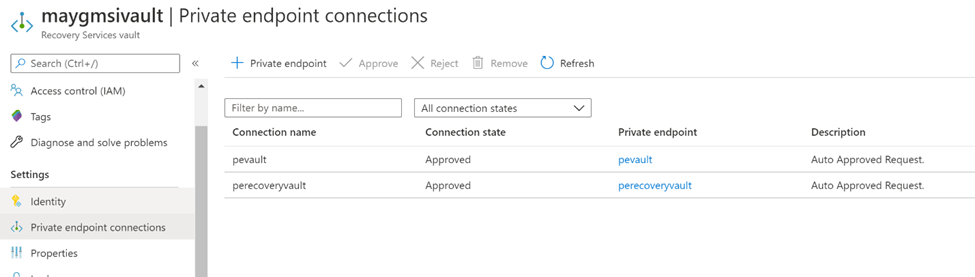

Aprovar pontos de extremidade privados para recuperação de site

Se você criar o ponto de extremidade privado e também for o proprietário do cofre dos Serviços de Recuperação, o ponto de extremidade privado criado anteriormente será aprovado automaticamente em poucos minutos. Caso contrário, o proprietário do cofre deve aprovar o ponto de extremidade privado antes de poder usá-lo. Para aprovar ou rejeitar uma conexão de ponto de extremidade privada solicitada, vá para Conexões de ponto de extremidade privado em Configurações na página do cofre de recuperação.

Você pode ir para o recurso de ponto de extremidade privado para revisar o status da conexão antes de continuar:

(Opcional) Criar pontos de extremidade privados para a conta de armazenamento em cache

Você pode usar um ponto de extremidade privado para o Armazenamento do Azure. A criação de pontos de extremidade privados para acesso ao armazenamento é opcional para a replicação do Azure Site Recovery. Se você criar um ponto de extremidade privado para armazenamento, precisará de um ponto de extremidade privado para a conta de armazenamento de cache/log em sua rede virtual de bypass.

Nota

Se os pontos de extremidade privados não estiverem habilitados na conta de armazenamento, a proteção ainda será bem-sucedida. No entanto, o tráfego de replicação transitaria via Internet para pontos de extremidade públicos do Azure Site Recovery. Para garantir fluxos de tráfego de replicação por meio de links privados, a conta de armazenamento deve ser habilitada com pontos de extremidade privados.

Nota

Os pontos de extremidade privados para armazenamento só podem ser criados em contas de armazenamento de uso geral v2. Para obter informações sobre preços, consulte Preços de Blobs de Página do Azure.

Siga as orientações para criar armazenamento privado para criar uma conta de armazenamento com um ponto de extremidade privado. Certifique-se de selecionar Sim em Integrar com zona DNS privada. Selecione uma zona DNS existente ou crie uma nova.

Conceder as permissões necessárias ao cofre

Dependendo da sua configuração, você pode precisar de uma ou mais contas de armazenamento na região de destino do Azure. Em seguida, conceda as permissões de identidade gerenciada para todas as contas de armazenamento de cache/log exigidas pelo Site Recovery. Nesse caso, você deve criar as contas de armazenamento necessárias com antecedência.

Antes de habilitar a replicação de máquinas virtuais, a identidade gerenciada do cofre deve ter as seguintes permissões de função, dependendo do tipo de conta de armazenamento.

- Contas de armazenamento baseadas no Resource Manager (tipo padrão):

- Contas de armazenamento baseadas no Resource Manager (tipo Premium):

- Contas de armazenamento clássicas:

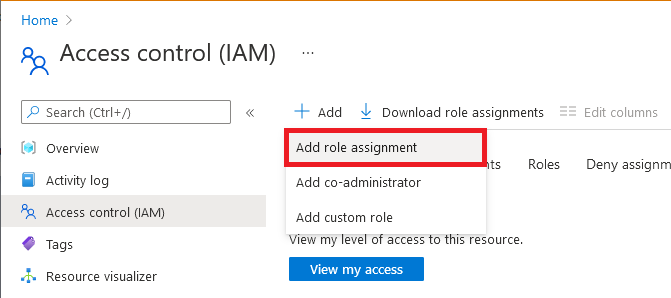

As etapas a seguir descrevem como adicionar uma atribuição de função à sua conta de armazenamento. Para obter os passos detalhados, veja o artigo Atribuir funções do Azure com o portal do Azure.

Aceda à conta de armazenamento.

Selecione Controlo de acesso (IAM) .

Selecione Adicionar > atribuição de função.

Na guia Função, selecione uma das funções listadas no início desta seção.

No separador Membros, selecione Identidade gerida e, em seguida, selecione Selecionar membros.

Selecione a subscrição do Azure.

Selecione Identidade gerenciada atribuída ao sistema, procure um cofre e selecione-o.

No separador Rever + atribuir, selecione Rever + atribuir para atribuir a função.

Além dessas permissões, você precisa permitir o acesso aos serviços confiáveis da Microsoft. Para o fazer, siga estes passos:

- Vá para Firewalls e redes virtuais.

- Em Exceções, selecione Permitir que serviços confiáveis da Microsoft acessem essa conta de armazenamento.

Proteja suas máquinas virtuais

Depois de concluir as tarefas anteriores, continue com a configuração da sua infraestrutura local. Continue concluindo uma das seguintes tarefas:

- Implantar um servidor de configuração para VMware e máquinas físicas

- Configurar o ambiente Hyper-V para replicação

Após a conclusão da configuração, habilite a replicação para suas máquinas de origem. Não configure a infraestrutura até que os pontos de extremidade privados para o cofre sejam criados na rede bypass.

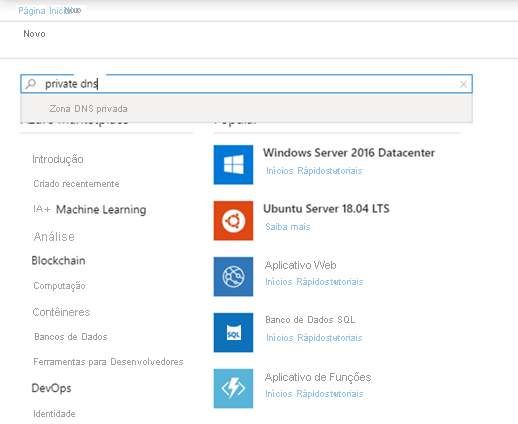

Criar zonas DNS privadas e adicionar registos DNS manualmente

Se você não selecionou a opção para integrar com uma zona DNS privada quando criou o ponto de extremidade privado para o cofre, siga as etapas nesta seção.

Crie uma zona DNS privada para permitir que o provedor de Recuperação de Site (para máquinas Hyper-V) ou o Process Server (para máquinas VMware/físicas) resolva FQDNs privados para IPs privados.

Crie uma zona DNS privada.

Procure por "zona DNS privada" na caixa de pesquisa Todos os serviços e, em seguida, selecione Zona DNS privada nos resultados:

Na página Zonas DNS privadas, selecione o botão Adicionar para começar a criar uma nova zona.

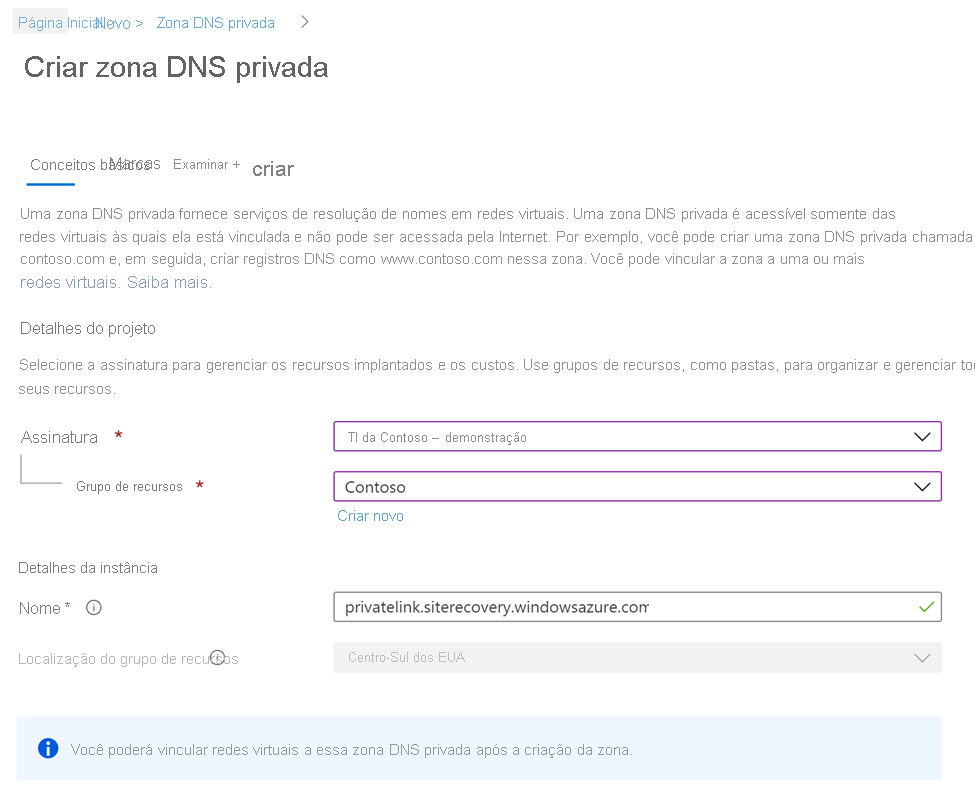

Na página Criar zona DNS privada, insira os detalhes necessários. Introduza privatelink.siterecovery.windowsazure.com para o nome da zona DNS privada. Você pode escolher qualquer grupo de recursos e qualquer assinatura.

Continue para a guia Revisar + criar para revisar e criar a zona DNS.

Se você estiver usando uma arquitetura modernizada para proteger máquinas VMware ou físicas, crie outra zona DNS privada para privatelink.prod.migration.windowsazure.com também. Esse ponto de extremidade será usado pelo Site Recovery para executar a descoberta do ambiente local.

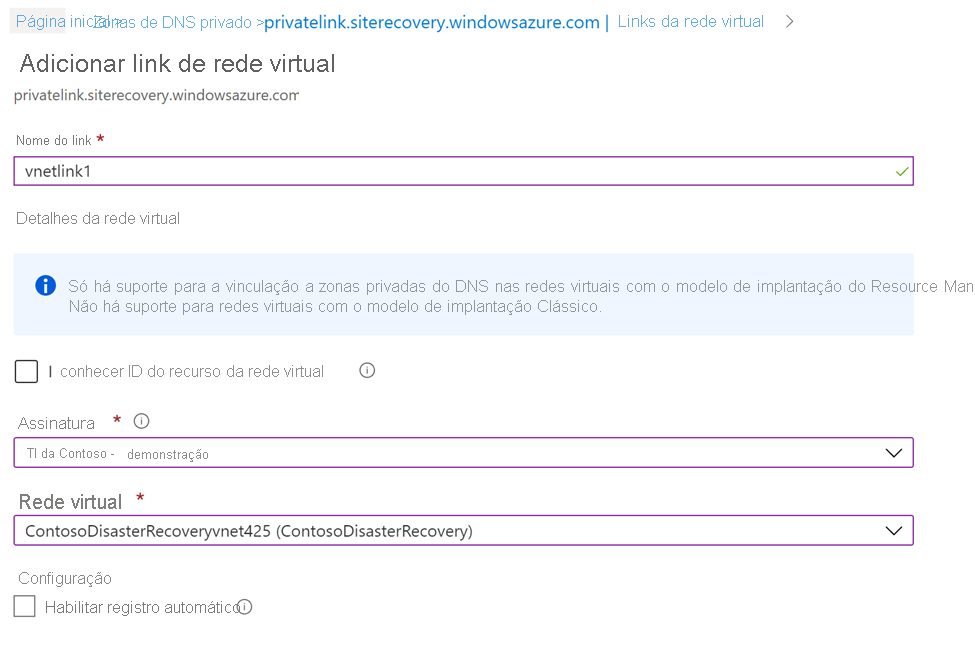

Para ligar a zona DNS privada à sua rede virtual, siga estes passos:

Vá para a zona DNS privada que você criou na etapa anterior e, em seguida, vá para Links de rede virtual no painel esquerdo. Selecione Adicionar.

Introduza os detalhes necessários. Nas listas Assinatura e Rede virtual, selecione os detalhes que correspondem à rede bypass. Deixe os valores predefinidos nos outros campos.

Adicione registos DNS.

Agora que você criou a zona DNS privada necessária e o ponto de extremidade privado, você precisa adicionar registros DNS à sua zona DNS.

Nota

Se você estiver usando uma zona DNS privada personalizada, certifique-se de fazer entradas semelhantes, conforme descrito na etapa a seguir.

Nesta etapa, você precisa fazer entradas para cada FQDN em seu ponto de extremidade privado em sua zona DNS privada.

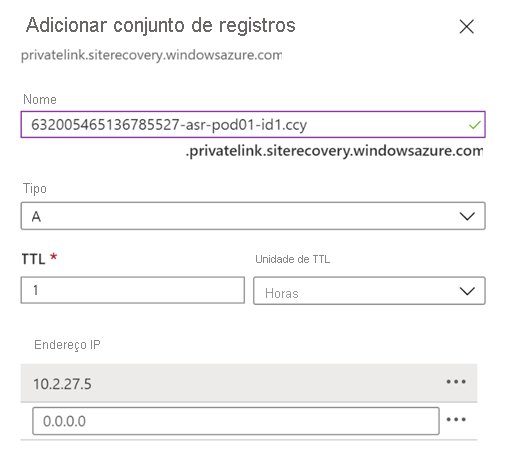

Aceda à sua zona DNS privada e, em seguida, vá para a secção Descrição Geral no painel esquerdo. Selecione Conjunto de registros para começar a adicionar registros.

Na página Adicionar conjunto de registros, adicione uma entrada para cada nome de domínio totalmente qualificado e IP privado como um registro detipo A. Você pode obter uma lista dos nomes de domínio e IPs totalmente qualificados na página Ponto Final Privado em Visão Geral. Como você pode ver na captura de tela a seguir, o primeiro nome de domínio totalmente qualificado do ponto de extremidade privado é adicionado ao conjunto de registros na zona DNS privada.

Estes nomes de domínio totalmente qualificados correspondem a este padrão:

{Vault-ID}-asr-pod01-{type}-.{target-geo-code}.siterecovery.windowsazure.com

Próximos passos

Agora que você habilitou pontos de extremidade privados para sua replicação de máquina virtual, consulte estes outros artigos para obter informações adicionais e relacionadas:

- Implante um servidor de configuração local.

- Configure a recuperação de desastres de VMs Hyper-V locais para o Azure.