Tutorial: Configurar o Federated Directory para provisionamento automático de usuários

O objetivo deste tutorial é demonstrar as etapas a serem executadas no Federated Directory e no Microsoft Entra ID para configurar o Microsoft Entra ID para provisionar e desprovisionar automaticamente usuários e/ou grupos para o Federated Directory.

Nota

Este tutorial descreve um conector criado sobre o serviço de provisionamento de usuário do Microsoft Entra. Para obter detalhes importantes sobre o que esse serviço faz, como funciona e perguntas frequentes, consulte Automatizar o provisionamento e o desprovisionamento de usuários para aplicativos SaaS com o Microsoft Entra ID.

Pré-requisitos

O cenário descrito neste tutorial pressupõe que você já tenha os seguintes pré-requisitos:

- Um locatário do Microsoft Entra.

- Um diretório federado.

- Uma conta de usuário no Federated Directory com permissões de administrador.

Atribuir usuários ao diretório federado

O Microsoft Entra ID usa um conceito chamado atribuições para determinar quais usuários devem receber acesso aos aplicativos selecionados. No contexto do provisionamento automático de usuários, somente os usuários e/ou grupos que foram atribuídos a um aplicativo no Microsoft Entra ID são sincronizados.

Antes de configurar e habilitar o provisionamento automático de usuários, você deve decidir quais usuários e/ou grupos no Microsoft Entra ID precisam acessar o Federated Directory. Uma vez decidido, você pode atribuir esses usuários e/ou grupos ao Federated Directory seguindo as instruções aqui:

Dicas importantes para atribuir usuários ao Federated Directory

É recomendável que um único usuário do Microsoft Entra seja atribuído ao Federated Directory para testar a configuração de provisionamento automático de usuário. Usuários e/ou grupos adicionais podem ser atribuídos posteriormente.

Ao atribuir um usuário ao Federated Directory, você deve selecionar qualquer função válida específica do aplicativo (se disponível) na caixa de diálogo de atribuição. Os usuários com a função Acesso Padrão são excluídos do provisionamento.

Configurar o Federated Directory para provisionamento

Antes de configurar o Federated Directory para provisionamento automático de usuários com o Microsoft Entra ID, você precisará habilitar o provisionamento SCIM no Federated Directory.

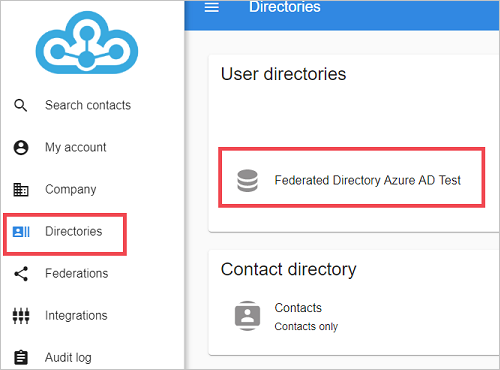

Faça login no Admin Console do Federated Directory

Navegue até Diretórios Diretórios > de usuários e selecione seu locatário.

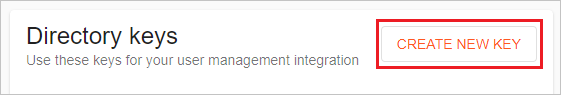

Para gerar um token de portador permanente, navegue até Chaves > de diretório Criar nova chave.

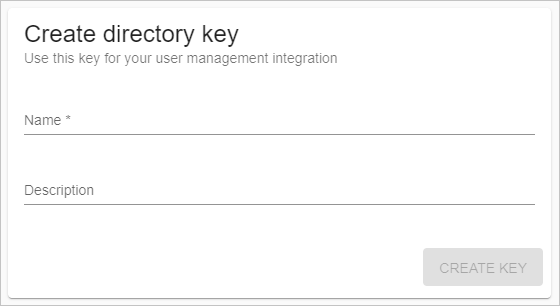

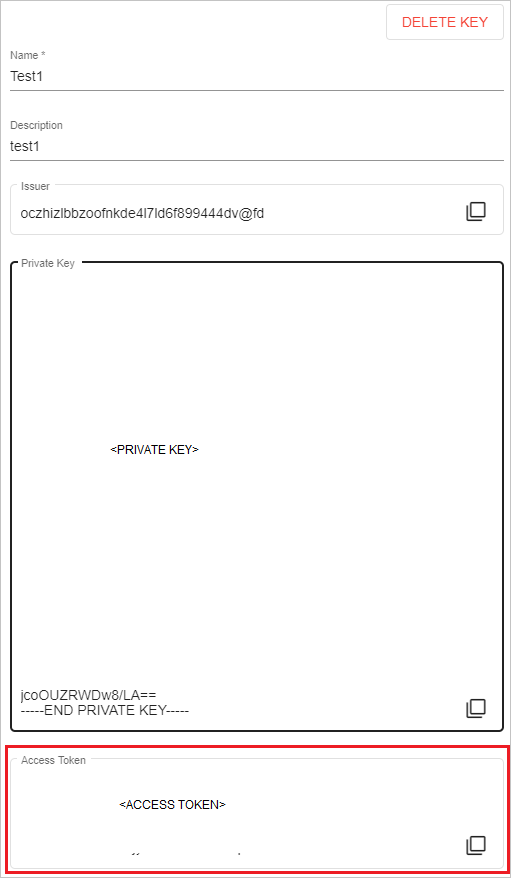

Crie uma chave de diretório.

Copie o valor do Access Token . Esse valor será inserido no campo Token secreto na guia Provisionamento do seu aplicativo Federated Directory.

Adicionar Diretório Federado da galeria

Para configurar o Federated Directory para provisionamento automático de usuários com o Microsoft Entra ID, você precisa adicionar o Federated Directory da galeria de aplicativos do Microsoft Entra à sua lista de aplicativos SaaS gerenciados.

Para adicionar o Federated Directory da galeria de aplicativos do Microsoft Entra, execute as seguintes etapas:

Entre no centro de administração do Microsoft Entra como pelo menos um administrador de aplicativos na nuvem.

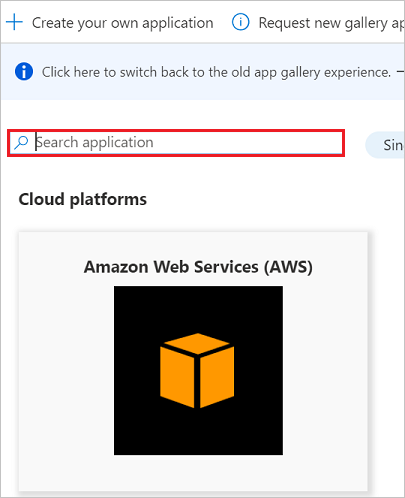

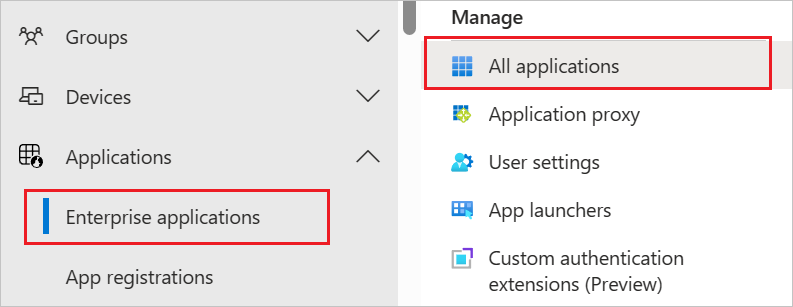

Navegue até Identity>Applications>Enterprise applications>Novo aplicativo.

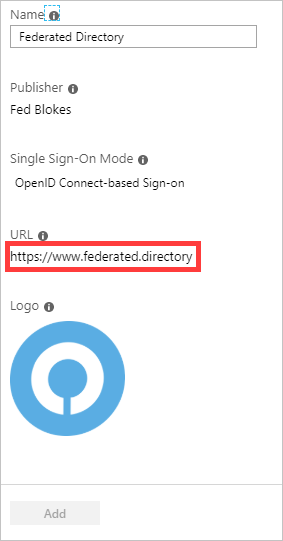

Na seção Adicionar da galeria, digite Diretório Federado, selecione Diretório Federado no painel de resultados.

Navegue até o URL destacado abaixo em um navegador separado.

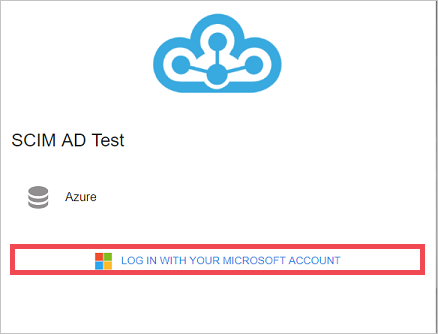

Clique em LOG IN.

Como o Federated Directory é um aplicativo OpenIDConnect, opte por fazer login no Federated Directory usando sua conta de trabalho da Microsoft.

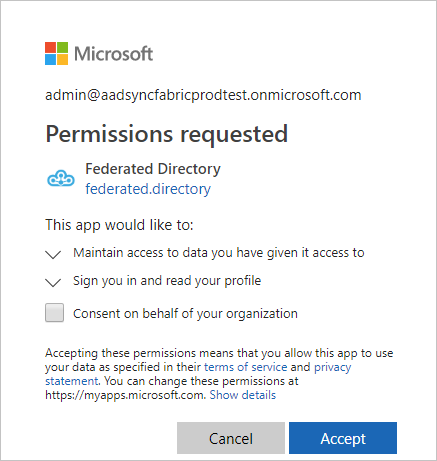

Após uma autenticação bem-sucedida, aceite o prompt de consentimento para a página de consentimento. O aplicativo será adicionado automaticamente ao seu locatário e você será redirecionado para sua conta do Federated Directory.

Configurando o provisionamento automático de usuários para o Federated Directory

Esta seção orienta você pelas etapas para configurar o serviço de provisionamento do Microsoft Entra para criar, atualizar e desabilitar usuários e/ou grupos no Federated Directory com base em atribuições de usuário e/ou grupo no Microsoft Entra ID.

Para configurar o provisionamento automático de usuários para o Federated Directory no Microsoft Entra ID:

Entre no centro de administração do Microsoft Entra como pelo menos um administrador de aplicativos na nuvem.

Navegue até Aplicativos de identidade>>Aplicativos corporativos

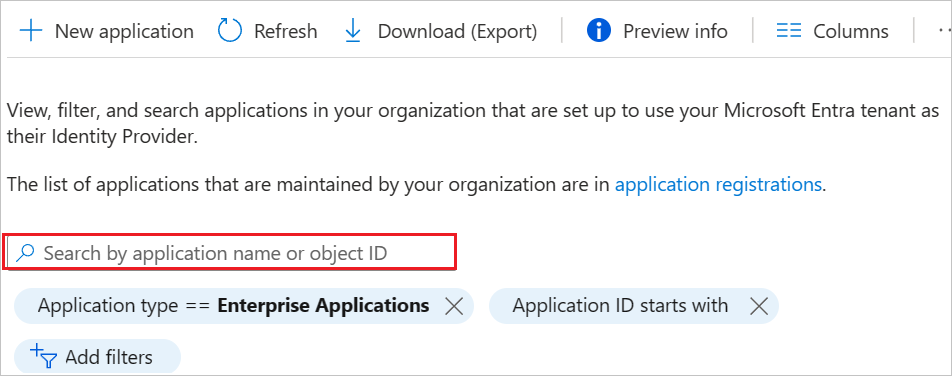

Na lista de aplicativos, selecione Diretório federado.

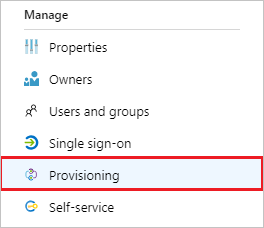

Selecione o separador Aprovisionamento.

Defina o Modo de Aprovisionamento como Automático.

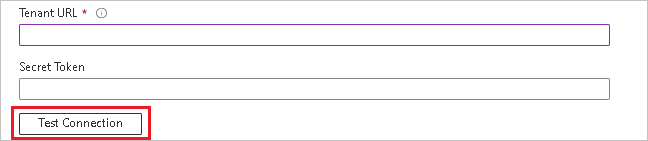

Na seção Credenciais do administrador, insira

https://api.federated.directory/v2/a URL do locatário. Insira o valor que você recuperou e salvou anteriormente do Federated Directory no Token Secreto. Clique em Testar Conexão para garantir que o Microsoft Entra ID possa se conectar ao Diretório Federado. Se a conexão falhar, verifique se sua conta do Federated Directory tem permissões de administrador e tente novamente.

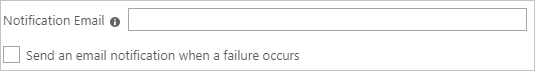

No campo Email de notificação, digite o endereço de e-mail de uma pessoa ou grupo que deve receber as notificações de erro de provisionamento e marque a caixa de seleção - Enviar uma notificação por e-mail quando ocorrer uma falha.

Clique em Guardar.

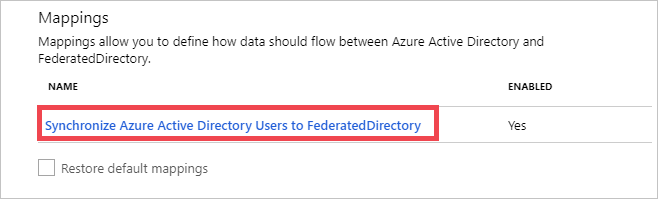

Na seção Mapeamentos, selecione Sincronizar usuários do Microsoft Entra com o Diretório Federado.

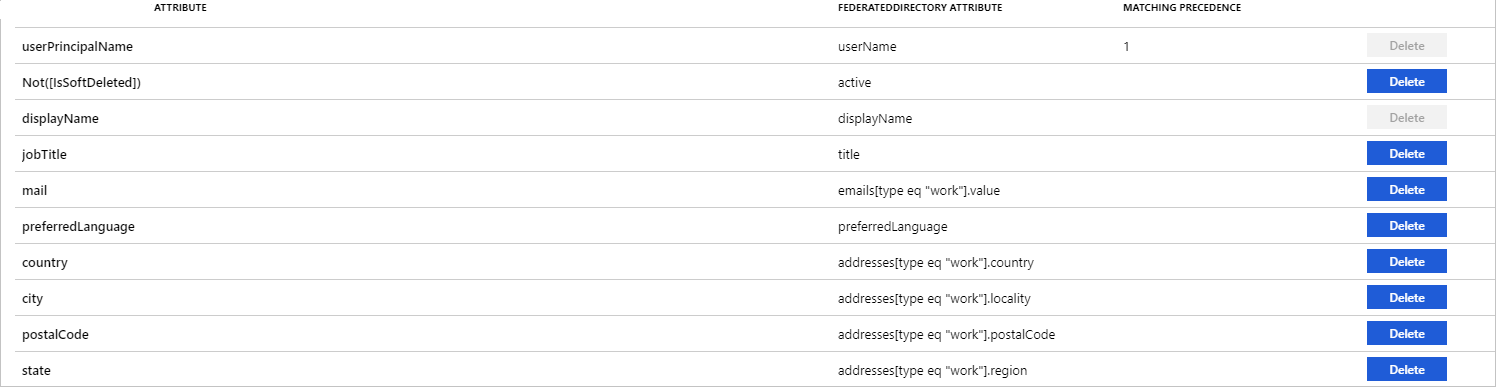

Analise os atributos de usuário sincronizados do Microsoft Entra ID para o Federated Directory na seção Mapeamento de Atributos. Os atributos selecionados como propriedades correspondentes são usados para corresponder às contas de usuário no Federated Directory para operações de atualização. Selecione o botão Salvar para confirmar as alterações.

Para configurar filtros de âmbito, veja as instruções seguintes disponibilizadas no Tutorial de filtro de âmbito.

Para habilitar o serviço de provisionamento do Microsoft Entra para o Diretório Federado, altere o Status de Provisionamento para Ativado na seção Configurações.

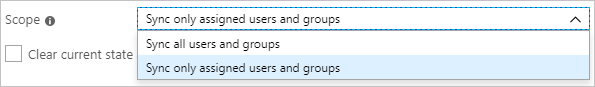

Defina os usuários e/ou grupos que você gostaria de provisionar para o Federated Directory escolhendo os valores desejados em Escopo na seção Configurações.

Quando estiver pronto para aprovisionar, clique em Guardar.

Esta operação inicia a sincronização inicial de todos os usuários e/ou grupos definidos em Escopo na seção Configurações. A sincronização inicial leva mais tempo para ser executada do que as sincronizações subsequentes, que ocorrem aproximadamente a cada 40 minutos, enquanto o serviço de provisionamento do Microsoft Entra estiver em execução. Você pode usar a seção Detalhes da Sincronização para monitorar o progresso e seguir os links para o relatório de atividade de provisionamento, que descreve todas as ações executadas pelo serviço de provisionamento do Microsoft Entra no Federated Directory.

Para obter mais informações sobre como ler os logs de provisionamento do Microsoft Entra, consulte Relatórios sobre provisionamento automático de conta de usuário

Recursos adicionais

- Gerir o aprovisionamento de contas de utilizador para Aplicações Empresariais

- O que é acesso ao aplicativo e logon único com o Microsoft Entra ID?