Descrição geral do Microsoft Defender para Endpoint Plano 1

Aplica-se a

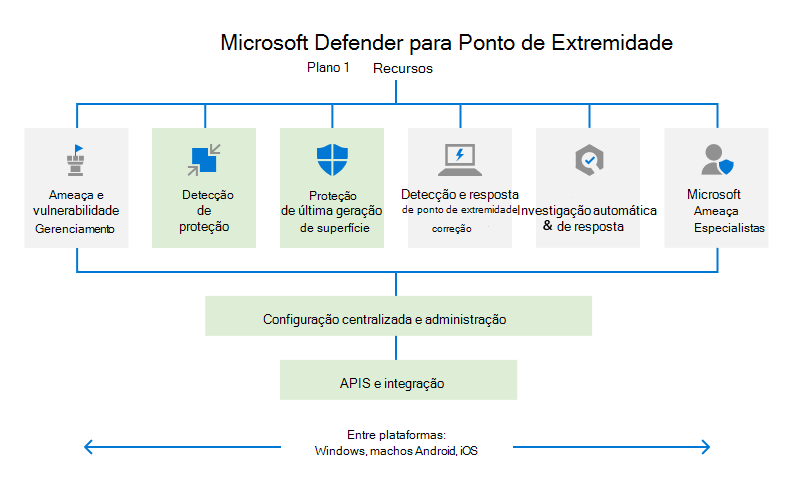

Microsoft Defender para Endpoint é uma plataforma de segurança de ponto final empresarial concebida para ajudar organizações como a sua a prevenir, detetar, investigar e responder a ameaças avançadas. Temos o prazer de anunciar que o Defender para Endpoint está agora disponível em dois planos:

- Plano 1 do Defender para Ponto Final, descrito neste artigo; e

- Plano 2 do Defender para Ponto Final, geralmente disponível e anteriormente conhecido como Defender para Ponto Final.

As caixas verdes na imagem seguinte mostram o que está incluído no Defender para Endpoint Plano 1:

Utilize este guia para:

- Obter uma descrição geral do que está incluído no Defender para Endpoint Plano 1

- Saiba como configurar o Defender para Endpoint (Plano 1)

- Comece a utilizar o portal Microsoft Defender, onde pode ver incidentes e alertas, gerir dispositivos e utilizar relatórios sobre ameaças detetadas

- Obter uma descrição geral da manutenção e das operações

Funcionalidades do Plano 1 do Defender para Endpoint

O Defender para Endpoint Plano 1 inclui as seguintes capacidades:

- Proteção de próxima geração que inclui proteção antimalware robusta e antimalware líder da indústria

- Ações de resposta manuais, como o envio de um ficheiro para quarentena, que a sua equipa de segurança pode tomar em dispositivos ou ficheiros quando são detetadas ameaças

- Capacidades de redução da superfície de ataque que endurecem os dispositivos, impedem ataques de zero dias e oferecem controlo granular sobre o acesso e os comportamentos dos pontos finais

- Configuração e gestão centralizadas com o portal do Microsoft Defender e integração com Microsoft Intune

- Proteção para várias plataformas, incluindo dispositivos Windows, macOS, iOS e Android

As secções seguintes fornecem mais detalhes sobre estas capacidades.

Proteção de próxima geração

A proteção da próxima geração inclui proteção antivírus e antimalware robusta. Com a proteção da próxima geração, obtém:

- Proteção antivírus baseada no comportamento, heurística e em tempo real

- Proteção fornecida pela cloud, que inclui deteção quase instantânea e bloqueio de ameaças novas e emergentes

- Proteção dedicada e atualizações de produtos, incluindo atualizações relacionadas com o Antivírus do Microsoft Defender

Para saber mais, veja Descrição geral da proteção da próxima geração.

Ações de resposta manual

As ações de resposta manual são ações que a sua equipa de segurança pode executar quando são detetadas ameaças em pontos finais ou em ficheiros. O Defender para Endpoint inclui determinadas ações de resposta manuais que podem ser executadas num dispositivo que é detetado como potencialmente comprometido ou tem conteúdo suspeito. Também pode executar ações de resposta em ficheiros que são detetados como ameaças. A tabela seguinte resume as ações de resposta manual que estão disponíveis no Defender para Endpoint Plano 1.

| Ficheiro/Dispositivo | Ação | Descrição |

|---|---|---|

| Dispositivo | Executar análise de antivírus | Inicia uma análise antivírus. Se forem detetadas ameaças no dispositivo, essas ameaças são frequentemente abordadas durante uma análise antivírus. |

| Dispositivo | Isolar dispositivo | Desliga um dispositivo da rede da sua organização e mantém a conectividade ao Defender para Endpoint. Esta ação permite-lhe monitorizar o dispositivo e tomar medidas adicionais, se necessário. |

| Ficheiro | Adicionar um indicador para bloquear ou permitir um ficheiro | Os indicadores de bloqueio impedem que os ficheiros executáveis portáteis sejam lidos, escritos ou executados em dispositivos. Permitir indicadores impede que os ficheiros sejam bloqueados ou remediados. |

Para saber mais, veja os seguintes artigos:

Redução da superfície de ataque

As superfícies de ataque da sua organização são todos os locais onde está vulnerável a ciberataques. Com o Defender para Endpoint Plano 1, pode reduzir as superfícies de ataque protegendo os dispositivos e aplicações que a sua organização utiliza. As capacidades de redução da superfície de ataque incluídas no Defender para Endpoint Plano 1 estão descritas nas secções seguintes.

- Regras de redução da superfície de ataque

- Mitigação de ransomware

- Controlo de dispositivos

- Proteção Web

- Proteção da rede

- Firewall de rede

- Controlo de aplicação

Para saber mais sobre as capacidades de redução da superfície de ataque no Defender para Ponto Final, consulte Descrição geral da redução da superfície de ataque.

Regras de redução da superfície de ataque

As regras de redução da superfície de ataque visam determinados comportamentos de software considerados de risco. Tais comportamentos incluem:

- Iniciar ficheiros executáveis e scripts que tentam transferir ou executar outros ficheiros

- Executar scripts ocultados ou suspeitos

- Iniciar comportamentos que as aplicações normalmente não iniciam durante o trabalho normal

As aplicações empresariais legítimas podem apresentar tais comportamentos de software; no entanto, estes comportamentos são muitas vezes considerados arriscados porque são geralmente abusados por atacantes através de software maligno. As regras de redução da superfície de ataque podem restringir comportamentos de risco e ajudar a manter a sua organização segura.

Para saber mais, veja Utilizar regras de redução da superfície de ataque para prevenir infeções por software maligno.

Mitigação de ransomware

Com o acesso controlado a pastas, obtém mitigação de ransomware. O acesso controlado a pastas permite que apenas as aplicações fidedignas acedam a pastas protegidas nos seus pontos finais. As aplicações são adicionadas à lista de aplicações fidedignas com base na sua prevalência e reputação. A sua equipa de operações de segurança também pode adicionar ou remover aplicações da lista de aplicações fidedignas.

Para saber mais, veja Proteger pastas importantes com acesso controlado a pastas.

Controlo do dispositivo

Por vezes, as ameaças aos dispositivos da sua organização surgem sob a forma de ficheiros em unidades amovíveis, como unidades USB. O Defender para Endpoint inclui capacidades para ajudar a impedir que ameaças de periféricos não autorizados comprometam os seus dispositivos. Pode configurar o Defender para Endpoint para bloquear ou permitir dispositivos e ficheiros amovíveis em dispositivos amovíveis.

Para saber mais, veja Controlar dispositivos USB e suportes de dados amovíveis.

Proteção Web

Com a proteção Web, pode proteger os dispositivos da sua organização contra ameaças Web e conteúdos indesejados. A proteção Web inclui a proteção contra ameaças da Web e a filtragem de conteúdo Web.

- A proteção contra ameaças na Web impede o acesso a sites de phishing, vetores de software maligno, sites de exploração, sites não fidedignos ou de baixa reputação e sites que bloqueie explicitamente.

- A filtragem de conteúdos Web impede o acesso a determinados sites com base na respetiva categoria. As categorias podem incluir conteúdo para adultos, sites de lazer, sites de responsabilidade legal e muito mais.

Para saber mais, consulte Proteção web.

Proteção da rede

Com a proteção de rede, pode impedir que a sua organização aceda a domínios perigosos que possam alojar esquemas de phishing, exploits e outros conteúdos maliciosos na Internet.

Para saber mais, veja Proteger a sua rede.

Firewall de rede

Com a proteção da firewall de rede, pode definir regras que determinam qual o tráfego de rede autorizado a fluir de/para os dispositivos da sua organização. Com a firewall de rede e a segurança avançada que obtém com o Defender para Endpoint, pode:

- Reduzir o risco de ameaças de segurança de rede

- Salvaguardar dados confidenciais e propriedade intelectual

- Expandir o seu investimento em segurança

Para saber mais, veja Windows Defender Firewall com segurança avançada.

Controlo de aplicação

O controlo de aplicações protege os pontos finais do Windows ao executar apenas aplicações e código fidedignos no núcleo do sistema (kernel). A sua equipa de segurança pode definir regras de controlo de aplicações que consideram os atributos de uma aplicação, tais como a atribuição de códigos de certificados, reputação, processo de lançamento e muito mais. O controlo da aplicação está disponível no Windows 10 ou posterior.

Para saber mais, consulte Controlo de aplicações para Windows.

Gestão centralizada

O Defender para Endpoint Plano 1 inclui o portal Microsoft Defender, que permite à sua equipa de segurança ver informações atuais sobre ameaças detetadas, tomar as medidas adequadas para mitigar ameaças e gerir centralmente as definições de proteção contra ameaças da sua organização.

Para saber mais, veja Microsoft Defender descrição geral do portal.

Controlo de acesso baseado em funções

Com o controlo de acesso baseado em funções (RBAC), o administrador de segurança pode criar funções e grupos para conceder acesso adequado ao portal Microsoft Defender (https://security.microsoft.com). Com o RBAC, tem controlo detalhado sobre quem pode aceder ao Defender para Cloud e o que podem ver e fazer.

Para saber mais, veja Gerir o acesso ao portal com o controlo de acesso baseado em funções.

Relatórios

O portal Microsoft Defender (https://security.microsoft.com) fornece acesso fácil a informações sobre ameaças e ações detetadas para lidar com essas ameaças.

- A Home page inclui cartões para mostrar rapidamente que utilizadores ou dispositivos estão em risco, quantas ameaças foram detetadas e que alertas/incidentes foram criados.

- A secção Incidentes & alertas lista todos os incidentes que foram criados como resultado de alertas acionados. Os alertas e incidentes são gerados à medida que são detetadas ameaças em todos os dispositivos.

- O Centro de ação lista as ações de remediação que foram executadas. Por exemplo, se um ficheiro for enviado para quarentena ou um URL estiver bloqueado, cada ação é listada no Centro de ação no separador Histórico .

- A secção Relatórios inclui relatórios que mostram ameaças detetadas e o respetivo estado.

Para saber mais, consulte Introdução ao Microsoft Defender para Endpoint Plano 1.

APIs

Com as APIs do Defender para Endpoint, pode automatizar fluxos de trabalho e integrar com as soluções personalizadas da sua organização.

Para saber mais, veja APIs do Defender para Endpoint.

Suporte para várias plataformas

A maioria das organizações utiliza vários dispositivos e sistemas operativos. O Defender para Endpoint Plano 1 suporta os seguintes sistemas operativos:

- Windows 10 e 11

- Windows 7 (ESU necessário) Pro ou Enterprise

- Windows 8.1 Pro, Enterprise e Pro Education

- macOS (as três versões mais recentes são suportadas)

- iOS

- SO Android

Os servidores necessitam de uma licença adicional, como:

- Microsoft Defender para Servidores Plano 1 ou Plano 2 (recomendado para clientes empresariais) como parte da oferta do Defender para Cloud. Para saber mais. veja Descrição geral do Microsoft Defender para Servidores.

- Microsoft Defender para Endpoint para Servidores (recomendado para clientes empresariais). Para saber mais, veja Defender para Endpoint onboarding Windows Server (Inclusão do Defender para Endpoint no Windows Server).

- Microsoft Defender para Servidores Empresariais (para pequenas e médias empresas que têm Microsoft Defender para Empresas). Para saber mais, consulte Como obter Microsoft Defender para Servidores Empresariais.

Veja Termos de licenciamento e produto da Microsoft.

Passos seguintes

- Configurar o Plano 1 do Defender para Endpoint

- Introdução ao Defender para Endpoint Plano 1

- Gerir o Defender para Endpoint Plano 1

- Saiba mais sobre as exclusões do Antivírus Microsoft Defender para Endpoint e Microsoft Defender

Sugestão

Quer saber mais? Interaja com a comunidade de Segurança Microsoft na nossa Comunidade Tecnológica: Microsoft Defender para Endpoint Tech Community.

Comentários

Brevemente: Ao longo de 2024, vamos descontinuar progressivamente o GitHub Issues como mecanismo de feedback para conteúdos e substituí-lo por um novo sistema de feedback. Para obter mais informações, veja: https://aka.ms/ContentUserFeedback.

Submeter e ver comentários