Implementar grupos de segurança de rede e VMs IaaS do Windows

Como administrador de sistema na Contoso, você deve garantir que todos os serviços hospedados no Microsoft Azure com IaaS atendam aos rigorosos requisitos de segurança da empresa. Para proteger adequadamente o tráfego de rede, você pode configurar NSGs.

Grupos de segurança de rede

Um NSG filtra o tráfego de rede de entrada e saída. Configurar as regras de segurança para um NSG permite controlar o tráfego de rede permitindo ou negando tipos de tráfego específicos.

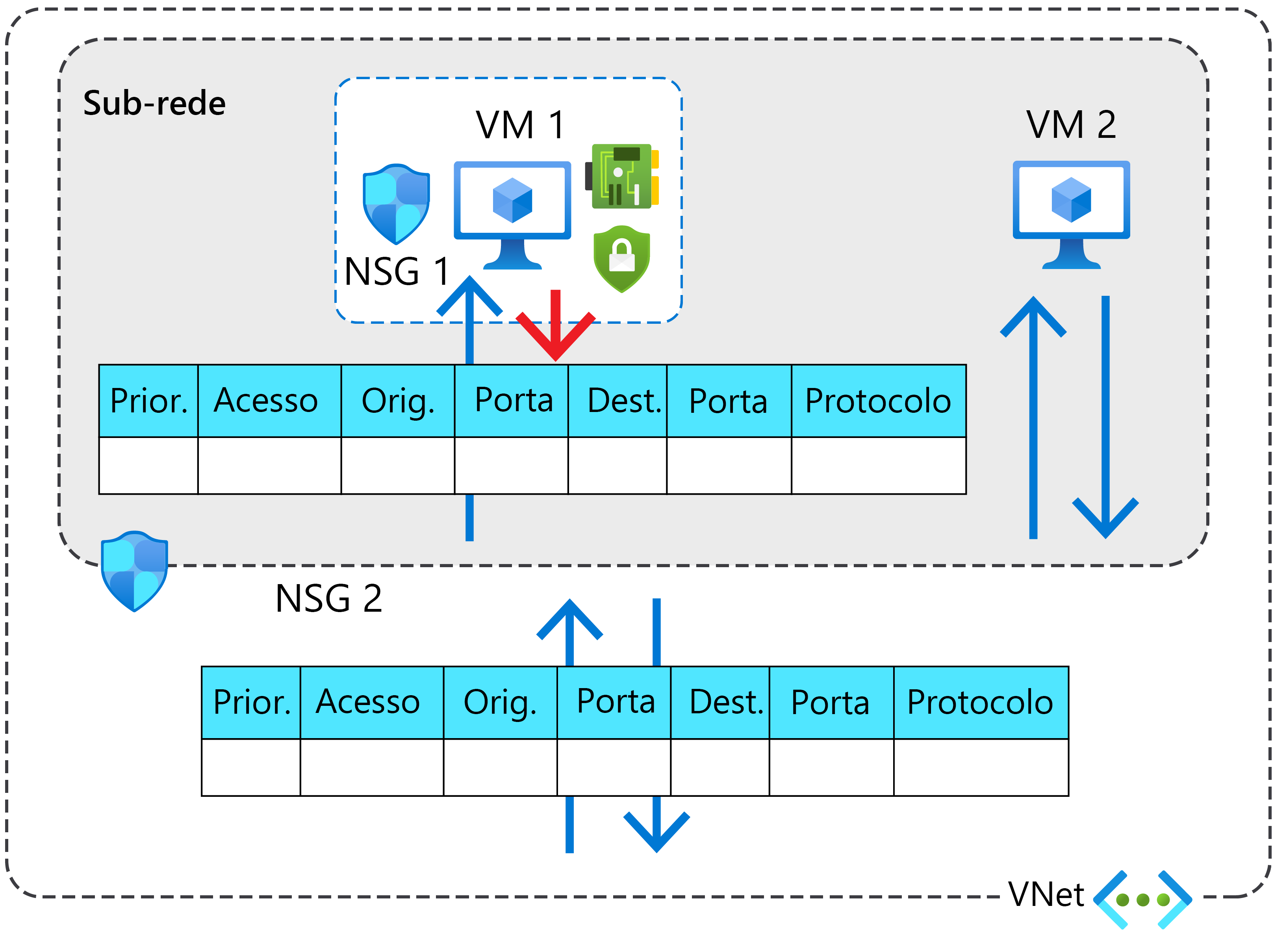

Você pode atribuir um NSG a:

- Uma interface de rede para filtrar o tráfego de rede apenas nessa interface.

- Uma sub-rede para filtrar o tráfego em todas as interfaces de rede conectadas na sub-rede.

Você também pode atribuir NSGs a interfaces de rede e sub-redes. Em seguida, cada NSG é avaliado de forma independente.

Para o tráfego de entrada, ocorre o seguinte processo:

- O tráfego de entrada é primeiro avaliado pelo NSG aplicado à sub-rede.

- O tráfego de entrada é então avaliado pelo NSG aplicado à interface de rede.

No entanto, para o tráfego de saída, ocorre o seguinte processo:

- O tráfego de saída de uma VM é primeiro avaliado pelo NSG aplicado à interface de rede.

- O tráfego de saída de uma VM é então avaliado pelo NSG aplicado à sub-rede.

Gorjeta

Você pode reduzir o esforço administrativo aplicando um NSG a uma sub-rede em vez de interfaces de rede individuais, para proteger todas as VMs dentro da sub-rede especificada com o mesmo conjunto de regras.

Regras de segurança

Um NSG contém regras de segurança que são usadas para permitir ou negar tráfego de rede filtrado.

As propriedades de uma regra de segurança NSG são descritas na tabela a seguir.

| Propriedade | Significado |

|---|---|

| Nome | Um nome exclusivo no grupo de segurança de rede. |

| Prioridade | Um número entre 100 e 4096. Números mais baixos têm uma prioridade maior e são processados primeiro. |

| Origem ou destino | Qualquer endereço IP ou um endereço IP individual, um bloco CIDR (Classless Inter-domain Routing) (por exemplo, 10.0.0.0/24), uma etiqueta de serviço ou um grupo de segurança de aplicação. Os grupos de segurança de rede são processados depois de o Azure traduzir um endereço IP público num privado para tráfego de entrada e antes de traduzir um endereço IP privado num público para tráfego de saída. |

| Protocolo | TCP (Transmission Control Protocol), UDP (User Datagram Protocol), ICMP (Internet Control Message Protocol) ou qualquer. |

| Direção | Indica se a regra se aplica a tráfego de entrada ou de saída. |

| Intervalo de portas | Uma porta individual ou um intervalo de portas (por exemplo, 10000-10005). Você também pode usar um curinga (*). |

| Ação | Permitir ou negar o tráfego. |

| Descrição | Propriedade opcional para descrever a finalidade da regra. |

Nota

Você não define a direção de uma regra como uma propriedade da regra. Em vez disso, você começa criando uma regra de entrada ou saída.

Importante

Quando o tráfego de rede é correspondido a uma regra de segurança de rede, essa regra de segurança é usada para o tráfego de rede. Outras regras de segurança não são avaliadas (para esse tráfego de rede). No entanto, outro tráfego de rede é avaliado em relação a outras regras de segurança.

Regras de segurança predefinidas

Um NSG tem três regras de segurança de entrada e três de saída que não podem ser modificadas. Estas regras por defeito têm por objetivo:

- Permita a conectividade dentro de uma rede virtual e dos balanceadores de carga do Azure.

- Permitir a comunicação de saída para a Internet.

- Negar todo o tráfego da Internet.

As três regras de entrada padrão são descritas na tabela a seguir.

| Prioridade | Nome da regra | Description |

|---|---|---|

| 65000 | AllowVnetInbound | Permitir a entrada de qualquer VM para qualquer VM na sub-rede. |

| 65001 | AllowAzureLoadBalancerInBound | Permitir tráfego do balanceador de carga predefinido para qualquer VM na sub-rede. |

| 65500 | DenyAllInBound | Negar tráfego de qualquer origem externa para qualquer uma das VMs. |

As regras de saída padrão são descritas na tabela a seguir.

| Prioridade | Nome da regra | Description |

|---|---|---|

| 65000 | AllowVnetOutbound | Permita que o tráfego de saída vá de qualquer VM para qualquer VM dentro da sub-rede. |

| 65001 | AllowInternetOutbound | Permitir tráfego de saída para a Internet a partir de qualquer VM. |

| 65500 | DenyAllOutBound | Negar tráfego de qualquer VM interna para um sistema fora da rede virtual. |

Gorjeta

Você pode adicionar regras padrão adicionais.

Se a Contoso IT quiser conectar VMs do Azure usando a Área de Trabalho Remota da Microsoft, você poderá adicionar uma regra de segurança de entrada ao grupo de segurança de rede que permite o tráfego RDP. Observe que o RDP de entrada é uma das regras padrão que podem ser adicionadas automaticamente quando você cria uma VM do Azure usando o portal do Azure.

Nota

Você pode substituir as regras padrão criando regras de prioridade mais alta que atendam às suas necessidades exclusivas.

Regras de segurança aumentadas

Se você tiver muitas regras de segurança que deseja simplificar, poderá usar regras de segurança aumentadas. As regras aumentadas permitem-lhe adicionar as seguintes opções numa única regra de segurança:

- Vários endereços IP

- Várias portas

- Etiquetas de serviço

- Grupos de segurança de aplicação

Por exemplo, a TI da Contoso deseja restringir o acesso a recursos específicos no datacenter, mas os recursos estão espalhados por vários intervalos de endereços de rede. Com regras aumentadas, você pode adicionar todos esses intervalos em uma única regra, reduzindo a sobrecarga administrativa.

Nota

Você também pode usar regras aumentadas nos campos de origem ou destino e intervalo de portas de uma regra.

Etiquetas de serviço

Uma marca de serviço representa um grupo de prefixos de endereço IP de um determinado serviço do Azure. Ao criar regras de segurança, você pode usar tags de serviço no lugar de endereços IP específicos. Ao especificar o nome da marca de serviço (por exemplo, AzureBackup) no campo de origem ou destino apropriado de uma regra, você pode negar ou permitir o tráfego para esse serviço.

Nota

Não é possível criar suas próprias tags de serviço. A Microsoft gerencia os prefixos de endereço incluídos pela etiqueta de serviço e atualiza automaticamente a etiqueta de serviço à medida que os endereços mudam, minimizando a complexidade das atualizações frequentes das regras de segurança de rede.

Você pode usar tags de serviço para:

- Obtenha isolamento de rede e proteja seus recursos do Azure da Internet geral enquanto acessa os serviços do Azure que têm pontos de extremidade públicos.

- Crie regras de grupo de segurança de rede de entrada/saída para negar tráfego de/para a Internet e permitir tráfego de/para os Serviços de Nuvem do Azure.

Nota

Você pode usar marcas de serviço para definir controles de acesso à rede em grupos de segurança de rede e também no Firewall do Azure.

A tabela a seguir lista alguns exemplos das tags de serviço disponíveis.

| Etiqueta | Explicação |

|---|---|

| VirtualNetwork | Essa marca representa todos os endereços de rede virtual em qualquer lugar no Azure e em sua rede local se você estiver usando conectividade híbrida. |

| AzureLoadBalancer | Essa marca indica o balanceador de carga de infraestrutura do Azure. A etiqueta traduz o endereço IP virtual do anfitrião (168.63.129.16), onde as sondas de estado de funcionamento do Azure têm origem. |

| Internet | Essa tag representa qualquer coisa fora do endereço de rede virtual que pode ser acessado publicamente, incluindo recursos com endereços IP públicos. Um desses recursos é a funcionalidade Aplicações Web do Serviço de Aplicações do Azure. |

| AzureTrafficManager | Esta etiqueta representa o endereço IP do Azure Traffic Manager |

Nota

Você pode revisar uma lista completa de tags de serviço em Tags de serviço disponíveis.

Grupos de segurança de aplicação

Um grupo de segurança de aplicativo (ASG) permite agrupar interfaces de rede. Em seguida, você pode usar esse ASG como uma regra de origem ou destino dentro de um NSG.

Gorjeta

Os ASGs facilitam a administração porque você pode adicionar ou remover interfaces de rede ao ASG à medida que implanta ou reimplanta servidores de aplicativos.

Você pode usar ASGs para:

- Configure a segurança de rede para recursos que aplicativos específicos usam. Isso permite que você agrupe VMs logicamente, independentemente de sua atribuição de sub-rede.

- Aplique uma regra de segurança a um grupo de recursos. É mais fácil implementar e aumentar verticalmente cargas de trabalho de aplicações específicas. Basta adicionar uma nova implantação de VM a um ou mais ASGs e essa VM seleciona automaticamente suas regras de segurança para essa carga de trabalho.

Nota

Se um NSG se aplicar a VMs, as regras de segurança para o ASG também se aplicarão automaticamente às VMs e permitirão conectividade de rede total entre VMs no ASG de exemplo.

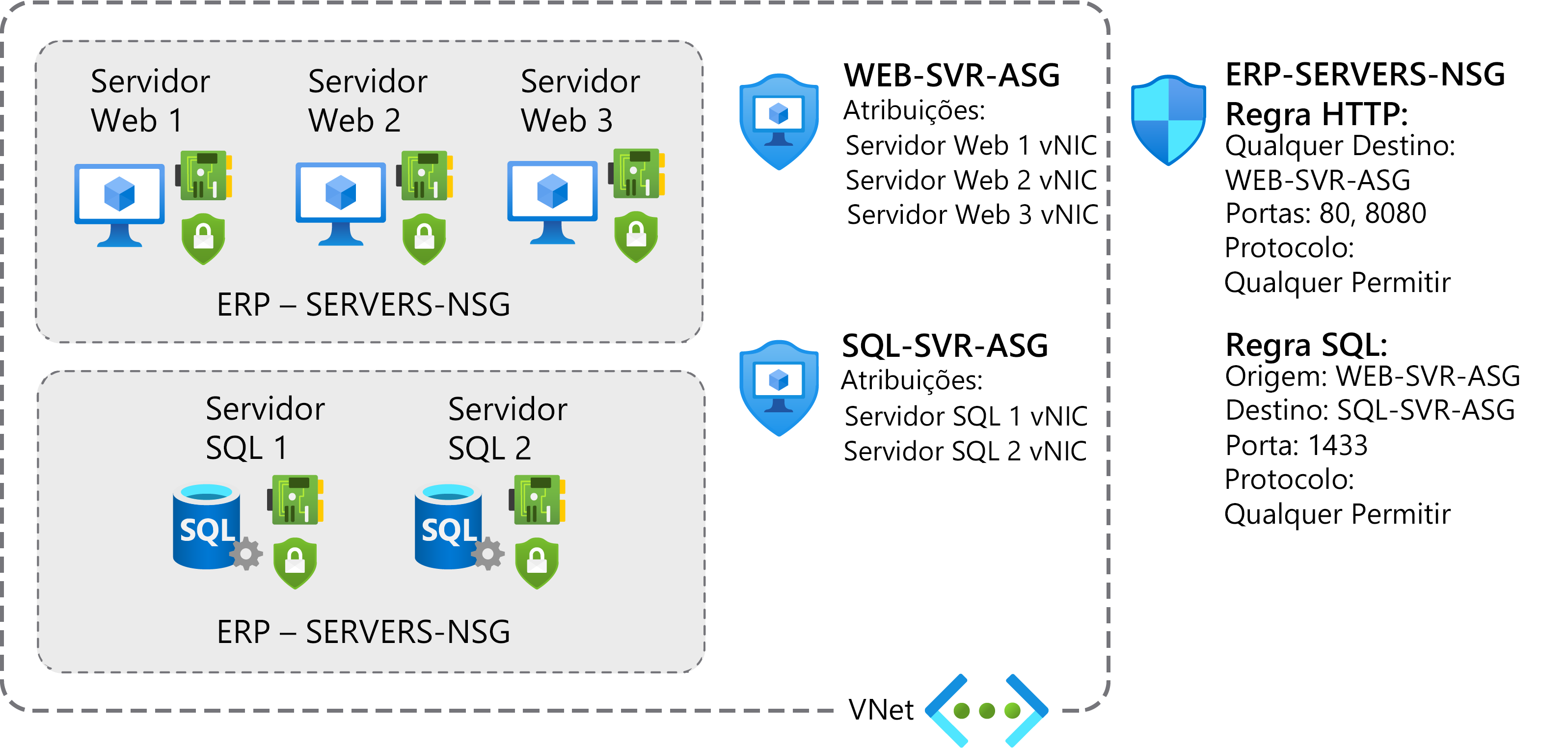

Sem ASGs, você precisaria criar uma regra separada para cada VM. Por exemplo, a Contoso tem vários servidores front-end em uma VNet. A equipe de TI decide implementar NSGs e ASGs para proteger os recursos da rede, conforme mostrado no gráfico a seguir.

O uso de ASGs permite que a Contoso atenda aos seguintes objetivos:

- Os servidores Web devem estar acessíveis através das portas 80 e 8080.

- Os servidores de banco de dados devem ser acessíveis a partir de servidores Web pela porta 1433.

Para configurar essa solução em sua função como administrador do sistema, você precisará executar o seguinte procedimento de alto nível:

- Atribua as interfaces de rede para os servidores Web a um ASG.

- Atribua as interfaces de rede para os servidores de banco de dados a outro ASG.

- Crie duas regras de entrada no seu grupo de segurança de rede:

- Uma regra abre o tráfego HTTP e TCP porta 8080 para todos os servidores no servidor Web ASG.

- A outra regra permite o tráfego SQL para todos os servidores no servidor de banco de dados ASG.

Importante

Você deve sempre usar NSGs para ajudar a proteger seus recursos de rede contra tráfego indesejado. Com os NSGs, você tem acesso de controle granular sobre a camada de rede. Ao mesmo tempo, você pode evitar a complexidade de configurar e habilitar regras de segurança para cada VM ou rede virtual.

Nota

Se você tiver um locatário de avaliação do Azure, convém executar o seguinte exercício: Criar e gerenciar grupos de segurança de rede