Implementar o Firewall do Azure e VMs IaaS do Windows

Como administrador de sistema na Contoso, você é responsável por avaliar todas as mitigações possíveis para proteger o tráfego de rede da empresa. Além dos NSGs e do Adaptive Network Hardening, você está considerando implementar o Firewall do Microsoft Azure.

O que é o Azure Firewall?

O Firewall do Azure é um serviço de segurança de rede baseado em nuvem. Você pode usar o Firewall do Azure para ajudar a proteger seus recursos da Rede Virtual do Azure. Usando o Firewall do Azure, você pode criar e gerenciar centralmente perfis de conectividade de rede em toda a sua organização.

O Azure Firewall utiliza um endereço IP público estático para os recursos de redes virtuais. Consequentemente, os firewalls externos podem identificar o tráfego originado da rede virtual da sua organização. O Firewall do Azure também está totalmente integrado ao Azure Monitor, permitindo o suporte para registro em log e análise.

Principais recursos do Firewall do Azure

O Firewall do Azure é um firewall com monitoração de estado como um serviço e oferece os recursos descritos na tabela a seguir.

| Caraterística | Description |

|---|---|

| Elevada disponibilidade incorporada | Como o Firewall do Azure é altamente disponível por padrão, não há necessidade de configurar balanceadores de carga. |

| Zonas de disponibilidade | Você pode configurar o Firewall do Azure para abranger várias Regiões que dão suporte a Zonas de Disponibilidade no Azure para fornecer maior disponibilidade. Isso proporciona um aumento do tempo de atividade para 99,99%. Observação: você só pode configurar zonas de disponibilidade quando implantar o Firewall do Azure pela primeira vez. |

| Escalabilidade da cloud sem restrições | O Firewall do Azure é dimensionado conforme necessário para acomodar os volumes de tráfego de rede em constante mudança da sua organização. |

| Regras de filtragem de FQDN de aplicação | Usando regras de filtragem baseadas em FQDNs (nomes de domínio totalmente qualificados), você pode limitar o tráfego HTTP de saída, HTTPS e SQL do Azure a FQDNs designados. Nota: nomes curinga são suportados. |

| Regras de filtragem de tráfego de rede | Você pode criar regras de filtragem de rede, negar/permitir centralmente, usando o endereço IP de origem e de destino, o protocolo e a porta. Como o Firewall do Azure é totalmente stateful, ele pode distinguir pacotes legítimos para diferentes tipos de conexões. As regras são aplicadas e registradas em várias redes virtuais e, quando apropriado, em várias assinaturas. |

| Etiquetas FQDN | As tags FQDN ajudam a simplificar a criação de regras que permitem o tráfego de rede de serviço do Azure bem conhecido por meio do firewall. Por exemplo, você pode criar uma regra de aplicativo para permitir o tráfego de rede do Windows Update incluindo a marca Windows Update na regra. Você pode encontrar mais informações sobre isso em Visão geral das tags FQDN. |

| Etiquetas de serviço | Você pode usar marcas de serviço do Firewall do Azure para representar um grupo de prefixos de endereço IP. Isso pode ajudar a reduzir a complexidade ao criar regras de segurança. Observação: você não pode criar suas próprias tags de serviço, nem definir quais prefixos de endereço IP estão incluídos em uma tag. A Microsoft gerencia os prefixos de endereço e as tags de serviço. |

| Informações sobre ameaças | Para ajudar a alertá-lo para (e negar tráfego de e para) domínios e endereços IP mal-intencionados conhecidos, você pode habilitar a filtragem baseada em inteligência de ameaças para seu firewall. Para obter mais informações, consulte Filtragem baseada em inteligência de ameaças do Firewall do Azure. Observação: a Microsoft fornece detalhes sobre endereços IP e domínios potencialmente mal-intencionados por meio do feed do Microsoft Threat Intelligence. |

| Suporte SNAT de saída | O Firewall do Azure traduz todos os endereços IP de tráfego de rede virtual de saída para o IP público do Firewall do Azure. Esta tradução é conhecida como Source Network Address Translation (SNAT). Você pode identificar e permitir o tráfego originado da rede virtual da sua organização para destinos remotos da Internet. Se sua organização usa um intervalo de endereços IP públicos para redes privadas, o Firewall do Azure executa o SNAT no tráfego para um dos endereços IP privados do firewall no AzureFirewallSubnet. Você também pode configurar o Firewall do Azure para não executar o SNAT em seu intervalo de endereços IP públicos. Para obter mais informações, consulte Intervalos de endereços IP privados SNAT do Firewall do Azure. Observação: o Firewall do Azure não executa o SNAT quando o IP de destino é um intervalo de IP privado definido na Solicitação de comentário IANA 1918. |

| Suporte DNAT de entrada | O Firewall do Azure usa a Tradução de Endereço de Rede de Destino (DNAT) para traduzir qualquer tráfego de rede da Internet de entrada que chegue ao seu endereço IP público do firewall. O Firewall do Azure filtra o tráfego de rede para os endereços IP privados nas redes virtuais da sua organização. |

| Vários endereços IP públicos | Você pode associar até 250 endereços IP públicos ao seu Firewall do Azure. |

| Registo do Azure Monitor | Todos os eventos do Firewall do Azure se integram ao Azure Monitor, permitindo que você arquive logs em uma conta de armazenamento, transmita eventos para seu hub de eventos ou envie-os para logs do Azure Monitor. Para obter mais informações, consulte Tutorial: Monitorar logs e métricas do Firewall do Azure. |

| Túnel forçado | Você pode configurar o Firewall do Azure para rotear todo o tráfego de saída da Internet para um próximo salto designado, como um firewall de borda local ou outro dispositivo virtual de rede (NVA). Para obter mais informações, consulte Túnel forçado do Firewall do Azure. |

| Certificações | O Firewall do Azure é compatível com PCI (Indústria de Cartões de Pagamento), Controles de Organização de Serviços (SOC), Organização Internacional de Padronização (ISO) e ICSA Labs. |

Nota

Visite as Perguntas frequentes sobre o Firewall do Azure para saber mais sobre o Firewall do Azure.

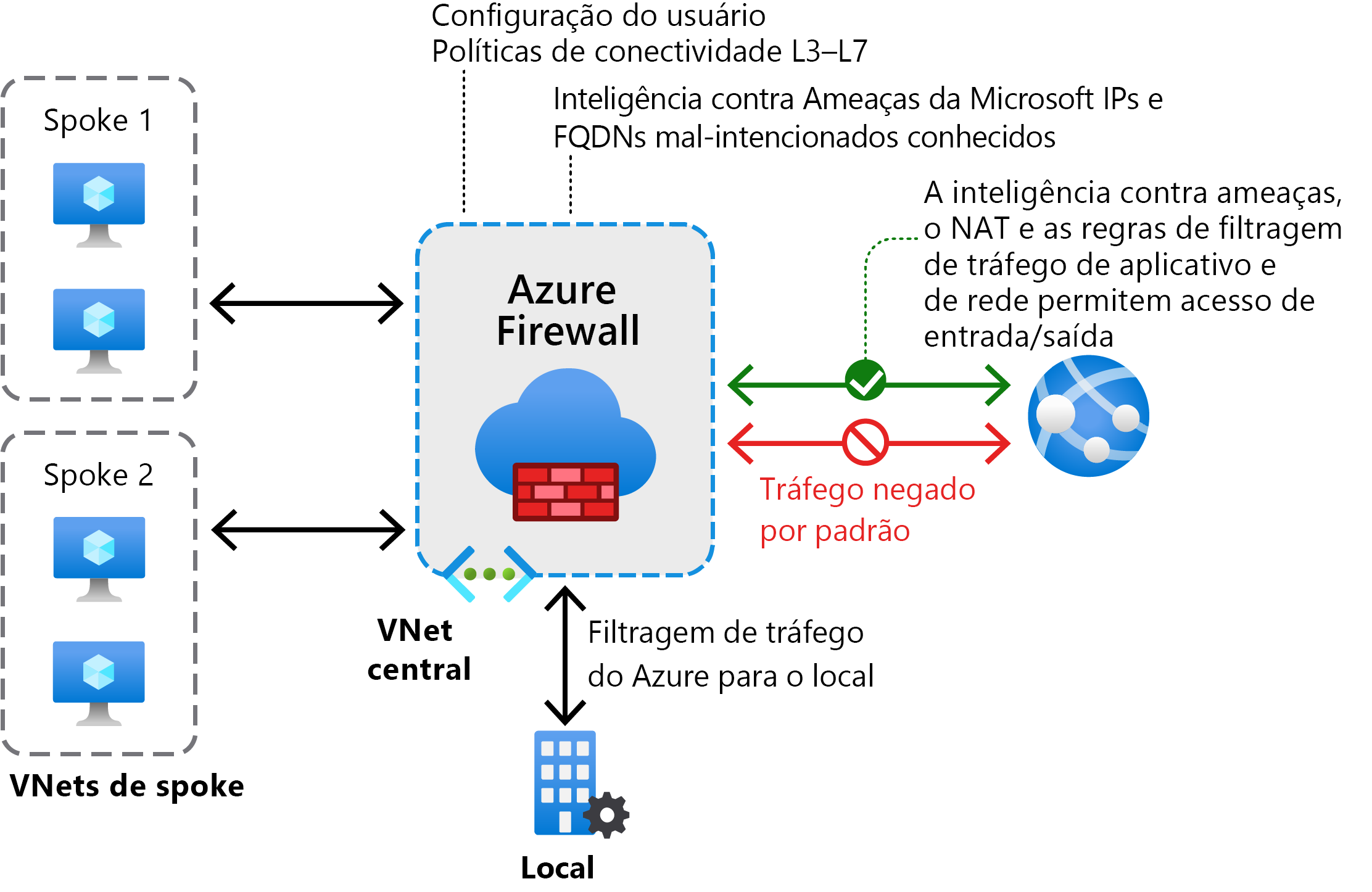

Modelo de implantação típico

Você pode implantar o Firewall do Azure em qualquer rede virtual. A maioria dos assinantes do Azure implanta o Firewall do Azure em um modelo hub-and-spoke. A rede virtual central – o hub – hospeda o firewall. Redes virtuais adicionais – os raios – podem ser definidas para emparelhar com a rede virtual do firewall do hub.

Gorjeta

O modelo hub-and-spoke permite que os administradores exerçam controle centralizado em várias redes virtuais faladas, mesmo em várias assinaturas.

Nota

Para obter o melhor desempenho, você deve implantar um firewall em cada região.

Controlando o acesso à rede de saída

Gerenciar e controlar o acesso à rede de saída é uma parte crítica do plano de segurança de rede de uma organização. Os motivos para gerenciar o tráfego de saída podem incluir o desejo de:

- Limitar o acesso a websites.

- Limite os endereços IP de saída e as portas que os usuários podem acessar.

Você pode usar o Firewall do Azure para controlar o acesso à rede de saída de uma sub-rede do Azure. Com a Azure Firewall, pode configurar:

- Regras de aplicativo que definem FQDNs que seus usuários podem acessar a partir de uma sub-rede.

- Regras de rede que definem o endereço IP de origem, o protocolo, a porta de destino e o endereço IP de destino.

Nota

As regras configuradas aplicam-se ao tráfego de rede quando você roteia o tráfego de rede para o firewall como gateway padrão de sub-rede.

Controlando o acesso à rede de entrada

Você pode usar regras de NAT (conversão de endereços de rede) para gerenciar o acesso à rede de entrada com o Firewall do Azure. Especificamente, você pode configurar o DNAT do Firewall do Azure para traduzir e filtrar o tráfego de entrada da Internet para suas sub-redes.

Quando você configura o DNAT, a ação de coleta de regras NAT é definida como DNAT. Cada regra na coleção de regras NAT pode então ser utilizada para traduzir o endereço IP e a porta de firewall públicos para um IP e porta privados.

As regras DNAT adicionam implicitamente uma regra de rede correspondente para permitir qualquer tráfego traduzido. Pode substituir esse comportamento, ao adicionar explicitamente uma coleção de regras de rede com regras de negar que correspondem ao tráfego traduzido.

Nota

Se você tiver um locatário de avaliação do Azure e quiser testar o Firewall do Azure, revise o seguinte exercício de laboratório: Criar um ambiente de teste do Firewall do Azure.

Atenção

Há vários problemas conhecidos com o Firewall do Azure. Para ler mais sobre eles, consulte O que é o Firewall do Azure, Problemas conhecidos.

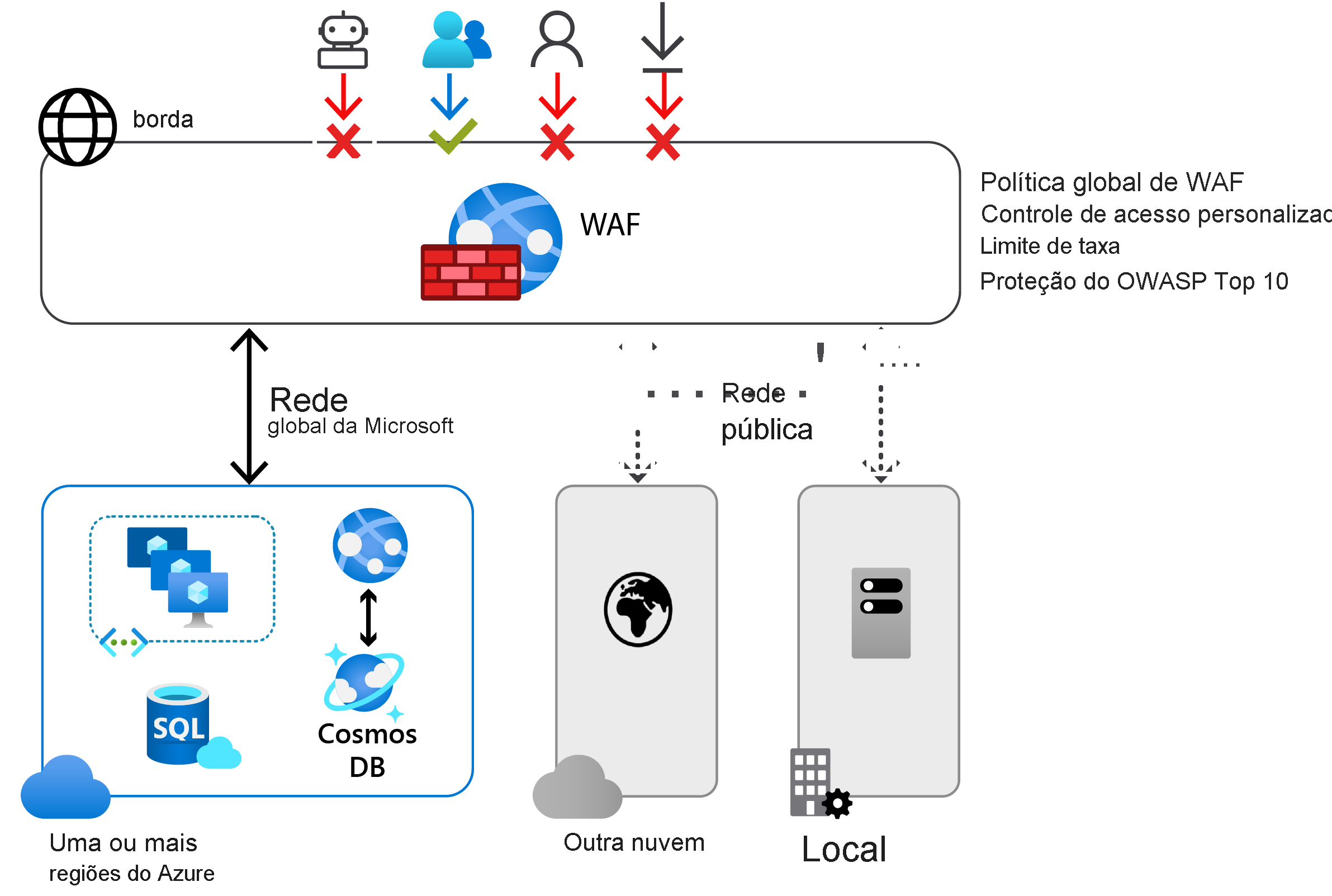

O que é a Firewall de Aplicações Web do Azure?

As aplicações Web são constantemente alvo de ataques maliciosos que procuram explorar vulnerabilidades comuns da rede. Por exemplo, a injeção de SQL e o script entre sites estão entre os ataques mais comuns.

Você pode usar o Firewall de Aplicativo Web do Azure para fornecer proteção centralizada de seus aplicativos Web contra explorações e vulnerabilidades comuns.

Um firewall centralizado de aplicativos da Web ajuda a simplificar o gerenciamento de segurança. Também oferece uma melhor garantia de proteção contra ameaças e intrusões.

Uma solução de firewall de aplicativo Web pode reagir a uma ameaça de segurança mais rapidamente corrigindo centralmente uma vulnerabilidade conhecida em vez de proteger cada aplicativo Web individual.

Você pode implantar um Firewall de Aplicativo Web do Azure com: