Como funciona o Microsoft Sentinel

Como você já aprendeu, o Microsoft Sentinel ajuda você a habilitar operações de segurança de ponta a ponta. Começa com a ingestão de registos e continua com a resposta automatizada aos alertas de segurança.

Aqui estão os principais recursos e componentes do Microsoft Sentinel.

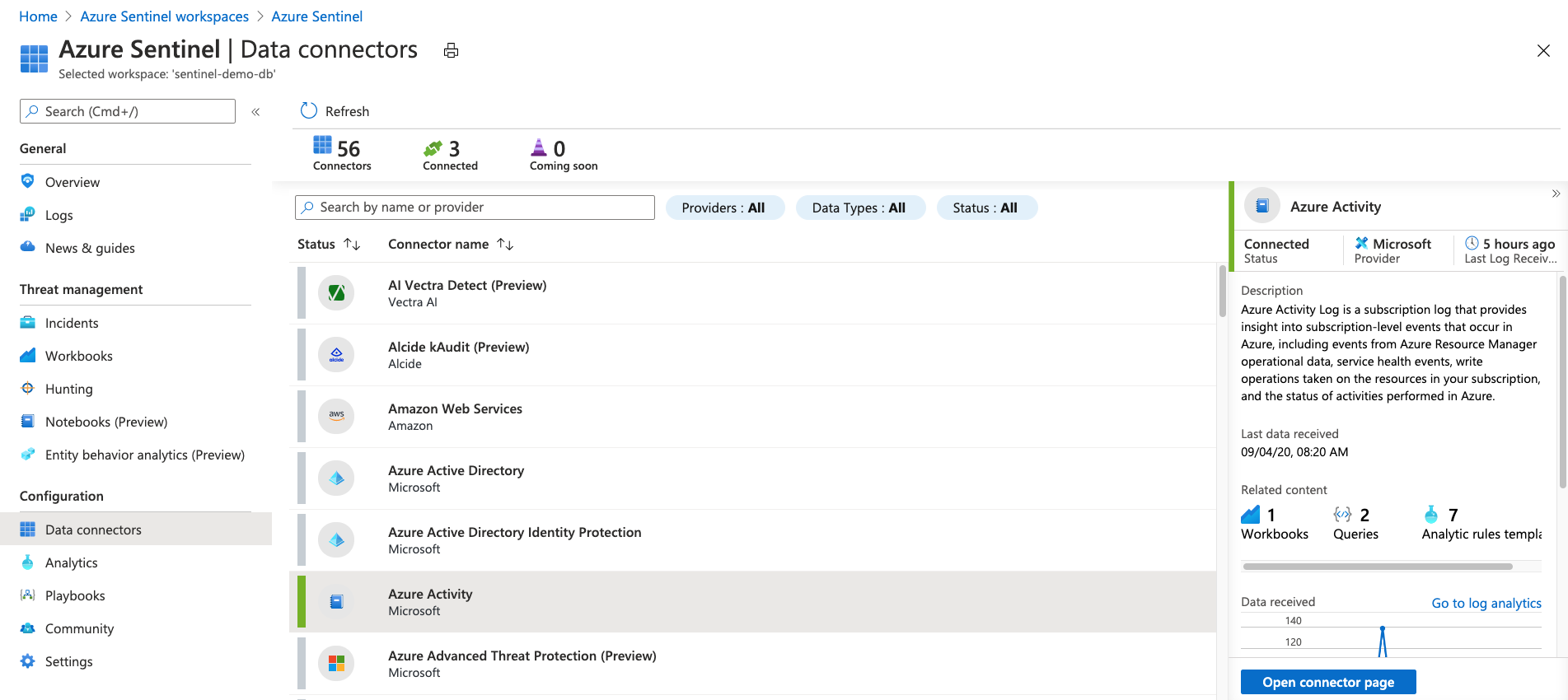

Conectores de dados

A primeira coisa a fazer é ter seus dados ingeridos no Microsoft Sentinel. Os conectores de dados permitem que você faça exatamente isso. Pode adicionar alguns serviços, por exemplo, registos de atividade do Azure, apenas com a seleção de um botão. Outros, como é o caso do syslog, precisam de alguma configuração. Existem conectores de dados que abrangem todos os cenários e origens, incluindo, entre outros:

- syslog

- Common Event Format (CEF)

- Trusted Automated eXchange of Indicator Information (TAXII) (para informações sobre ameaças)

- Azure

- Serviços AWS

Retenção de registos

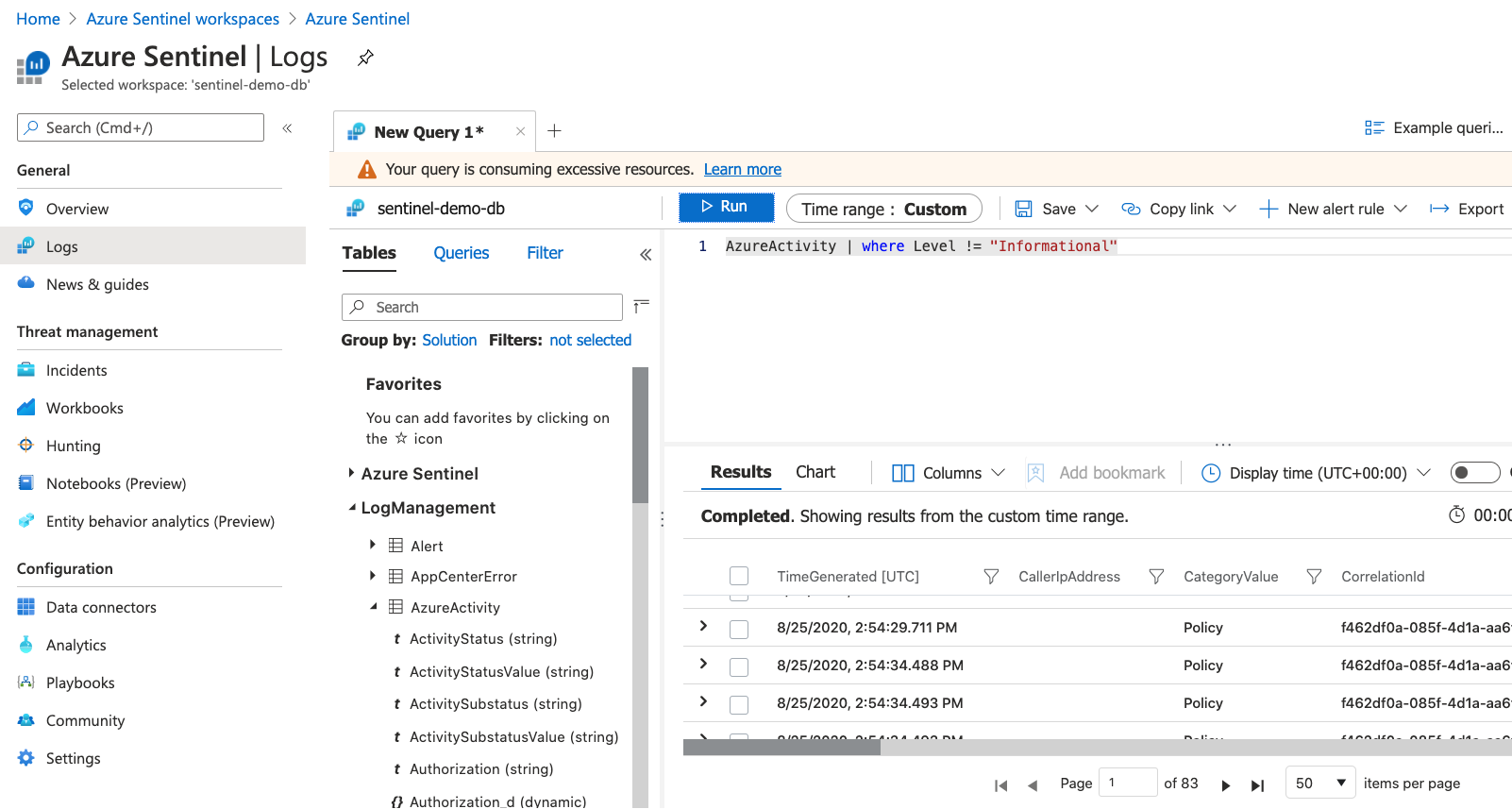

Depois de ingeridos no Microsoft Sentinel, os seus dados são armazenados utilizando o Log Analytics. Os benefícios de utilizar o Log Analytics incluem a capacidade de utilizar a Linguagem de Consulta Kusto (KQL) para consultar os dados. A KQL é uma linguagem de consulta avançada que lhe permite explorar e obter informações sobre os dados.

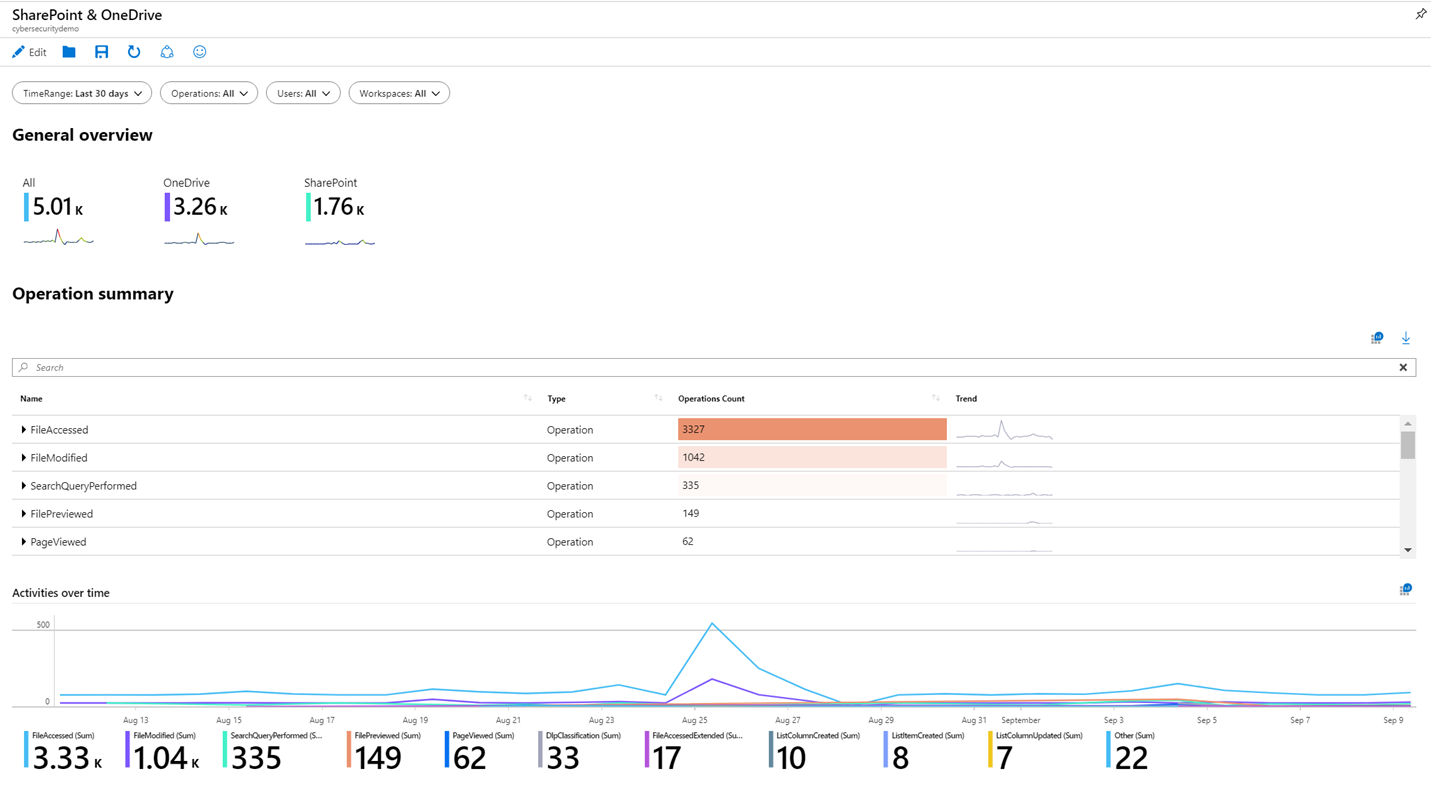

Livros

Você pode usar pastas de trabalho para visualizar seus dados no Microsoft Sentinel. Considere os livros como dashboards. Cada componente no dashboard é concebido com uma consulta KQL subjacente dos dados. Você pode usar as pastas de trabalho internas no Microsoft Sentinel e editá-las para atender às suas próprias necessidades ou criar suas próprias pastas de trabalho do zero. Se você usou pastas de trabalho do Azure Monitor, esse recurso será familiar para você, porque é a implementação do Sentinel das pastas de trabalho do Monitor.

Alertas de análise

Até agora, tem os registos e alguma visualização de dados. Agora seria bom obter alguma análise proativa nos dados, para que seja notificado quando algo suspeito ocorrer. Pode ativar os alertas de análise incorporados na área de trabalho do Sentinel. Existem vários tipos de alertas, alguns dos quais pode editar para as suas próprias necessidades. Outros alertas são concebidos em modelos de aprendizagem automática que são proprietários da Microsoft. Também pode agendar alertas personalizados de raiz.

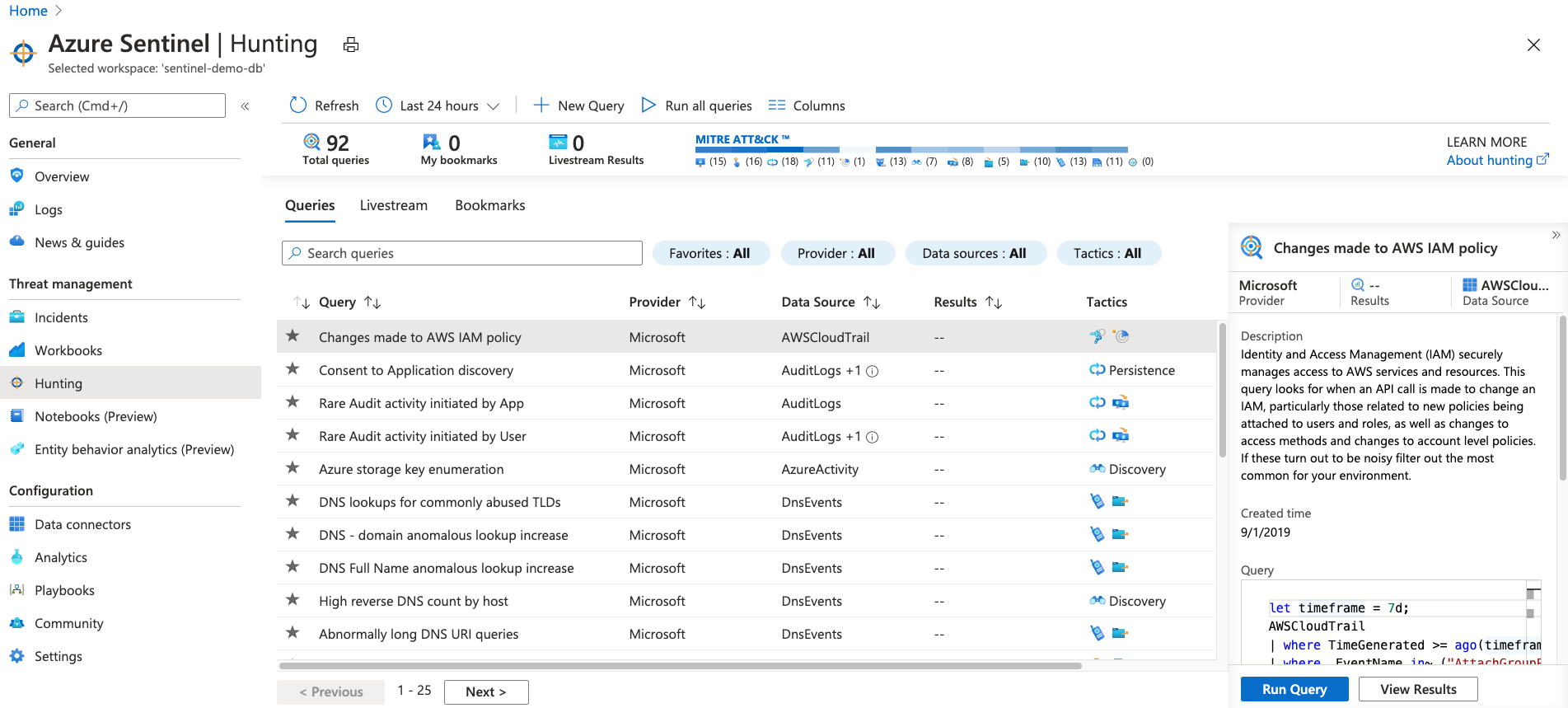

Investigação de ameaças

Não vamos explorar a investigação de ameaças neste módulo. No entanto, se os analistas do SOC precisarem de investigar atividades suspeitas, existem algumas consultas de investigação incorporadas que podem utilizar. Os analistas também podem criar as suas próprias consultas. O Sentinel também se integra com o Azure Notebooks. Este proporciona blocos de notas para investigadores avançados que desejam utilizar todo o potencial de uma linguagem de programação para investigar os dados.

Incidentes e investigações

Quando um alerta que ativou é acionado, é criado um incidente. No Microsoft Sentinel, você pode executar tarefas padrão de gerenciamento de incidentes, como alterar o status ou atribuir incidentes a indivíduos para investigação. O Microsoft Sentinel também tem funcionalidade de investigação, para que você possa investigar visualmente incidentes mapeando entidades em dados de log ao longo de uma linha do tempo.

Manual de procedimentos da automatização

Com a capacidade para responder a incidentes automaticamente, pode automatizar algumas das operações de segurança e tornar o SOC mais produtivo. O Microsoft Sentinel permite criar fluxos de trabalho automatizados, ou playbooks, em resposta a eventos. Esta funcionalidade pode ser utilizada para gestão, melhoria, investigação ou remediação de incidentes. Estas capacidades são frequentemente referidas como orquestração, automatização e resposta à segurança (SOAR).

Como Analista SOC, agora você começa a ver como o Microsoft Sentinel pode ajudá-lo a alcançar seus objetivos. Por exemplo, pode :

- Ingerir dados a partir dos ambientes no local e na cloud.

- Realizar análises nesses dados.

- Gerir e investigar quaisquer incidentes que ocorram.

- Talvez até responder automaticamente com manuais de procedimentos.

Em outras palavras, o Microsoft Sentinel oferece uma solução completa para suas operações de segurança.