Considerações de planejamento para uma configuração segura

Dado que a implantação de servidores habilitados para Arc abrangerá milhares de máquinas em vários escritórios lidando com cargas de trabalho críticas para os negócios, a segurança é a principal preocupação da Wide World Importers. Ao planejar uma implantação segura, é importante considerar como você pode aplicar funções de acesso, políticas e rede em conjunto para garantir a conformidade e a proteção dos recursos.

Os servidores habilitados para Azure Arc não apenas se beneficiam da segurança interna com criptografia cuidadosa e compartilhamento de dados por design, mas também têm uma variedade de configurações de segurança adicionais. Para garantir uma implantação segura, talvez seja necessário preparar uma zona de pouso eficaz para recursos habilitados para Arc configurando os controles de acesso apropriados, a infraestrutura de governança e as opções avançadas de rede. Nesta unidade, você aprende a:

Configurar RBAC (controle de acesso baseado em função): desenvolva um plano de acesso para controlar quem tem acesso para gerenciar servidores habilitados para Azure Arc e capacidade de exibir seus dados de outros serviços do Azure.

Desenvolver um plano de governança da Política do Azure: determine como você implementará a governança de servidores e máquinas híbridos no escopo da assinatura ou do grupo de recursos com a Política do Azure.

Selecione Opções avançadas de rede: avalie se o Servidor Proxy ou o Azure Private Link serão necessários para sua implantação de servidor habilitado para Arc

Identidades seguras e controle de acesso

Cada servidor habilitado para Azure Arc tem uma identidade gerenciada como parte de um grupo de recursos dentro de uma assinatura do Azure. Essa identidade representa o servidor que executa o local ou outro ambiente de nuvem. O acesso a este recurso é controlado pelo RBAC (controle de acesso baseado em função) padrão do Azure. Duas funções específicas do Servidor habilitado para Arc são a função de Integração de Máquina Conectada do Azure e a função de Administrador de Recursos de Máquina Conectada do Azure.

A função de Integração de Máquina Conectada do Azure está disponível para integração em escala e só pode ler ou criar novos servidores habilitados para Azure Arc no Azure. Ele não pode excluir servidores já registrados ou gerenciar extensões. Como prática recomendada, recomendamos atribuir apenas essa função à entidade de serviço Microsoft Entra usada para integrar máquinas em escala.

Os usuários com a função de Administrador de Recursos de Máquina Conectado do Azure podem ler, modificar, integrar novamente e excluir uma máquina. Essa função foi projetada para dar suporte ao gerenciamento de servidores habilitados para Azure Arc, mas não outros recursos no grupo de recursos ou assinatura.

Além disso, o agente de Máquina Conectada do Azure usa a autenticação de chave pública para se comunicar com o serviço do Azure. Depois de integrar um servidor ao Azure Arc, uma chave privada é salva no disco e usada sempre que o agente se comunica com o Azure. Se roubada, a chave privada pode ser usada em outro servidor para se comunicar com o serviço e agir como se fosse o servidor original. Isso inclui obter acesso à identidade atribuída pelo sistema e a quaisquer recursos aos quais essa identidade tenha acesso. O arquivo de chave privada é protegido para permitir que apenas a conta HIMDS acesse para lê-lo. Para evitar ataques offline, recomendamos vivamente a utilização de encriptação total do disco (por exemplo, BitLocker, dm-crypt, etc.) no volume do sistema operativo do servidor.

Governança de políticas do Azure

A Conformidade Regulamentar no Azure Policy proporciona à Microsoft definições de iniciativa criadas e geridas, conhecidas como incorporadas, para os domínios de conformidade e controlos de segurança relacionados com diferentes padrões de conformidade. Algumas Políticas do Azure de Conformidade Regulatória incluem:

- ISM PROTECTED da Administração Australiana

- Referência de Segurança do Azure

- Azure Security Benchmark v1

- Canada Federal PBMM

- CMMC Nível 3

- FedRAMP High

- FedRAMP Moderado

- HIPAA HITRUST 9.2

- IRS 1075 setembro 2016

- ISO 27001:2013

- Nova Zelândia ISM Restrito

- NIST SP 800-171 R2

- NIST SP 800-53 Rev. 4

- NIST SP 800-53 Rev. 5

- UK OFFICIAL e UK NHS

Antes de implantar servidores habilitados para o Azure Arc em um grupo de recursos, você pode definir e atribuir sistemicamente as Políticas do Azure com suas respetivas tarefas de correção no nível do grupo de recursos, da assinatura ou do grupo de gerenciamento, para garantir que as proteções de auditoria e conformidade estejam em vigor.

Rede segura com link privado

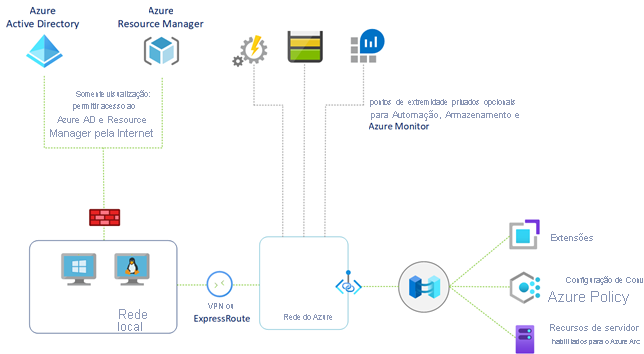

Além do ponto de extremidade público, duas outras opções de rede segura para servidores habilitados para Azure Arc são o Servidor Proxy e o Azure Private Link.

Se sua máquina estiver se comunicando através de um servidor proxy para se conectar à Internet, você poderá especificar o endereço IP do servidor proxy ou o nome e o número da porta que a máquina usará para se comunicar com o servidor proxy. Você pode fazer essa especificação diretamente no portal do Azure ao gerar um script para integrar várias máquinas ao Arc.

Para cenários de alta segurança, o Azure Private Link permite que você vincule com segurança os serviços PaaS do Azure à sua rede virtual usando pontos de extremidade privados. Para muitos serviços, basta configurar um ponto de extremidade por recurso. Isso significa que você pode conectar seus servidores locais ou multicloud ao Azure Arc e enviar todo o tráfego por uma Rota Expressa do Azure ou conexão VPN site a site em vez de usar redes públicas. Ao utilizar o Private Link com servidores habilitados para Arc, você pode:

- Conecte-se de forma privada ao Azure Arc sem abrir nenhum acesso à rede pública.

- Certifique-se de que os dados da máquina ou servidor habilitado para Azure Arc só sejam acessados por meio de redes privadas autorizadas.

- Conecte com segurança sua rede local privada ao Azure Arc usando o ExpressRoute e o Private Link.

- Mantenha todo o tráfego dentro da rede de backbone do Microsoft Azure.