Exercício - Criar um manual do Microsoft Sentinel

O exercício Criar um manual do Microsoft Sentinel neste módulo é uma unidade opcional. No entanto, se quiser realizar este exercício, precisará de ter acesso a uma subscrição do Azure na qual possa criar recursos do Azure. Se não tiver uma subscrição do Azure, crie uma conta gratuita antes de começar.

Para implementar os pré-requisitos do exercício, execute as seguintes tarefas.

Nota

Se optar por realizar o exercício neste módulo, tenha em atenção que pode incorrer em custos na Subscrição do Azure. Para estimar o custo, consulte Preços do Microsoft Sentinel.

Tarefa 1: Implantar o Microsoft Sentinel

Selecione a seguinte ligação:

Ser-lhe-á pedido para iniciar sessão no Azure.

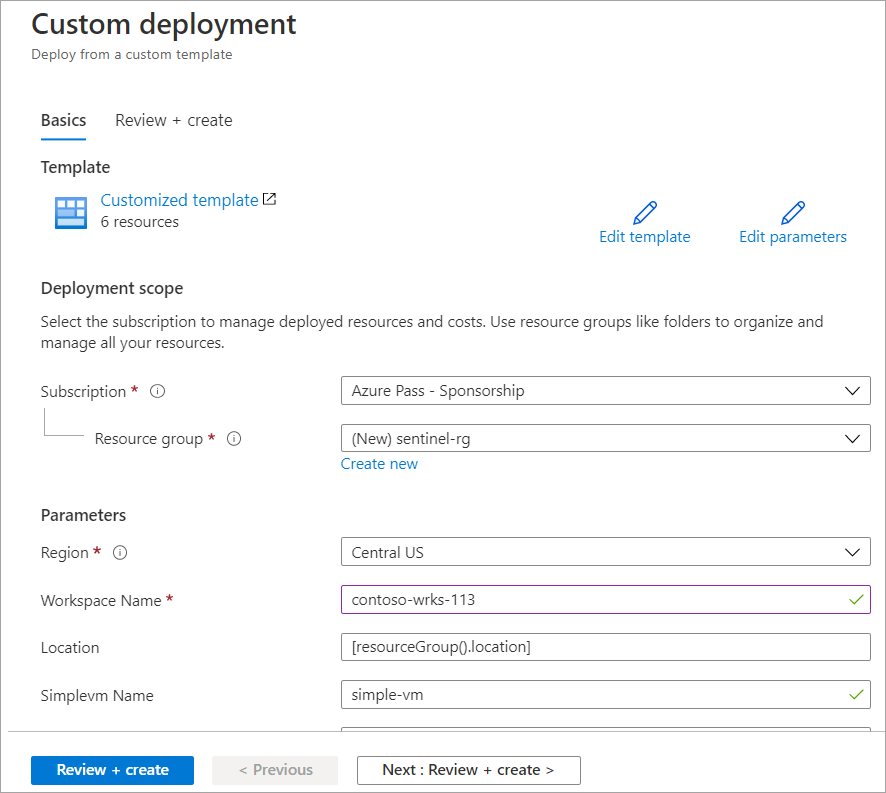

Na página Implementação personalizada, indique as seguintes informações:

Label Description Subscrição Selecione a subscrição do Azure. Grupo de Recursos Selecione Criar novo e forneça um nome para o grupo de recursos, como azure-sentinel-rg.País/Região No menu suspenso, selecione a região onde deseja implantar o Microsoft Sentinel. Nome da área de trabalho Forneça um nome exclusivo para o espaço de trabalho do Microsoft Sentinel, como , onde <yourName>-Sentinel<yourName> representa o nome do espaço de trabalho que você escolheu na tarefa anterior.Localização Aceite o valor predefinido de [resourceGroup().location]. Nome da Simplevm Aceite o valor predefinido de simple-vm. Versão do SO Windows da Simplevm Aceite o valor predefinido de 2016-Datacenter.

Selecione Rever + criar e, em seguida, quando os dados tiverem sido validados, selecione Criar.

Nota

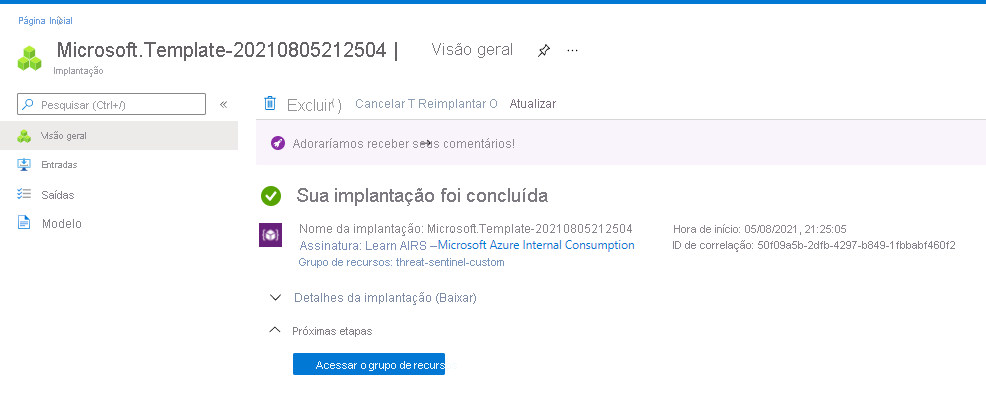

Aguarde pela conclusão da implementação. A implementação deverá demorar menos de cinco minutos.

Tarefa 2: Verificar os recursos criados

Na página Visão Geral da Implantação, selecione Ir para o grupo de recursos. Os recursos para sua implantação personalizada são exibidos.

Selecione Início e nos serviços do Azure, procure e selecione Grupos de recursos.

Selecione azure-sentinel-rg.

Ordene a lista de recursos por Tipo.

O grupo de recursos deve incluir os recursos apresentados na tabela seguinte.

Nome Tipo Description <yourName>-SentinelÁrea de trabalho do Log Analytics Espaço de trabalho do Log Analytics usado pelo Microsoft Sentinel, onde <yourName> representa o nome do espaço de trabalho que você escolheu na tarefa anterior. simple-vmNetworkInterfaceInterface de Rede A interface de rede da VM. SecurityInsights(<yourName>-Sentinel)Solution Informações de segurança para o Microsoft Sentinel. st1<xxxxx>Storage account Conta de armazenamento utilizada pela máquina virtual. simple-vmMáquina virtual A máquina virtual (VM) utilizada na demonstração. vnet1Rede virtual Rede virtual da VM.

Nota

Os recursos implementados e os passos de configuração concluídos neste exercício serão necessários no próximo exercício. Se pretender concluir o próximo exercício, não elimine os recursos neste exercício.

Tarefa 3: Configurar conectores do Microsoft Sentinel

No portal do Azure, procure Microsoft Sentinel e selecione o espaço de trabalho do Microsoft Sentinel criado anteriormente.

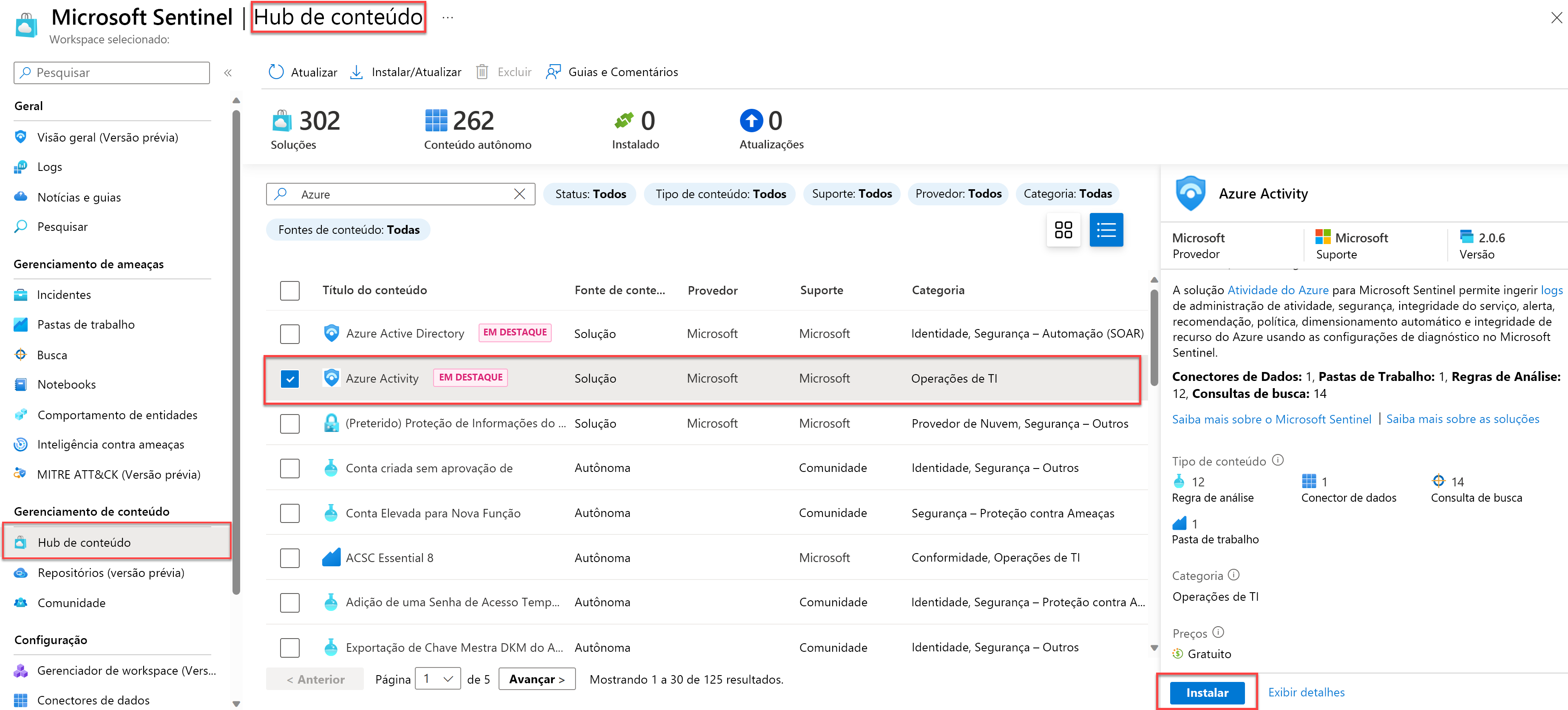

No Microsoft Sentinel | Painel de visão geral, no menu à esquerda, role para baixo até Gerenciamento de conteúdo e selecione Hub de conteúdo.

Na página Hub de Conteúdo, digite Atividade do Azure no formulário Pesquisar e selecione a solução Atividade do Azure.

No painel de detalhes da solução Atividade do Azure, selecione Instalar.

Na coluna central Nome do conteúdo, selecione o conector de Dados de Atividade do Azure.

Nota

Esta solução instala estes tipos de Conteúdo: 12 regras analíticas, 14 consultas de caça, 1 pasta de trabalho e o conector de Dados de Atividade do Azure.

Selecione Abrir página do conector.

Na área Instruções/Configuração, role para baixo e abaixo de 2. Ligue as suas subscrições... selecione Iniciar o Assistente de Atribuição de Políticas do Azure.

Na guia Noções básicas do assistente, selecione as reticências ... em Escopo. No painel Escopos, selecione sua assinatura e, em seguida, selecione Selecionar.

Selecione a guia Parâmetros e escolha seu espaço de trabalho do Microsoft Sentinel na lista suspensa do espaço de trabalho do Primary Log Analytics.

Selecione a guia Correção e marque a caixa de seleção Criar uma tarefa de correção. Esta ação aplica a atribuição de política a recursos do Azure já existentes.

Selecione o botão Rever + Criar para rever a configuração e, em seguida, selecione Criar.

Nota

O conector para a Atividade do Azure usa atribuições de política, você precisa ter permissões de função que permitam criar atribuições de política. E, normalmente, leva 15 minutos para exibir um status de Conectado. Enquanto o conector é implantado, você pode continuar executando o restante das etapas nesta unidade e nas unidades subsequentes neste módulo.

Tarefa 4: Criar uma regra de análise

No portal do Azure, procure e selecione Microsoft Sentinel e, em seguida, selecione o espaço de trabalho do Microsoft Sentinel criado anteriormente.

Na página Microsoft Sentinel , na barra de menus, na seção Configuração , selecione Analytics.

No Microsoft Sentinel | Página Análise, selecione Criar e, em seguida, selecione Regra de consulta NRT (Pré-visualização).

Na página Geral, forneça as entradas na tabela a seguir e selecione Avançar: Definir lógica >da regra .

Label Description Name Forneça um nome descritivo, como Excluir Máquinas Virtuais, para explicar que tipo de atividade suspeita o alerta deteta. Description Insira uma descrição detalhada que ajude outros analistas de segurança a entender o que a regra faz. Táticas e Técnicas No menu suspenso Táticas e Técnicas, escolha a categoria Acesso Inicial para classificar a regra seguindo as táticas MITRE. Gravidade Selecione o menu suspenso Severidade para categorizar o nível de importância do alerta como uma das quatro opções: Alta, Média, Baixa ou Informativa. Status Especifique o estado da regra. Por padrão, o status é Habilitado. Você pode selecionar Desativado para desativar a regra se ela gerar um grande número de falsos positivos. Na página Definir lógica das regras, na secção Consulta da regra, introduza a seguinte consulta:

AzureActivity | where OperationNameValue == 'MICROSOFT.COMPUTE/VIRTUALMACHINES/DELETE' | where ActivityStatusValue == 'Success' | extend AccountCustomEntity = Caller | extend IPCustomEntity = CallerIpAddressAceite os valores padrão para todas as outras configurações e selecione Avançar: configuração de incidente.

Na guia Configuração de incidente, verifique se Habilitado está selecionado para a criação de incidentes a partir de alertas acionados por esta regra de análise. E, em seguida, selecione Seguinte: Resposta automatizada.

No separador Resposta automática, pode selecionar um manual de procedimentos para ser executado automaticamente quando o alerta for gerado. Somente os playbooks que contêm um conector Microsoft Sentinel do Logic App são exibidos.

Selecione Next: Review.

Na página Rever e Criar, verifique se a validação foi bem-sucedida e selecione Criar.

Nota

Você pode saber mais sobre as regras de análise do Microsoft Sentinel no módulo "Deteção de ameaças com a análise do Microsoft Sentinel".