Visão geral do BitLocker

O BitLocker é uma funcionalidade de segurança do Windows que fornece encriptação para volumes inteiros, abordando as ameaças de roubo ou exposição de dados de dispositivos perdidos, roubados ou desativados de forma inadequada.

Aplicações práticas

Os dados num dispositivo perdido ou roubado são vulneráveis a acessos não autorizados ao executar uma ferramenta de ataque de software contra o mesmo ou ao transferir o disco rígido do dispositivo para um dispositivo diferente. O BitLocker ajuda a mitigar o acesso a dados não autorizados ao melhorar as proteções de ficheiros e sistemas, ao compor dados inacessíveis quando os dispositivos protegidos pelo BitLocker são desativados ou reciclados.

BitLocker e TPM

O BitLocker fornece proteção máxima quando utilizado com um Trusted Platform Module (TPM), que é um componente de hardware comum instalado em dispositivos Windows. O TPM funciona com o BitLocker para garantir que um dispositivo não foi adulterado enquanto o sistema está offline.

Além do TPM, o BitLocker pode bloquear o processo de arranque normal até que o utilizador forneça um número de identificação pessoal (PIN) ou insira um dispositivo amovível que contenha uma chave de arranque. Estas medidas de segurança fornecem autenticação multifator e garantem que o dispositivo não pode iniciar ou retomar a partir da hibernação até que seja apresentado o PIN ou a chave de arranque corretos.

Em dispositivos que não têm um TPM, o BitLocker ainda pode ser utilizado para encriptar a unidade do sistema operativo. Esta implementação requer que o utilizador:

- utilize uma chave de arranque, que é um ficheiro armazenado numa unidade amovível que é utilizada para iniciar o dispositivo ou ao retomar a partir da hibernação

- utilizar uma palavra-passe. Esta opção não é segura, uma vez que está sujeita a ataques de força bruta, uma vez que não existe uma lógica de bloqueio de palavra-passe. Como tal, a opção de palavra-passe é desencorajada e desativada por predefinição

Ambas as opções não fornecem a verificação de integridade do sistema de pré-arranque oferecida pelo BitLocker com um TPM.

Ecrã de pré-arranque do BitLocker com a chave de arranque:

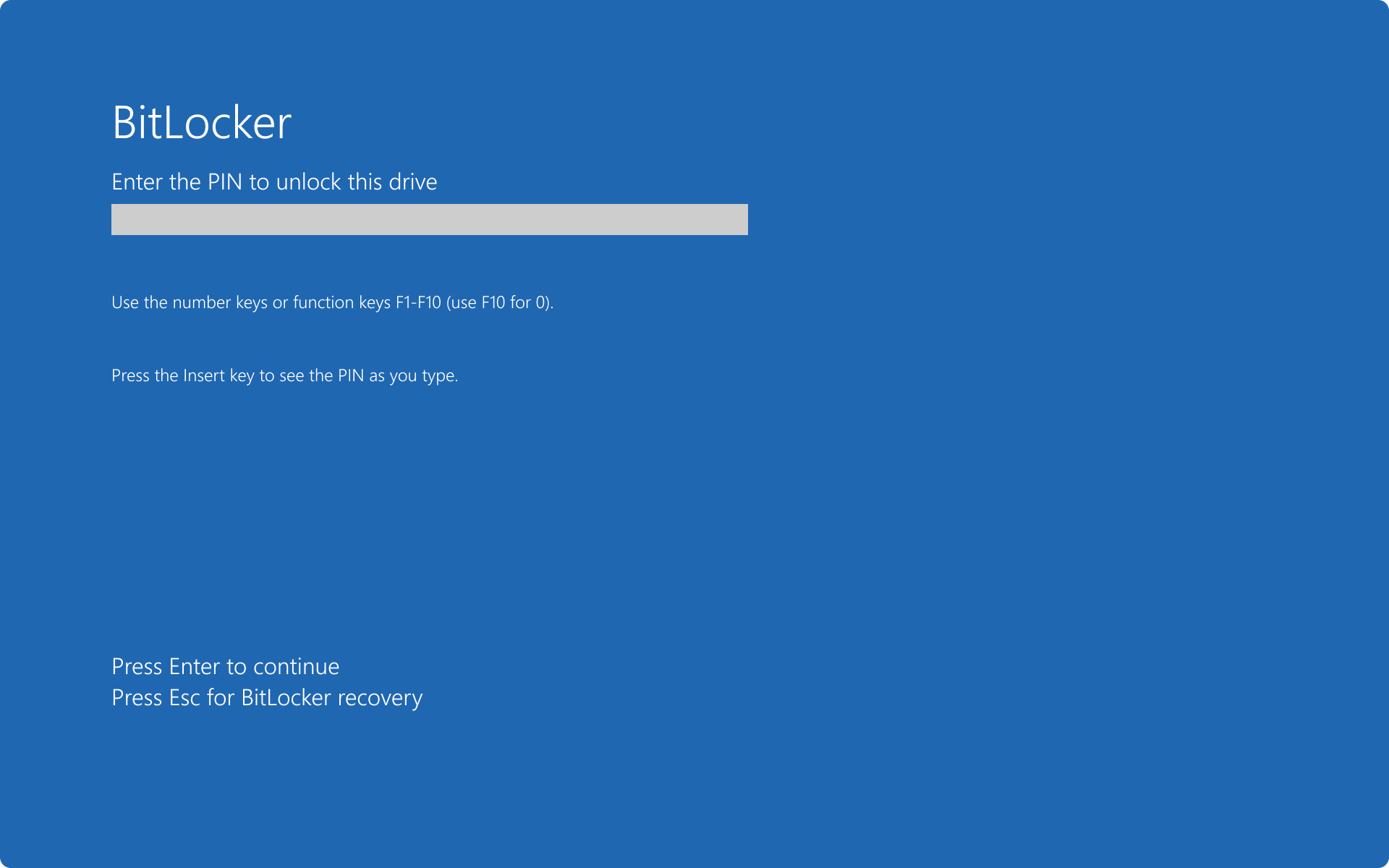

Ecrã de pré-arranque do BitLocker com PIN:

Ecrã de pré-arranque do BitLocker com palavra-passe:

Requisitos de sistema

O BitLocker tem os seguintes requisitos:

Para o BitLocker utilizar a verificação de integridade do sistema fornecida por um TPM, o dispositivo tem de ter o TPM 1.2 ou versões posteriores. Se um dispositivo não tiver um TPM, é obrigatório guardar uma chave de arranque numa unidade amovível ao ativar o BitLocker

Um dispositivo com um TPM também tem de ter um BIOS ou firmware UEFI compatível com o Grupo de Computação Fidedigno (TCG). O firmware BIOS ou UEFI estabelece uma cadeia de confiança para o arranque pré-inicial e tem de incluir suporte para a Raiz Estática de Medição de Fidedignidade especificada pelo TCG. Um computador sem um TPM não requer firmware compatível com TCG

O BIOS do sistema ou firmware UEFI (para dispositivos TPM e não TPM) tem de suportar a classe de dispositivo de armazenamento em massa USB e ler ficheiros numa pen USB no ambiente de pré-arranque

Observação

O TPM 2.0 não é suportado nos modos Legado e Módulo de Suporte de Compatibilidade (CSM) do BIOS. Os dispositivos com o TPM 2.0 têm de ter o modo BIOS configurado apenas como UEFI nativo. As opções Legado e CSM têm de ser desativadas. Para maior segurança, ative a funcionalidade de arranque seguro .

O sistema operativo instalado no hardware no modo Legado impede o SO de arrancar quando o modo BIOS é alterado para UEFI. Utilize a ferramenta

mbr2gpt.exeantes de alterar o modo BIOS, que prepara o SO e o disco para suportar o UEFI.O disco rígido deve ser particionado com pelo menos duas unidades:

A unidade do sistema operativo (ou unidade de arranque) contém o SO e os respetivos ficheiros de suporte. Tem de ser formatado com o sistema de ficheiros NTFS

A unidade do sistema contém ficheiros necessários para iniciar, desencriptar e carregar o sistema operativo. O BitLocker não está ativado nesta unidade. Para o BitLocker funcionar, a unidade do sistema:

- não pode ser encriptado

- tem de ser diferente da unidade do sistema operativo

- tem de ser formatado com o sistema de ficheiros FAT32 em computadores que utilizam firmware baseado em UEFI ou com o sistema de ficheiros NTFS em computadores que utilizam firmware BIOS

- recomenda-se que tenha aproximadamente 350 MB de tamanho. Depois de o BitLocker estar ativado, deverá ter aproximadamente 250 MB de espaço livre

Importante

Quando instalado num novo dispositivo, o Windows cria automaticamente as partições necessárias para o BitLocker.

Se a unidade tiver sido preparada como um único espaço contíguo, o BitLocker requer um novo volume para armazenar os ficheiros de arranque.

BdeHdCfg.exepode criar o volume. Para obter mais informações sobre como utilizar a ferramenta, veja Bdehdcfg na Referência do Command-Line.

Observação

Ao instalar o componente opcional BitLocker num servidor, a funcionalidade Armazenamento Avançado tem de ser instalada. A funcionalidade é utilizada para suportar unidades encriptadas por hardware.

Edição do Windows e requisitos de licenciamento

A tabela seguinte lista as edições do Windows que suportam a ativação do BitLocker:

| Windows Pro | Windows Enterprise | Windows Pro Education/SE | Windows Education |

|---|---|---|---|

| Sim | Sim | Sim | Sim |

As licenças de ativação do BitLocker são concedidas pelas seguintes licenças:

| Windows Pro/Pro Education/SE | Windows Enterprise E3 | Windows Enterprise E5 | Windows Education A3 | Windows Education A5 |

|---|---|---|---|---|

| Sim | Sim | Sim | Sim | Sim |

Para obter mais informações sobre o licenciamento do Windows, consulte Visão geral do licenciamento do Windows.

Observação

Os requisitos de licenciamento para a ativação do BitLocker são diferentes dos requisitos de licenciamento para a gestão do BitLocker. Para saber mais, veja o guia de procedimentos: configurar o BitLocker.

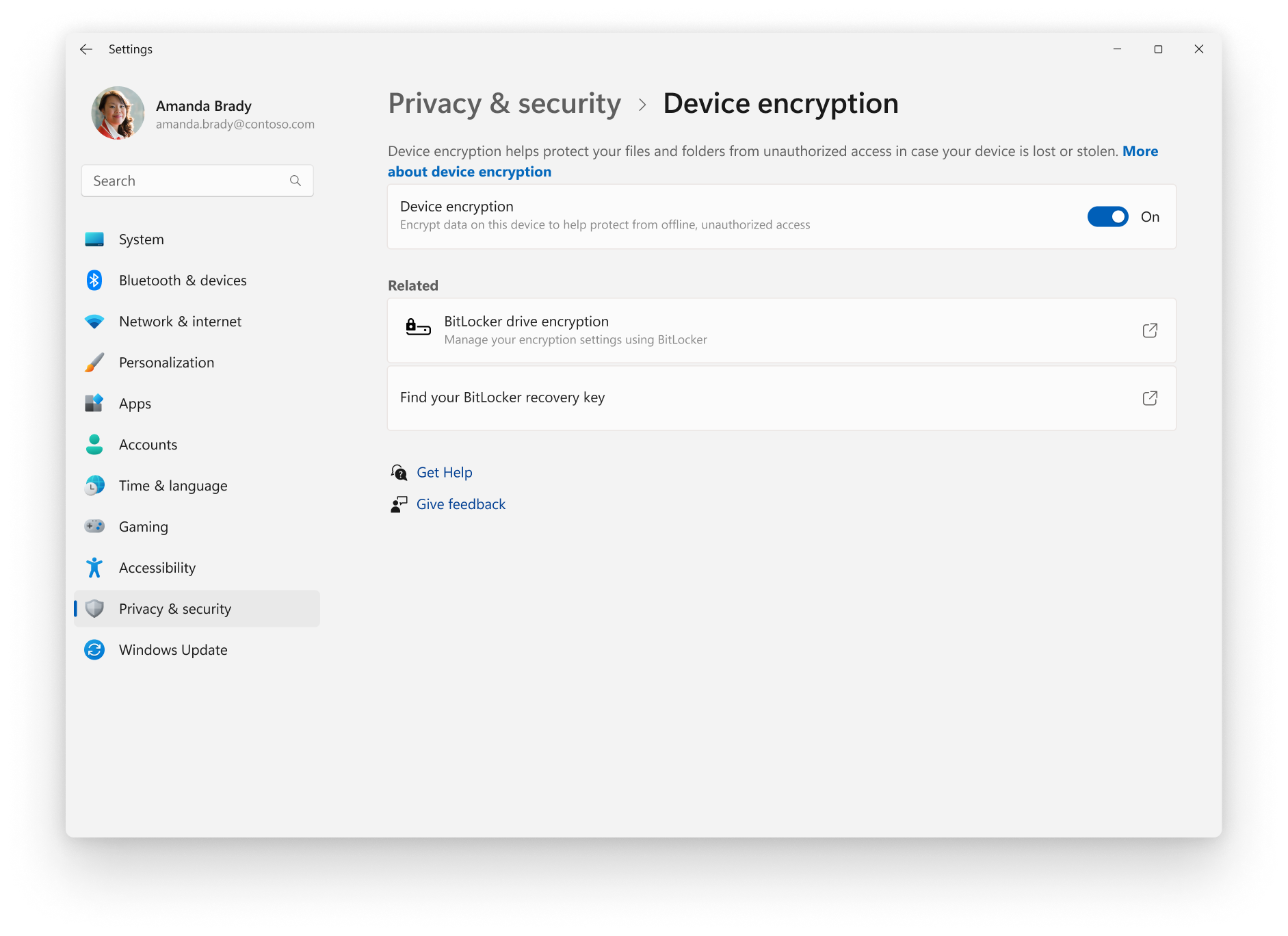

Criptografia do dispositivo

A encriptação de dispositivos é uma funcionalidade do Windows que fornece uma forma simples de alguns dispositivos ativarem a encriptação BitLocker automaticamente. A encriptação de dispositivos está disponível em todas as versões do Windows e requer que um dispositivo cumpra os requisitos de segurança do Modern Standby ou do HSTI. A encriptação de dispositivos não pode ter portas acessíveis externamente que permitam o acesso ao DMA. A encriptação do dispositivo encripta apenas a unidade do SO e as unidades fixas, não encripta unidades externas/USB.

Importante

A partir do Windows 11, versão 24H2, os pré-requisitos do DMA e do HSTI/Modern Standby são removidos. Como resultado, mais dispositivos são elegíveis para encriptação automática e manual de dispositivos. Para obter mais informações, veja Encriptação de unidade BitLocker no Windows 11 para OEMs.

Ao contrário de uma implementação padrão do BitLocker, a criptografia de dispositivo é habilitada automaticamente para que o dispositivo sempre esteja protegido. Quando uma instalação limpa do Windows é concluída e a experiência pronta a utilizar estiver concluída, o dispositivo é preparado para a primeira utilização. Como parte desta preparação, a encriptação do dispositivo é inicializada na unidade do SO e as unidades de dados fixas no computador com uma chave clara que é o equivalente ao estado suspenso padrão do BitLocker. Neste estado, a unidade é apresentada com um ícone de aviso no Explorador do Windows. O ícone de aviso amarelo é removido após a criação do protetor TPM e a cópia de segurança da chave de recuperação.

- Se o dispositivo estiver associado ao Microsoft Entra ou associado ao domínio do Active Directory, a chave limpa é removida assim que a chave de recuperação for criada uma cópia de segurança com êxito para o Microsoft Entra ID ou os Serviços de Domínio do Active Directory (AD DS). As seguintes definições de política têm de estar ativadas para que a chave de recuperação seja criada uma cópia de segurança: escolha como as unidades de sistema operativo protegidas pelo BitLocker podem ser recuperadas

- Para dispositivos associados ao Microsoft Entra: a palavra-passe de recuperação é criada automaticamente quando o utilizador efetua a autenticação no Microsoft Entra ID, é criada uma cópia de segurança da chave de recuperação para o Microsoft Entra ID, o protetor TPM é criado e a chave não encriptada é removida

- Para dispositivos associados ao AD DS: a palavra-passe de recuperação é criada automaticamente quando o computador associa o domínio. Em seguida, é criada uma cópia de segurança da chave de recuperação para o AD DS, o protetor TPM é criado e a chave não encriptada é removida

- Se o dispositivo não estiver associado à Microsoft Entra ou associado a um domínio do Active Directory, é necessária uma conta Microsoft com privilégios administrativos no dispositivo. Quando o administrador usa uma conta da Microsoft para entrar, a chave limpa é removida, uma chave de recuperação é carregada para a conta da Microsoft online e um protetor TPM é criado. Se um dispositivo exigir a chave de recuperação, o utilizador é guiado para utilizar um dispositivo alternativo e navegar para um URL de acesso de chave de recuperação para obter a chave de recuperação com as credenciais da conta Microsoft

- Se um dispositivo utilizar apenas contas locais, este permanecerá desprotegido, mesmo que os dados estejam encriptados

Importante

A encriptação de dispositivos utiliza o XTS-AES 128-bit método de encriptação, por predefinição. Caso configure uma definição de política para utilizar um método de encriptação diferente, pode utilizar a Página de Estado da Inscrição para evitar que o dispositivo comece a encriptar com o método predefinido. O BitLocker tem uma lógica que não começa a encriptar até ao fim do OOBE, após a conclusão da fase de configuração do dispositivo da Página de Estado de Inscrição. Esta lógica dá tempo suficiente a um dispositivo para receber as definições de política do BitLocker antes de iniciar a encriptação.

Se for necessário um método de encriptação e/ou uma força de cifra diferente, mas o dispositivo já estiver encriptado, primeiro tem de ser desencriptado antes de poder aplicar o novo método de encriptação e/ou a força da cifra. Depois de o dispositivo ser desencriptado, pode aplicar diferentes definições do BitLocker.

Se um dispositivo não se qualificar inicialmente para a encriptação de dispositivos, mas, em seguida, for efetuada uma alteração que faça com que o dispositivo se qualifique (por exemplo, ao ativar o Arranque Seguro), a encriptação do dispositivo ativa o BitLocker automaticamente assim que o detetar.

Pode verificar se um dispositivo cumpre os requisitos de encriptação de dispositivos na aplicação Informações do Sistema (msinfo32.exe). Se o dispositivo cumprir os requisitos, as Informações do Sistema mostrarão uma linha que diz:

| Item | Valor |

|---|---|

| Suporte de Encriptação de Dispositivos | Cumpre os pré-requisitos |

Diferença entre o BitLocker e a encriptação de dispositivos

- A encriptação de dispositivos ativa automaticamente o BitLocker em dispositivos elegíveis para encriptação de dispositivos, com a chave de recuperação automaticamente efetuada uma cópia de segurança para o Microsoft Entra ID, o AD DS ou a conta Microsoft do utilizador

- A encriptação de dispositivo adiciona uma definição de encriptação de dispositivo na aplicação Definições, que pode ser utilizada para ativar ou desativar a encriptação de dispositivos

- A IU de Definições não mostra a encriptação do dispositivo ativada até a encriptação estar concluída

Observação

Se a encriptação do dispositivo estiver desativada, deixará de se ativar automaticamente no futuro. O utilizador tem de a ativar manualmente nas Definições

Desativar a encriptação de dispositivos

Recomenda-se manter a encriptação do dispositivo ativada para quaisquer sistemas que a suportem. No entanto, pode impedir o processo de encriptação automática do dispositivo ao alterar a seguinte definição de registo:

| Caminho | Nome | Tipo | Valor |

|---|---|---|---|

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\BitLocker |

PreventDeviceEncryption |

REG_DWORD | 0x1 |

Para obter mais informações sobre a encriptação de dispositivos, veja Requisitos de hardware de encriptação de dispositivo BitLocker.

Próximas etapas

Saiba mais sobre tecnologias e funcionalidades para proteger contra ataques à chave de encriptação BitLocker: