Настройка параметров внешнего взаимодействия

Параметры внешнего взаимодействия позволяют указать роли в организации, которые смогут приглашать внешних пользователей в службе "Совместная работа B2B". Эти параметры также включают параметры разрешения или блокировки определенных доменов, а также параметры ограничения того, какие внешние гостевые пользователи могут видеть в каталоге Microsoft Entra. Имеются следующие варианты:

Определение доступа гостевых пользователей: Внешняя идентификация Microsoft Entra позволяет ограничить, какие внешние гостевые пользователи могут видеть в каталоге Microsoft Entra. Например, можно запретить гостевым пользователям просмотр членства в группах или разрешить им просматривать только данные собственного профиля.

Выбор пользователей, которые могут приглашать гостей. По умолчанию все пользователи в организации, в том числе гостевые пользователи службы "Совместная работа B2B", могут приглашать внешних пользователей в службу "Совместная работа B2B". Вы можете ограничить возможность отправки приглашений, включая или отключая приглашения для всех пользователей или для определенных ролей.

Применение пользовательских потоков для самостоятельной регистрации гостей. Для создаваемых приложений можно создавать потоки пользователей, позволяющие пользователю зарегистрироваться в приложении и создать новую учетную запись гостя. Вы можете включить эту возможность в параметрах внешнего взаимодействия, а затем добавить в приложение поток самостоятельной регистрации пользователя.

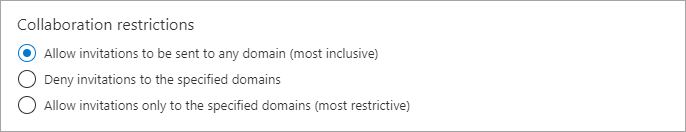

Разрешение и блокировка доменов. Вы можете использовать ограничения совместной работы, чтобы разрешить или запретить приглашения для указанных доменов. Дополнительные сведения см. в статье о разрешении и блокировке доменов.

Для совместной работы B2B с другими организациями Microsoft Entra также следует просмотреть параметры доступа между клиентами, чтобы обеспечить входящие и исходящие службы совместной работы B2B и область доступ к определенным пользователям, группам и приложениям.

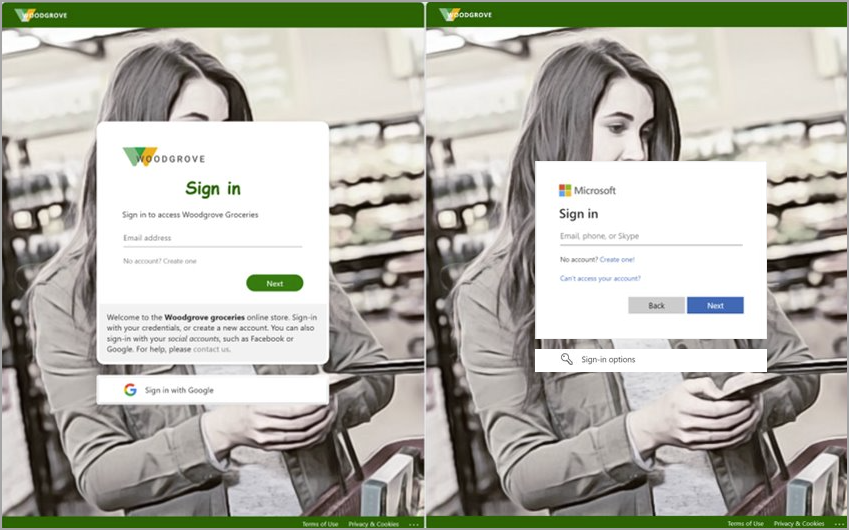

Для конечных пользователей совместной работы B2B, выполняющих межтенантные входы, появляется символика своего домашнего клиента, даже если не указана настраиваемая фирменная символика. В следующем примере брендинг компании для продуктов Woodgrove отображается слева. В примере справа отображается фирменная символика по умолчанию для домашнего клиента пользователя.

Настройка параметров на портале

Совет

Действия, описанные в этой статье, могут немного отличаться на портале, с который вы начинаете работу.

Войдите в Центр администрирования Microsoft Entra как минимум администратор внешнего поставщика удостоверений.

Перейдите к параметрам внешней совместной работы удостоверений>>.

В разделе Ограничения доступа гостевых пользователей выберите уровень доступа, который должны иметь гостевые пользователи:

Гостевые пользователи имеют тот же доступ, что и участники (наиболее включительно): этот параметр предоставляет гостям тот же доступ к ресурсам Microsoft Entra и данным каталога, что и пользователи-члены.

У гостевых пользователей ограничен доступ к свойствам и членствам объектов каталога (используется по умолчанию). Этот параметр блокирует для гостей доступ к определенным задачам каталога, например перечислению пользователей, групп или других ресурсов каталога. Гости могут видеть членство всех не скрытых групп. Дополнительные сведения о разрешениях гостя по умолчанию.

У гостевых пользователей есть доступ только к свойствам и членствам их собственных объектов каталога (максимальное ограничение). Этот параметр позволяет гостям получать доступ только к собственным профилям. Гостям не разрешено просматривать профили других пользователей, группы или членство в группах.

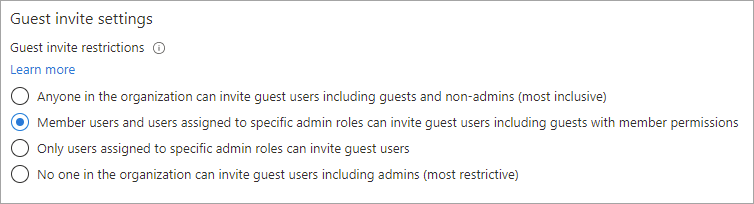

В разделе Параметры приглашения гостя выберите соответствующие параметры.

- Любой пользователь в организации может приглашать гостевых пользователей, включая гостей и неадминистраторов (наиболее включающими): чтобы разрешить гостям в организации приглашать других гостей, включая пользователей, не являющихся членами организации, нажмите эту переключатель.

- Пользователи-участники и пользователи, которым назначены определенные роли администратора, могут приглашать гостевых пользователей, в том числе гостей с разрешениями участников. Чтобы разрешить пользователям-участникам и пользователям с определенными ролями администратора приглашать гостей, выберите этот переключатель.

- Только пользователи, которым назначены определенные роли администратора, могут приглашать гостевых пользователей. Чтобы разрешить приглашать гостей только этим пользователям с ролями администратора, выберите этот переключатель. К ролям администратора относятся следующие роли: глобальный администратор, администратор пользователей и приглашающий гостей.

- Никто в организации не может приглашать гостевых пользователей, включая администраторов (наиболее ограничивающее). Чтобы запретить всем пользователям в организации приглашать гостей, выберите этот переключатель.

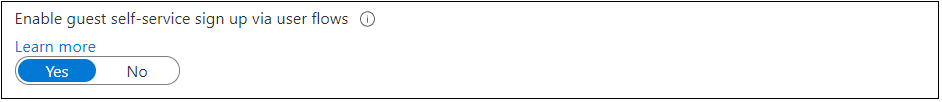

Для параметра Включение самостоятельной регистрации гостей через Маршруты пользователей выберите Да, если хотите иметь возможность создавать потоки пользователей, позволяющие им регистрироваться в приложениях. Дополнительные сведения об этом параметре см. в статье Добавление потока для самостоятельной регистрации пользователей в приложении.

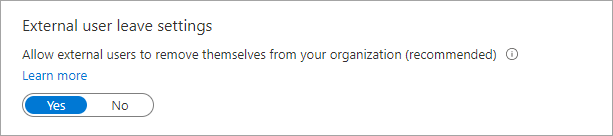

В разделе Параметры ухода внешних пользователей можно указывать, могут ли внешние пользователи удалять себя из вашей организации.

- Да: пользователи могут покинуть организацию самостоятельно без утверждения вашего администратора или контактного лица по вопросам конфиденциальности.

- Нет: пользователи не могут покидать организацию самостоятельно. Они видят сообщение, которое позволяет связаться с администратором или контактом конфиденциальности, чтобы запросить удаление из вашей организации.

Важно!

Параметры выхода внешнего пользователя можно настроить только в том случае, если вы добавили сведения о конфиденциальности в клиент Microsoft Entra. В противном случае этот параметр будет недоступен.

В разделе Ограничения взаимодействия можно указать, следует ли разрешить или запретить создание приглашений для определенных доменов, и ввести в текстовые поля конкретные имена доменов. Если нужно заблокировать несколько доменов, вводите каждый из них в новой строке. Дополнительные сведения см. в статье Предоставление или отзыв приглашений пользователям B2B из отдельных организаций.

Настройка параметров с помощью Microsoft Graph

Параметры внешней совместной работы можно настроить с помощью API Microsoft Graph:

- Для параметров Ограничения доступа гостевых пользователей и Ограничения приглашений гостей используйте тип ресурса authorizationPolicy.

- Для параметра Применение пользовательских потоков для самостоятельной регистрации гостей используйте тип ресурса authenticationFlowsPolicy.

- Для параметров однократного секретного кода электронной почты (теперь на странице "Все поставщики удостоверений" в Центре администрирования Microsoft Entra) используйте тип ресурса emailAuthenticationMethodConfiguration .

Назначение пользователю роли "Приглашающий гостей"

С помощью роли гостевого приглашающего вы можете предоставить отдельным пользователям возможность приглашать гостей без назначения им глобальной Администратор istrator или другой роли администратора. Пользователи с ролью гостевого приглашения могут приглашать гостей, даже если выбран параметр "Только пользователи, назначенные определенным ролям администратора", могут приглашать гостевых пользователей (в разделе "Параметры приглашения гостей").

Ниже приведен пример использования Microsoft Graph PowerShell для добавления пользователя в Guest Inviter роль:

Import-Module Microsoft.Graph.Identity.DirectoryManagement

$roleName = "Guest Inviter"

$role = Get-MgDirectoryRole | where {$_.DisplayName -eq $roleName}

$userId = <User Id/User Principal Name>

$DirObject = @{

"@odata.id" = "https://graph.microsoft.com/v1.0/directoryObjects/$userId"

}

New-MgDirectoryRoleMemberByRef -DirectoryRoleId $role.Id -BodyParameter $DirObject

Журналы входа для пользователей B2B

Когда пользователь B2B входит в клиент ресурса для совместной работы, журнал входа создается как в домашнем клиенте, так и в клиенте ресурса. Эти журналы содержат такие сведения, как используемое приложение, адреса электронной почты, имя клиента и идентификатор клиента для домашнего клиента и для клиента ресурса.

Следующие шаги

Ознакомьтесь со следующими статьями о совместной работе Microsoft Entra B2B: