Свойства пользователя совместной работы Microsoft Entra B2B

Совместная работа B2B — это возможность Внешняя идентификация Microsoft Entra, которая позволяет сотрудничать с пользователями и партнерами за пределами вашей организации. При совместной работе B2B внешний пользователь может войти в свою организацию Microsoft Entra с помощью собственных учетных данных. Затем такой пользователь может получить доступ к приложениям и ресурсам, которыми вы хотите поделиться. Объект пользователя создается для пользователя службы совместной работы B2B в том же каталоге, что и ваши сотрудники. Объекты пользователей службы совместной работы B2B по умолчанию имеют ограниченные привилегии в вашем каталоге. Ими можно управлять как сотрудниками, добавлять в группы и так далее. В этой статье рассматриваются свойства этого объекта пользователя и способы управления им.

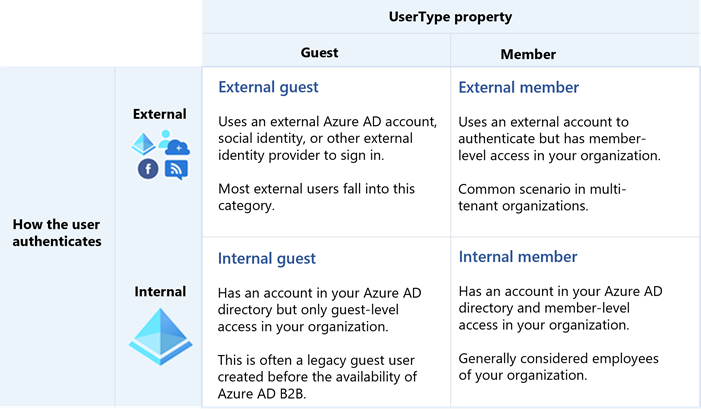

В следующей таблице описаны пользователи в службе совместной работы B2B с учетом способа аутентификации (внутренне или внешне) и отношений с организацией (гость или участник).

- Внешний гость — к этой категории относятся большинство пользователей, которые обычно считаются внешними пользователями или гостями. Этот пользователь службы совместной работы B2B имеет учетную запись во внешней организации Microsoft Entra или внешний поставщик удостоверений (например, социальное удостоверение), и у них есть разрешения на гостевой уровень в организации ресурсов. Объект пользователя, созданный в каталоге Microsoft Entra, имеет userType of Guest.

- Внешний участник. Этот пользователь совместной работы B2B имеет учетную запись во внешней организации Microsoft Entra или внешний поставщик удостоверений (например, социальное удостоверение) и доступ на уровне участника к ресурсам в вашей организации. Этот сценарий распространен в организациях, состоящих из нескольких клиентов, где пользователи считаются частью более крупной организации и нуждаются в доступе на уровне участников к ресурсам в других клиентах организации. Объект пользователя, созданный в каталоге Microsoft Entra, имеет userType of Member.

- Внутренний гость: до того, как microsoft Entra B2B совместной работы была доступна, было распространено совместная работа с распространителями, поставщиками, поставщиками и другими пользователями, настроив для них внутренние учетные данные и назначив их в качестве гостей, установив для пользователя объект UserType на guest. Если у вас есть такие гостевые пользователи, вы можете пригласить их в службу совместной работы B2B, чтобы они могли использовать собственные учетные данные. Благодаря этому их внешний поставщик удостоверений сможет управлять аутентификацией и жизненным циклом учетных записей.

- Внутренний участник — такие пользователи обычно считаются сотрудниками организации. Пользователь выполняет проверку подлинности внутри пользователя с помощью идентификатора Microsoft Entra, а объект пользователя, созданный в каталоге Microsoft Entra, имеет userType of Member.

Тип пользователя, который вы выбрали, имеет следующие ограничения для приложений или служб (но не ограничивается):

| Приложение или служба | Ограничения |

|---|---|

| Power BI | — Поддержка члена UserType в Power BI в настоящее время доступна в предварительной версии. Дополнительные сведения см. в статье Распространение содержимого Power BI внешним гостевым пользователям с помощью Microsoft Entra B2B. |

| Виртуальный рабочий стол Azure | — Внешний член и внешний гость не поддерживаются в Виртуальном рабочем столе Azure. |

Внимание

Функция отправки одноразового секретного кода по электронной почте теперь включена по умолчанию для всех новых арендаторов и для всех существующих арендаторов, для которых вы не отключили ее явным образом. Если эта функция отключена, в рамках резервного способа проверки подлинности будет отправляться приглашение на создание учетной записи Майкрософт.

Активация приглашения

Теперь давайте посмотрим, как выглядит пользователь совместной работы Microsoft Entra B2B в Внешняя идентификация Microsoft Entra.

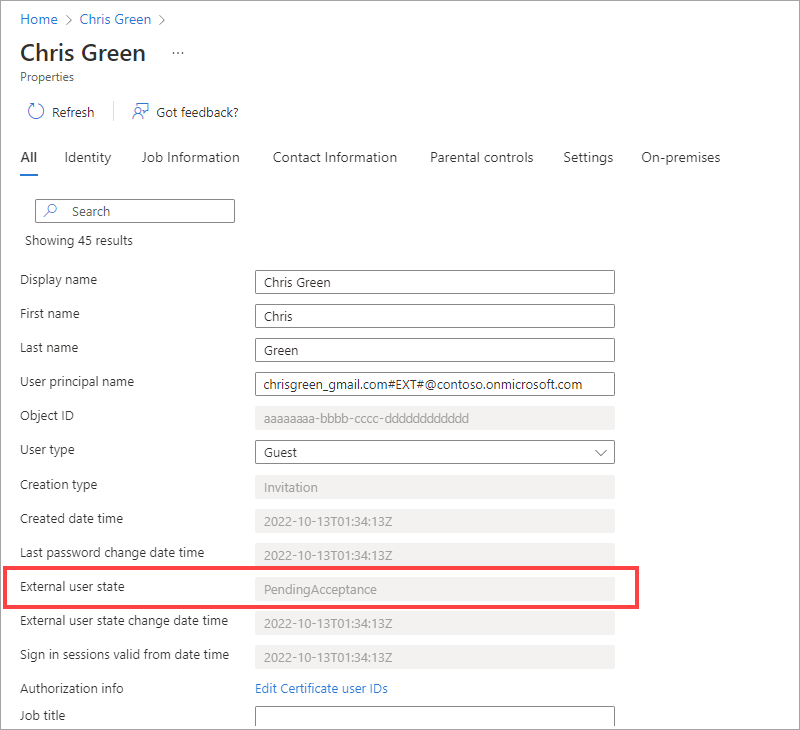

До активации приглашения

Учетные записи пользователей в службе совместной работы B2B являются результатом приглашения гостевых пользователей для совместной работы с помощью гостевых учетных данных. После изначальной отправки приглашения пользователю-гостю в вашем клиенте создается учетная запись. С ней не связаны учетные данные, так как проверку подлинности гостевого пользователя выполняет поставщик удостоверений. Свойство удостоверений для гостевой учетной записи пользователя в каталоге устанавливается в домен организации узла, пока гостевой пользователь не будет активировать приглашение. Пользователь, отправляющий приглашение, добавляется в качестве значения по умолчанию для атрибута Спонсора в гостевой учетной записи пользователя. В центре администрирования профиль приглашенного пользователя будет отображать состояниевнешнего пользователя в ОжиданииAcceptance. Запрос на externalUserState использование API Microsoft Graph возвращается Pending Acceptance.

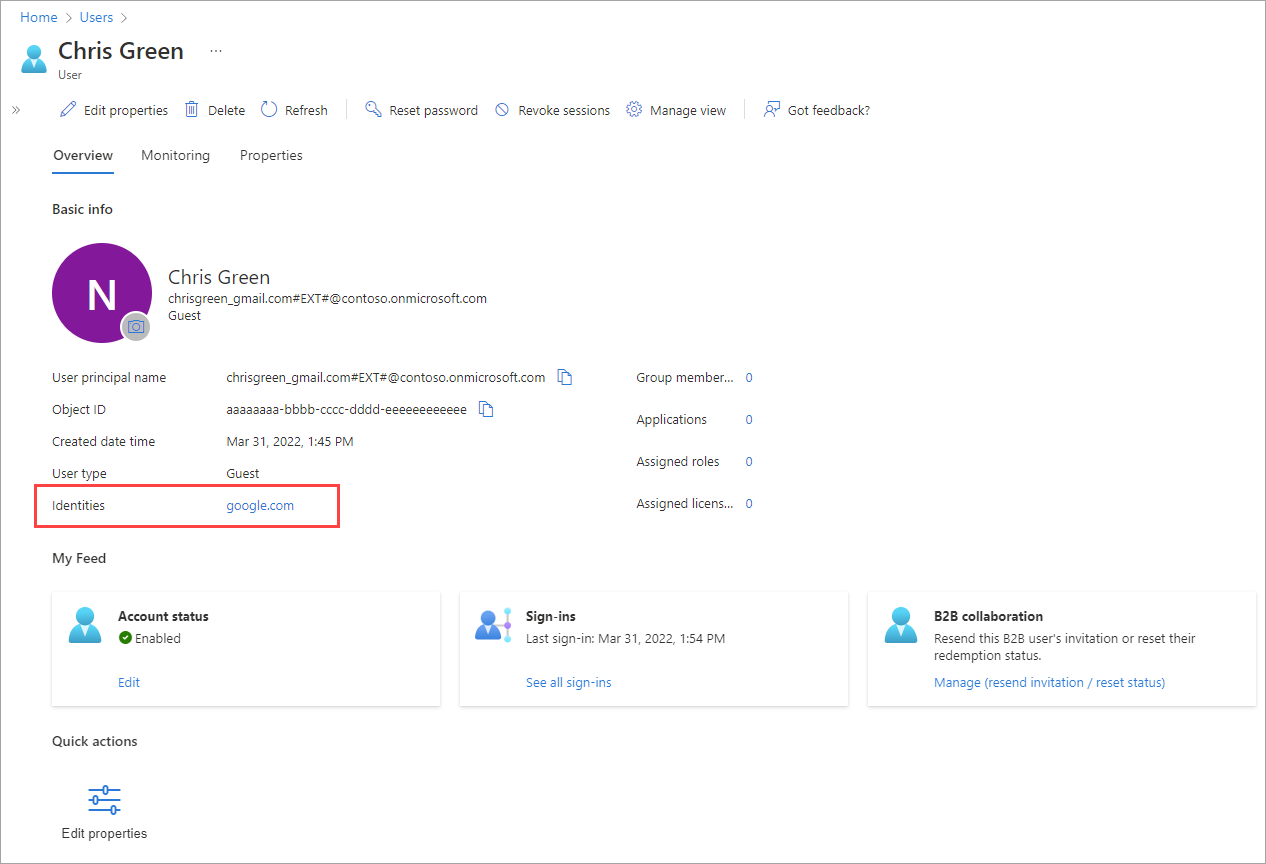

После активации приглашения

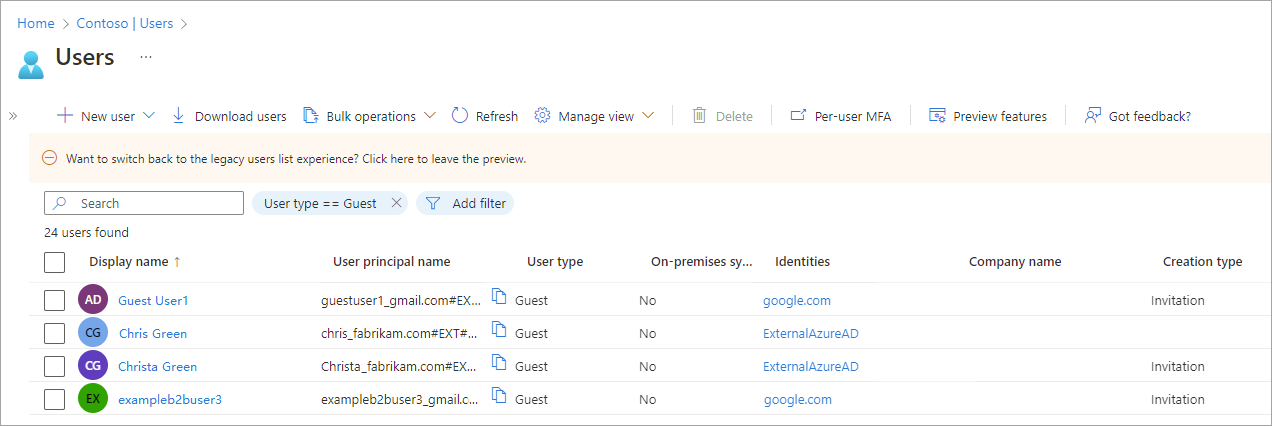

После того как пользователь совместной работы B2B принимает приглашение, свойство Identityes обновляется на основе поставщика удостоверений пользователя.

Если пользователь совместной работы B2B использует учетную запись Майкрософт или учетные данные другого внешнего поставщика удостоверений, удостоверения отражают поставщика удостоверений, например учетную запись Майкрософт, google.com или facebook.com.

Если пользователь совместной работы B2B использует учетные данные из другой организации Microsoft Entra, удостоверения — ExternalAzureAD.

Для внешних пользователей, использующих внутренние учетные данные, свойство удостоверений устанавливается в домен организации узла. Свойство синхронизации каталога — Да, если учетная запись размещена в локальная служба Active Directory организации и синхронизируется с идентификатором Microsoft Entra или Нет, если учетная запись является облачной учетной записью Microsoft Entra. Сведения о синхронизации каталогов также доступны через свойство

onPremisesSyncEnabledв Microsoft Graph.

Ключевые свойства пользователя совместной работы Microsoft Entra B2B

Имя субъекта-пользователя

Имя субъекта-пользователя (UPN) для объекта пользователя службы совместной работы B2B содержит идентификатор #EXT#.

Тип пользователя

Это свойство указывает связь пользователя с главным клиентом. Оно может иметь два значения:

Member (Участник). Это сотрудник главной организации, получающий зарплату в этой организации. Например, это пользователь, которому нужен доступ к сайтам только для внутреннего использования. Этот пользователь не считается внешним сотрудником.

Guest (Гость). Это пользователь, который не считается внутренним для компании, например внешний участник совместной работы, партнер или клиент. Такого пользователя не ожидается, что он получит внутреннюю записку генерального директора (генеральный директор) или получить преимущества компании, например.

Примечание.

Свойство UserType не влияет на то, как пользователь выполняет вход, какие роли он получает в каталоге и т. д. Оно только показывает связь пользователя с главной организацией, и организация может применять политики в зависимости от значения этого свойства.

Удостоверения

Это свойство указывает основной поставщик удостоверений пользователя. У пользователя может быть несколько поставщиков удостоверений, которые можно просмотреть, выбрав ссылку рядом с удостоверениями в профиле пользователя или запросив identities свойство через API Microsoft Graph.

Примечание.

Удостоверения и UserType являются независимыми свойствами. Значение удостоверений не означает определенное значение для UserType.

| Значение свойства удостоверений | Состояние входа |

|---|---|

| ExternalAzureAD | Этот пользователь находится во внешней организации и проходит проверку подлинности с помощью учетной записи Microsoft Entra, которая принадлежит другой организации. |

| Учетная запись Майкрософт | У этого пользователя есть учетная запись Майкрософт, которую он использует для проверки подлинности. |

| {домен узла} | Этот пользователь проходит проверку подлинности с помощью учетной записи Microsoft Entra, принадлежащую этой организации. |

| google.com | У этого пользователя есть учетная запись Gmail, и он зарегистрировался с помощью самообслуживания в другой организации. |

| facebook.com | У этого пользователя есть учетная запись Facebook, и он зарегистрировался с помощью самообслуживания в другой организации. |

| Этот пользователь зарегистрировался с помощью однократного секретного кода (OTP) Внешняя идентификация Microsoft Entra электронной почты. | |

| {URI издателя} | Этот пользователь расположен во внешней организации, которая не использует идентификатор Microsoft Entra в качестве поставщика удостоверений, но вместо этого использует поставщик удостоверений на основе WS-Fed язык разметки утверждений безопасности (SAML)/WS-Fed. URI издателя отображается при щелчке поля удостоверений. |

Телефон вход не поддерживается для внешних пользователей. Учетные записи B2B не могут использовать phone значение в качестве поставщика удостоверений.

Каталог синхронизирован

Свойство Синхронизировано с каталогом указывает, синхронизирован ли пользователь с локальной службой Active Directory и выполнена ли аутентификация в локальной среде. Это свойство имеет значение "Да", если учетная запись размещена в локальная служба Active Directory организации и синхронизируется с идентификатором Microsoft Entra или нет, если учетная запись является облачной учетной записью Microsoft Entra. В Microsoft Graph свойство "Синхронизировано с каталогом" соответствует onPremisesSyncEnabled.

Можно ли добавлять пользователей Microsoft Entra B2B в качестве участников вместо гостей?

Как правило, пользователь Microsoft Entra B2B и гостевой пользователь являются синонимами. Таким образом, пользователь совместной работы Microsoft Entra B2B добавляется как пользователь с UserType, который по умолчанию имеет значение Guest. Однако в некоторых случаях партнерская организация может входить наряду с главной организацией в более крупную организацию. В таких случаях главная организация может рассматривать пользователей из партнерской организации как участников, а не гостей. Используйте API диспетчера приглашений Microsoft Entra B2B, чтобы добавить или пригласить пользователя из партнерской организации в хост-организацию в качестве участника.

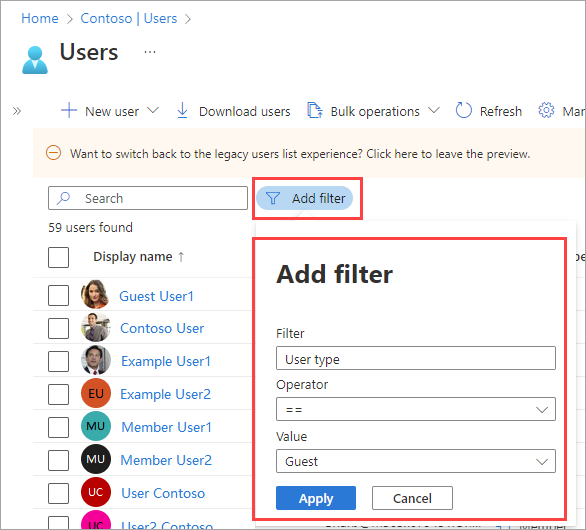

Фильтрация гостевых пользователей в каталоге

В списке "Пользователи" можно использовать фильтр "Добавить", чтобы отобразить только гостевых пользователей в каталоге.

Преобразование UserType

Можно преобразовать UserType из участника в гостевую и наоборот, изменив профиль пользователя в Центре администрирования Microsoft Entra или с помощью PowerShell. Однако при этом свойство UserType достоверно отражает связь пользователя с организацией. Поэтому это свойство следует изменять, только если изменяется связь пользователя с организацией. Если изменяется связь пользователя, следует ли изменять имя участника-пользователя? Сохранит ли пользователь доступ к тем же ресурсам? Нужно ли назначить почтовый ящик?

Разрешения пользователя-гостя

Гостевые пользователи обладают ограниченными разрешениями каталога по умолчанию. Они могут управлять собственным профилем, изменять свой пароль и получать сведения о других пользователях, группах и приложениях. Однако они не могут читать все данные каталога.

Гостевые пользователи B2B не поддерживаются в общих каналах Microsoft Teams. Для доступа к общим каналам см . прямую связь B2B.

Могут возникнуть случаи, когда вы хотите предоставить гостевым пользователям более высокие привилегии. Можно добавить гостевого пользователя в любую роль или даже удалить заданные по умолчанию ограничения для гостевых пользователей в каталоге. Это позволит ему пользоваться такими же привилегиями, как у участников. Ограничения, заданные по умолчанию, можно отключить. При этом гостевой пользователь получит те же разрешения в каталоге компании, что и участник. Дополнительные сведения проверка о том, как ограничить разрешения гостевого доступа в Внешняя идентификация Microsoft Entra статье.

Можно ли сделать так, чтобы гостевые пользователи отображались в глобальном списке адресов Exchange?

Да. По умолчанию гостевые объекты не отображаются в глобальном списке адресов вашей организации, но вы можете использовать Microsoft Graph PowerShell, чтобы сделать их видимыми. Дополнительные сведения о добавлении гостей в глобальный список адресов для Microsoft 365 см. в статье Гостевой доступ для каждой группы Microsoft 365.

Можно ли изменить адрес электронной почты для гостевого пользователя?

Если гостевой пользователь принимает ваше приглашение, а затем изменяет свой адрес электронной почты, новые сообщения не будут автоматически синхронизированы с объектом гостевого пользователя в вашем каталоге. Свойство mail создается через API Microsoft Graph. Изменить его можно с помощью API Microsoft Graph, центра администрирования Exchange или PowerShell для Exchange Online. Это изменение будет отражено в объекте гостевого пользователя Microsoft Entra.