Рекомендации по ролям Microsoft Entra

В этой статье описаны некоторые рекомендации по использованию управления доступом на основе ролей Microsoft Entra (Microsoft Entra RBAC). Эти рекомендации являются производными от нашего опыта работы с Microsoft Entra RBAC и опытом клиентов, как себя. Мы рекомендуем также ознакомиться с нашими подробными рекомендациями по обеспечению привилегированного доступа для гибридных и облачных развертываний в идентификаторе Microsoft Entra ID.

1. Применение принципа наименьших привилегий

При планировании стратегии управления доступом рекомендуется управлять с выделением минимальных привилегий. Минимальный уровень привилегий означает, что администраторы получают именно те разрешения, которые им необходимы для работы. Существует три аспекта, которые следует учитывать при назначении роли администраторам: определенный набор разрешений, определенная область, определенный период времени. Старайтесь не назначать более широкие роли в более широких областях, даже если изначально это кажется более удобным. При ограничении ролей и областей вы ограничиваете ресурсы, которые подвержены риску, если субъект безопасности когда-либо будет скомпрометирован. Microsoft Entra RBAC поддерживает более 65 встроенных ролей. Существуют роли Microsoft Entra для управления объектами каталогов, такими как пользователи, группы и приложения, а также управлять службами Microsoft 365, такими как Exchange, SharePoint и Intune. Дополнительные сведения о встроенных ролях Microsoft Entra см. в разделе "Общие сведения о ролях" в идентификаторе Microsoft Entra. Если нет встроенной роли, отвечающей вашим потребностям, вы можете создать свои собственные настраиваемые роли .

Поиск правильных ролей

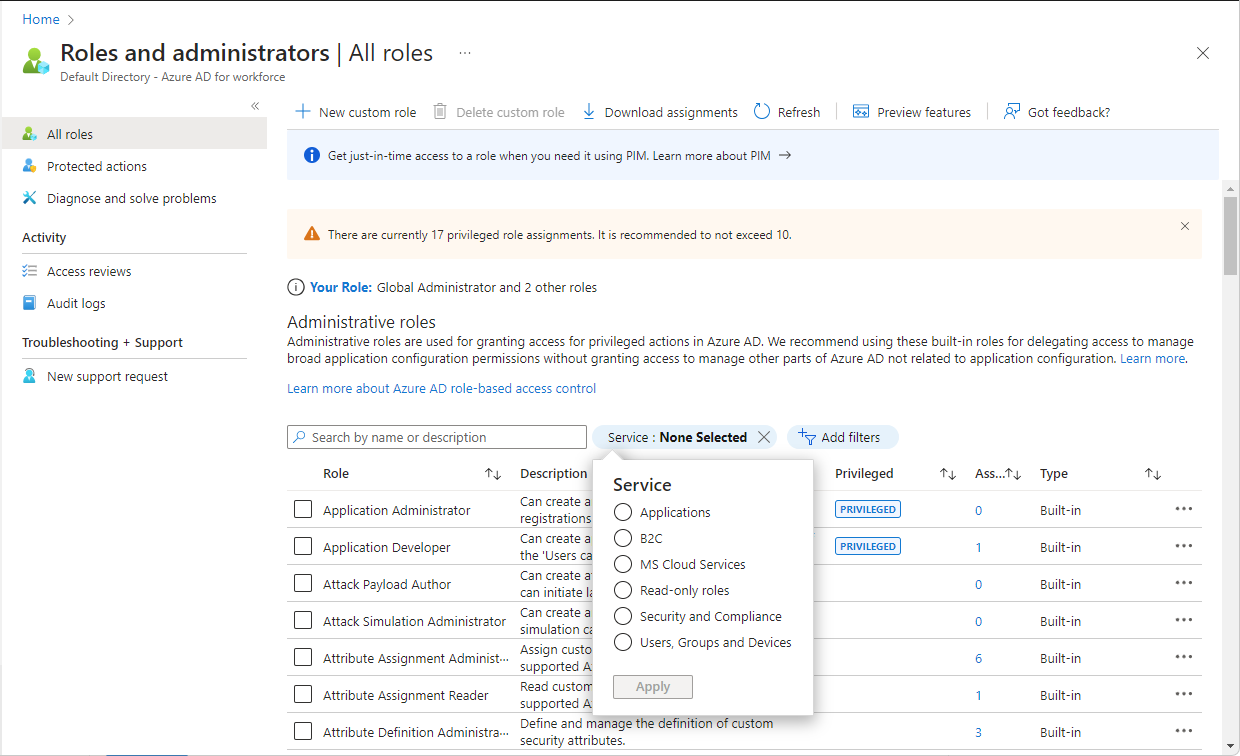

Выполните следующие действия, чтобы найти подходящую роль.

Войдите в центр администрирования Microsoft Entra .

Перейдите к ролям удостоверений>и администраторам.>

Используйте фильтр Службы, чтобы сделать поиск по списку ролей точнее.

Ознакомьтесь со встроенной документацией по ролям Microsoft Entra. Разрешения, связанные с каждой ролью, перечислены вместе для повышения удобочитаемости. Чтобы понять структуру и значение разрешений ролей, см. Как понять разрешения ролей .

См. документацию Роли с минимальными привилегиями для каждой задачи.

2. Используйте Privileged Identity Management, чтобы предоставлять своевременный доступ

Одним из принципов наименьших привилегий является предоставление доступа только при необходимости. Microsoft Entra управление привилегированными пользователями (PIM) позволяет предоставлять доступ к администраторам. Корпорация Майкрософт рекомендует использовать PIM в идентификаторе Microsoft Entra. С помощью PIM пользователь может иметь право на роль Microsoft Entra, где она сможет активировать роль в течение ограниченного времени при необходимости. Привилегированный доступ автоматически удаляется по истечении интервала. Вы также можете настроить параметры PIM, чтобы требовать утверждения, получать уведомления по электронной почте, когда кто-то активирует назначение роли или другие параметры роли. Уведомления выдают предупреждение, когда дополнительные пользователи добавляются к высокопривилегированным ролям. Дополнительные сведения см. в разделе "Настройка параметров роли Microsoft Entra" в управление привилегированными пользователями.

3. Включите многофакторную аутентификацию для всех ваших учетных записей администратора.

Наши исследования показали, что многофакторная проверка подлинности (MFA) позволяет повысить безопасность вашей учетной запись более чем на 99,9 %.

Вы можете включить MFA в ролях Microsoft Entra с помощью двух методов:

- Параметры роли в управлении привилегированными пользователями

- Условный доступ

4. Настройте повторяющиеся проверки доступа, чтобы со временем отзывать ненужные разрешения.

Проверка доступа позволяет организациям регулярно проверять доступ администратора, чтобы убедиться, что только нужные люди имеют постоянный доступ. Регулярный аудит для администраторов имеет наиболее важное значение по следующим причинам.

- Злоумышленник может скомпрометировать учетную запись.

- Сотрудники могут переходить между командами внутри компании. Если аудит отсутствует, с течением времени накапливается ненужный доступ.

Корпорация Майкрософт рекомендует использовать проверки доступа для поиска и удаления назначений ролей, которые больше не нужны. Это помогает снизить риск несанкционированного или чрезмерного доступа и поддерживать стандарты соответствия требованиям.

Сведения о проверках доступа для ролей см. в статье "Создание проверки доступа к ресурсу Azure" и ролей Microsoft Entra в PIM. Сведения о проверках доступа для групп, назначенных ролям, см. в разделе "Создание проверки доступа" групп и приложений в идентификаторе Microsoft Entra ID.

5. Ограничение числа глобальных администраторов до 5

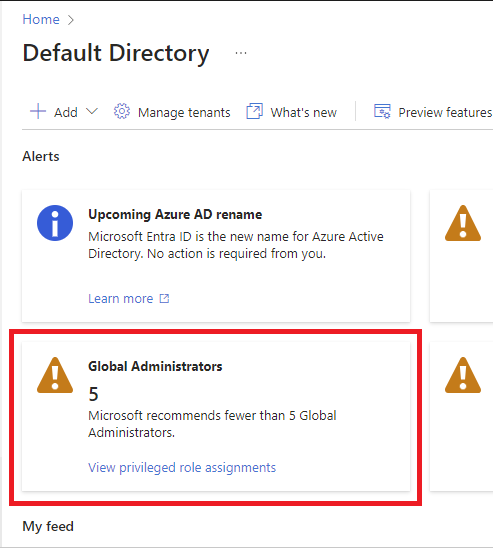

Майкрософт настоятельно рекомендует назначить роль глобального администратора не более чем пяти сотрудникам в организации. Глобальные Администратор istrator по сути имеют неограниченный доступ, и это в ваших интересах, чтобы сохранить поверхность атаки низкой. Как упоминалось ранее, все эти учетные записи должны быть защищены с помощью многофакторной проверки подлинности.

Если у вас есть 5 или более привилегированных назначений ролей глобального Администратор istrator, на странице обзора Microsoft Entra отображается карта оповещение глобальных Администратор istrator глобальных Администратор istrator.

По умолчанию при регистрации пользователя в облачной службе Майкрософт создается клиент Microsoft Entra, а пользователь назначает роль глобальных Администратор istrators. Пользователи, которым назначена роль Глобального Администратор istrator, могут читать и изменять практически все административные параметры в организации Microsoft Entra. Не учитывая нескольких исключений, глобальные администраторы также могут просматривать и изменять все параметры конфигурации в организации Microsoft 365. Глобальные администраторы также могут повысить уровень доступа к данным для чтения.

Майкрософт рекомендует сохранить две учетные записи для аварийных случаев — им должна быть постоянно назначена роль глобального администратора. Убедитесь, что эти учетные записи не требуют того же механизма многофакторной проверки подлинности, что и обычные административные учетные записи для входа, как описано в разделе "Управление учетными записями аварийного доступа" в идентификаторе Microsoft Entra.

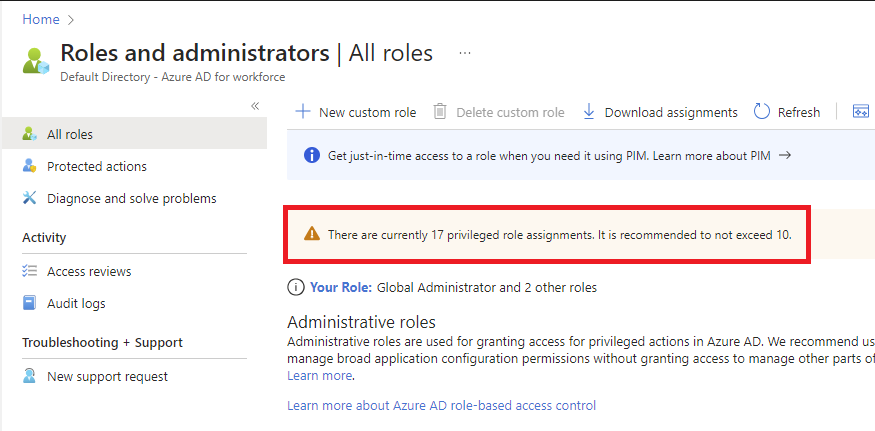

6. Ограничение количества назначений привилегированных ролей меньше 10

Некоторые роли включают привилегированные разрешения, такие как возможность обновления учетных данных. Так как эти роли могут привести к повышению привилегий, следует ограничить использование этих привилегированных назначений ролей менее чем на 10 в организации. Если вы превышаете 10 назначений привилегированных ролей, на странице "Роли и администраторы" отображается предупреждение.

Вы можете определить роли, разрешения и назначения ролей, привилегированные, найдите метку PRIVILEGED . Дополнительные сведения см. в разделе "Привилегированные роли и разрешения" в идентификаторе Microsoft Entra.

7. Использование групп для назначений ролей Microsoft Entra и делегирование назначения ролей

Если у вас есть внешняя система управления, которая использует преимущества групп, следует рассмотреть вопрос о назначении ролей группам Microsoft Entra вместо отдельных пользователей. Можно также управлять группами с назначением роли в PIM, чтобы гарантировать отсутствие фиксированных владельцев или членов в этих привилегированных группах. Дополнительные сведения см. в разделе управление привилегированными пользователями (PIM) для групп.

Вы можете назначить владельца группам, назначаемым по ролям. Этот владелец решает, кто добавляется в группу или удаляется из нее, поэтому косвенно решает, кто получает назначение роли. Таким образом, глобальный администратор или администратор привилегированных ролей может делегировать управление ролями для каждой роли с помощью групп. Дополнительные сведения см. в разделе "Использование групп Microsoft Entra" для управления назначениями ролей.

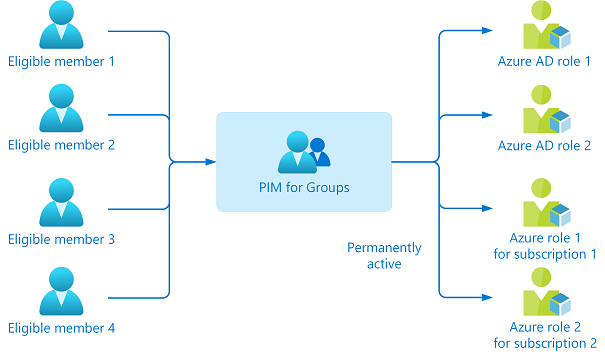

8. Активация нескольких ролей одновременно с помощью PIM для групп

Это может быть так, что у человека есть пять или шесть подходящих назначений для ролей Microsoft Entra через PIM. Пользователям придется активировать каждую роль по отдельности, что может снизить производительность. В худшем случае у него также могут быть назначены десятки или сотни ресурсов Azure, что только усугубляет проблему.

В этом случае следует использовать управление привилегированными пользователями (PIM) для групп. Создайте PIM для групп и предоставьте ему постоянный доступ к нескольким ролям (идентификатор Microsoft Entra и(или) Azure. Сделайте этого пользователя подходящим членом или владельцем этой группы. У них будет доступ ко всем связанным ресурсам после одной активации.

9. Использование облачных собственных учетных записей для ролей Microsoft Entra

Избегайте использования локальных синхронизированных учетных записей для назначений ролей Microsoft Entra. Если локальная учетная запись скомпрометирована, она также может скомпрометирует ресурсы Microsoft Entra.